内网后渗透,生成免杀后门!!

Posted Azxbc_小黑

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网后渗透,生成免杀后门!!相关的知识,希望对你有一定的参考价值。

大家好,初来CSDN请大家多多关注。今天给大家带来的是后内网渗透---免杀木马生成!!

经过本人的一段时间研究终于研究出了一个过火绒等免杀后门,过程有点复杂,待我细细道来。

一、在自己公网服务器上面装上自己的工具

·这里说一下,在公网服务器上面所生成的木马才能让外网运行并且监控到,这个很重要!!

·这里我们要用的工具是CobaltStrike,这里可以去官方网址下载

·服务器的系统为liunx-centos 需要java环境 go语言环境

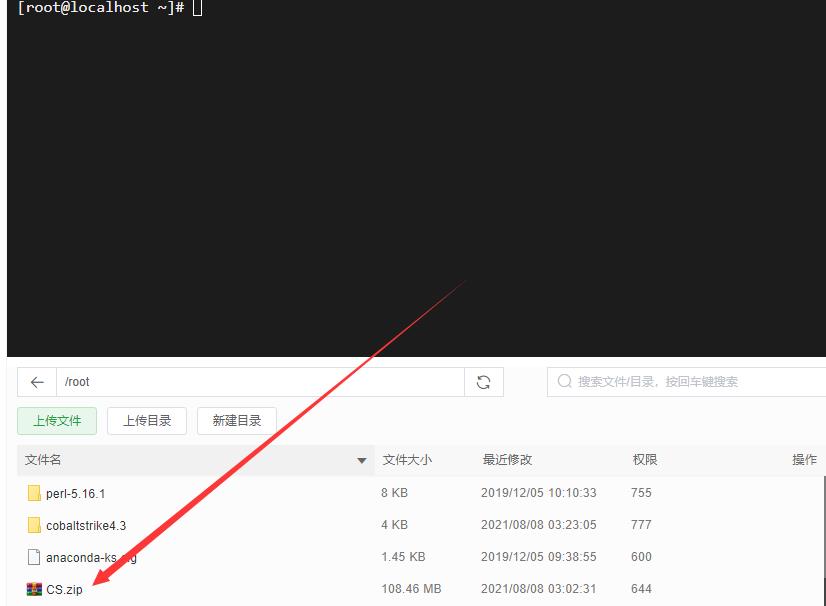

1.在服务器上面把工具上传这里我用的是堡垒

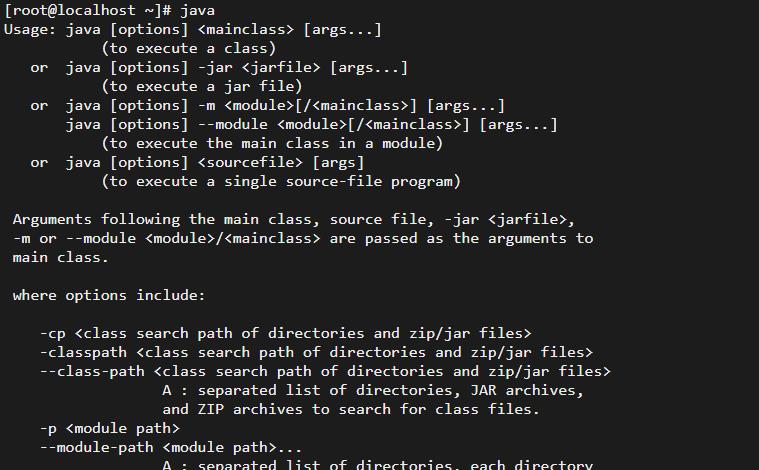

2.输入命令解压,注意这里要用到java的环境我们先装上java环境

·这里表示安装成功

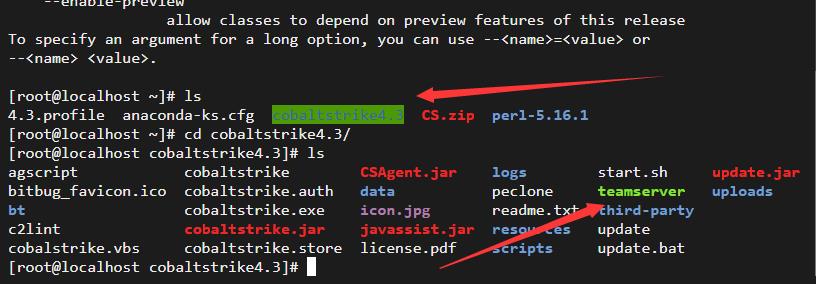

3.我们对文件进行解压

·两个绿色的第一个是我们加压出来的文件 第二个是我们要配置的文件

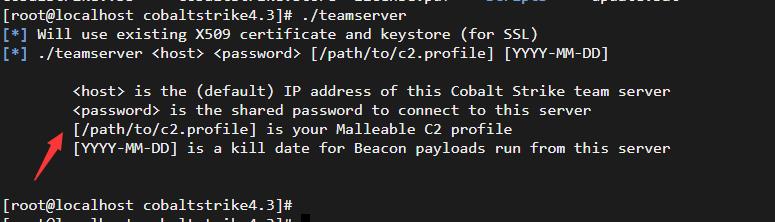

4.输入teamserver我们可以看见所需要输入的参数

5.依次输入一下参数 这里我们要给这个文件最高权限 777

chmod 777 cobaltstrike4.3 #给cs文件夹777最高权限

cd cobaltstrike4.3 #进入cs目录

chmod 777 teamserver #给服务文件777最高权限

sudo ./teamserver 103.39.230.213 这里输入你配置的密码 /root/4.3.profile #运行服务+服务器IP+服务密码+配置文件

到了这里我就在自己服务器配置完成了。这里服务器的作用相当于一个建立链接的中间件,主要负责木马生成的指向ip,这样外网都可以运行,大家可以在自己虚拟机上搭建联系

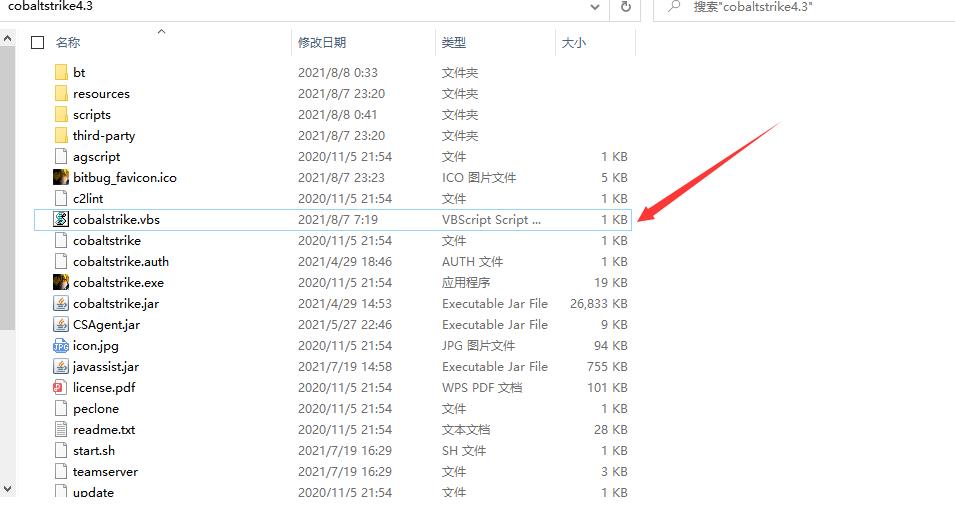

二、在自己windows攻击机上运行CobaltStrike

1.找到这文件点右键编辑

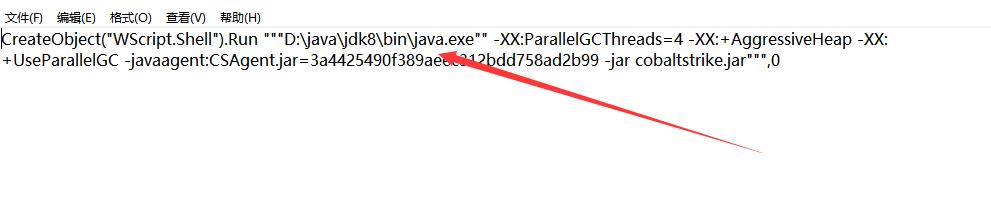

2.环境变量切记要换成自己java下的环境变量

·然后就可以运行这个veb文件

3.主机换上自己服务器配置的ip 密码填上自己在服务器设置的密码 用户名可自己设置、端口不变

·点击链接

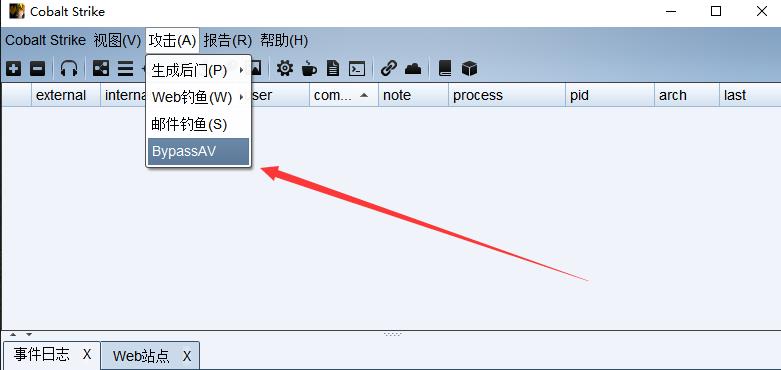

4.点击攻击选择最后一个 生成文件到桌面

·要注意这个生成依赖于go语音 我们到官方一直点击下一步就可以了

然后我们进行测试对文件进行火绒检测

·成功进行免杀

结言:

我做的这一切的一切都是为了营造一个更安全更可信任的网络环境,大家切记不要利用本篇文章进行违法犯罪行为!

本人初来乍到希望能给大家带来学习上的进步,喜欢的小伙伴

以上是关于内网后渗透,生成免杀后门!!的主要内容,如果未能解决你的问题,请参考以下文章

《内网安全攻防:渗透测试实战指南》读书笔记:权限维持分析及防御

《内网安全攻防:渗透测试实战指南》读书笔记:权限维持分析及防御