IT公司防止运维偷窥和篡改数据库的最佳武器-云堡垒机!

Posted 行云管家

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了IT公司防止运维偷窥和篡改数据库的最佳武器-云堡垒机!相关的知识,希望对你有一定的参考价值。

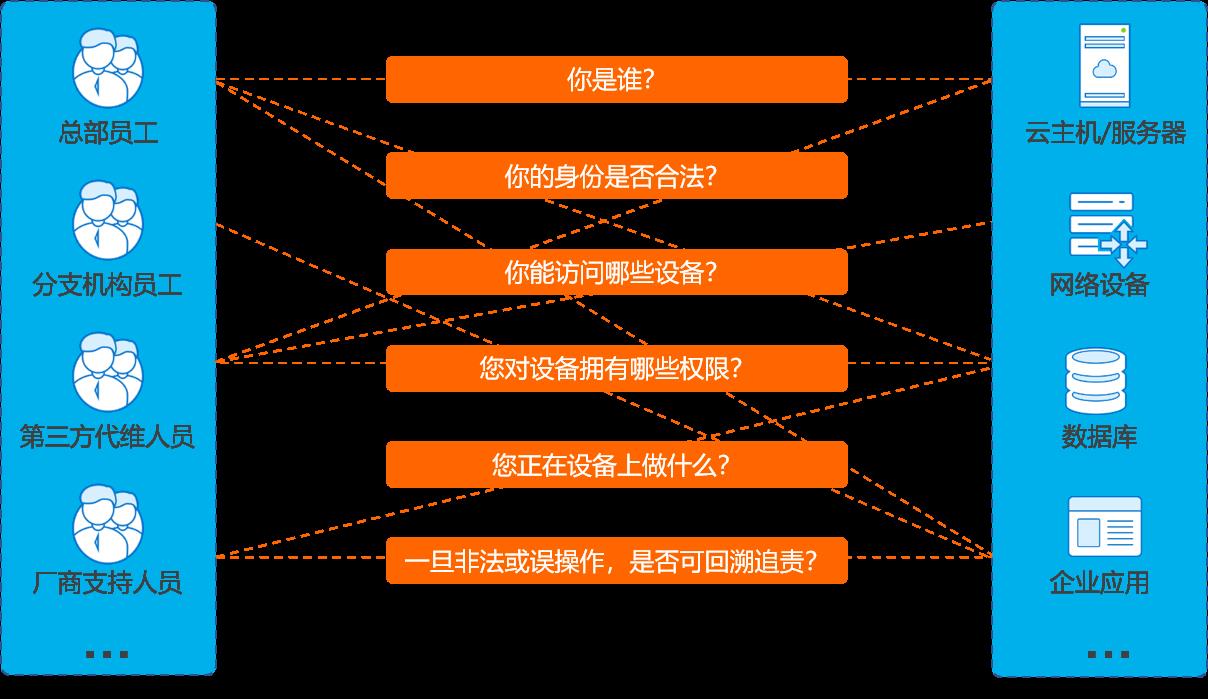

对于国内的国情而言,时不时会听到这种消息:某国际酒店泄露客人信息被罚1.6亿,某员工怒删公司9TB数据被判7年有期徒刑,还有一个国内某SaaS公司员工恶意删除生产数据导致公司股价暴跌逾20亿港元,究其原因还是国内特有的工作习惯,流程化、标准化尚不成熟,动不动开发、运维都给root权限。

还有从相关法律法规的政策看,早在2019年12月 1日,网络安全等级保护制度(等保2.0)正式实施,这也意味着等保不仅是企业“安全预防做得是否到位”的内在要求和衡量指标,还成为了企业在法律层面上的外部要求,而运维审计系统俗称的堡垒机,作为过等保的必要环节,也是防范企业内部数据遭偷窥和篡改的有效手段。

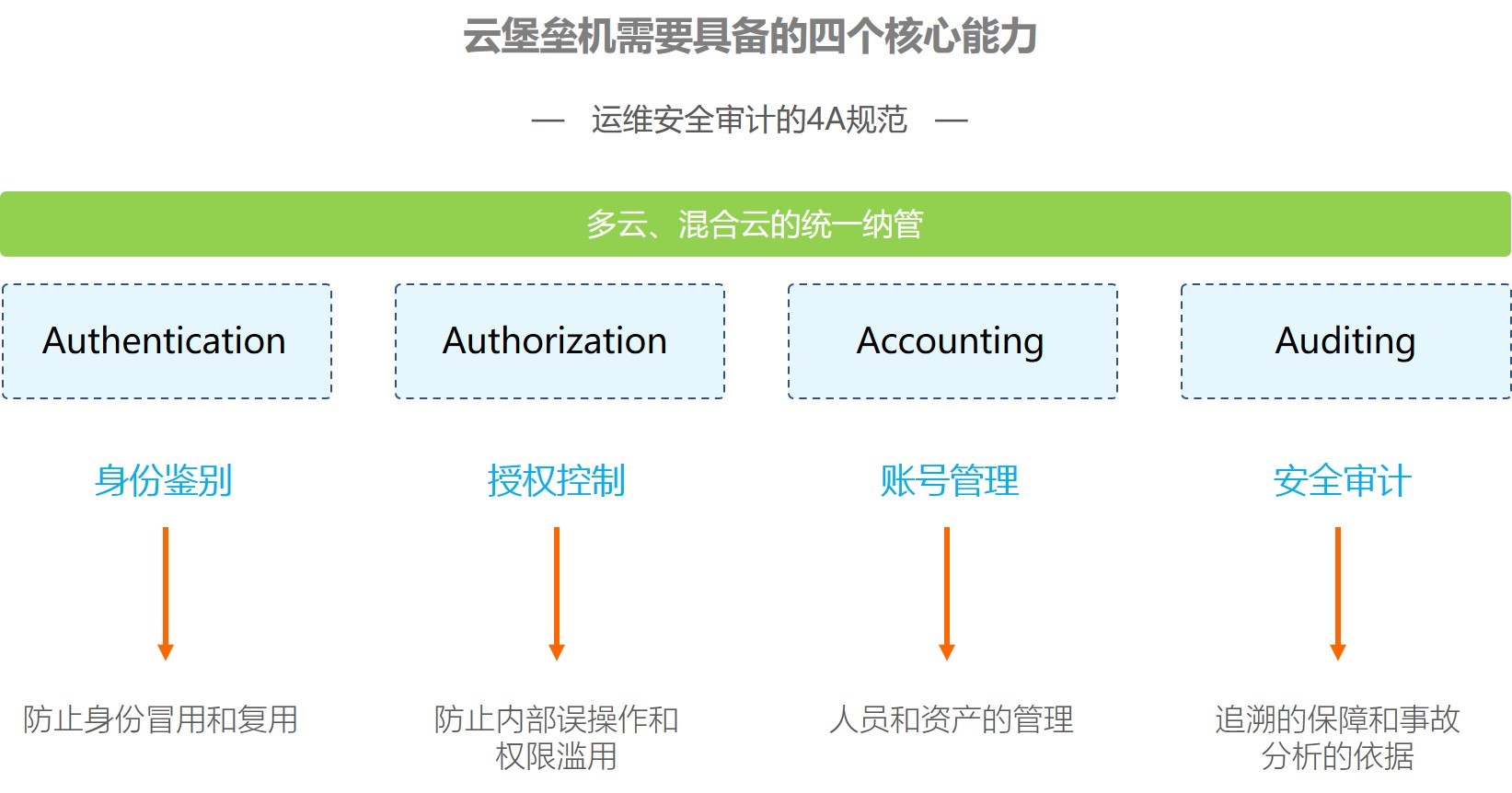

对于IT公司而言,数据就是公司的核心资产,公司别的没啥,就是数据值钱,因此上一个堡垒机很有必有,当然现在也都用上了云主机,能适配云原生的堡垒机首推。而一个好的能适配云原生的“云堡垒机”,则需要具备以下四个核心能力:

一、多云、混合云统一纳管

既可管理各公有云平台的云资源,也支持管理私有云资源,用户只需要提供公有云/私有云平台API凭证(如Access Key),即可把用户在公有云/私有云上的所有云资源一键导入到云管平台中,实现对多云环境的无缝对接和统一管理,而无需去关注各平台之间的技术差异,达成对异构云平台的多云/混合式纳管能力。

二、身份鉴别

行云管家支持多种双因子认证方式来验证登录,登录方式可通过用户名、密码,同时结合手机短信验证码、OTP动态口令等。并具备防暴力破解功能,连续多次失败登录将自动锁定账户或IP,可配置解锁时长、到期自动解锁,也可手动解锁。支持通过用户安全策略定义用户的IP地址和 MAC地址黑白名单,禁止非法地址访问。支持通过用户安全策略定义用户的允许登录时段,其它时段将禁止用户登录。用户登录后,连接10分钟无操作自动退出。支持同一个用户只能同时允许在一个设备上登录系统使用,如果检测到在其他系统登录,则将原登录设备剔除。

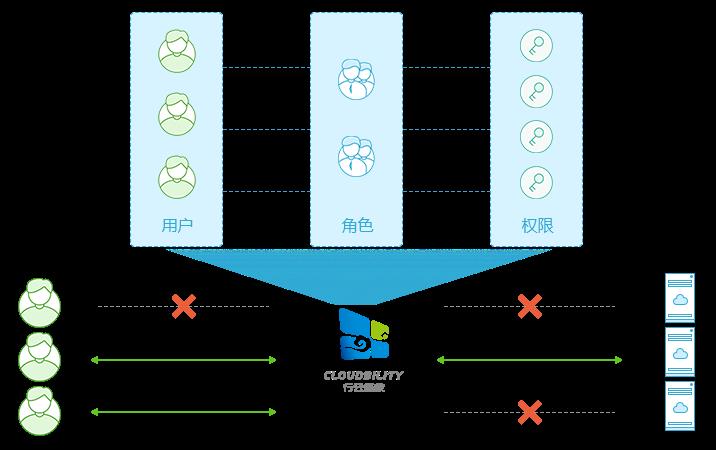

三、授权控制

采用基于角色的访问控制模型(Role-Based Access Control)来实现权限控制,具体来说,是将授权模型划分为功能授权和资源授权两个维度,而这两种授权都是针对角色的,角色是功能权限和资源权限的载体。当团队中的成员被添加到某一角色,该成员便自动拥有了该角色所被授予的各项权限。每一个成员要想访问某个云资源,都需要具有相应的功能权限和资源权限。

以最小权限原则将设备授权予用户,确保“正确的人”以“正确的操作”运维“正确的数据资源”。

四、账号管理

一般内置 “团队拥有者”、“管理员”、“业务管理员”、“安全审计员”和“操作员”等几个基本角色,以及代表团队全部成员的“所有成员”这一特别角色,内置角色不可删除。

此外,还可实现多来源用户的接入及多重身份认证机制(如:微信/企业微信/钉钉等),使用户账号与外部IT系统账号体系进行关联,同时杜绝非法访问、保障数据安全。

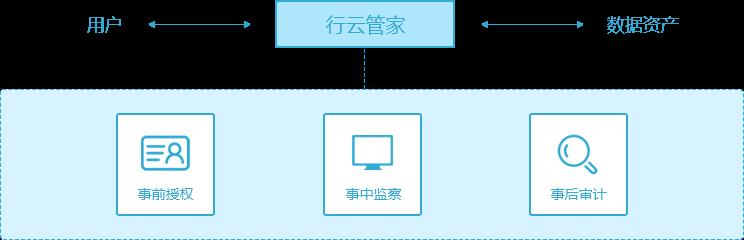

五、安全审计

对运维工作进行审计记录,是确保所有的运维操作可回溯、可追踪的有效手段。最好能从旁路对运维操作进行日志记录,不影响运维操作,且其审计日志记录不可删除、不可篡改,使得运维操作可回溯、可追踪。

不仅仅记录审计日志,其对运维全生命周期进行了管控与审计:

事前授权:以最小权限原则将设备授权予用户,确保“正确的人”以“正确的操作”运维“正确的设备”;

事中监管:管理员可以监控运维人员的整个运维操作,可以控制运维过程,对运维操作及指令设置申请审批策略,阻止并避免危险、违规操作,确保运维安全;

事后审计:对记录的审计日志提供录像查看、指令检索、操作定位能力,对运维操作进行高效快捷的回溯及追踪。

以上是关于IT公司防止运维偷窥和篡改数据库的最佳武器-云堡垒机!的主要内容,如果未能解决你的问题,请参考以下文章