学习静态代码审计_第三站:测试昆仑镜Kunlun-M项目

Posted 南瓜__pumpkin

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了学习静态代码审计_第三站:测试昆仑镜Kunlun-M项目相关的知识,希望对你有一定的参考价值。

项目介绍和安装测试

项目介绍

根据Readme.md进行安装

请使用python3.6+运行该工具,已停止维护python2.7环境。

安装命令:

安装依赖

pip3.8 install -r requirements.txt

配置文件迁移

cp Kunlun_M/settings.py.bak Kunlun_M/settings.py

初始化数据库,默认采用sqlite作为数据库(pip搞了半天)

python3 kunlun.py init initialize

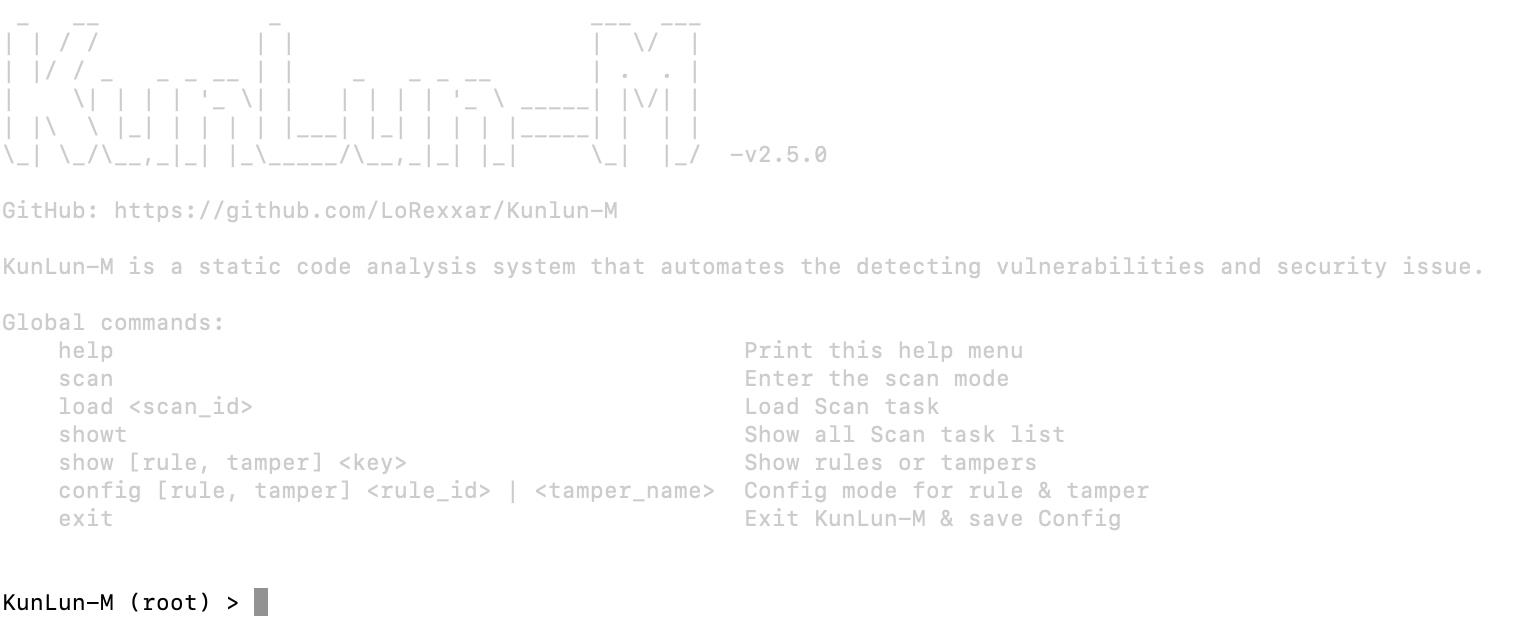

在shell终端启动

python3 kunlun.py console

扫描测试

输入scan进入扫描模式,昆仑镜的扫描模式有点类似于MSF。

进入扫描模式: scan

查看配置信息: status

设置扫描目录: set target ./tests/vulnerabilities/

开始扫描: run

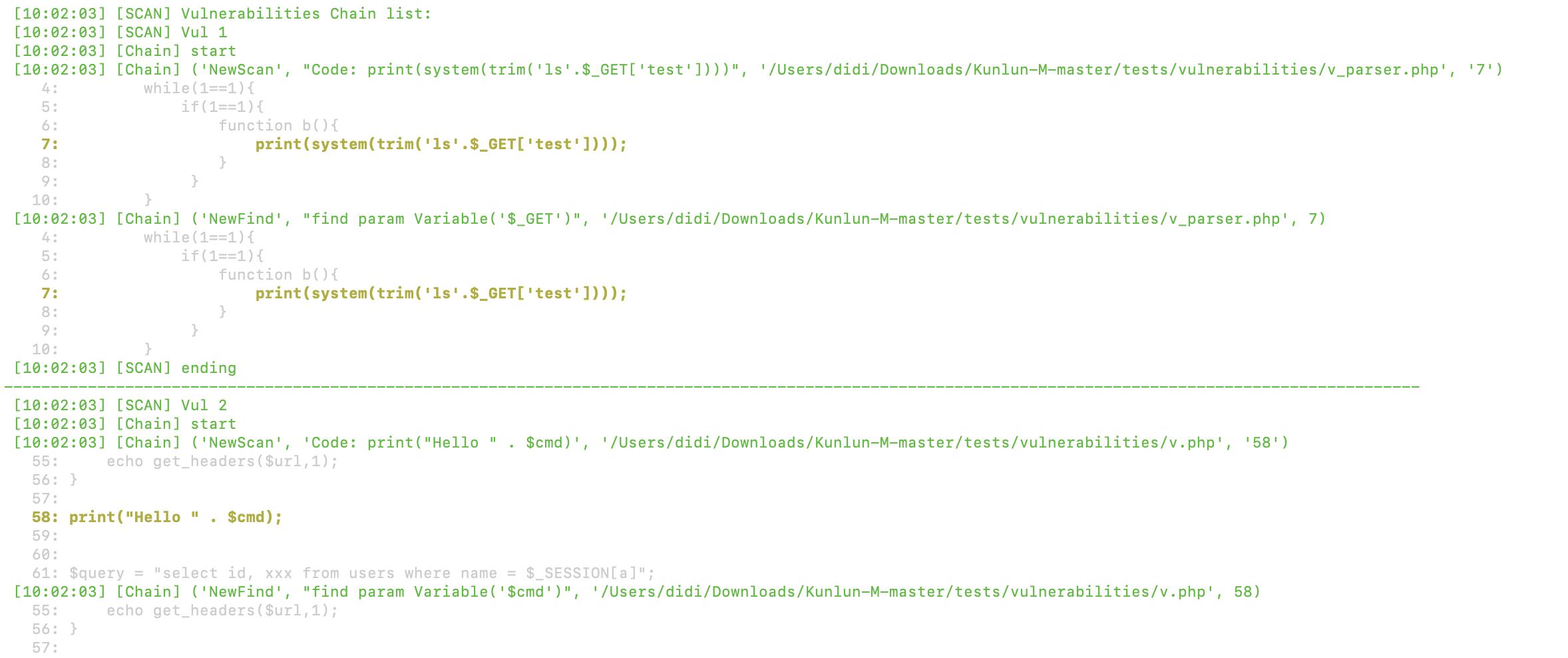

扫描结果如下,回显界面挺酷!扫描结束后,进入result模式,输入help可以查看操作说明。

实战扫描

扫描实战

scan进入扫描模式,set target /Library/WebServer/Documents/设置扫描目录为网站根目录,其中部署了ThinkCMF2.2.3项目文件。

昆仑镜会尝试识别框架,在面对javascript文件时会报“语法错误”。扫描大概用了15分钟,扫出435个漏洞。。

昆仑镜会保存扫描结果。关闭shell,新开一个shell,启动昆仑镜输入后输入命令:

查看扫描记录表: showt

查看扫描结果: load 2(进入result模式)

查看漏洞: show vuls(报错)

报错1

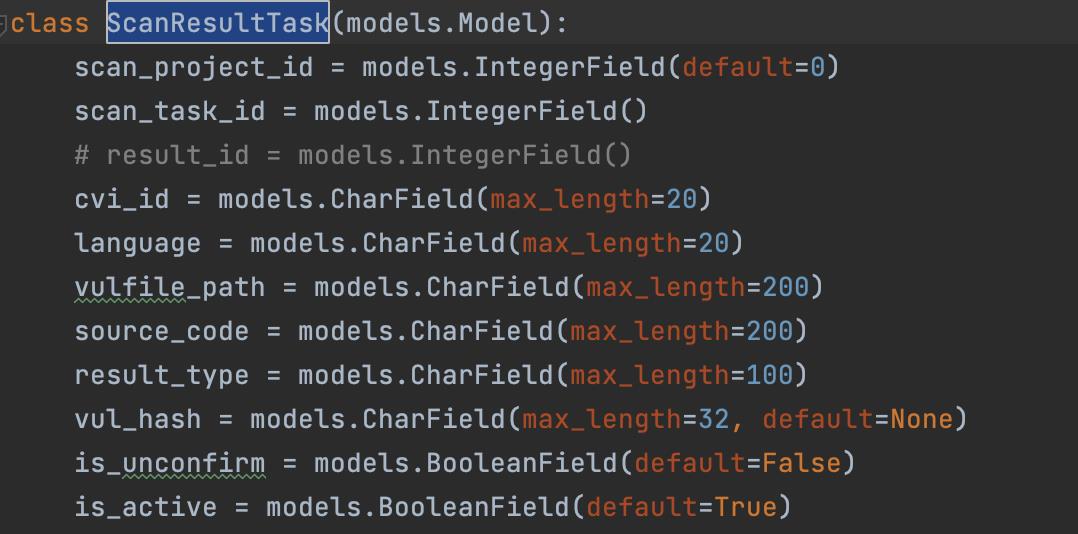

发生报错:AttributeError: ‘ScanResultTask’ object has no attribute ‘result_id’。

ScanResultTask发生属性错误,Github上没有相关Issues,尝试手动排查错误。

(1)寻找Class的位置:console.py搜索关键字ScanResultTask,找到调用代码from web.index.models import ScanTask, ScanResultTask,找到web.index.models.py文件,128行处是该Class的定义。

(2)查看Class定义代码:发现result_id被注释掉了,尝试另起一行把注释取消。尝试运行kunlun.py,发生新的报错。

报错2

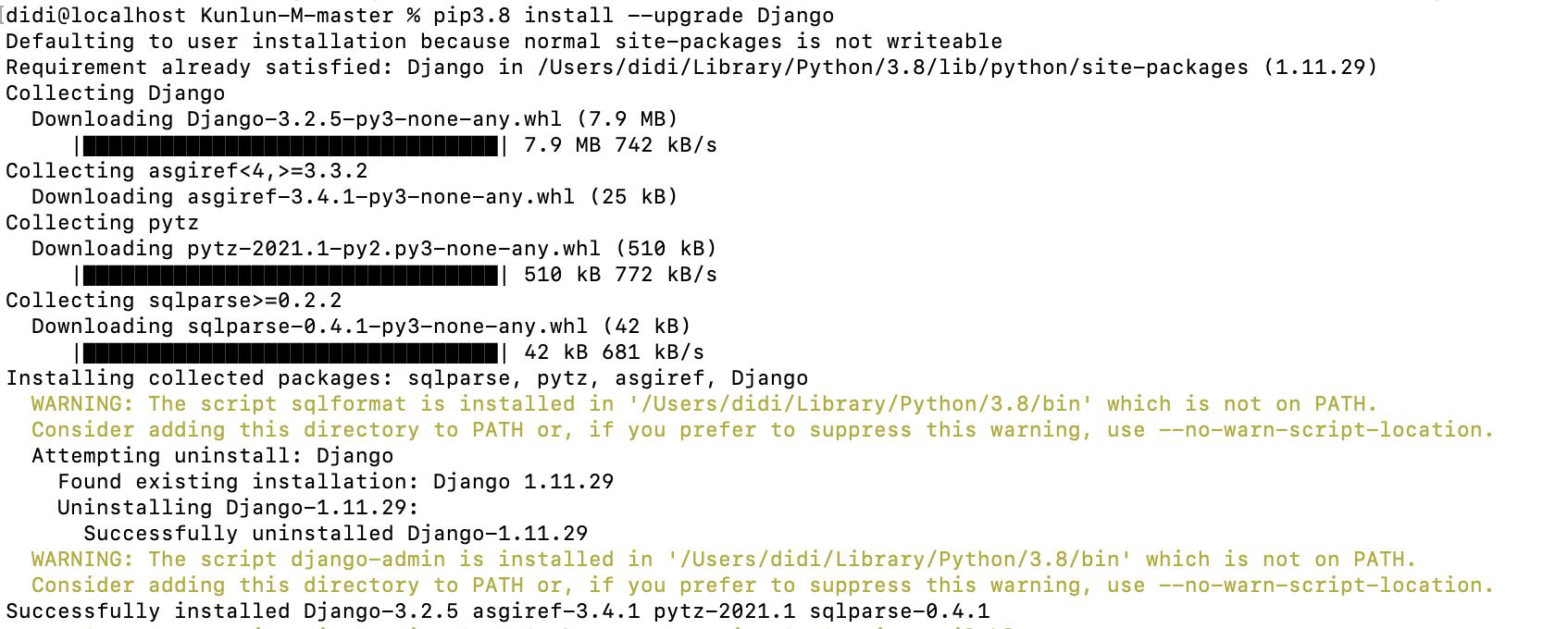

报错信息:解决ScanResultTask的属性报错问题后,运行show vuls发生新报错:django.db.utils.OperationalError: no such column: index_scanresulttask.result_id。

报错分析:猜测可能是因为Django版本过低,发现不是。根据报错信息来看,与Django的数据库内容有关,没有列index_scanresulttask.result_id,推测应该是传递的接口处出现了问题,比如引用列时发生格式错误。有点烦了奥,重新扫描一遍吧,昆仑镜数据库的存储功能暂时不用。

尝试1-不可行:更新Django,pip3.8 install --upgrade Django,从1.11.29更新到3.2.5。重启终端shell,打开昆仑镜运行show vuls,仍然报告相同的错误信息。

更新项目并重新扫描

昆仑镜项目还在更新中,所以重新下载项目以更新代码,配置工作如下。

更新依赖

pip3.8 install --upgrade -r requirements.txt

配置文件迁移

cp Kunlun_M/settings.py.bak Kunlun_M/settings.py

初始化数据库,默认采用sqlite作为数据库

python3 kunlun.py init initialize

在shell终端启动

python3 kunlun.py console

扫描项目命令如下:

scan

set target /Library/WebServer/Documents/

run

扫描结果分析

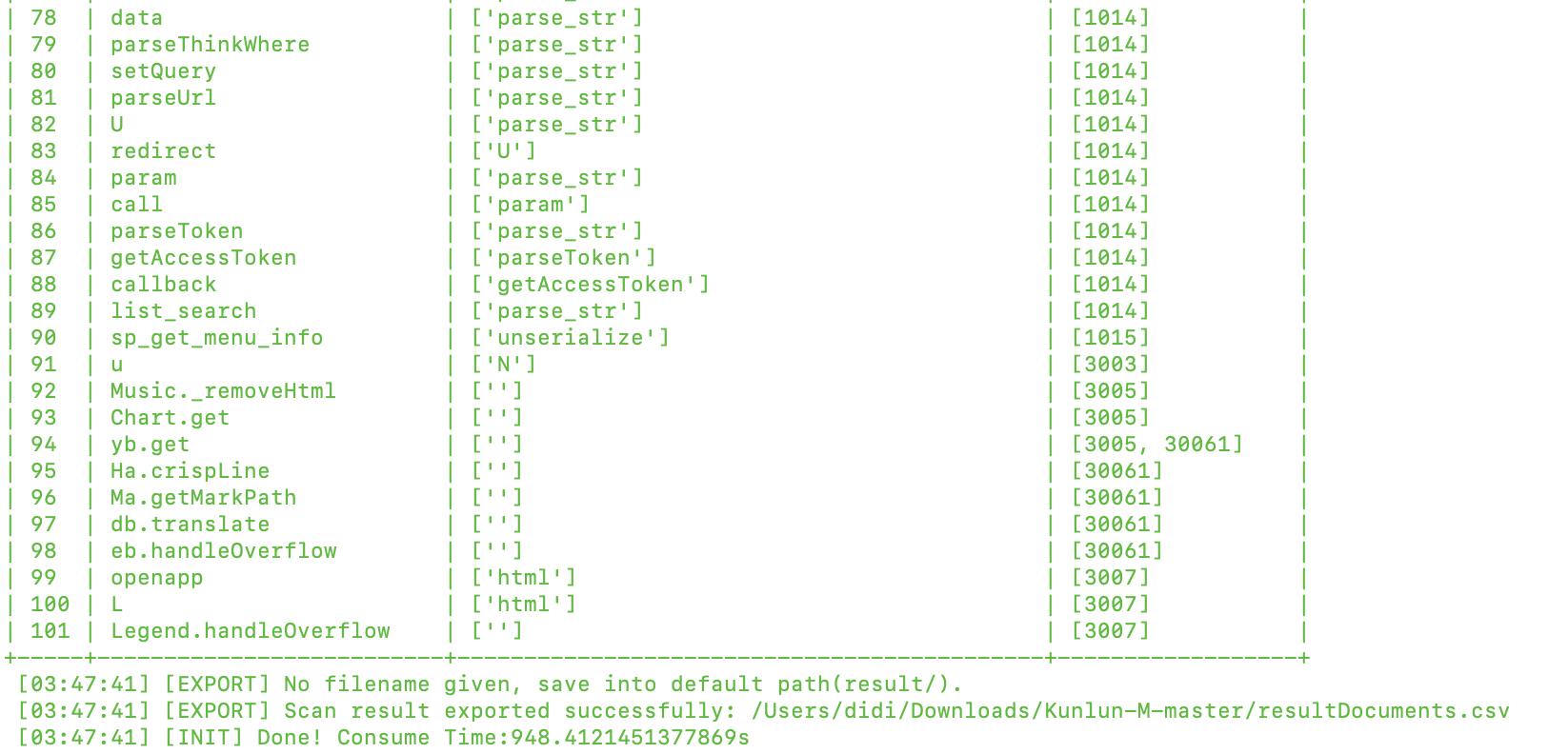

耐心等待扫描结束,感觉shell的回显结果可读性不高,让人找不到重点。打开扫描结果resultDocuments.csv文件,发现有552条可疑记录。

筛选出30多个中高危的可能漏洞。

首先第1点,先看 analysis 分为两种:参数可控、未验证参数可控。

漏洞验证

(1)反序列化-参数可控:文件/simplewind/Core/Library/Think/Auth.class.php。

代码:unserialize( strtolower(serialize($_REQUEST)) ),位于115行,属于check()函数中的代码,暂不考虑存在漏洞。

(2)SQLI:文件/simplewind/Core/Library/Think/Model/AdvModel.class.php。

代码如下,暂时没找到利用方式。

'SELECT * FROM '.$this->getTableName().'_'.($i+1);

以上是关于学习静态代码审计_第三站:测试昆仑镜Kunlun-M项目的主要内容,如果未能解决你的问题,请参考以下文章

TFS Training for Kunlun bank (http://www.klb.cn/) 微软研发流程(ALM)管理培训会议(昆仑银行) 2016.09.21

打怪升级之小白的大数据之旅(六十二)<Hive旅程第三站:Hive数据类型>