11.企业安全建设指南(金融行业安全架构与技术实践) --- 互联网应用安全

Posted enlyhua

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了11.企业安全建设指南(金融行业安全架构与技术实践) --- 互联网应用安全相关的知识,希望对你有一定的参考价值。

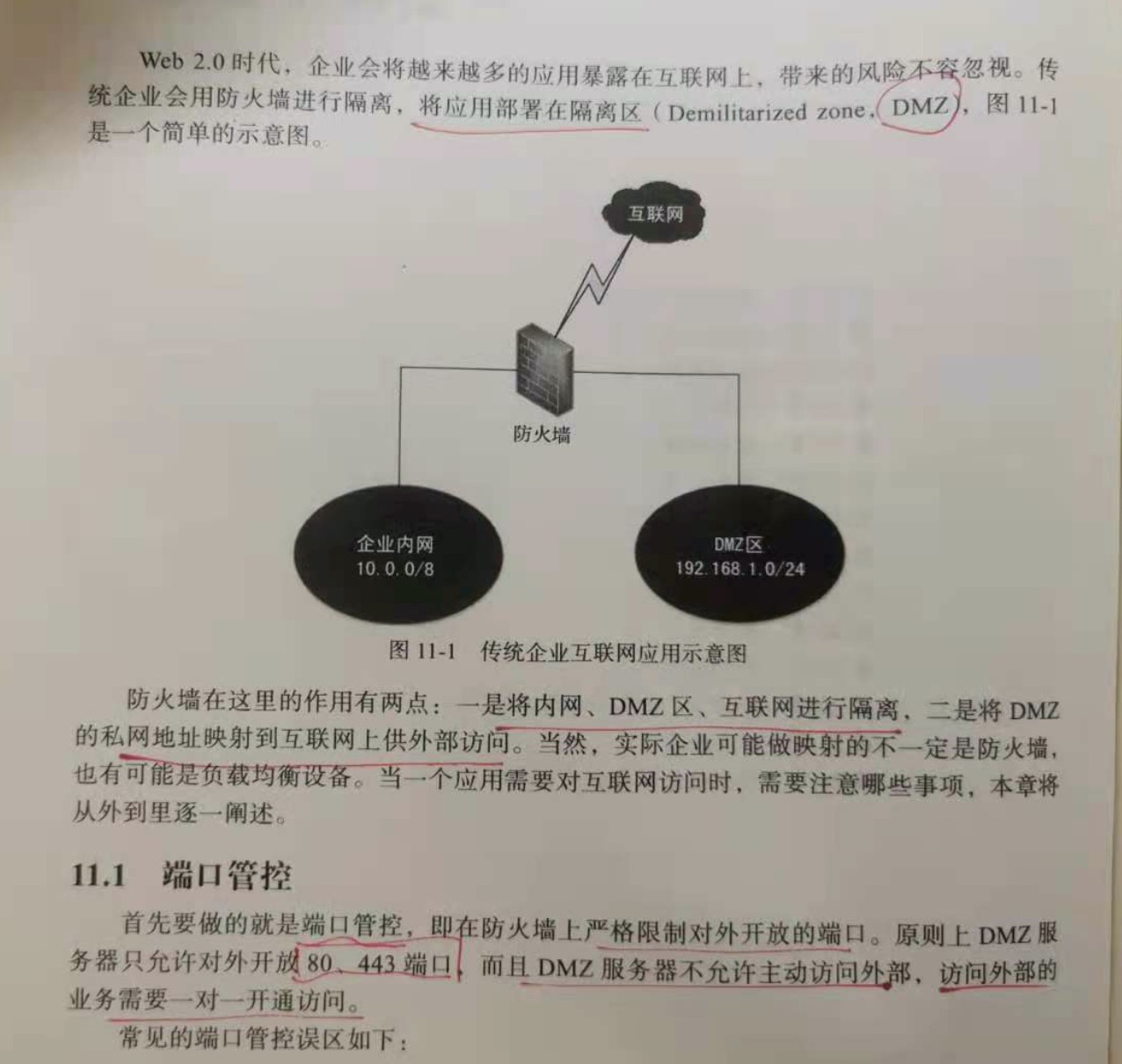

第11章 互联网应用安全

传统企业会用防火墙进行隔离,将应用部署在隔离区(DMZ)。

11.1 端口管控

首先要做的就是端口管控,即在防火墙上严格限制对外开放的端口。原则上DMZ服务器只允许对外开放80,443端口,而且DMZ服务器不允许主动访问外部,

访问外部的业务需要一对一开通访问。

端口扫描工具:

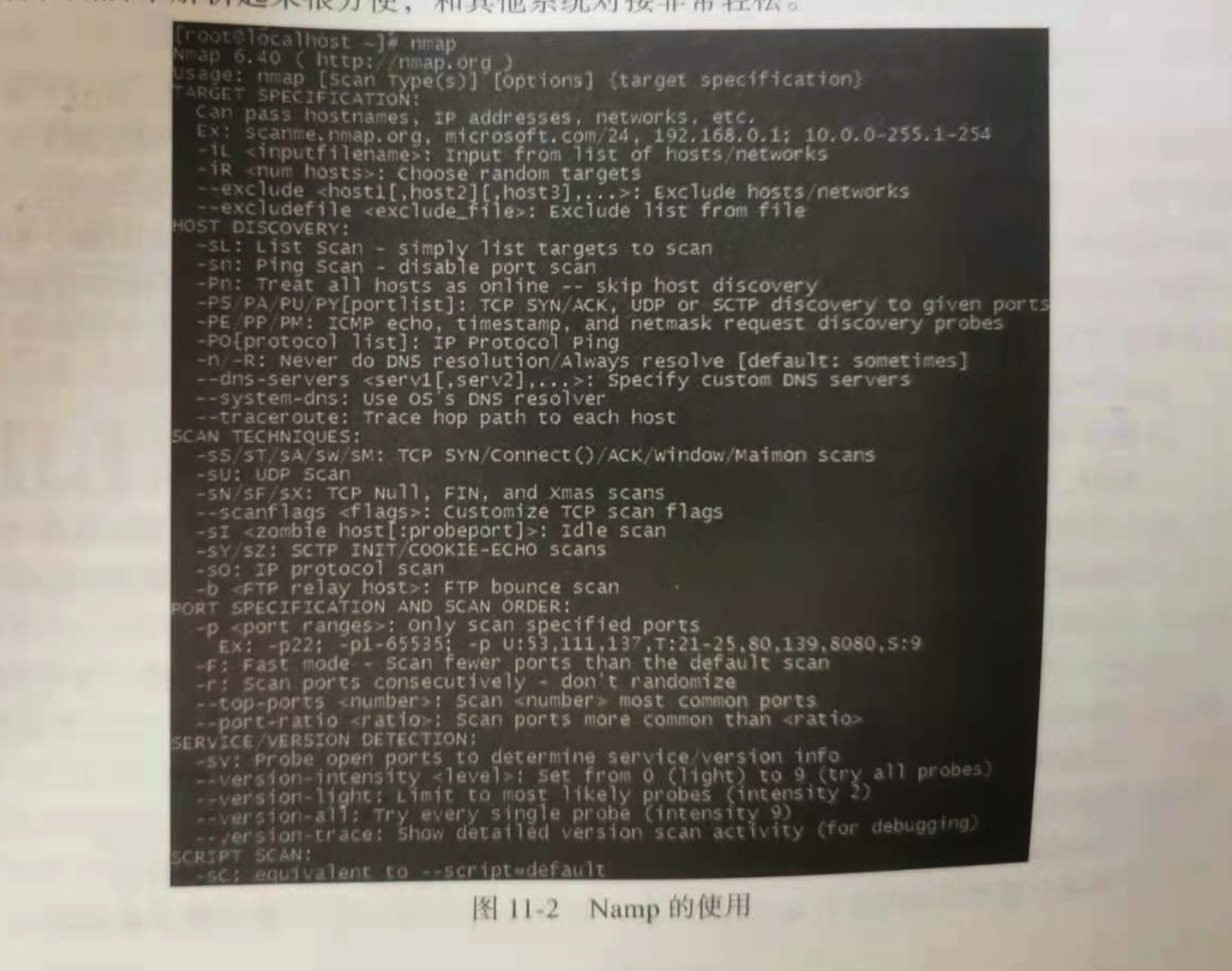

1.Nmap

2.Zmap

3.Masscan

11.2 Web应用安全

1.web应用防火墙

有硬件防火墙,软件防火墙,基于云的防火墙。

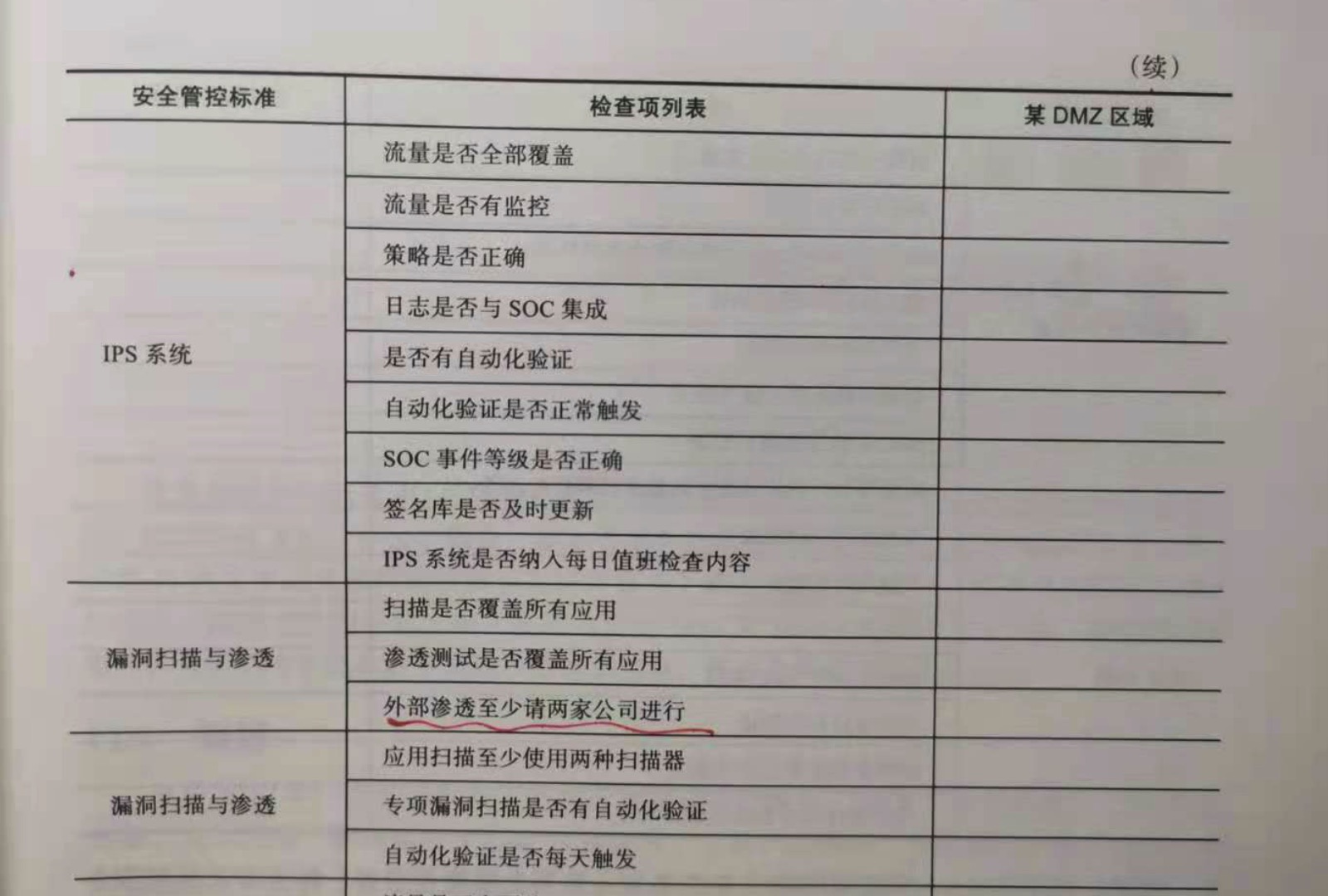

2.入侵检测/防御系统(IDS/IPS)

WAF 更多是基于规则的,有规则就会有绕过的可能性。针对这些绕过waf的请求,我们还需要借助入侵检测系统/入侵防御系统类产品对waf后端的流量进行分析,

发现恶意行为。IDS 开源的有 Snort。

3.漏洞扫描和渗透测试

针对暴露在互联网上的应用,我们自己也要展开定期扫描,内外部渗透测试等工作。

漏洞扫描的工具常见的有 AWS,IBM Appscan,HP WebInspect,Nikto 等商业或开源的扫描器。

渗透测试往往包含内部测试和外部测试,内部安全人员对业务理解透彻,更容易发现问题。考虑到内部人手等问题,企业一般会采购外部渗透服务,有一些是国家的

评测中心等国家单位,有一些是绿盟,安恒,长亭科技这样的企业。建议多找几家,最好实现按漏洞付费,每个公司的渗透人员都有不同的经验和思路,多找几家往往能

更加全面的覆盖到。

11.3 系统安全

未拦截到的请求到了DMZ服务器,对应用或者系统有什么样的影响呢?常规的 系统加固,web server 加固,目录权限设置等就不说了。恶意请求的目的可能是:

想利用上传功能直接上传一个webshell,利用文件包含功能直接饮用一个远程的webshell,利用文件解析漏洞上传恶意图片或者视频,触发特定漏洞执行命令,或者已经是

拿到webshell直接请求执行命令。如何有效的发现webshell,一般有几个思路:

1.文件内容扫描,看是否有一些高危函数,黑客版本信息等

2.结合文件变化及属性来判断

3.结合网络流量特征来判断

4.结合脚本底层执行动作来判断

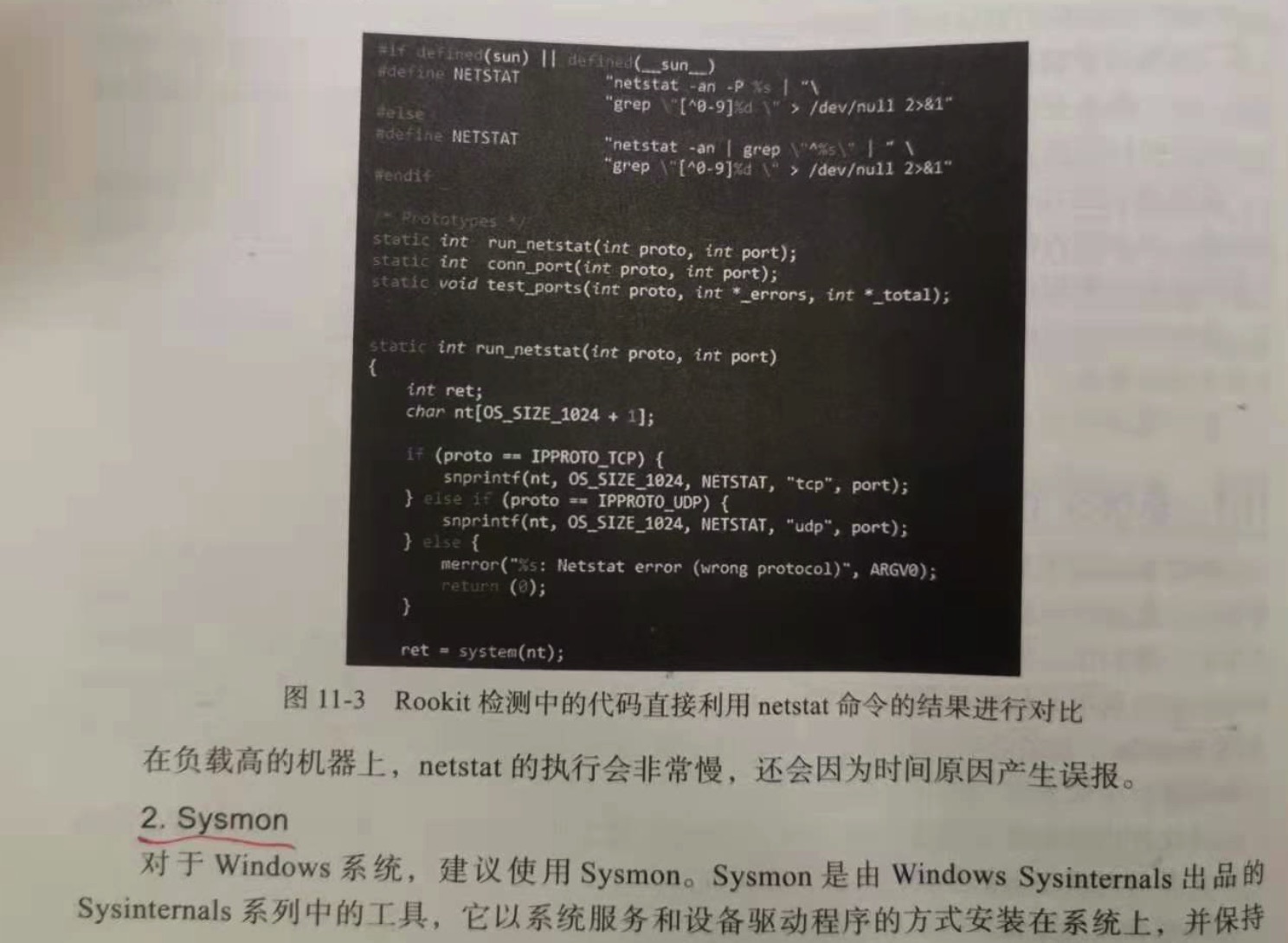

a) OSSEC : 开源的基于主机的入侵检测系统

b) Sysmon : windows 建议使用 Sysmon

11.4 网络安全

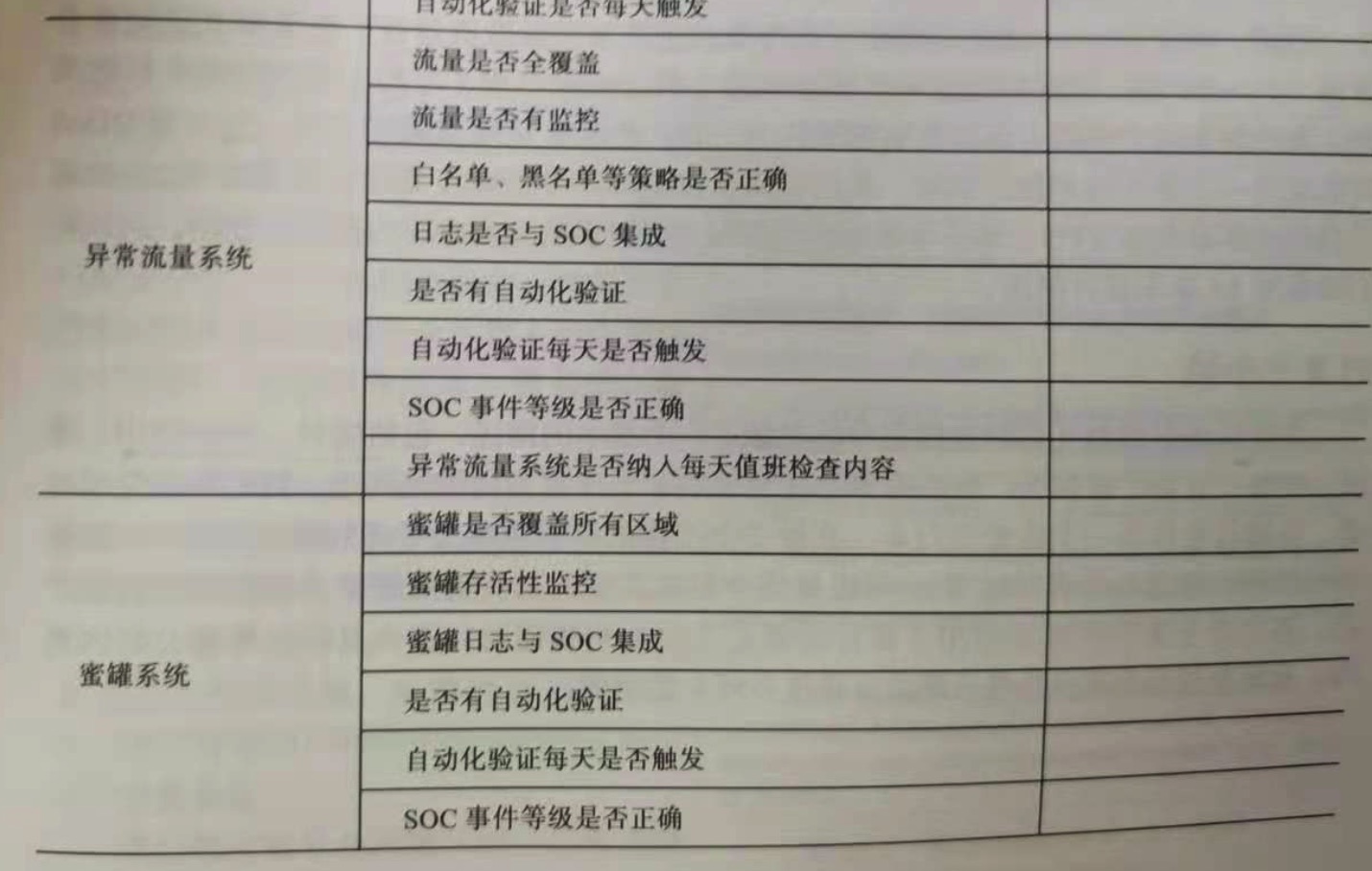

假设某台服务器因为有漏洞已经被攻陷,黑客一般会在机器上进行各种翻找,甚至进一步探测其他网络。

webshell 通常是为了方便提供反弹shell的功能,即主动外连到特定端口。如果前面我们的防火墙在外连这块做的不好,就容易出问题。针对这个隐患,建议

针对主动出站的连接进行记录,与学习到的基线或者自行维护的黑白名单进行对比,以发现问题,我们称之为"异常流量监测系统"。在DMZ环境下只需要主动关注外连

的情况,相对简单。

在DMZ内网活动的时候,流量不一定会被镜像到,这时候我们需要借助蜜罐来发现异常。在每个DMZ网段内部署一到两个蜜罐,可以有效的发现针对内网的扫码和探测

行为。提到蜜罐,熟知的 honeyd。

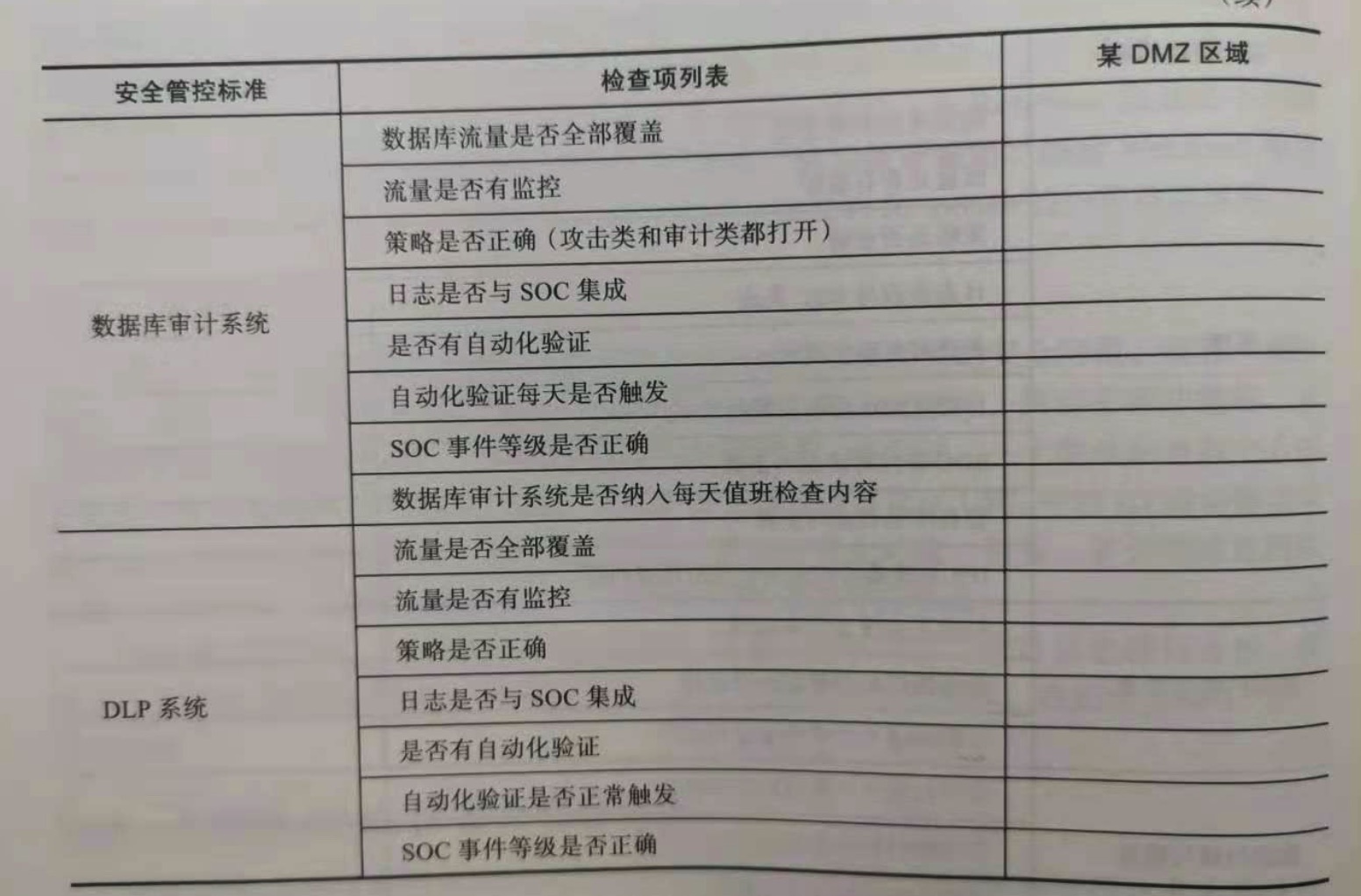

11.5 数据安全

一个合法的web请求最后可能会涉及后端多种业务逻辑,跟数据库打交道。这里需要关注2个问题:

1.到数据库的请求是否真的合法

2.页面返回的信息是否包含敏感信息

数据库审计类产品有两类:

1.一种是基于proxy或者插件模式的

2.一种是基于网络流量的

一个正常的页面输出,可能会涉及银行卡,身份证,手机号等客户资料,一般需要进行脱敏处理。常规的 DLP 方案在这里需要经过一定的调整,重点不是分析 http

request,而是分析 http Response 信息。

11.6 业务安全

还有一个场景需要提到,就是互联网应用中与业务逻辑相关的安全问题,统称"业务安全"。例如,一个简单的登录页面,可能涉及人机识别,验证码,找回密码等功能,

而攻击者可能利用暴力破解,撞库等方式进行尝试;再例如,一个简单的查看个人信息页面,涉及session或cookie验证,而攻击者可能会通过修改url中的ID来查看其它人

的信息。还有一些是接口安全。

这里的对抗,更多是从风控角度出发,收集access日志,业务日志进行分析,再结合外部情报(黑白名单库),机器学习等。

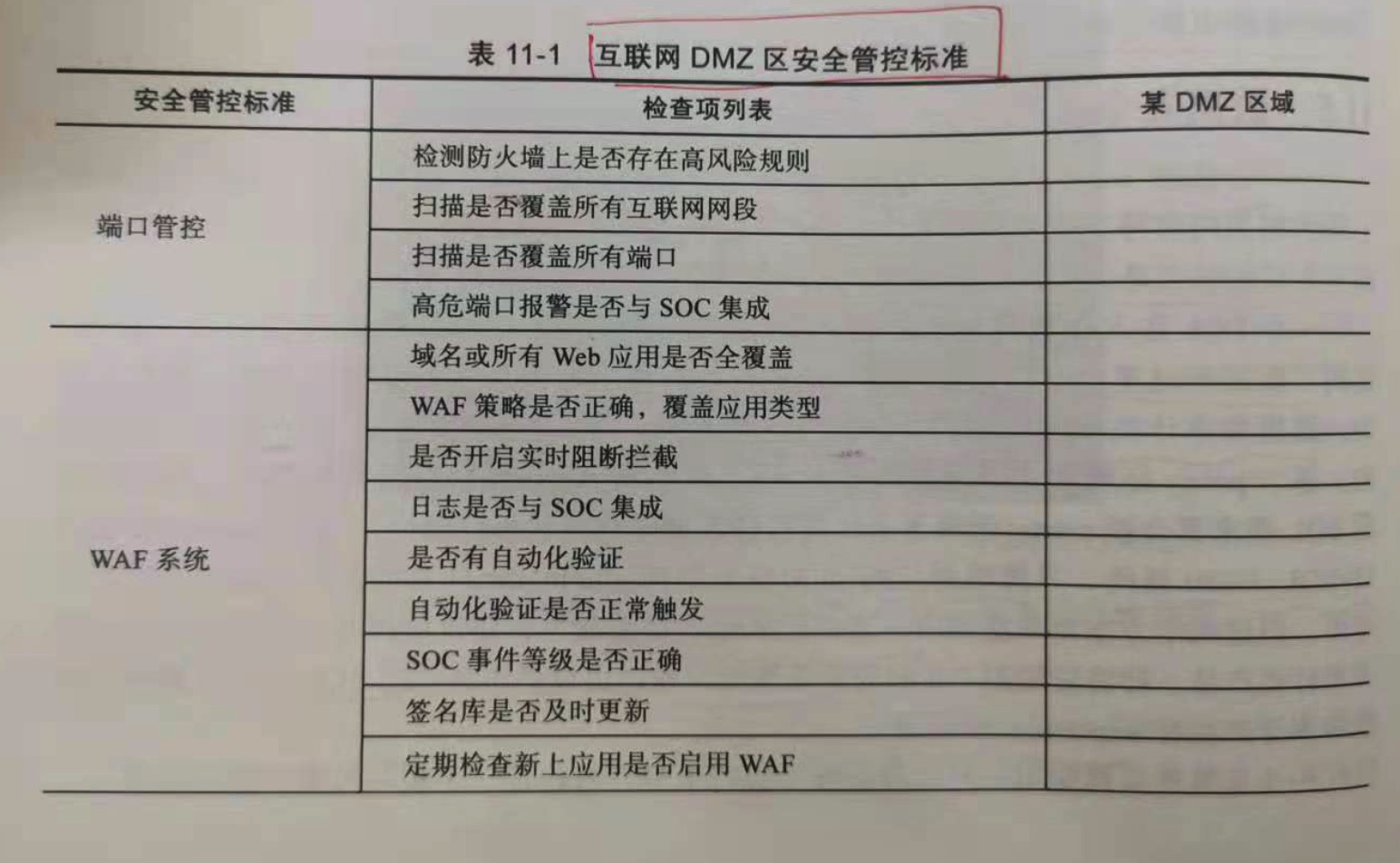

11.7 互联网DMZ区安全管控标准

除了上面的,还有一些涉及 上线流程管控,防ddos攻击等。常规的上线流程管控包括 主机上线前的扫描,应用上线前扫描,日志采集,安全防护软件部署,堡垒机

纳管等环节,建议与 ITIL 流程结合在一起。

最后在 DMZ 区域还会部署类似 VPN,邮件等系统。

以上是关于11.企业安全建设指南(金融行业安全架构与技术实践) --- 互联网应用安全的主要内容,如果未能解决你的问题,请参考以下文章

9.企业安全建设指南(金融行业安全架构与技术实践) --- 安全认证

8.企业安全建设指南(金融行业安全架构与技术实践) --- 安全考核

7.企业安全建设指南(金融行业安全架构与技术实践) --- 外包安全管理

10.企业安全建设指南(金融行业安全架构与技术实践) --- 安全预算总结与汇报