教程篇(6.4) 06. 高级IPsec ❀ SD-WAN ❀ Fortinet 网络安全架构师 NSE7

Posted meigang2012

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了教程篇(6.4) 06. 高级IPsec ❀ SD-WAN ❀ Fortinet 网络安全架构师 NSE7相关的知识,希望对你有一定的参考价值。

在本节课,你将学习IPsec。

在本节课,你将学习IPsec。

完成本课程后,你应该能够实现在这张幻灯片上显示的目标。

完成本课程后,你应该能够实现在这张幻灯片上显示的目标。

通过展示IPsec VPN的能力,你应该能够理解IPsec VPN的基本原理,并为你的网络路由IPsec VPN流量。

IPsec是一套用于对两个对等体之间的流量进行验证和加密的协议。套件中最常用的两个协议是:

IPsec是一套用于对两个对等体之间的流量进行验证和加密的协议。套件中最常用的两个协议是:

● IKE:负责握手、隧道维护和断开连接

● ESP:用于保证数据的完整性和加密

FortiGate在创建IPsec隧道时使用IKE协商私钥、认证和加密。安全联盟(SA)是在IPsec中构建安全功能的基础。IKE采用两种截然不同的方式:阶段1使用单个双向SA,阶段2使用两个IPsec SA,每个流量方向一个。

FortiGate在创建IPsec隧道时使用IKE协商私钥、认证和加密。安全联盟(SA)是在IPsec中构建安全功能的基础。IKE采用两种截然不同的方式:阶段1使用单个双向SA,阶段2使用两个IPsec SA,每个流量方向一个。

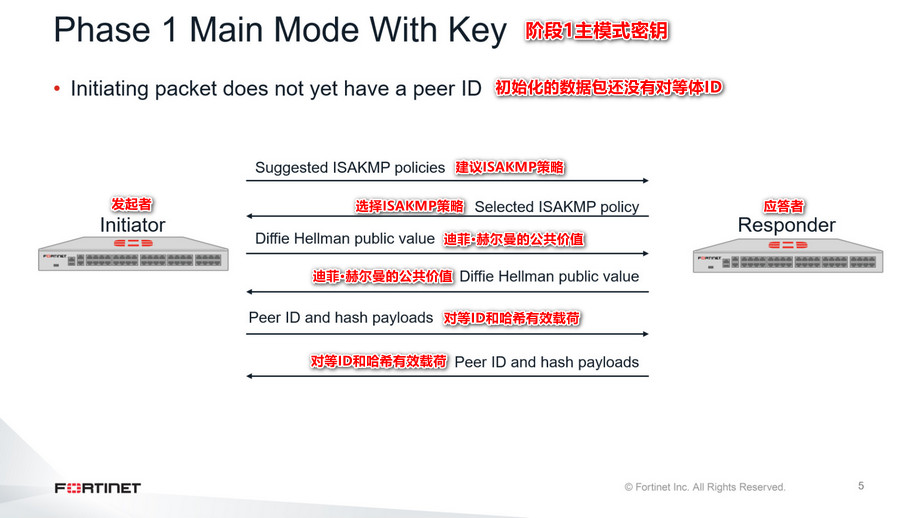

接下来,你将回顾野蛮模式和主模式之间的区别。这张幻灯片显示了主模式,其中六个数据包交换,如下所示:

接下来,你将回顾野蛮模式和主模式之间的区别。这张幻灯片显示了主模式,其中六个数据包交换,如下所示:

1. 客户端发起安全策略提议。

2. 应答者选择它同意使用的安全策略并进行响应。

3. 发起者发送它的迪菲·赫尔曼公共价值。

4. 应答者用自己的Diffie Hellman公共价值进行回复。

5. 发起者发送它的对等ID和散列有效负载。

6. 应答者用它的对等ID和散列有效负载进行响应。

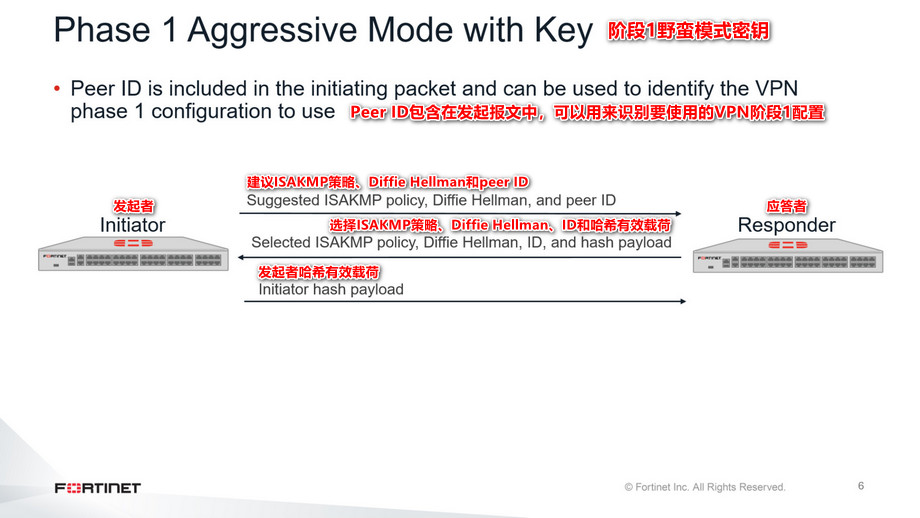

相比之下,这张幻灯片显示了野蛮模式的协商,其中只交换了三个数据包,如下所示:

相比之下,这张幻灯片显示了野蛮模式的协商,其中只交换了三个数据包,如下所示:

1. 客户端通过建议安全策略、提供其Diffie Hellman公共值和对等体ID来发起。

2. 应答者响应相同的信息,外加一个哈希。

3. 发起者发送它的哈希有效负载。

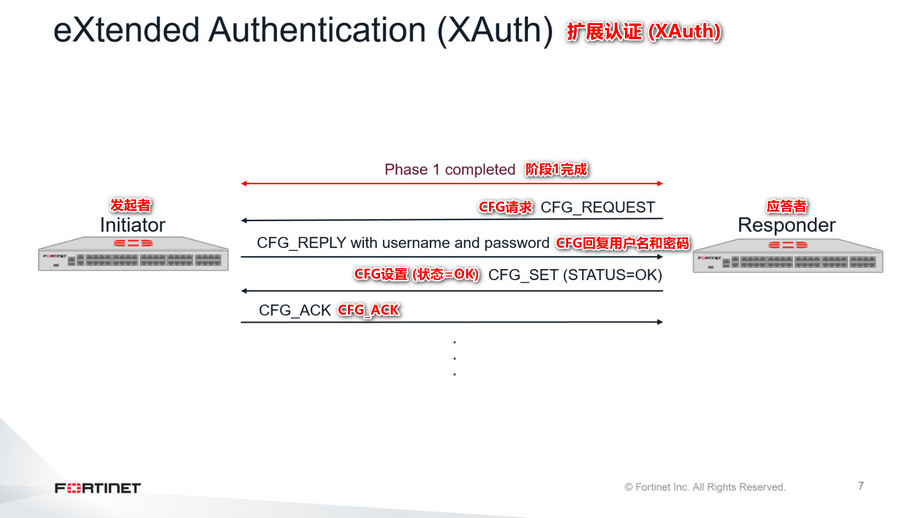

扩展身份验证(XAuth)可以用作附加级别的身份验证。使用XAuth时,一方必须提供凭据(用户名和密码)才能成功进行身份验证。

扩展身份验证(XAuth)可以用作附加级别的身份验证。使用XAuth时,一方必须提供凭据(用户名和密码)才能成功进行身份验证。

XAuth发生在阶段1完成之后,在任何阶段2协商之前。这就是XAuth有时被称为阶段1.5的原因。

在任何XAuth通信中,总是有一个客户端和一个服务器。服务器发送一个CFG_REQUEST报文,客户端必须用CFG_REPLY报文回应。CFG_REPLY包包含用户凭据。如果验证通过,服务器发送CFG_SET,客户端返回CFG_ACK。

FortiGate支持三种方式自动配置IPsec客户端的IP设置:IKE方式配置、DHCP over IPsec和L2TP over IPsec。

FortiGate支持三种方式自动配置IPsec客户端的IP设置:IKE方式配置、DHCP over IPsec和L2TP over IPsec。

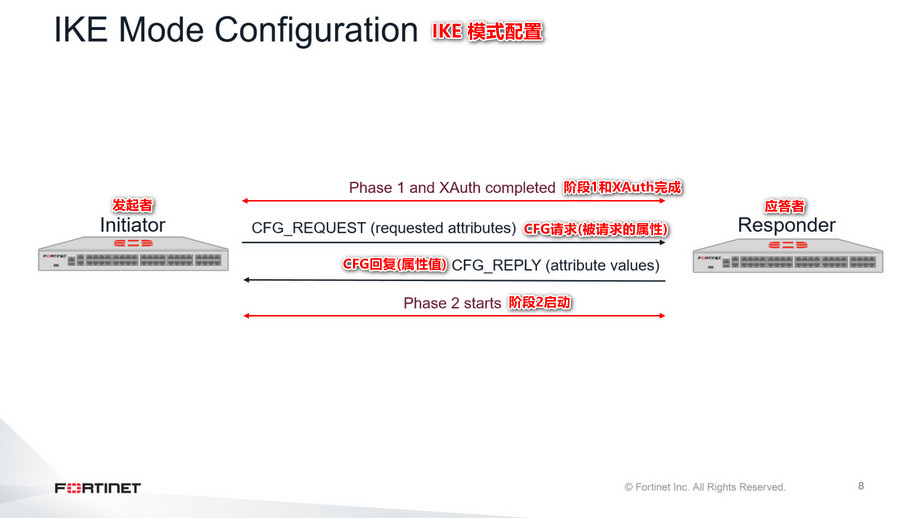

这张幻灯片展示了IKE模式的配置。

在阶段1启动之后,在阶段2之前,客户端发送一个CFG_REQUEST消息,列出所需的IP设置(或属性)。服务器使用CFG_REPLY进行应答,其中包含为请求的每个属性分配的值。

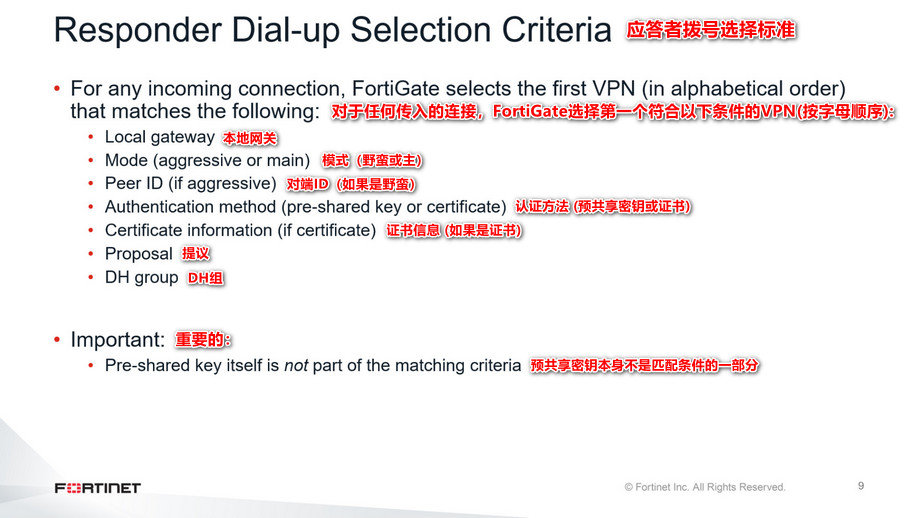

当第一个阶段1 IPsec报文到达时,作为应答者的FortiGate设备使用第一阶段1配置(按字母顺序),该配置匹配如下:

当第一个阶段1 IPsec报文到达时,作为应答者的FortiGate设备使用第一阶段1配置(按字母顺序),该配置匹配如下:

● 本地网关IP

● 模式(野蛮或主)

● 如果采用野蛮模式,则使用对端ID。如前所述,只有野蛮模式在第一个数据包中包含对端ID。

● 身份验证方法 (用于预共享密钥和证书)

● 如果采用证书认证方式,则使用数字证书信息

● 建议

● DH组

然而,在某些情况下,如果Fortios发现它最初选择了错误的阶段1,它可以切换到另一个阶段1。这称为网关重新验证,仅适用于以下情况:

● IKEv1,采用证书认证

● IKEv2,使用预共享密钥认证

● IKEv2,使用证书认证

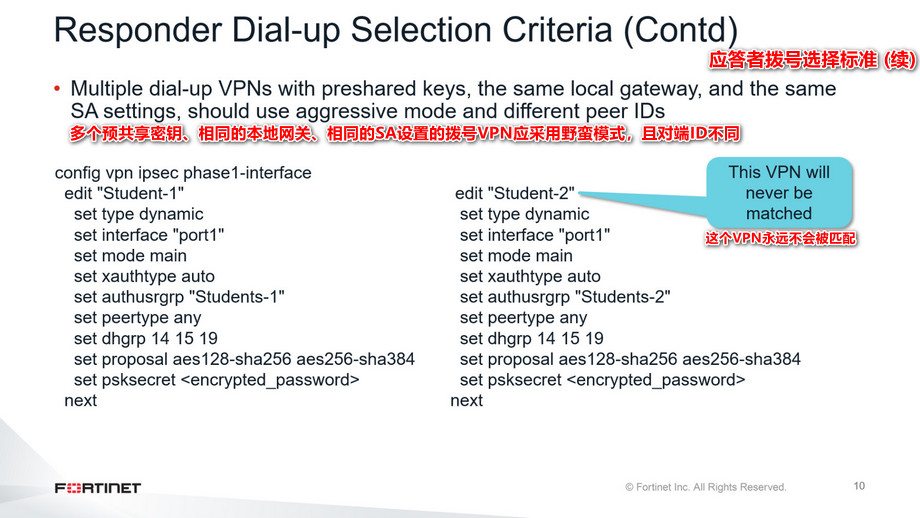

![]() 如果一个FortiGate设备有多个使用预共享密钥的拨号VPN,共享同一个本地网关、提议和DH组,必须使用野蛮模式,且对等端ID不同。使用这种方法,FortiGate可以为每个传入的IPsec安全提议识别正确的VPN配置。

如果一个FortiGate设备有多个使用预共享密钥的拨号VPN,共享同一个本地网关、提议和DH组,必须使用野蛮模式,且对等端ID不同。使用这种方法,FortiGate可以为每个传入的IPsec安全提议识别正确的VPN配置。

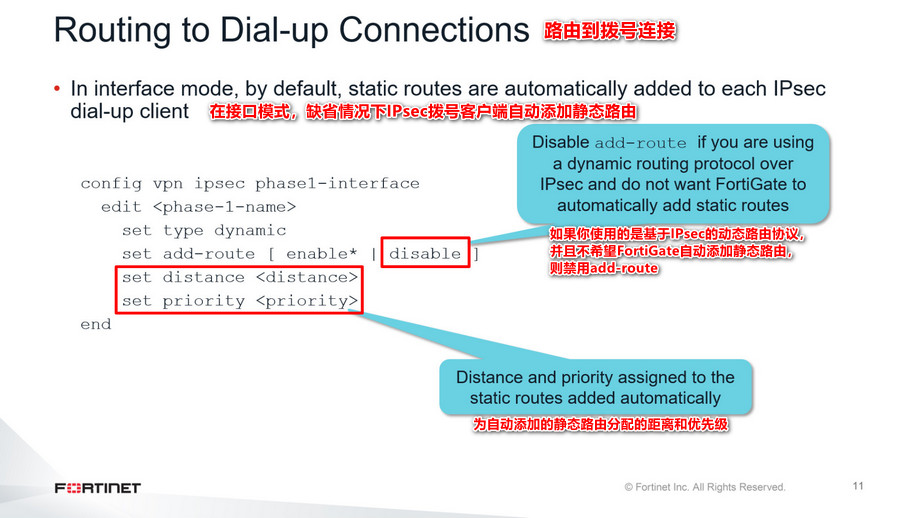

如果配置了接口方式的IPsec VPN,每次拨号方式的IPsec连接都会自动给客户端添加静态路由。静态路由的目的子网是阶段2快速模式选择器接收到的子网。配置IKE模式时,或DHCP over IPsec时,这些子网(掩码为/32)与分配给拨号用户的IP地址匹配。

如果配置了接口方式的IPsec VPN,每次拨号方式的IPsec连接都会自动给客户端添加静态路由。静态路由的目的子网是阶段2快速模式选择器接收到的子网。配置IKE模式时,或DHCP over IPsec时,这些子网(掩码为/32)与分配给拨号用户的IP地址匹配。

如果使用的是IPsec动态路由协议,请禁用add-route。这将阻止FortiGate动态添加路由,因为这是不必要的,因为动态路由协议在隧道建立后更新路由表。

缺省情况下,这些动态路由的分配距离为15,优先级为0,可以在阶段1配置中修改这些值。

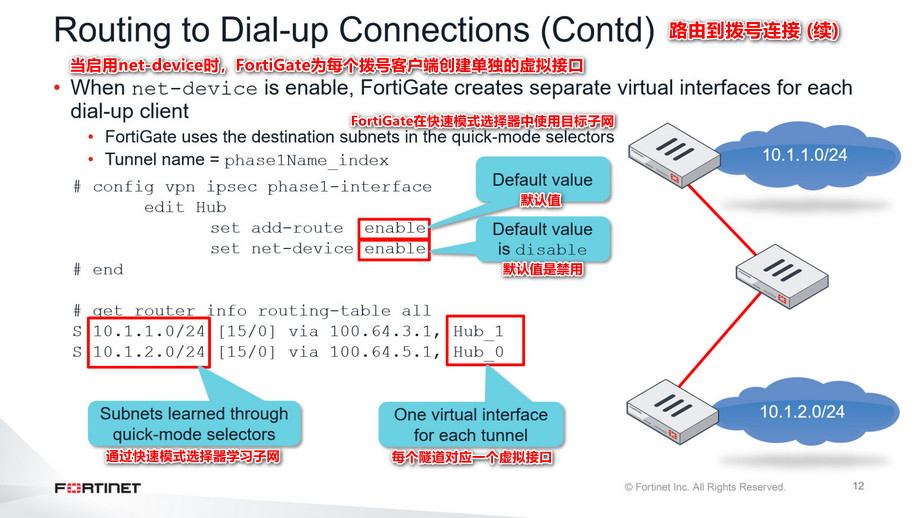

当阶段1设置启用net-device时,FortiGate为每个拨号客户端创建独立的虚拟接口。这些接口的名称包括阶段1名称和一个索引号。

当阶段1设置启用net-device时,FortiGate为每个拨号客户端创建独立的虚拟接口。这些接口的名称包括阶段1名称和一个索引号。

使用此配置时,FortiGate使用快速模式选择器的目标子网中的信息来了解每个远程IPsec客户端背后的网络。每个虚拟IPsec接口都与一个客户端(或一个IKE SA)关联。

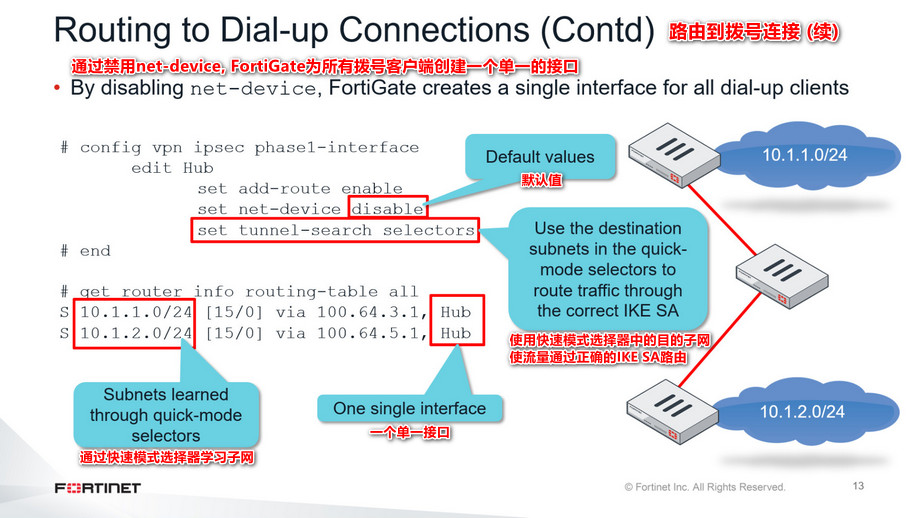

如果不启用net-device, FortiGate将创建一个IPsec虚拟接口,由连接到同一拨号VPN的所有IPsec客户端共享。

如果不启用net-device, FortiGate将创建一个IPsec虚拟接口,由连接到同一拨号VPN的所有IPsec客户端共享。

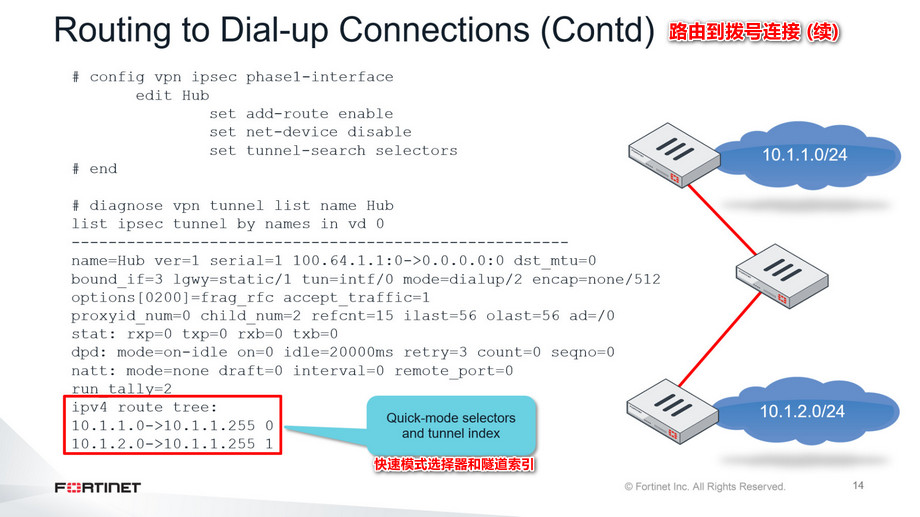

在这种情况下,隧道搜索设置决定了FortiGate如何学习每个远程客户端背后的网络。如果将tunnel-search设置为selectors,则FortiGate使用快速模式选择器的目的子网,用远程网络的信息填充路由表。

在这种情况下,一个接口可以关联多个客户端(或IKE SA)。FortiGate需要更多的信息(准确地说是每个远程网络的隧道索引),以便将流量正确地路由到客户端。

可以使用diagnose vpn tunnel list命令查看额外的路由信息。

可以使用diagnose vpn tunnel list命令查看额外的路由信息。

这个命令的输出显示了每个远程子网(通过快速模式选择器学习)和必须用于将流量正确路由到正确目的地的阶段1索引之间的映射。

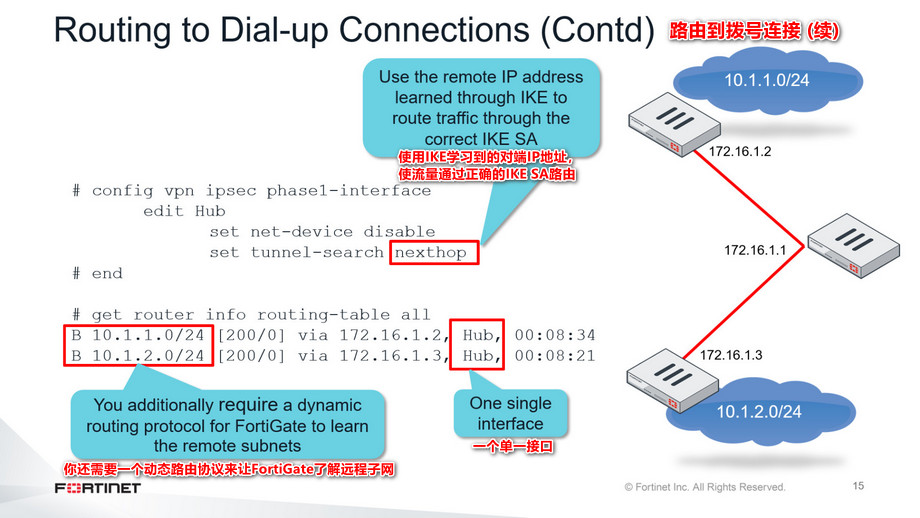

如果net-device设置为禁用,隧道搜索设置为下一跳,则FortiGate不使用快速模式选择器来了解远程网络。FortiGate将在动态路由协议的帮助下学习这些路由,动态路由协议必须配置为在IPsec隧道上运行。

如果net-device设置为禁用,隧道搜索设置为下一跳,则FortiGate不使用快速模式选择器来了解远程网络。FortiGate将在动态路由协议的帮助下学习这些路由,动态路由协议必须配置为在IPsec隧道上运行。

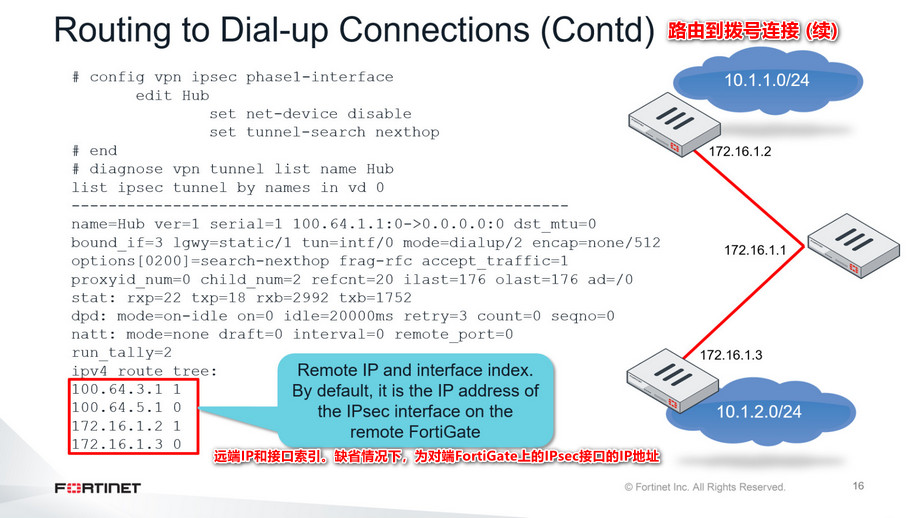

当tunnel-search设置为nexthop时,FortiGate将创建一个IPsec虚拟接口,由所有IPsec客户端共享。FortiGate需要更多关于如何通过正确的IKE SA路由IPsec流量的信息。通过该配置,FortiGate可以通过IKE消息学习每个客户端的远端IP。缺省情况下,这些对端IP属于客户端IPsec虚拟接口。FortiGate将这些信息与通过路由协议学到的路由结合起来,以正确地路由IPsec流量,选择正确的出方向的IPsec虚拟接口和IKE SA。

当tunnel-search设置为nexthop时,FortiGate将创建一个IPsec虚拟接口,由所有IPsec客户端共享。FortiGate需要更多关于如何通过正确的IKE SA路由IPsec流量的信息。通过该配置,FortiGate可以通过IKE消息学习每个客户端的远端IP。缺省情况下,这些对端IP属于客户端IPsec虚拟接口。FortiGate将这些信息与通过路由协议学到的路由结合起来,以正确地路由IPsec流量,选择正确的出方向的IPsec虚拟接口和IKE SA。

diagnose vpn tunnel list命令的输出信息显示对端IP列表和关联的隧道索引。

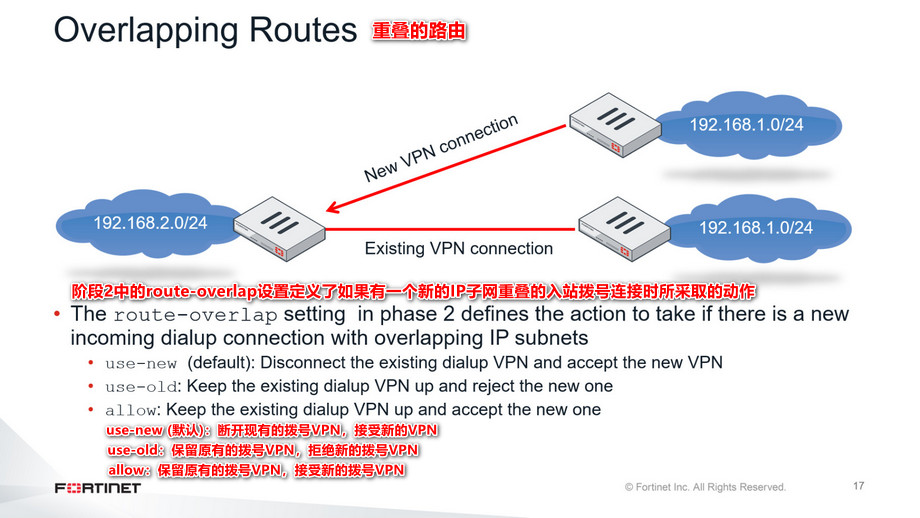

如果两个远程站点有相同的子网,他们可能在中央FortiGate创建重叠的静态路由。设置route-overlap,发现在第二阶段,定义FortiGate将采取什么行动,当一个新的远程站点连接有一个远程站点已经与一个重叠的子网。可能采取的行动包括:

如果两个远程站点有相同的子网,他们可能在中央FortiGate创建重叠的静态路由。设置route-overlap,发现在第二阶段,定义FortiGate将采取什么行动,当一个新的远程站点连接有一个远程站点已经与一个重叠的子网。可能采取的行动包括:

● use-new (默认):断开现有的拨号VPN,接受新的VPN。

● use-old:保留原有的拨号VPN,拒绝新的拨号VPN。

● allow:保留原有的拨号VPN,接受新的拨号VPN。从中心FortiGate开始的会话流量将在两个VPN之间进行负载均衡(ECMP)。

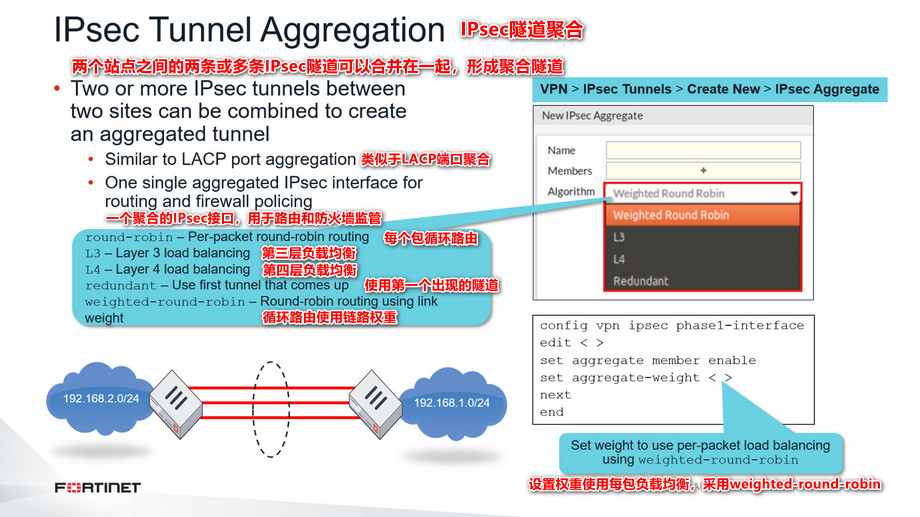

两个站点之间的两条或多条IPsec隧道可以合并在一起,形成聚合隧道。这类似于LACP端口聚合。创建一个聚合的IPsec接口,用于路由和防火墙监管。

两个站点之间的两条或多条IPsec隧道可以合并在一起,形成聚合隧道。这类似于LACP端口聚合。创建一个聚合的IPsec接口,用于路由和防火墙监管。

IPsec聚合隧道支持五种负载分担方式:

● round-robin:每个包进行流量均衡。

● L3:基于三层报头信息进行流量均衡。

● L4:基于四层报头信息进行流量均衡。

● redundant:所有的流量都通过先出现的隧道发送,其他的隧道是备用的。

● weight-round-robin:根据每个隧道配置的链路权重,采用轮询的方式进行流量的负载均衡。

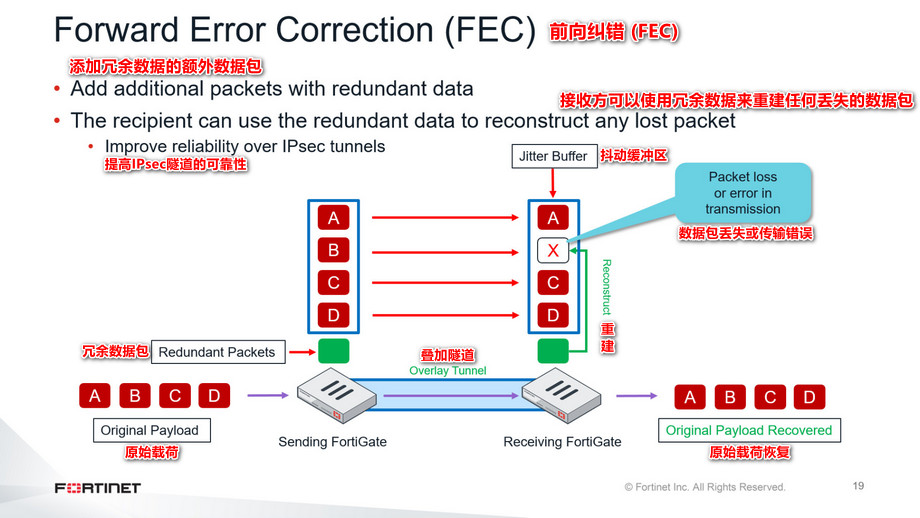

前向纠错(FEC)是一个阶段1设置,当启用时,添加额外的数据包与冗余数据。接收方可以使用此冗余信息重建任何丢失的数据包,或任何到达时出现错误的数据包。虽然这一特性增加了带宽利用率,但它提高了可靠性,可以克服不利的广域网条件,如有损或有噪声链路。FEC对于为语音和视频服务等业务关键型应用程序提供更好的用户体验至关重要。

前向纠错(FEC)是一个阶段1设置,当启用时,添加额外的数据包与冗余数据。接收方可以使用此冗余信息重建任何丢失的数据包,或任何到达时出现错误的数据包。虽然这一特性增加了带宽利用率,但它提高了可靠性,可以克服不利的广域网条件,如有损或有噪声链路。FEC对于为语音和视频服务等业务关键型应用程序提供更好的用户体验至关重要。

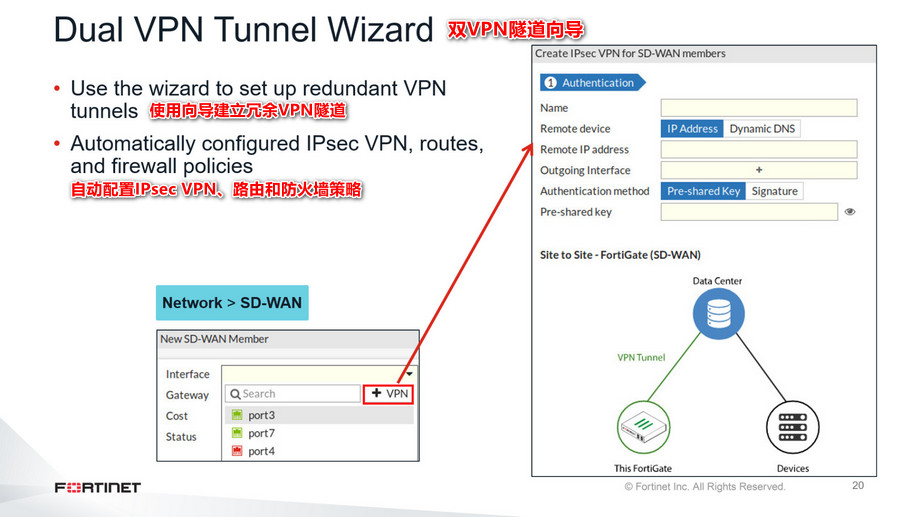

![]() 使用该向导可以自动建立多个VPN隧道,通过多个出接口连接同一个目的地,实现冗余。双VPN向导包括自动配置IPsec、路由和防火墙设置,避免繁琐和容易出错的配置步骤。

使用该向导可以自动建立多个VPN隧道,通过多个出接口连接同一个目的地,实现冗余。双VPN向导包括自动配置IPsec、路由和防火墙设置,避免繁琐和容易出错的配置步骤。

完成本课程后,你应该能够实现在这张幻灯片上显示的目标。

完成本课程后,你应该能够实现在这张幻灯片上显示的目标。

通过展示OCVPN的能力,你应该能够理解OCVPN的需求和限制,并为你的网络配置OCVPN。

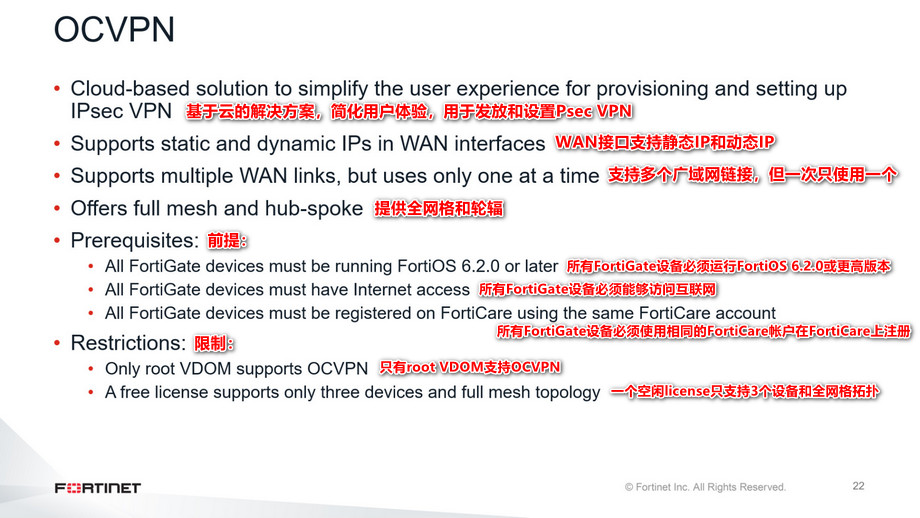

OCVPN是一种基于云计算的解决方案,极大地简化了IPsec VPN的发放和建立的用户体验。当在使用同一个FortiCare帐号注册到FortiCare的FortiGate设备上启用OCVPN时,IPsec阶段1和阶段2的配置、静态路由和防火墙策略会自动生成。

OCVPN是一种基于云计算的解决方案,极大地简化了IPsec VPN的发放和建立的用户体验。当在使用同一个FortiCare帐号注册到FortiCare的FortiGate设备上启用OCVPN时,IPsec阶段1和阶段2的配置、静态路由和防火墙策略会自动生成。

如果团体中任何FortiGate设备上的网络拓扑发生变化,例如DHCP模式下的公网IP地址变化、受保护子网的增加或移除、双WAN模式下的故障切换等,在自学习模式下,通过OCVPN云portal协助更新所有设备的ipsec相关配置不需要任何干预。

FortiGate设备支持全网格和hub-spoke OCVPN。你也可以配置hub-spoke OCVPN与自动发现VPN (ADVPN)。

OCVPN仅支持Fo女女rtiOS 6.2.0及以上版本。FortiGate设备必须具有互联网接入,并且必须使用相同的FortiCare帐户在FortiCare上注册。OCVPN仅支持在根VDOM上使用。

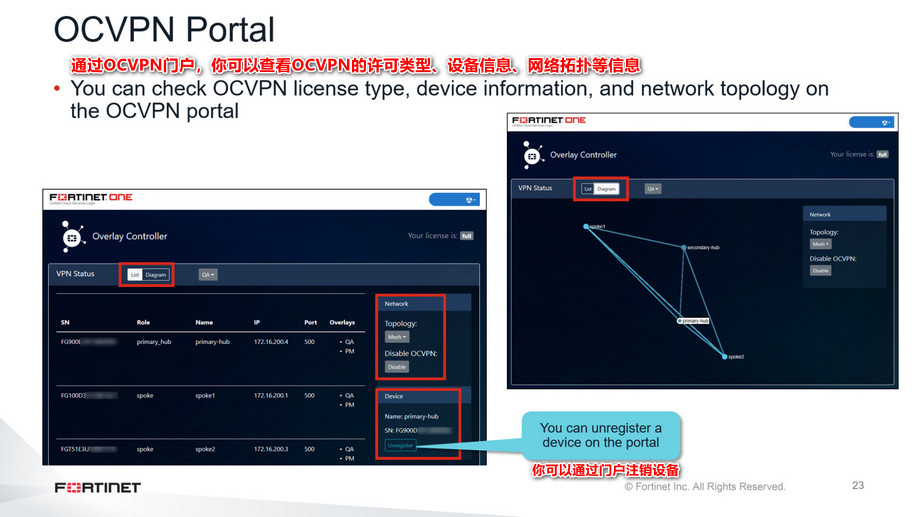

登录OCVPN门户时,会显示OCVPN的许可证类型和设备信息。设备信息包括设备序列号、OCVPN角色、主机名、公网IP地址、端口号和覆盖物。你可以在右侧“设备”区域的OCVPN门户中注销OCVPN设备。

登录OCVPN门户时,会显示OCVPN的许可证类型和设备信息。设备信息包括设备序列号、OCVPN角色、主机名、公网IP地址、端口号和覆盖物。你可以在右侧“设备”区域的OCVPN门户中注销OCVPN设备。

选择“图”,查看OCVPN网络拓扑。

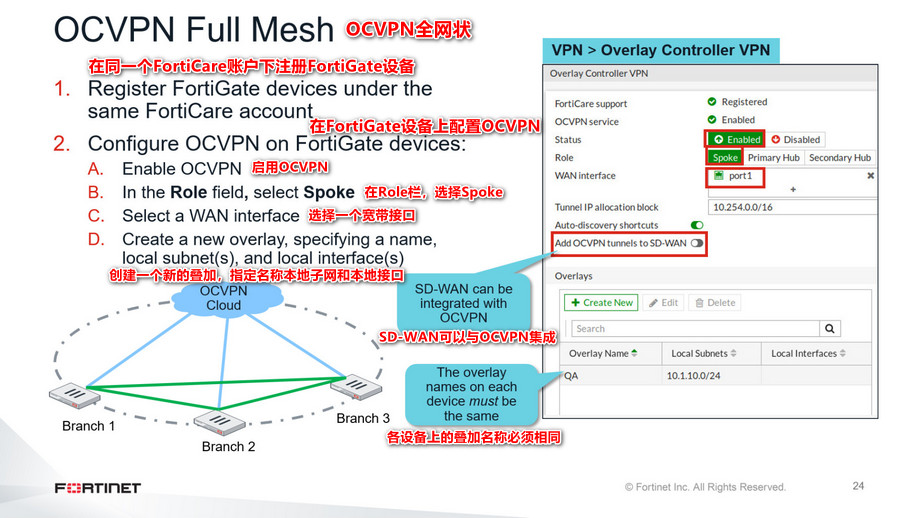

配置全网状OCVPN。你必须在同一个FortiCare账户下注册所有设备。注册设备后,可以在FortiGate设备上配置OCVPN。

配置全网状OCVPN。你必须在同一个FortiCare账户下注册所有设备。注册设备后,可以在FortiGate设备上配置OCVPN。

在FortiGate GUl中启用OCVPN,并在“角色”中选择“Spoke”。然后创建你想要添加到OCVPN的叠加。创建叠加时,你将指定名称、本地子网和本地接口。

你可以使用设置的轮询间隔配置FortiGate尝试从OCVPN云中获取OCVPN相关数据的频率。缺省情况下,时间间隔为60分钟;但是,你可以将时间间隔设置在30分钟到120分钟之间。

在所有FortiGate设备上完成配置后,OCVPN云自动更新每个成员。FortiGate设备使用设备轮询在VPN的节点间传播变化,而不是管理员主动引导和推出设备来响应网络拓扑的变化。在整个系统中仔细跟踪状态更改,以便所有设备始终具有相同的网络视图。类似地,OCVPN云总是知道每个设备的状态。

OCVPN可以与SD-WAN集成,将其隧道接口动态添加为SD-WAN成员。可以通过配置SD-WAN性能SLA、SD-WAN规则来引导OCVPN隧道的流量。

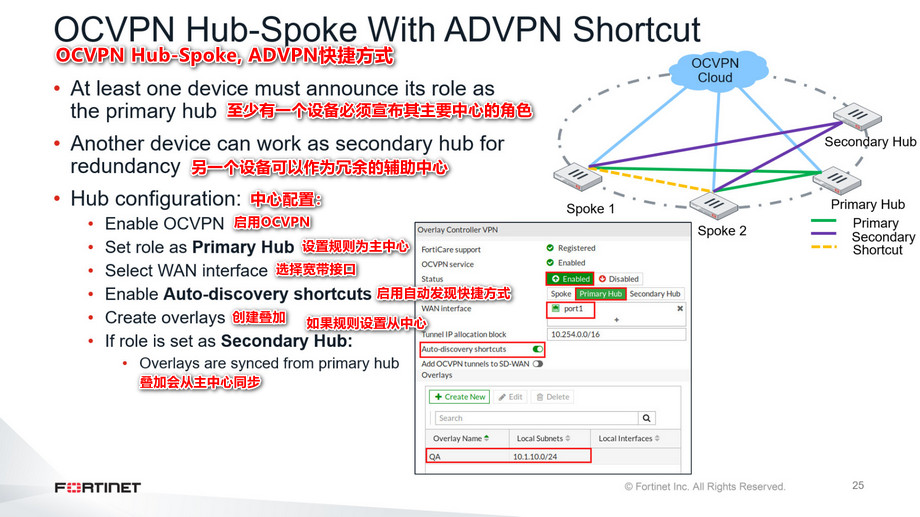

OCVPN还支持hub-spoke方式,采用ADVPN快捷方式。OCVPN通过成员信息自动检测网络拓扑结构。

OCVPN还支持hub-spoke方式,采用ADVPN快捷方式。OCVPN通过成员信息自动检测网络拓扑结构。

要配置中心并使用ADVPN快捷方式进行对话,你需要为设备选择适当的角色。至少有一个设备必须宣布其角色为主中心。另一个设备可以作为辅助中心(冗余),而其他设备则作为辐条。

如果你正在配置辅助中心,则将从主中心同步叠加,并且不能在辅助中心中定义叠加。

这张幻灯片显示了你在本课中涉及的目标。

这张幻灯片显示了你在本课中涉及的目标。

通过掌握本节课的目标,你学习了IPsec的基础知识、IPsec流量路由以及OCVPN的配置。

以上是关于教程篇(6.4) 06. 高级IPsec ❀ SD-WAN ❀ Fortinet 网络安全架构师 NSE7的主要内容,如果未能解决你的问题,请参考以下文章

教程篇(6.4) 05. 集成 ❀ SD-WAN ❀ Fortinet 网络安全架构师 NSE7

教程篇(6.4) 01. 介绍 ❀ SD-WAN ❀ Fortinet 网络安全架构师 NSE7

教程篇(6.4) 11. FortiManager SD-WAN和安全结构 ❀ Fortinet 网络安全专家 NSE5

教程篇(6.4) 07. 自动发现VPN ❀ SD-WAN ❀ Fortinet 网络安全架构师 NSE7