x64dbg入门学习

Posted clever101

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了x64dbg入门学习相关的知识,希望对你有一定的参考价值。

作者:朱金灿

来源:clever101的专栏

简介

通过逆向一个C++程序来简单介绍如何使用x64dbg进行逆向。

编写一个C++示例程序

打开VS2013,创建一个C++控制台工程:CrackDemo,并输入如下代码:

#include "stdafx.h"

int check(int key)

{

if (1234 == key)

return 1;

else

return 0;

}

int _tmain(int argc, _TCHAR* argv[])

{

printf("please input the key:\\n");

while (1)

{

int key = 0;

scanf("%d", &key);

if (check(key))

{

printf("You got it.\\n");

break;

}

else

{

printf("Sorry,try again\\n");

}

}

return 0;

}

这个程序就是一个简单的猜数游戏:当用户输出数字1234时就提示正确并退出程序,否则提示不断输入数字。

x64dbg上场练习

现在我们需要使用x64dbg来逆向一下这个程序,使之输入什么数都能输出:You got it.我使用的x64dbg版本是Jul 1 2021。程序逆向的基本步骤如下:1.查找常量字符串;2.通过常量字符串分析汇编代码逻辑;3.修改汇编代码;4.验证逆向程序。

查找常量字符串

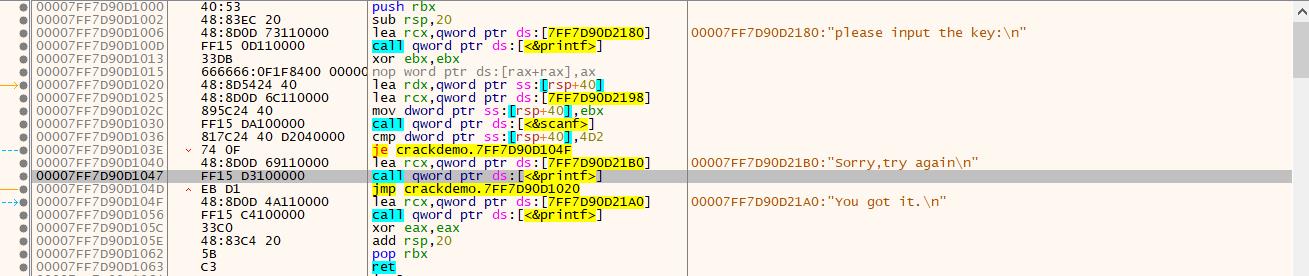

按F9把程序运行起来,进入主模块,然后CPU(反汇编)窗口->鼠标右键->搜索->选择模块(根据个人需求选择,一般选择当前模块,前提是得先执行到主模块)->字符串,分别搜索:You got it和Sorry,try again两个字符串,找到相关的代码段,如下图:

分析汇编代码逻辑

分析一下上图的汇编代码:

call qword ptr ds:[<&scanf>] ; 调用scanf函数,这里应该是让用户输入一个数

cmp dword ptr ss:[rsp+40],4D2 ; 输入的数和4D2比较,注意这个4D2是一个16进制数,换成10进制数就是1234

je crackdemo.7FF7D90D104F ;如果为0,就跳转到7FF7D90D104F处的代码

lea rcx,qword ptr ds:[7FF7D90D21B0] | 00007FF7D90D21B0:"Sorry,try again\\n" ;给寄存器rcx送一个常量字符串Sorry,try again\\n,也就是C++的赋值语句了

call qword ptr ds:[<&printf>] ;打印这个常量字符串

jmp crackdemo.7FF7D90D1020 ; 无条件跳转到7FF7D90D1020代码处

lea rcx,qword ptr ds:[7FF7D90D21A0] | 00007FF7D90D21A0:"You got it.\\n" ;给寄存器rcx送一个常量字符串You got it.\\n

call qword ptr ds:[<&printf>] ;打印这个常量字符串

应该说这段代码还是比较好阅读的。

修改汇编代码

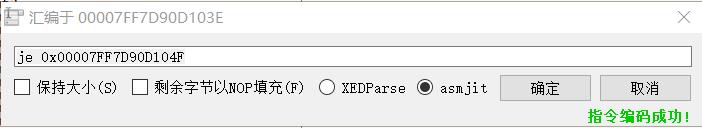

通过分析,我们发现cmp dword ptr ss:[rsp+40],4D2和je crackdemo.7FF7D90D104F是一处关键的跳转。因此一个取巧的办法是改变跳转的判断依据,将不等于0作为跳转一句。具体做法是选择je 0x00007FF7D90D104F这行代码,然后单击右键,在右键菜单中选择“汇编”菜单项,弹出如下窗口:

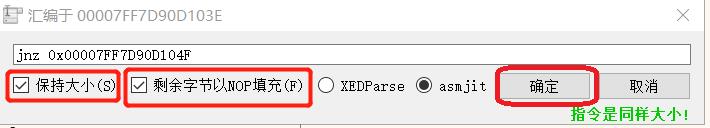

在上面窗口中将je crackdemo.7FF7D90D104F改为jnz crackdemo.7FF7D90D104F,意思为不等于0的时候跳转,如下:

(这一步如有继续弹出修改汇编代码的窗口可以单击取消按钮退出)

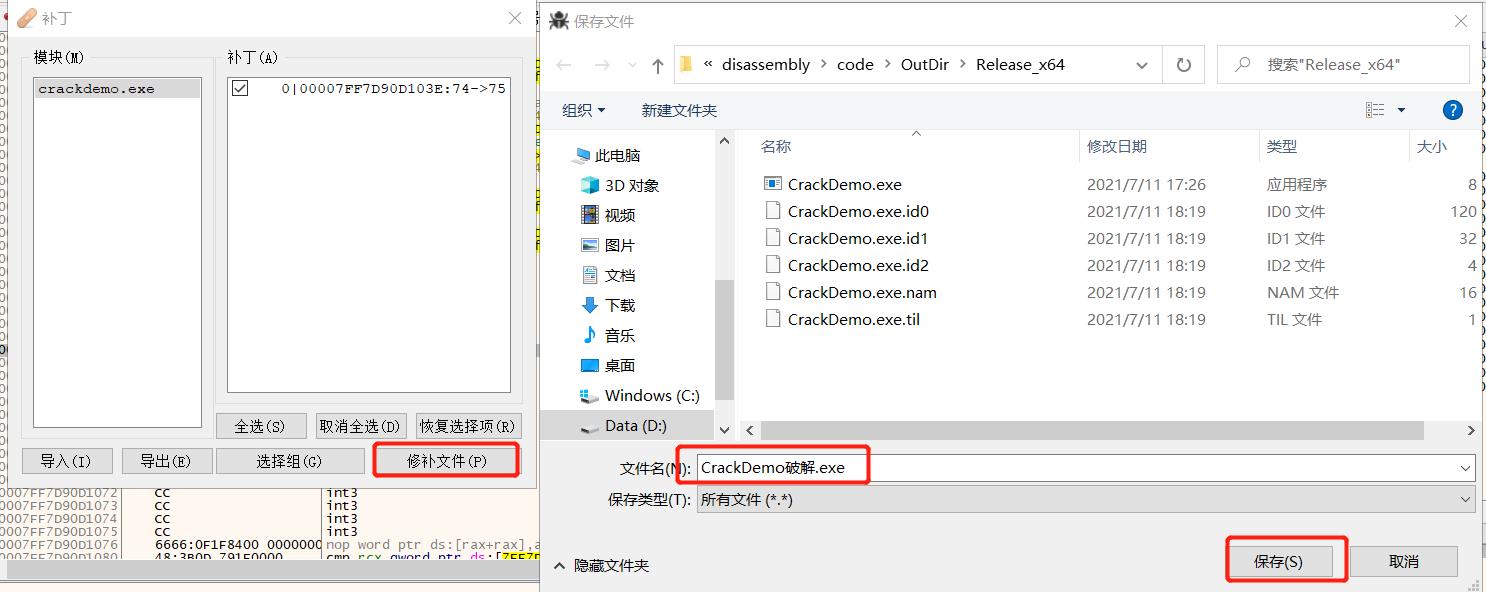

然后在CPU窗口中的右键菜单中选择“补丁”->“修补文件”:

这里简单提下修改汇编代码的两个原则:一是修改汇编代码得尽量遵循取小不取大的原则,就是修改后的汇编指令占用的字节数最好小于等于原有的指令,不然就会破坏原有的程序结构,也就是在上图中把保持大小的选项选上,选上改选项后假如超出原有指令大小会有提示;二是上图还把剩余字节以NOP填充,这是什么意思呢?就是说假如修改的指令占用字节小于原有指令,那就用90 填充,90 就是 NOP。

验证逆向程序

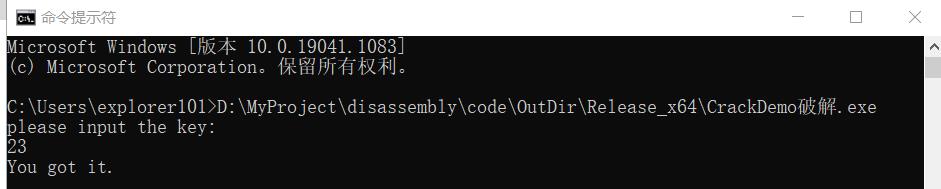

在控制台窗口运行CrackDemo破解.exe,效果图如下:

可以看到,我们的逆向是成功的!

以上是关于x64dbg入门学习的主要内容,如果未能解决你的问题,请参考以下文章