buuctf 被嗅探的流量

Posted lixin-gf666

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了buuctf 被嗅探的流量相关的知识,希望对你有一定的参考价值。

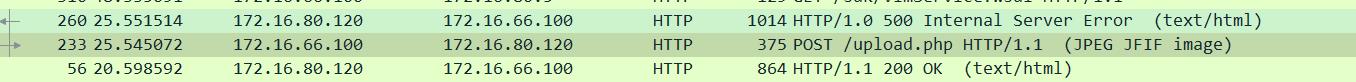

打开后寻找http部分

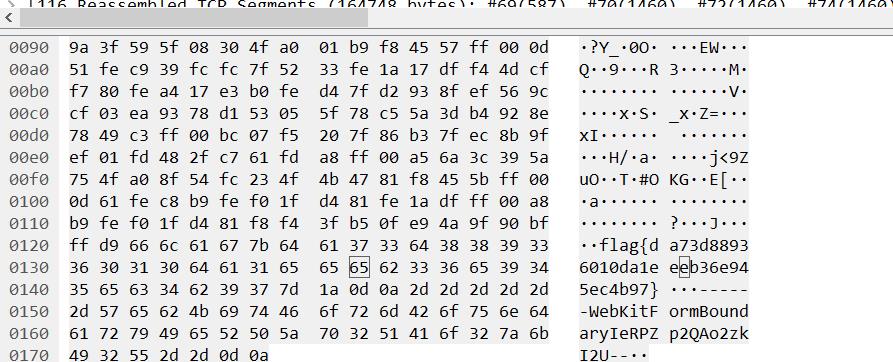

在尾巴部分看到了flag

flag{da73d88936010da1eeeb36e945ec4b97} 直接正确

但我还想写点关于wireshark的:

https://www.jianshu.com/p/07e46af62ae7 这篇简书上有详细的基本操作

1.过滤IP,例如源IP和目标IP

ip.src eq x.x.x.x or ip.dst == x.x.x.x 或者 ip.addr eq x.x.x.x

2. 过滤端口

tcp.port eq 80 or udp.port eq 80 源端口或者目的端口为80

tcp.dstport == 80 只显tcp协议的目标端口为80

tcp.srcport == 80 只显tcp协议的源端口为80

tcp.port >= 1 and tcp.port <= 80

3. 过滤协议

tcp/udp/arp/icmp/http/ftp/dns/ip…… 常用的协议

4.过滤MAC地址

eth.src eq b4:ae:2b:31:c5:07

eth.dst eq b4:ae:2b:31:c5:07

eth.addr == b4:ae:2b:31:c5:07

5.过滤包长渡

udp.length == 26 这个长度是指udp本身固定长度8加上udp下面那块数据包之和 。

tcp.len >= 7 指的是ip数据包(tcp下面那块数据),不包括tcp本身

ip.len == 94 除了以太网头固定长度14,其它都算是ip.len,即从ip本身到最后

frame.len == 119 整个数据包长度,从eth开始到最后

6.过滤HTTP

http.request.method== "GET"

http.request.method== "POST"

http.request.uri =="/img/logo-edu.gif"

http contains "PNG"

还有协议分析,数据流跟踪,数据提取等。

以上是关于buuctf 被嗅探的流量的主要内容,如果未能解决你的问题,请参考以下文章