讲清楚,说明白! Linux系统应急响应流程

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了讲清楚,说明白! Linux系统应急响应流程相关的知识,希望对你有一定的参考价值。

目录:(一)概述

(二)识别现象

(三)闭环兜底

(四)打上常见Web漏洞补丁

(一)概述

(1.1)Linux环境下处理应急响应事件往往更加棘手,因为相比于Windows系统,Linux没有像procexp这样的应急响应利器,也没有统一的应急响应处理流程。所以我们需要对流程进行梳理,系统化地处理Linux环境下的应急事件。

(1.2)处理Linux应急响应主要分为4个环节:识别现象->清除病毒->闭环兜底->系统加固

(1.3)首先从用户场景的主机异常现象触发,先识别出病毒的可疑现象。然后定位到具体的病毒进程以及病毒文件,进行清除。完成前2步还不够,病毒一般会通过一些自启动项及守护程序进行重复感染,所以我们要执行闭环兜底确保病毒不再被创建。将主机上的病毒项清除干净后,最后就是进行系统加固,防止病毒从Web再次invade进来。这4个环节,构成一个完整的应急响应处理流程。

(二)识别现象

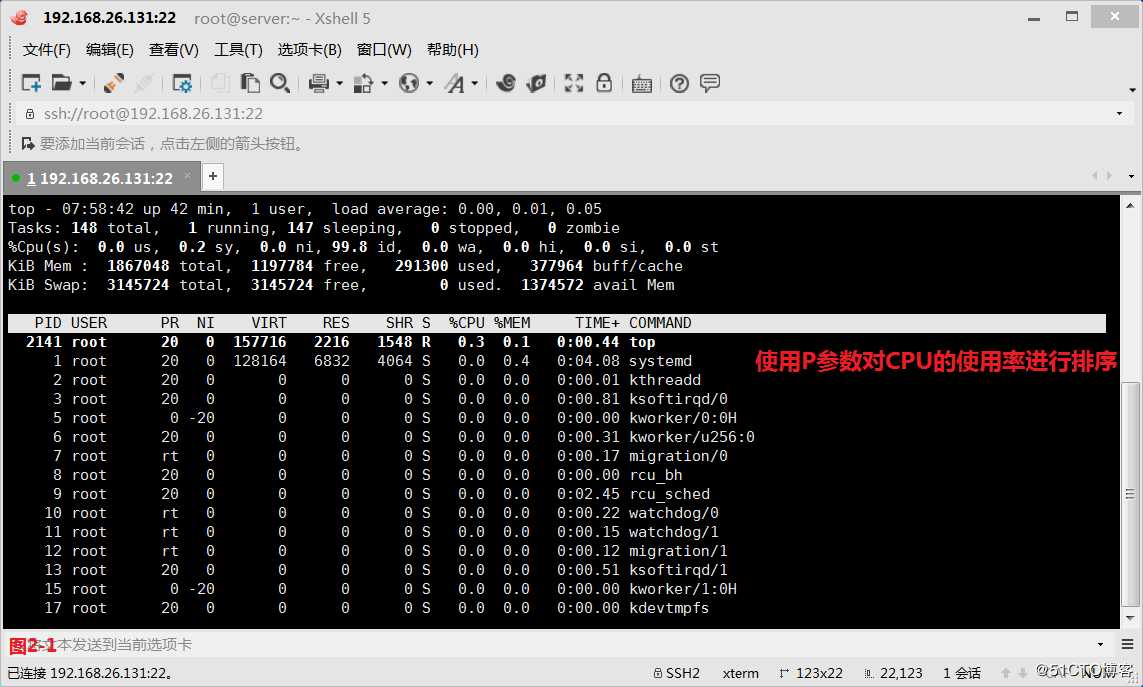

(2.1)第一个环节要求我们通过系统运行状态、安全设备告警,发现主机异常现象,以及确认病毒的可疑行为。通过top命令枚举进程,使用CPU降序排序,如果CPU占用率超过70%且名字比较可疑的进程,大概率就是挖矿病毒了。

# top---枚举进程,使用CPU降序排序

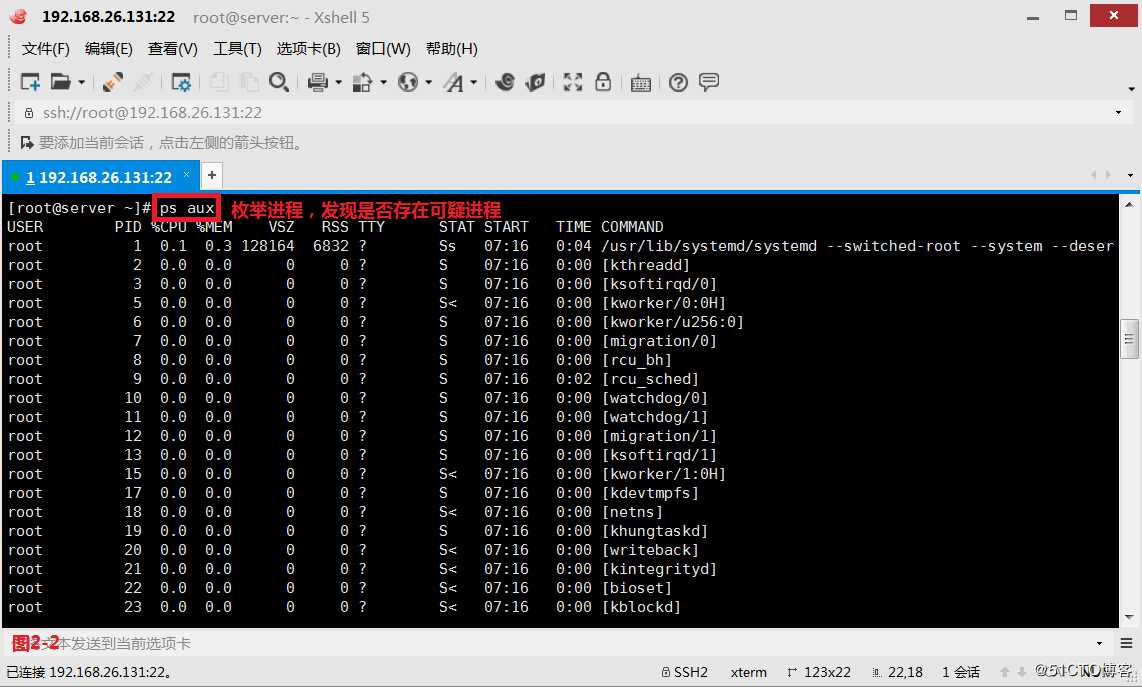

(2.2)使用ps命令枚举进程,发现是否存在可疑进程,病毒一般都是携带可疑的命令行,当你发现命令行中带有url等奇怪的字符串时,就要注意了,它很可能是个病毒downloader

(2.3)注意安全网关有无报警

(2.3.1)从安全网关报警中识别出threaten是最直接,但确认主机已经感染了病毒只是第一步,接下来得定位,具体是哪个进程在与其通信。

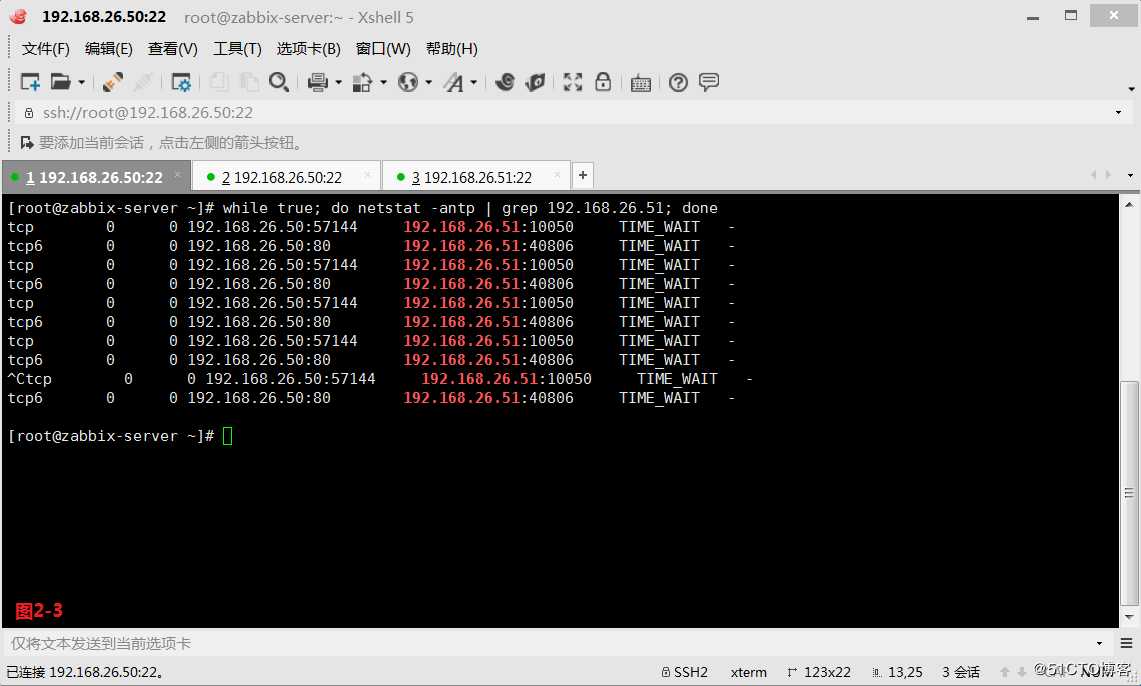

(2.3.2)监控与目标IP通信的进程

# while true; do netstat -antp | grep 192.168.26.51; done

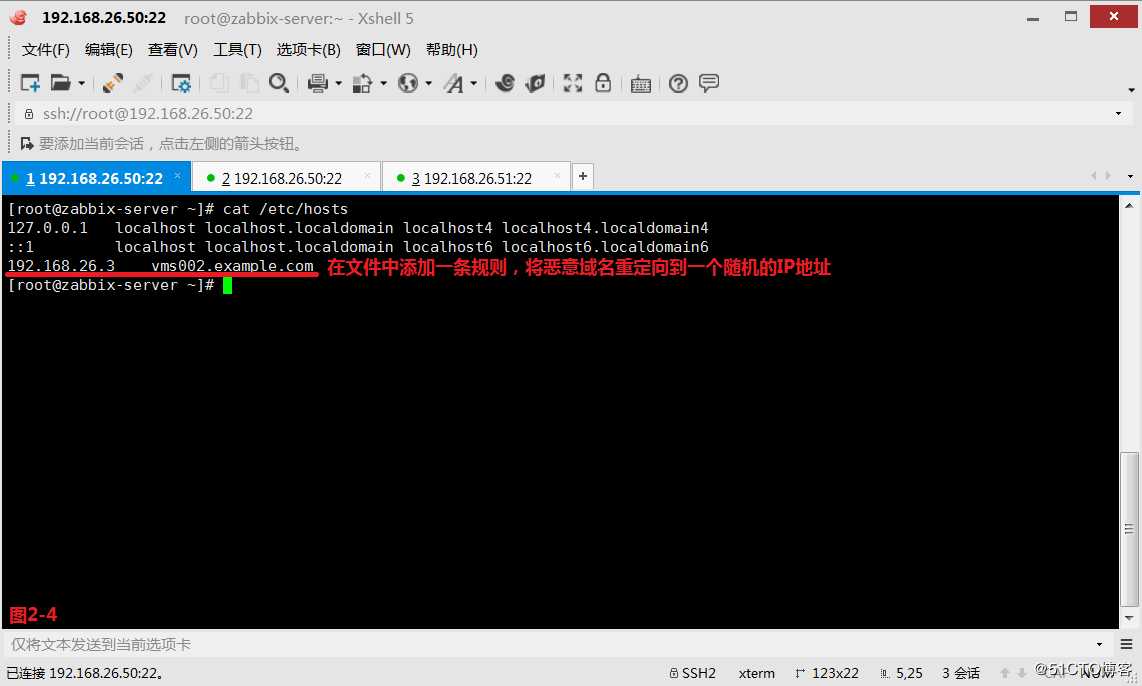

(2.3.3)有时安全网关检测到不全是恶意IP,还有可能是个域名,这种情况下,域名对应的IP是变化的,我们不能直接用上述方法进行监控。我们可以现在/etc/hosts文件中添加一条规则,将恶意域名重定向到一个随机的IP地址,然后对随机IP地址进行监控从而得到与之通信的恶意进程了。

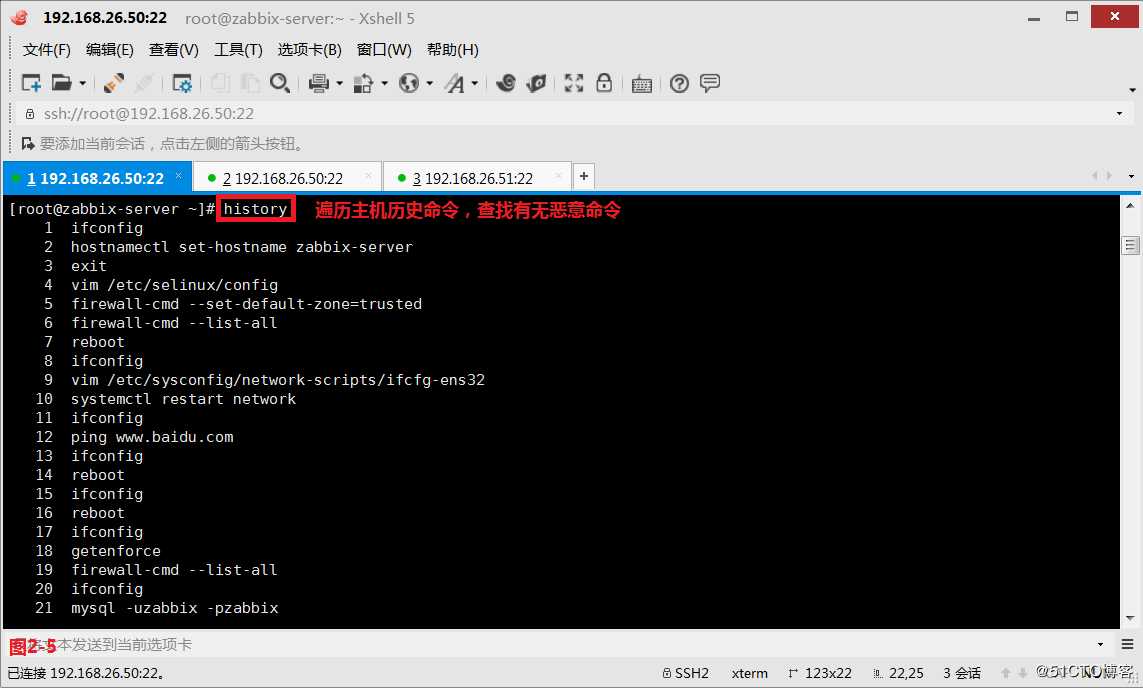

(2.4)注意有无可疑历史命令

遍历主机历史命令,查找有无恶意命令

(2.5)清除病毒

从第1个环节追溯到进程信息,将会帮助我们定位到病毒进程和病毒文件,实现清除。

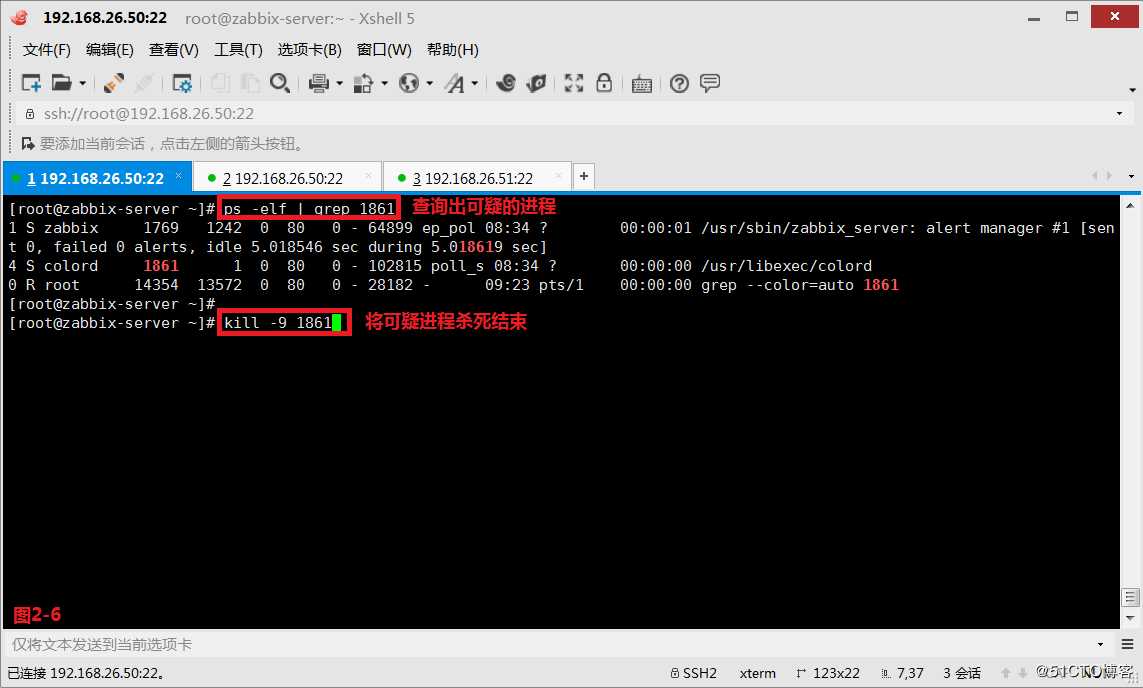

(2.6)结束病毒进程

清除可疑进程的进程链

# ps -elf | grep 1861---查询出可疑的进程

# kill -9 1861---将可疑进程杀死结束

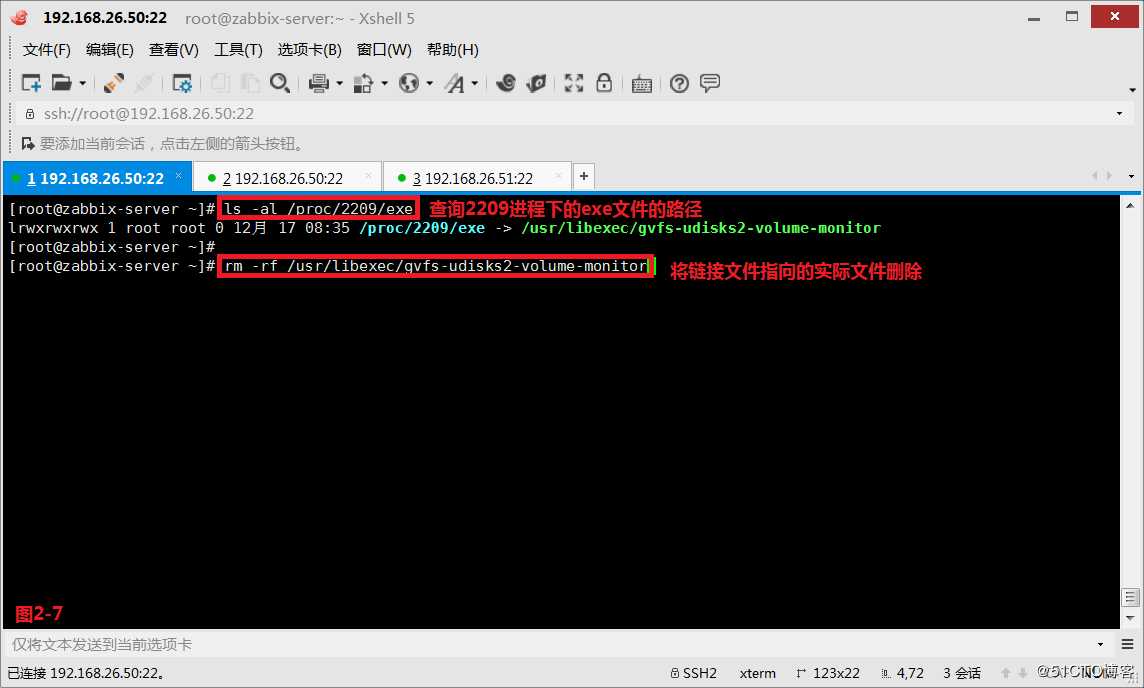

(2.7)删除病毒文件

# ls -al /proc/2209/exe---查询2209进程下的exe文件的路径

# rm -rf /usr/libexec/gvfs-udisks2-volume-monitor---将链接文件指向的实际文件删除

(三)闭环兜底

Linux下的病毒持久化驻留方式相比于Windows较少,主要有以下4种方式。

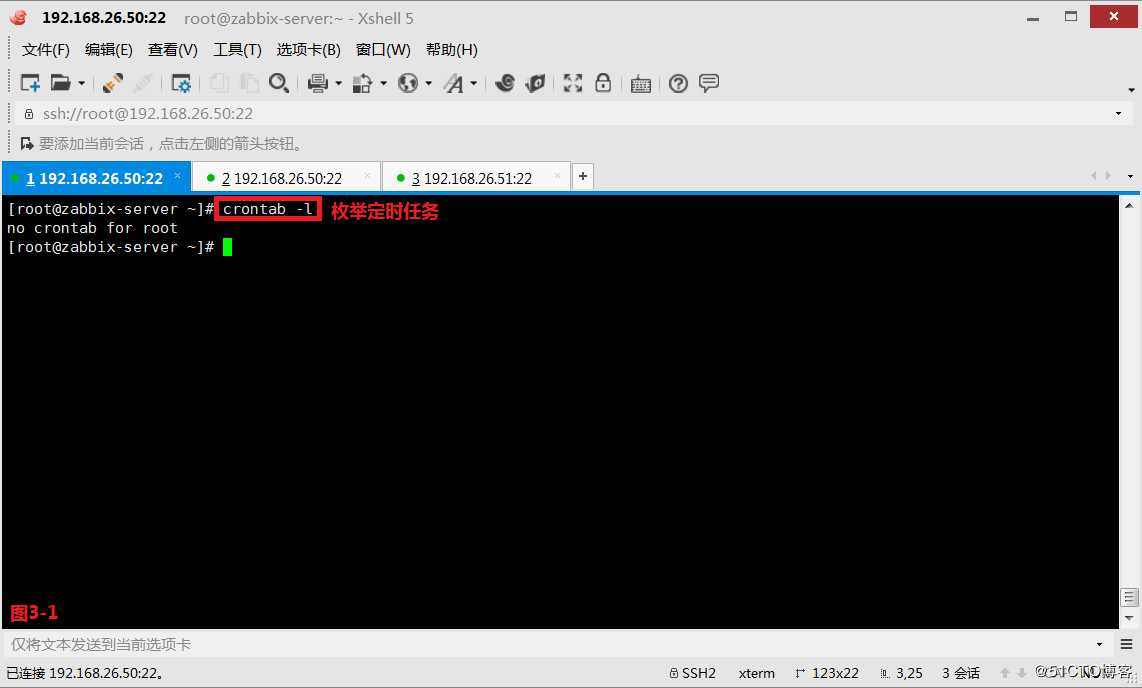

(3.1)检查是否存在可疑定时任务

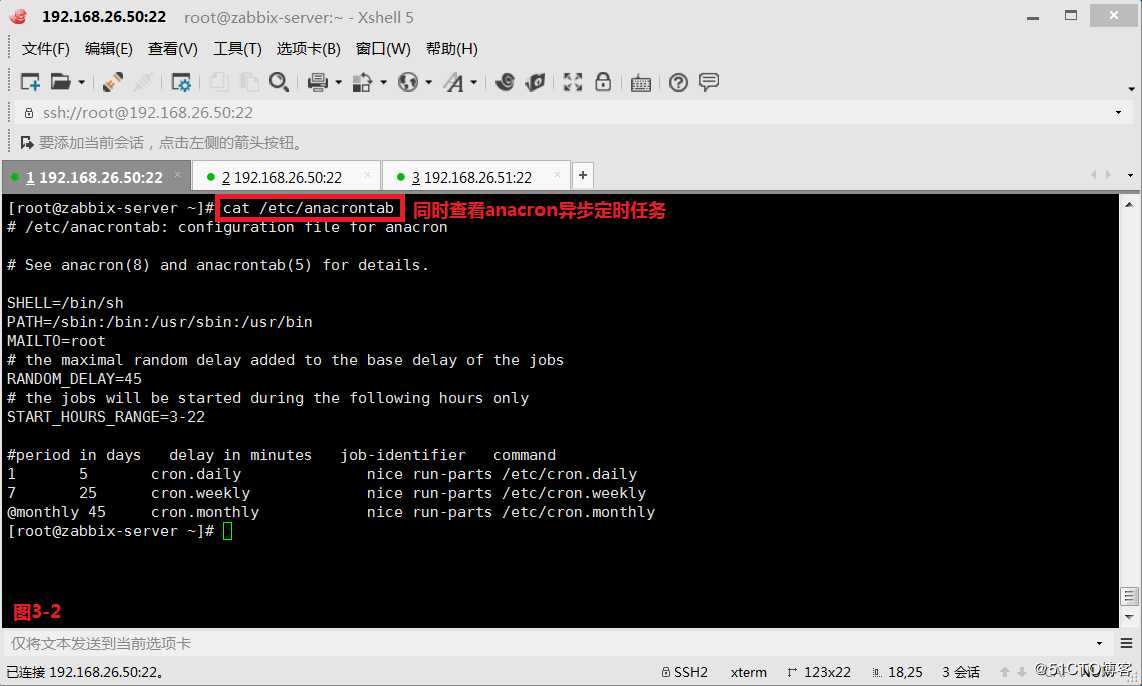

枚举定时任务:# crontab -l(图8-1),同时查看anacron异步定时任务:# cat /etc/anacrontab(图8-2)

(3.2)检查是否存在可疑服务

(3.2.1)枚举主机所有服务,查看是否存在恶意服务

# service --status-all---枚举主机所有服务

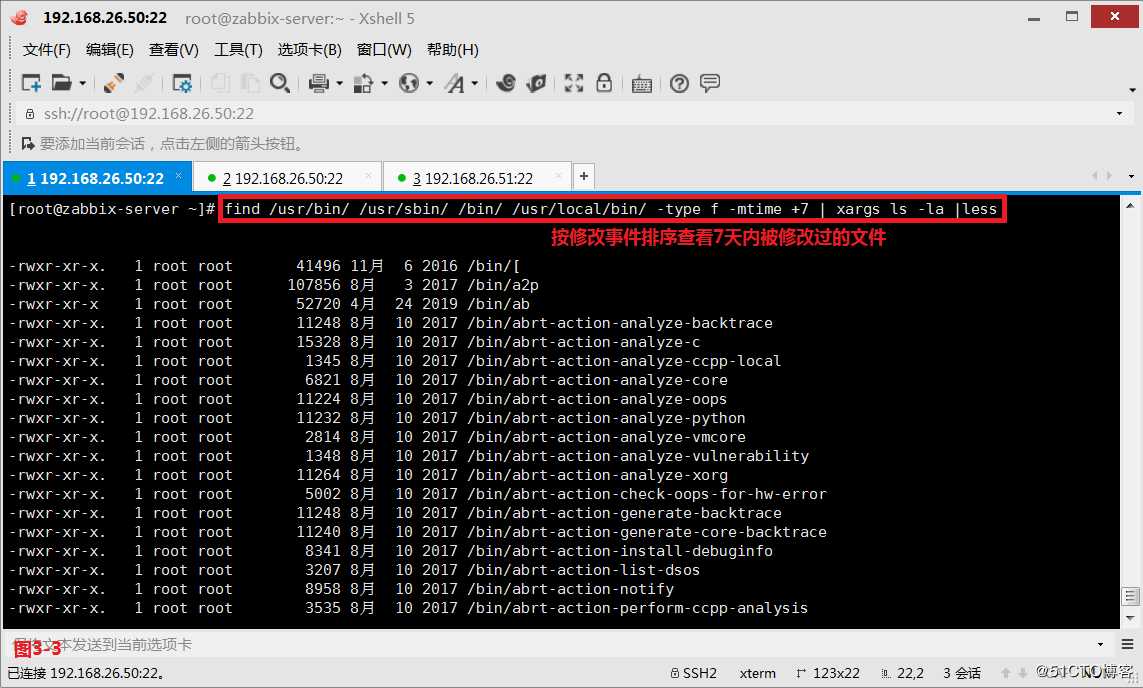

(3.2.2)检查系统文件是否被劫持,枚举系统文件夹的文件,按修改事件排序查看7天内被修改过的文件:

# find /usr/bin/ /usr/sbin/ /bin/ /usr/local/bin/ -type f -mtime +7 | xargs ls -la |less

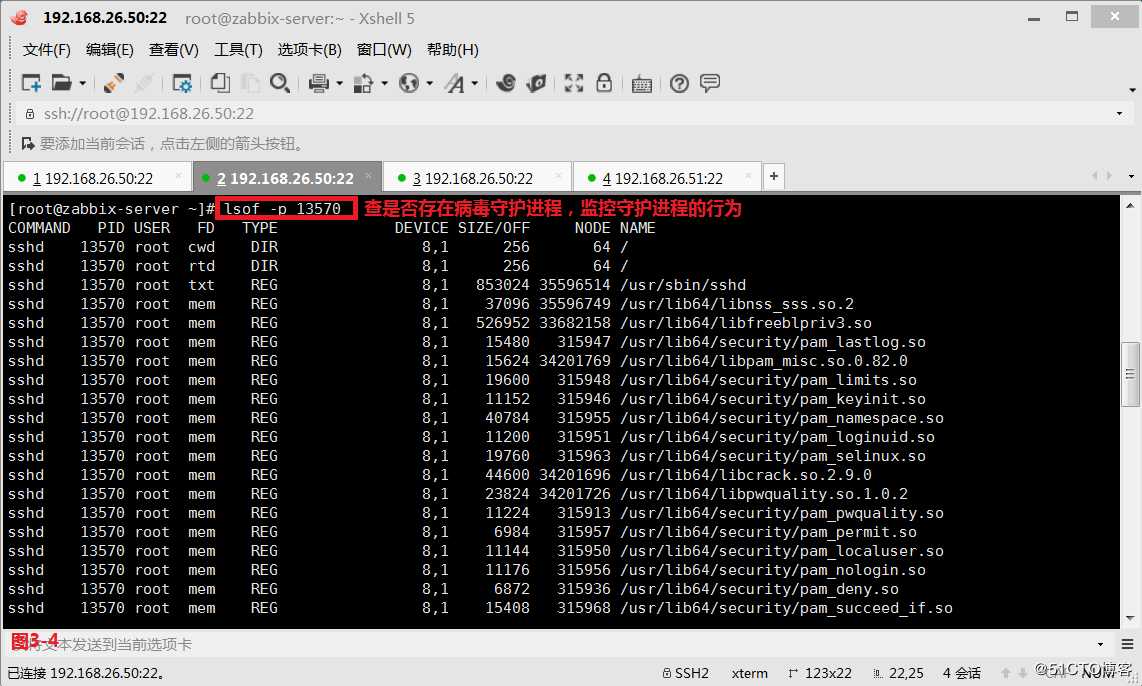

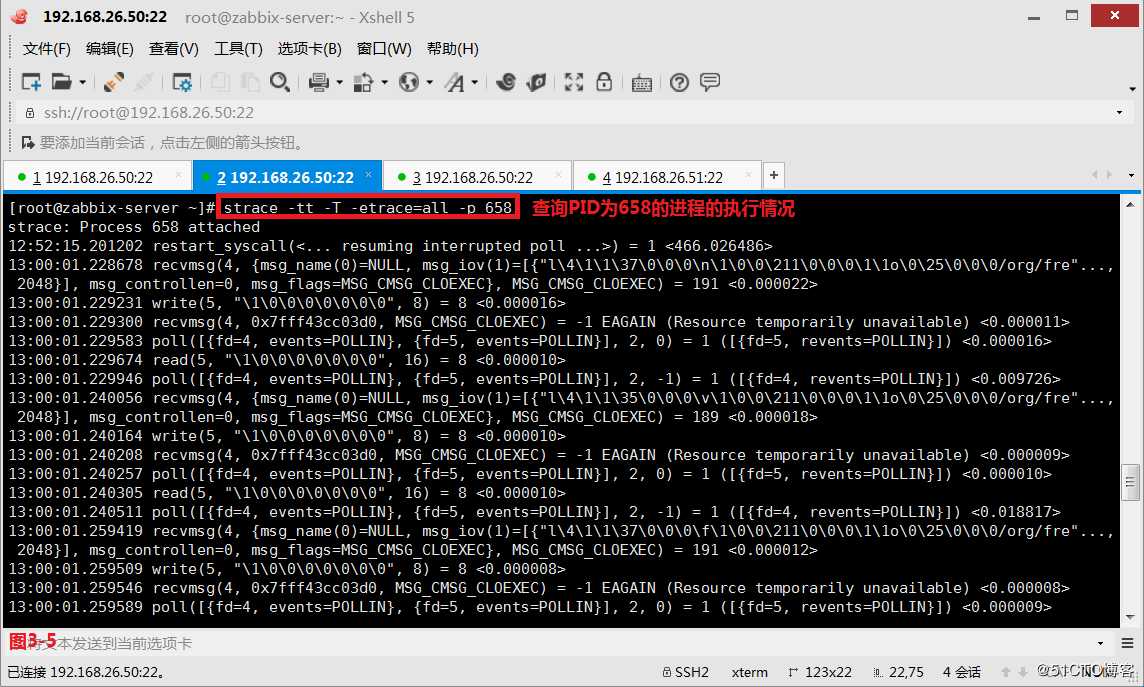

(3.2.3)检查是否存在病毒守护进程,监控守护进程的行为:

# lsof -p 13570---查询PID为13570的进程的被哪些文件打开了

# strace -tt -T -etrace=all -p 658---查询PID为658的进程,其中-tt表示在输出中的每一行前加上时间信息(微秒级),-T表示显示每一调用所耗的时间,-etrace=all表示跟踪除了all以外的其他调用

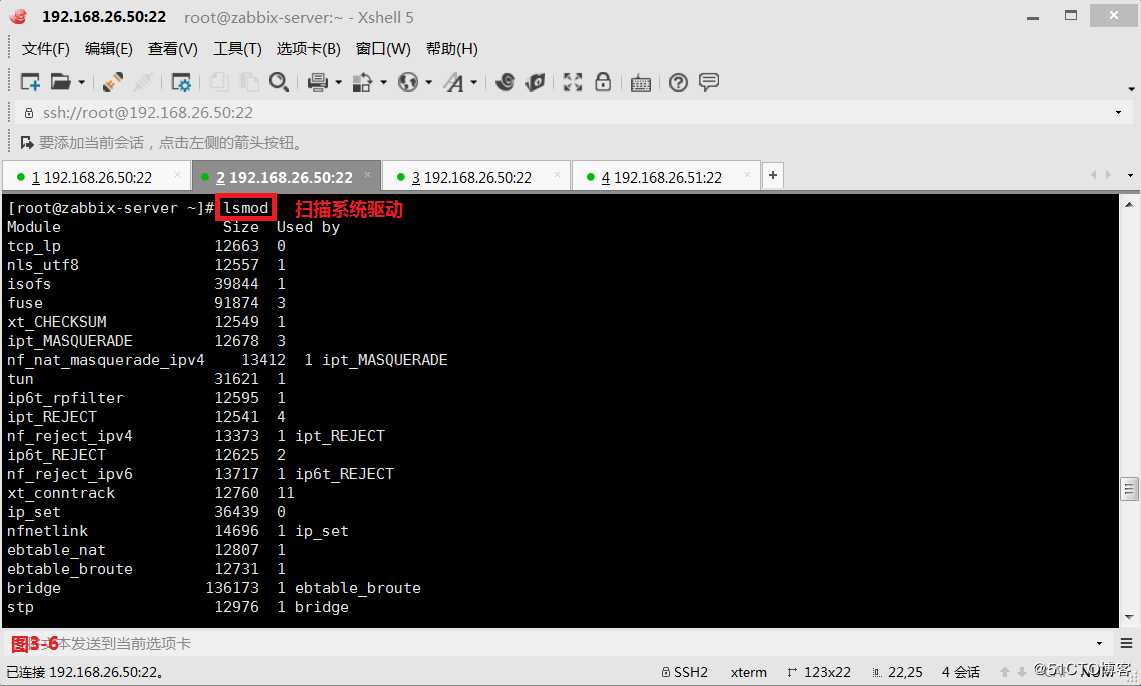

(3.3)扫描是否存在恶意驱动

(3.3.1)扫描系统驱动:# lsmod

(3.3.2)安装chkrootkit进行扫描,这是一款在Linux系统下查找并检测rootkit后门的工具。(【一点一滴,成材之基!】Linux后门Trojan Horse检测工具)

(3.3.3)安装rkhunter进行扫描,这是一款专业的监测系统是否感染rootkit的工具,它通过执行一系列的脚本来确认服务器是否已经感染rootkit。(【一点一滴,成材之基!】Linux后门Trojan Horse检测工具)

(3.3.4)最后一个环节往往是大家比较容易遗忘的,Linux平台下90%的病毒是通过网络传播感染的,所以,你的主机之所以会感染病毒,大部分原因也是因为Web安全防护不够,需要检查一下:修改SSH弱密码。

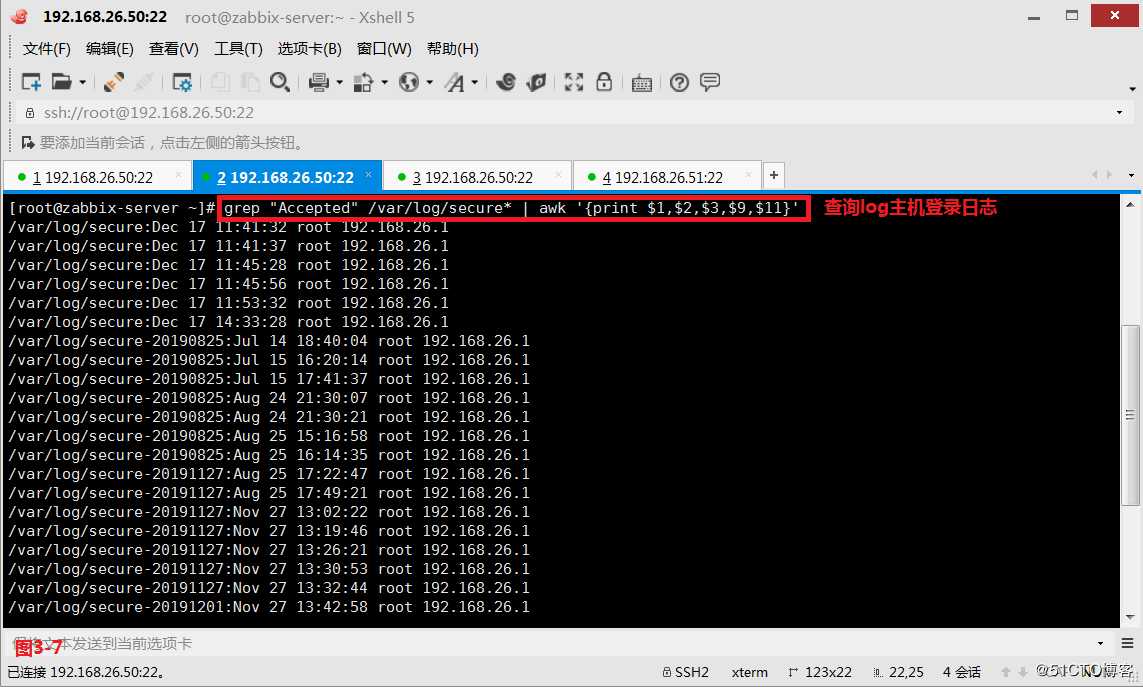

(3.3.5)查询log主机登录日志:

# grep "Accepted" /var/log/secure* | awk ‘{print $1,$2,$3,$9,$11}‘

(3.3.6)定位有爆破的源IP(brute-force attack),或参考【我的Linux,我做主!】通配符和正则表达式深层解析中IP地址表示方法

# grep "Failed password" /var/log/secure|grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c

(3.3.7)爆破日志的用户名和密码:

# grep "Failed password" /var/log/secure|perl -e ‘while($_=<>){ /for(.*?) from/; print "$1

";}‘|uniq -c|sort -nr

(3.3.8)SSH爆破是Linux病毒最常用的传播手段,若存在弱密码的主机,很容易被其他感染主机SSH爆破成功,从而再次感染病毒。

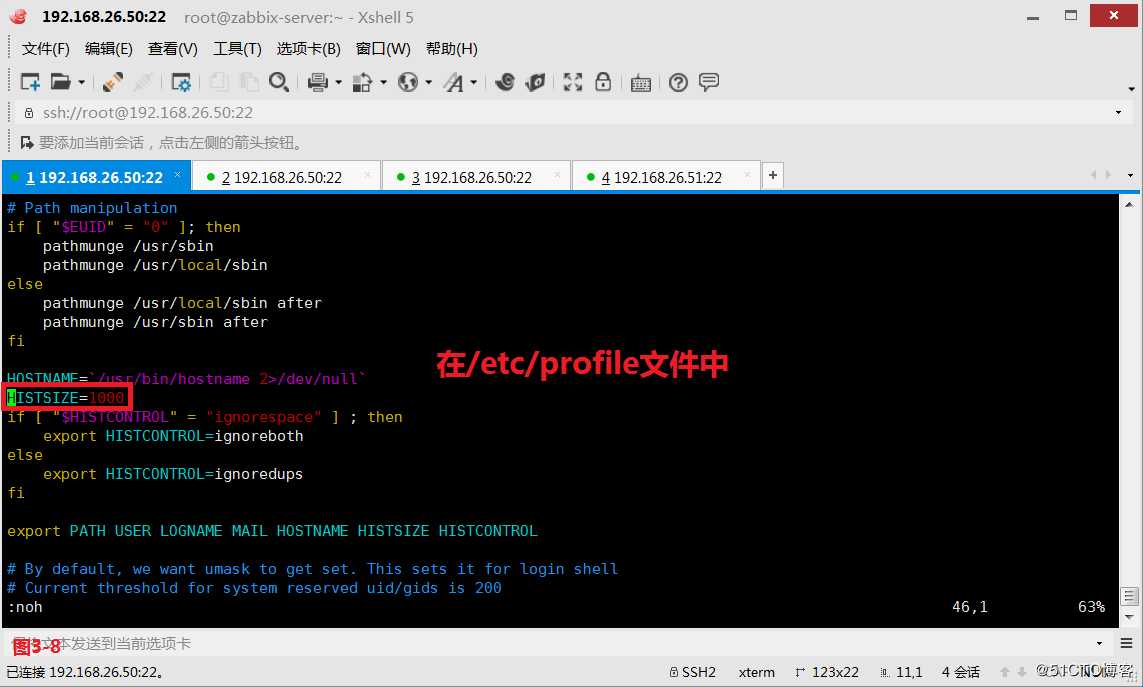

(3.4)添加命令审计

为历史的命令增加登录的IP地址、执行命令时间等信息

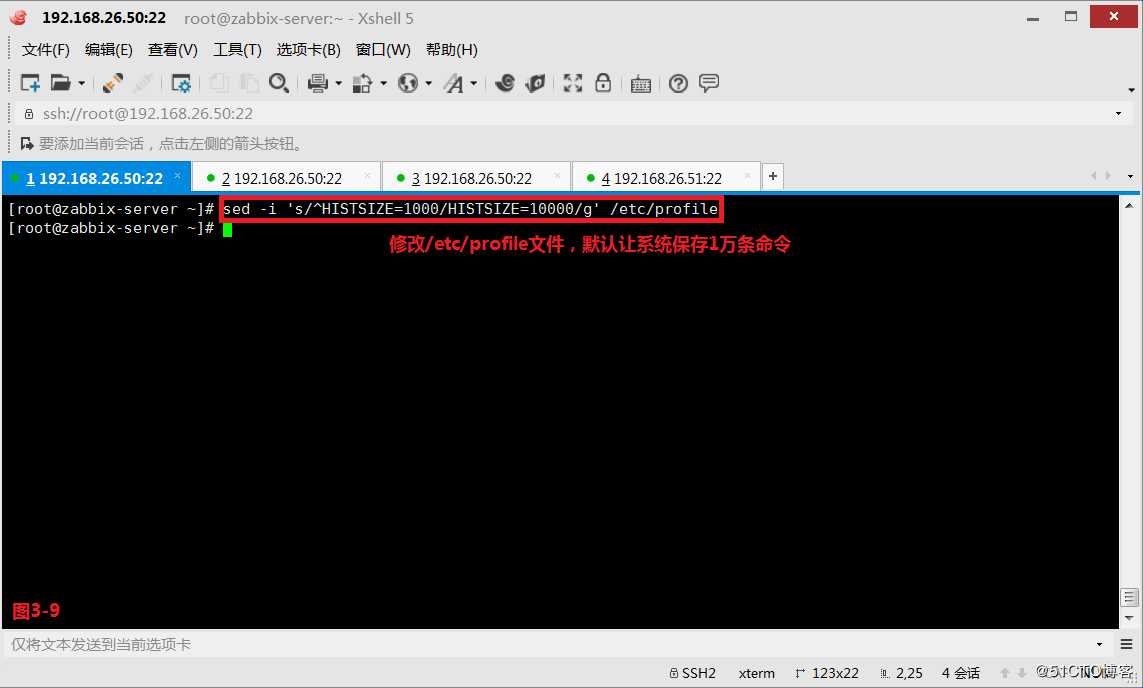

(3.4.1)修改/etc/profile文件,默认让系统保存1万条命令:

# sed -i ‘s/^HISTSIZE=1000/HISTSIZE=10000/g‘ /etc/profile

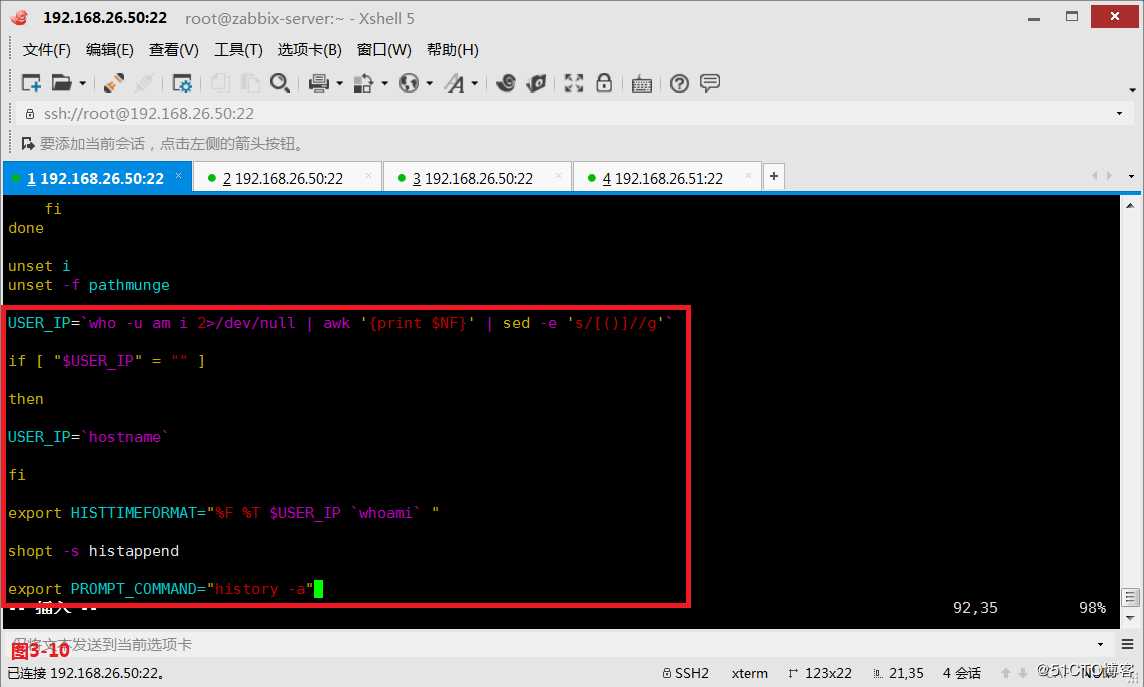

(3.4.2)在/etc/profile文件尾部添加如下行数的配置信息。

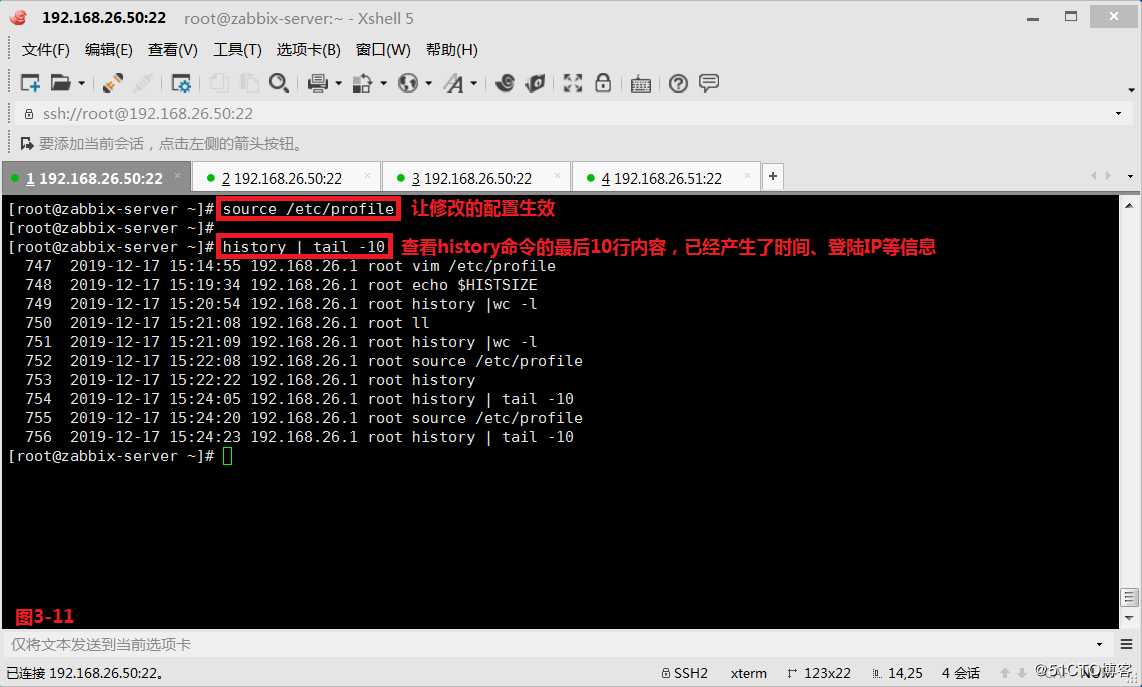

(3.4.3)让修改的配置生效,查看history命令的最后10行内容,已经产生了时间、登陆IP等信息

# source /etc/profile

(四)打上常见Web漏洞补丁

1.structs2系列RCE漏洞

2.thinkphp5.XRCE漏洞

3.Redis未授权访问漏洞

4.ConfluenceRCE漏洞(CVE_2019_3396)

5.DrupalRCE漏洞(CVE-2018-7600)

6.ThinkPHPRCE漏洞(CVE-2019-9082)

Linux平台下的恶意软件threaten以僵尸网络蠕虫和挖矿病毒为主,由于Linux大多作为服务器暴露在公网,且Web应用的漏洞层出不穷,所以很容易被大范围attack,常见的病毒:DDG、systemdMiner、BillGates、watchdogs、XorDDos,在很多Linux上都有,大家要养成不使用弱密码,勤打补丁的好习惯。

—————— 本文至此结束,感谢阅读 ——————

以上是关于讲清楚,说明白! Linux系统应急响应流程的主要内容,如果未能解决你的问题,请参考以下文章