Burpsuite 插件的学习与使用

Posted Goodric

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Burpsuite 插件的学习与使用相关的知识,希望对你有一定的参考价值。

Burpsuite 插件的学习与使用

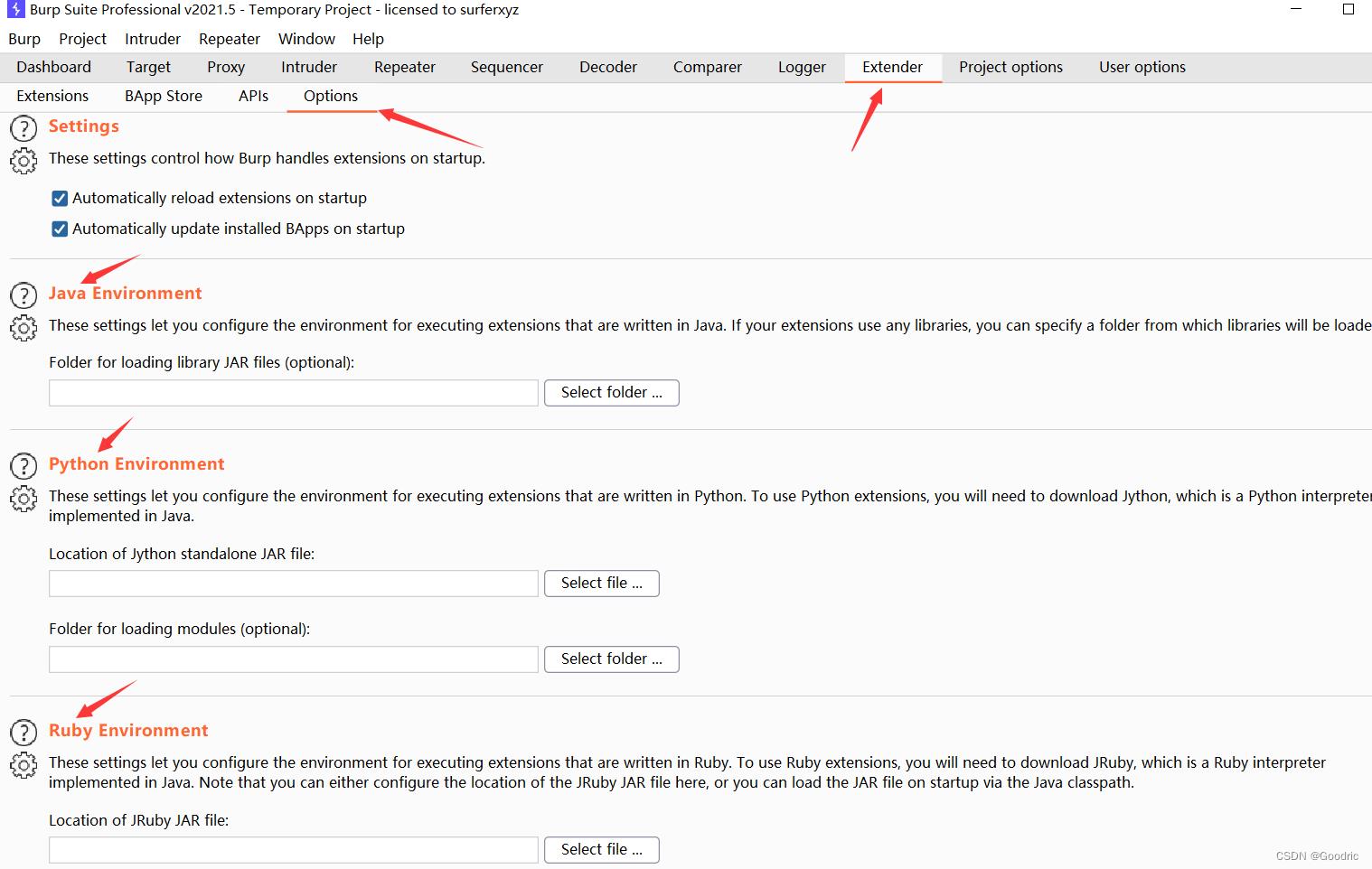

burp 可以使用三种语言编写的扩展插件,Java、python 和 ruby 。

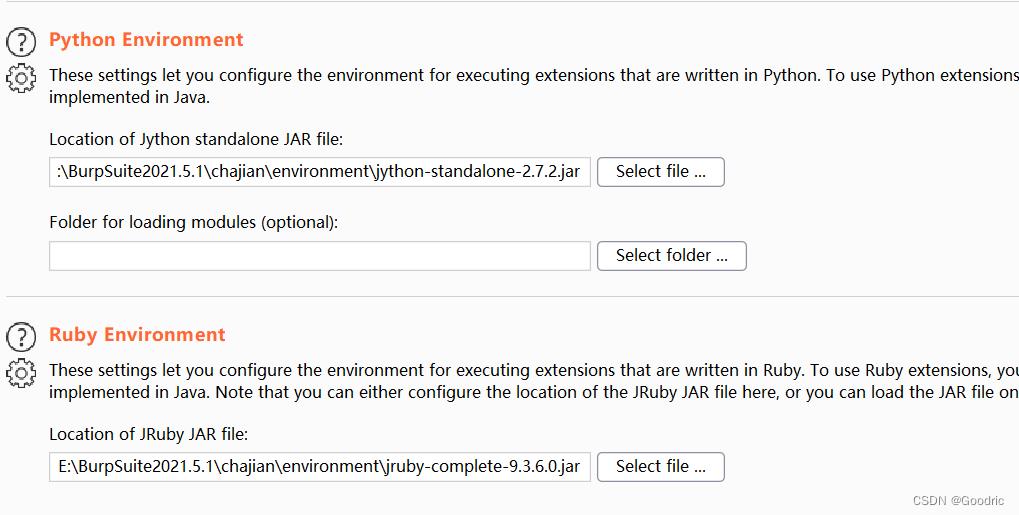

除Java外,其它两种语言需要的扩展插件需要专门的配置运行环境。即 Location of Jython(Ruby) standalone JAR file: 这个选项需要下载的环境路径。

在burp中的位置

插件运行环境的下载与配置

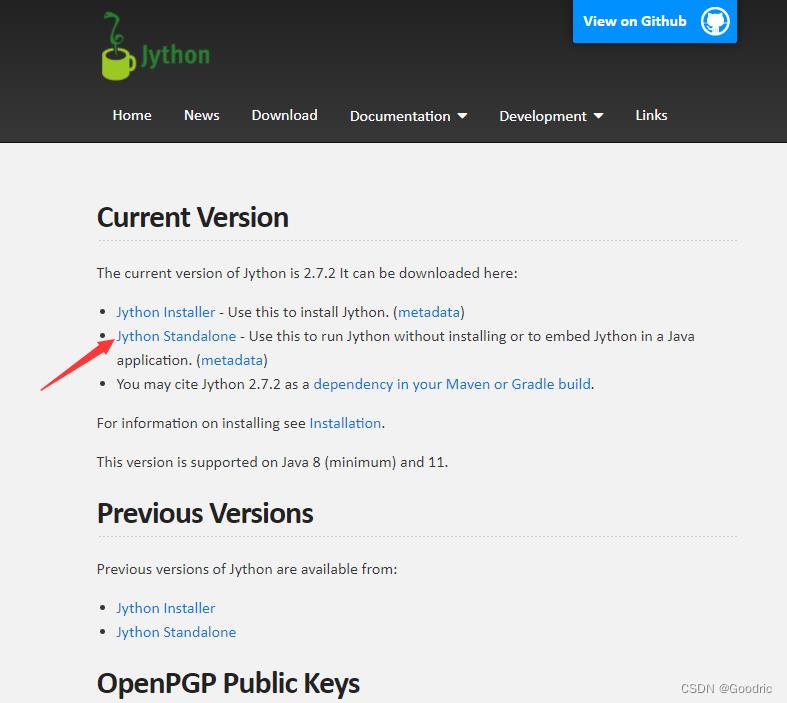

python

官网:https://www.jython.org/

点击download ,下载Standalone Jar版本

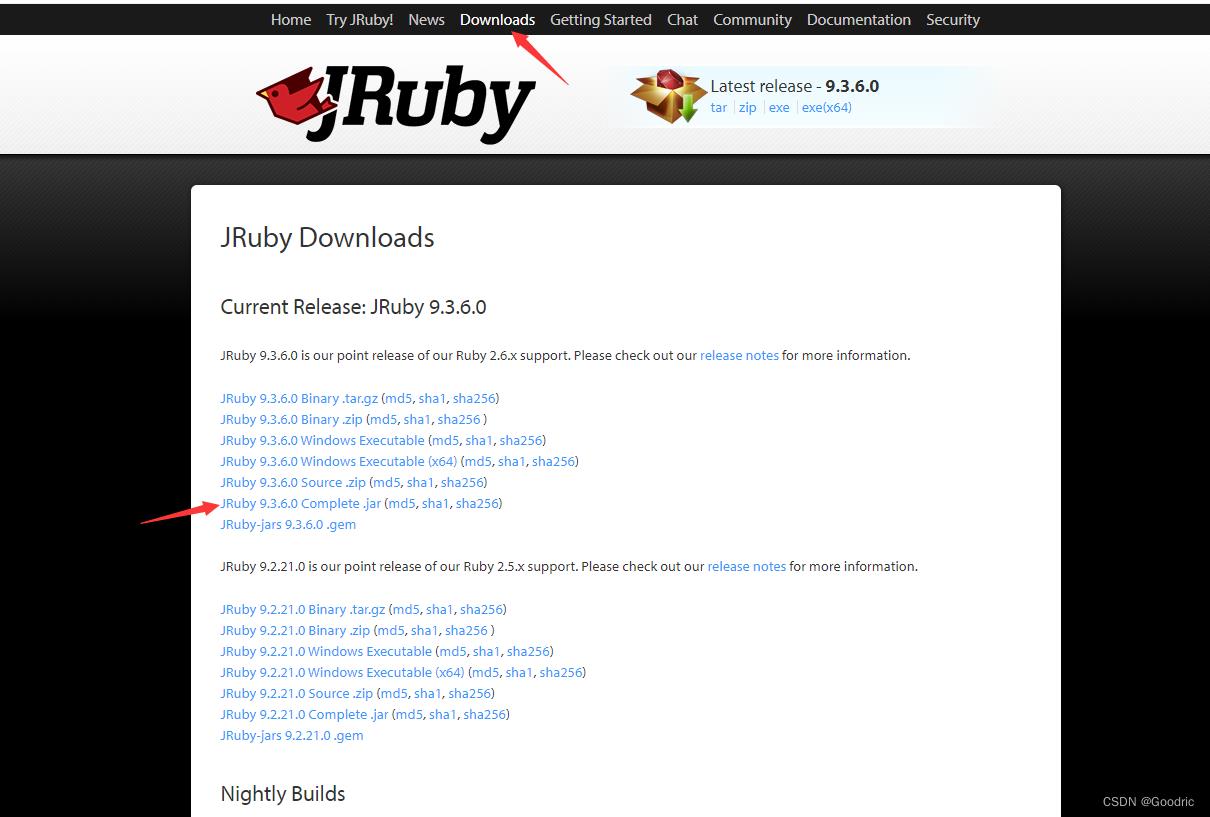

Ruby

官网:https://www.jruby.org/

点击download ,下载 Complete Jar 版本

把路径选择好即可。

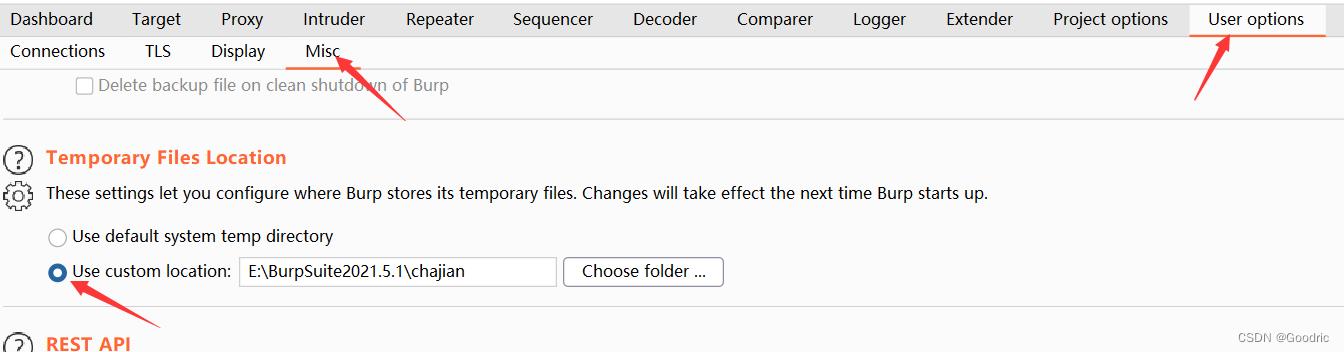

插件安装路径

默认会安装在c盘,所以这里更改一下。

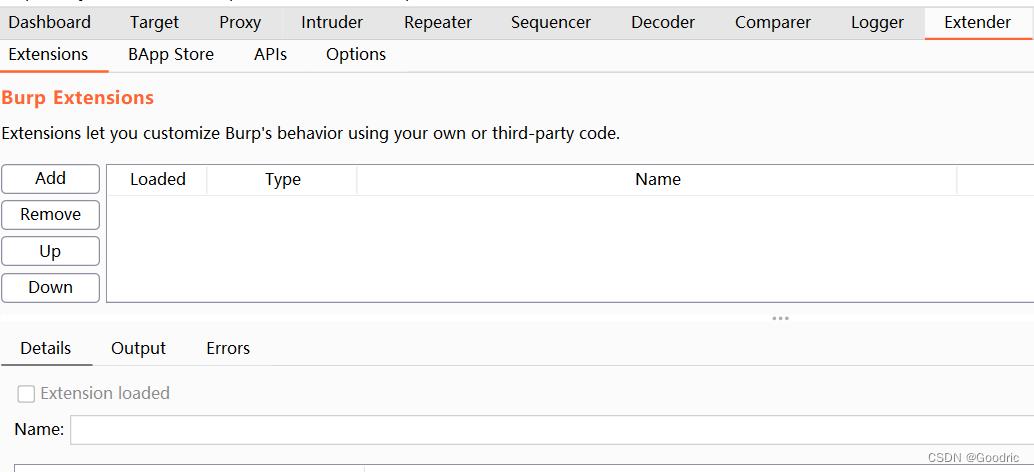

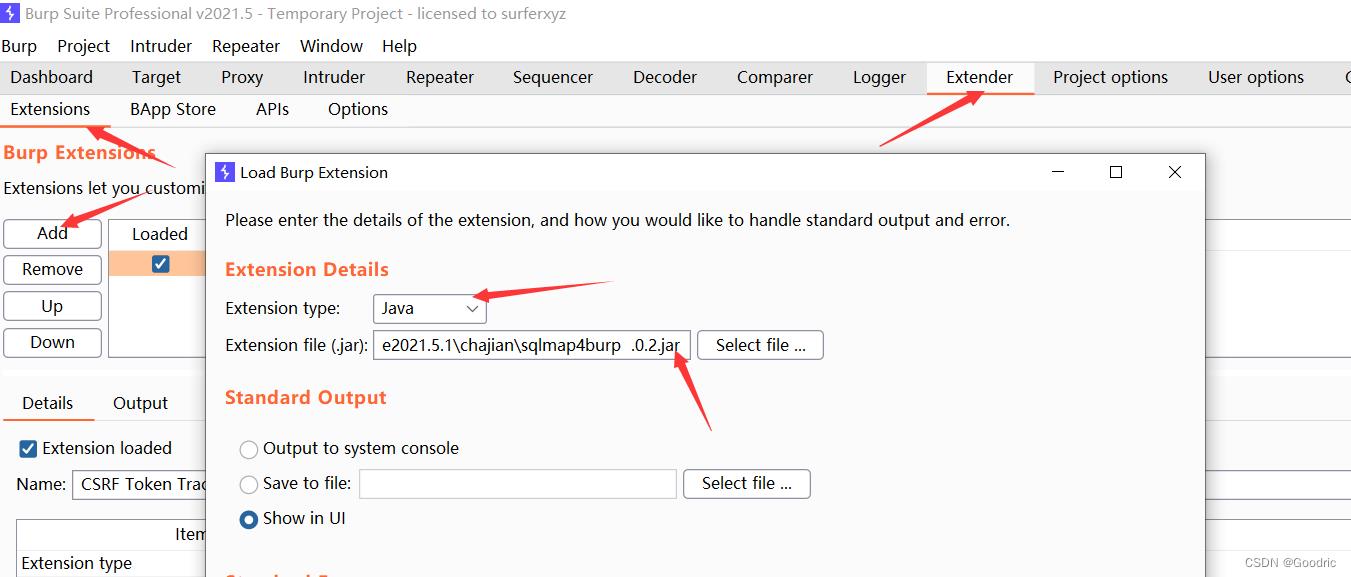

配置好之后,可以通过插件文件进行添加。

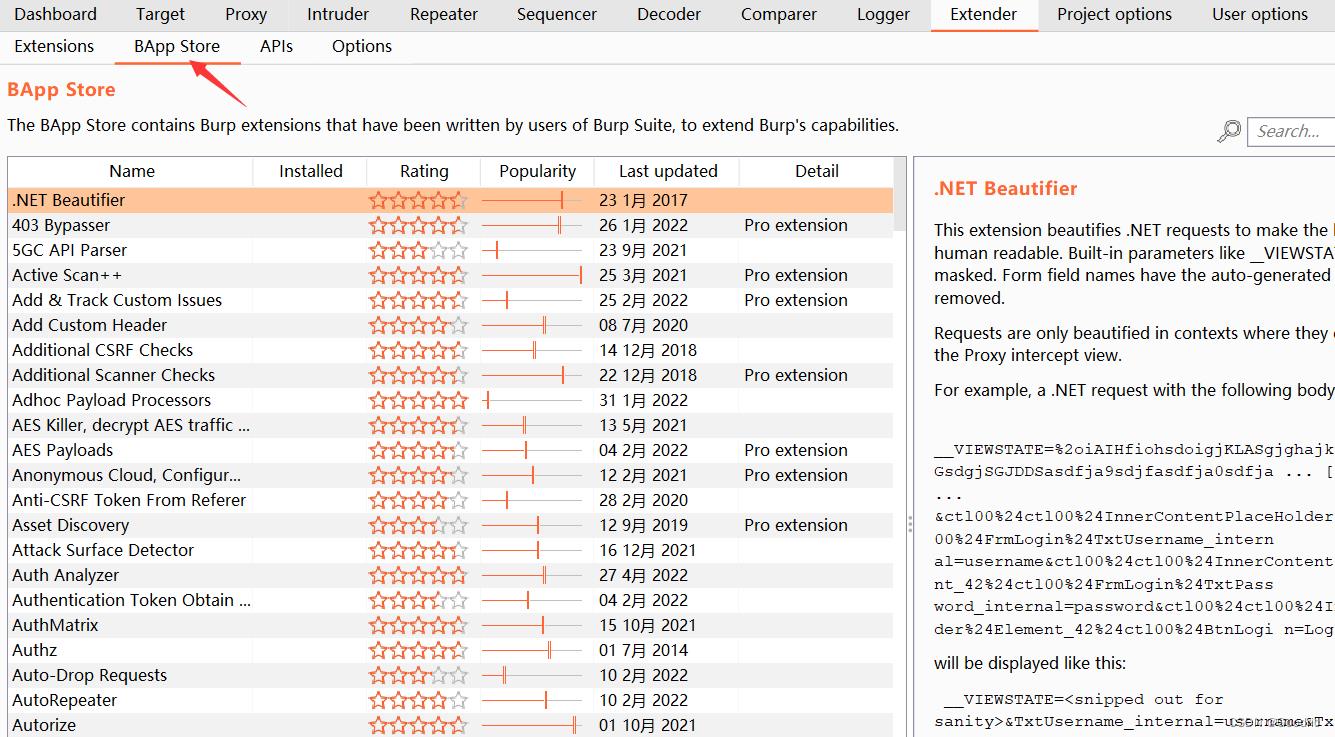

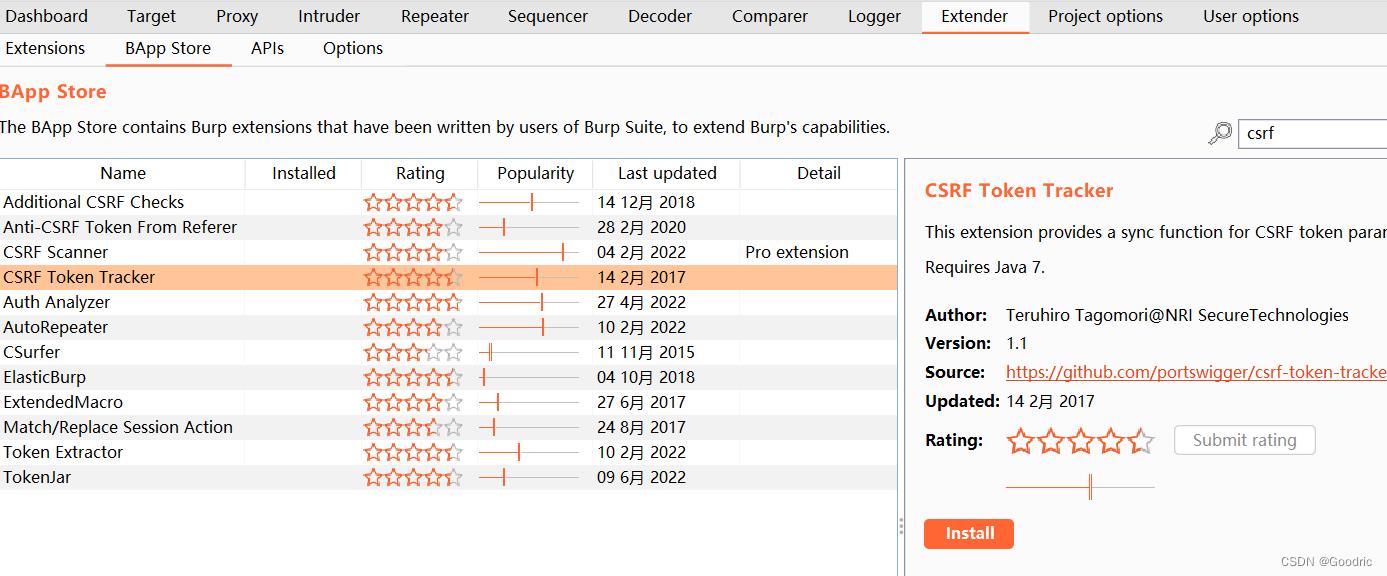

也可以通过商店直接下载。

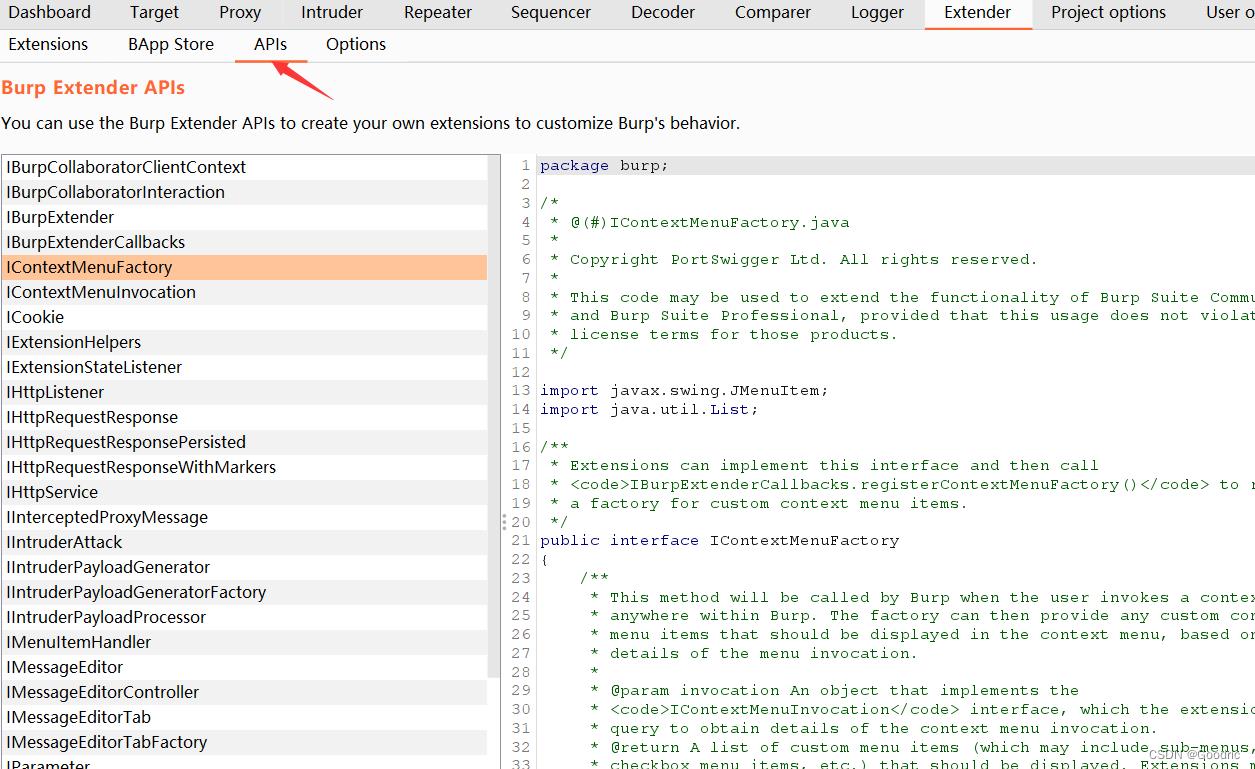

也提供了api接口,可以自己写。

——

——

安装插件演示

CSRF Token Tracker

用于渗透测试过程中CSRF Token的自动更新。

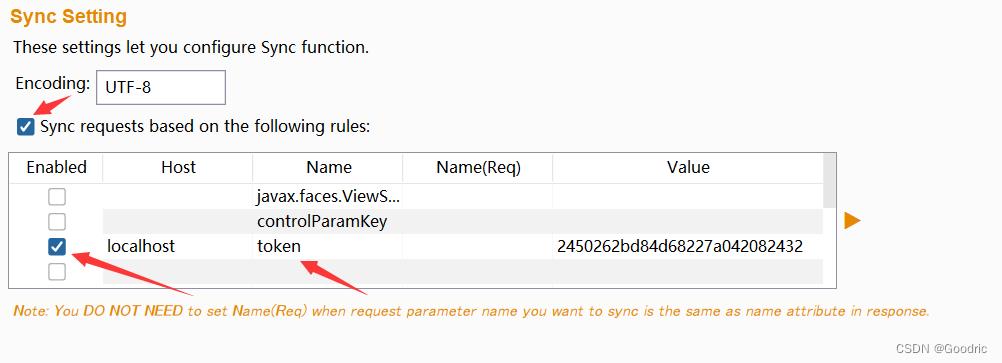

在CSRF Token Tracker模块内加上host地址和token值的参数名,勾选即可。

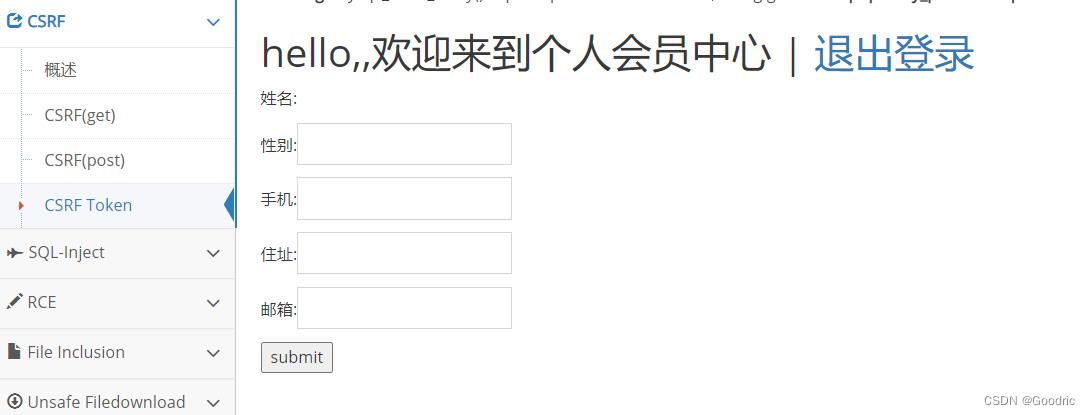

这里测试的是pikachu靶场中的csrf(token) 题目的修改用户信息功能。

填写,点击submit抓包。

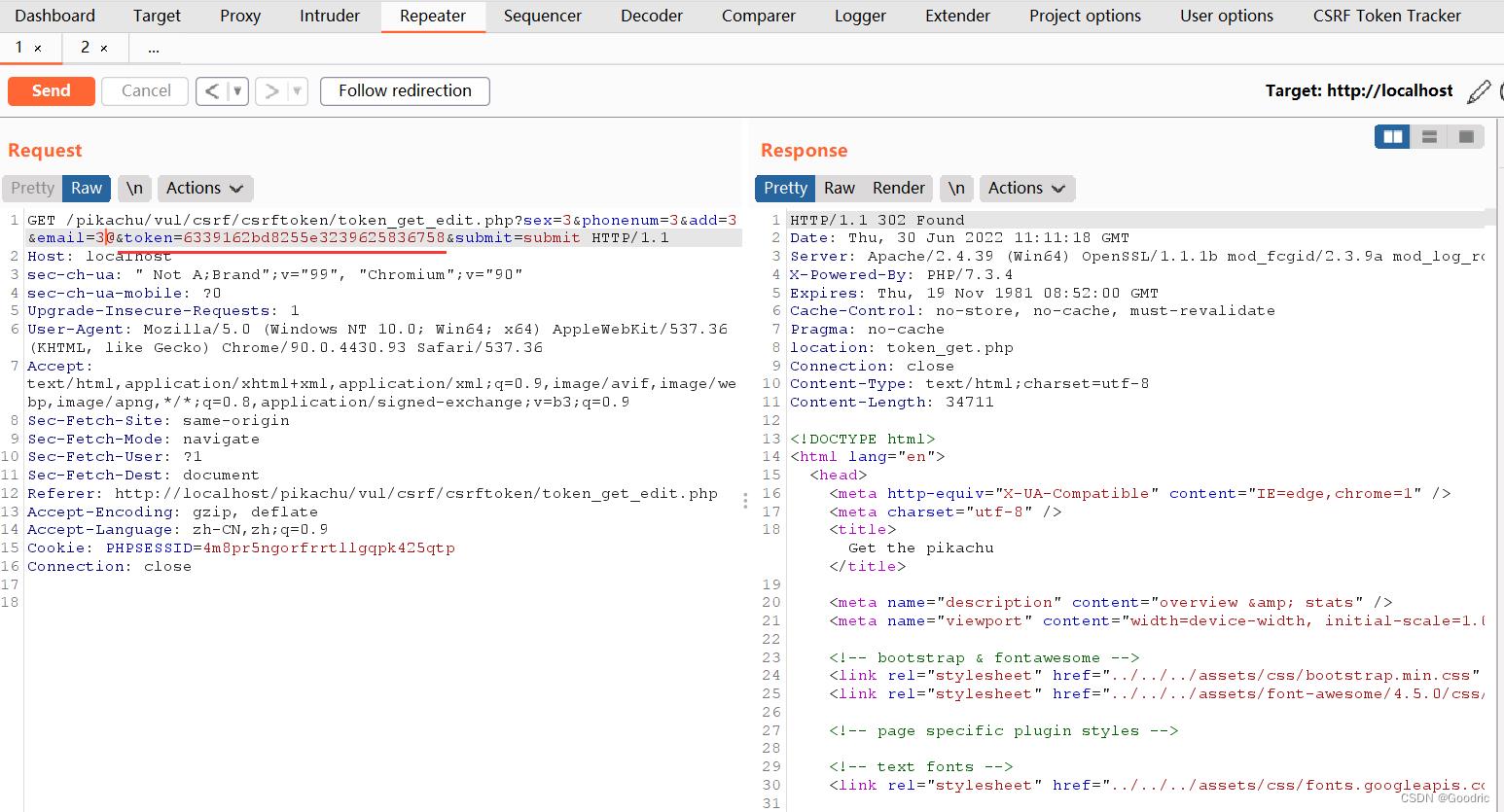

可以看到在get请求中,除了需要修改信息的参数,还有一个token值,每次发包的token值都是不同的,所以只是修改信息的的话点发包是无效的。

但是前面已经在 CSRF Token Tracker插件中设置好了,会自动更新Token。

所以这里只需要改需要修改的参数值,一直发包都可以修改成功,token会自动更新。

——

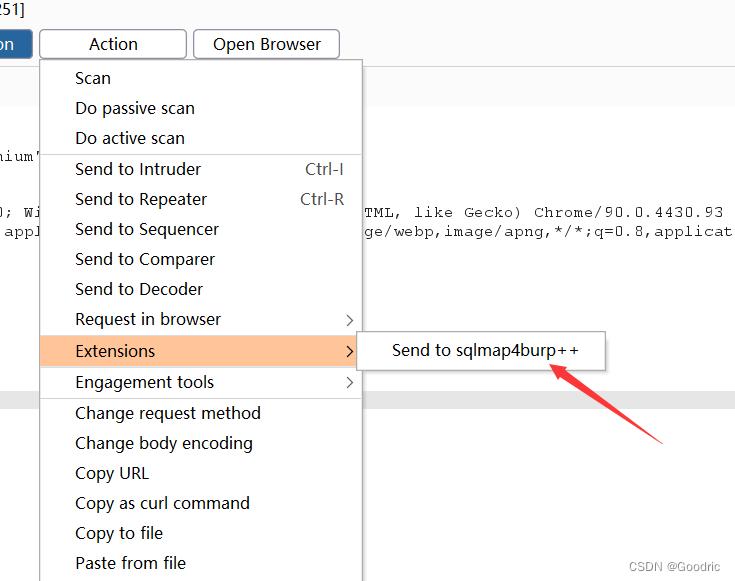

sqlmap4burp与 burp联动插件

github项目:https://github.com/c0ny1/sqlmap4burp-plus-plus/releases

使用方式,action-extensions-send to sqlmap4burp

以上是关于Burpsuite 插件的学习与使用的主要内容,如果未能解决你的问题,请参考以下文章

[WEB安全]伪造IP地址进行爆破的BurpSuite插件:BurpFakeIP