NGFW的用户认证

Posted 坏坏-5

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了NGFW的用户认证相关的知识,希望对你有一定的参考价值。

目录

用户认证分类

- 本地认证

- 服务器认证

- 单点登录

- 短信认证

用户组织架构

- 用户是网络访问的主体,使用用户可以更细化的进行网络行为控制和权限分配

- 与用户组织结构

- 认证域:用户组织结构的容器,防火墙存在默认的Default认证域,可以根据需求新建认证域

- 用户组/用户:按树形结构组织,用户隶属于组

- 安全组:横向组织结构的跨部门群组

- 防火墙默认有一个缺省认证域,每个用户组包括多个用户和用户组

- 用户组只能属于一个父用户组,用户至少属于一个组,也可以属于多个组

用户的分类

- 管理员

- 通过Console接口、Telnet、SSH、Web、FTP等登录到设备,对设备进行配置或操作的用户

- 上网用户

- 内部网络中访问网络资源的主体

- 接入用户

- 外部网络中访问网络资源的主体

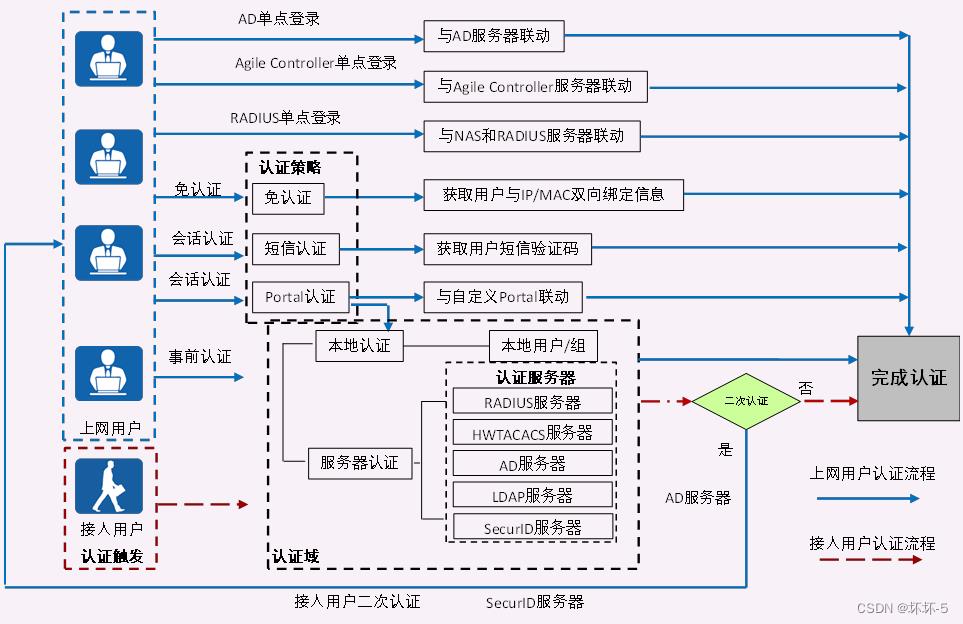

认证流程

- 单点登录是只要用户通过了其他认证系统(AD、AC、Radius)的认证,就相当于通过了防火墙的认证,防火墙只需要基于用户进行安全策略的放行

- 免认证:将用户名与IP或MAC地址绑定,防火墙通过识别IP/MAC与用户的绑定关系,实现自动认证。与不认证不同

- 会话认证:用户访问http业务时,防火墙会向用户通用Web认证页面,触发身份认证

- 短信认证:通过用户输入手机号,再根据收到的验证码进行认证

- Portal认证:防火墙内置Portal认证页面,当用户使用http/https的流量触发上网行为时,就会重定向到Portal认证页面

- 事前认证:用户访问非http业务时,需要主动访问认证页面进行身份认证

- 本地认证:用户名和密码信息保存在本地,根据本地的用户名和密码信息进行认证

- 服务器认证:用户名和密码保存在服务器上,需要将认证信息提交到服务器,由服务器进行认证

- 接入用户认证:VPN接入用户在接入过程中,防火墙对用户进行认证,为实现用户访问资源时,需要在次认证,可以配置二次认证

- 认证策略

- 上网用户使用免认证或会话认证方式触发认证过程,以及已经接入FW的接入用户使用会话认证方式触发认证过程时,必须经过认证策略的处理

- 认证策略的作用是选出需要进行免认证或会话认证的数据流,对免认证的数据流,FW根据用户与IP/MAC地址的绑定关系来识别用户;对会话认证的数据流,FW会推送认证页面。认证策略对单点登录或事前认证方式不起作用

- 本地认证/服务器认证

- 决定用户认证时采用本地认证方式还是服务器认证方式,如果是服务器认证方式还包含了使用哪个认证服务器

- 单点登录用户

- 单点登录用户的认证过程FW不参与,只是从认证服务器接收用户登录/注销消息,所以认证域中的认证方式配置对单点登录用户不起作用。但是在与用户域名(dc字段)同名的认证域中配置的新用户选项对单点登录用户生效

单点登录

- 防火墙不是认证点,防火墙通过获取其他认证系统的用户登录消息,来确认用户是否通过防火墙的认证

- AD单点登录中,用户通过AD服务器的认证后,就会自动通过防火墙的认证

- AD单点登录的实现方式

- 接收PC消息模式

- 查询AD服务器的安全日志模式

- 防火墙监控AD认证报文

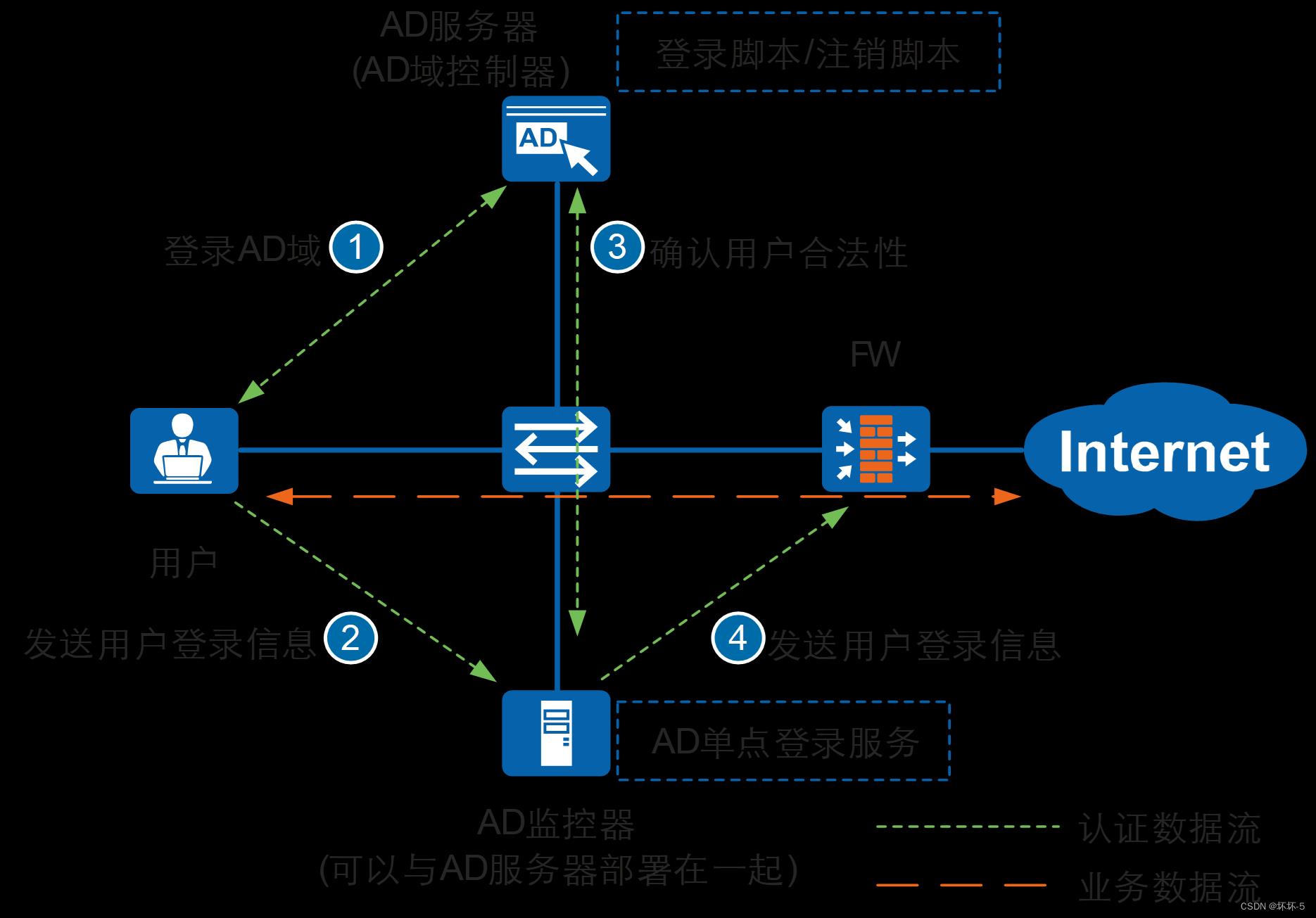

接收PC消息模式

- 用户登录AD域,AD服务器向用户返回登录成功消息,并下发登录脚本

- 用户的PC执行登录脚本,将用户登录信息发送给AD监视器

- AD监视器连接到AD服务器,查询用户的登录信息,如果可以查询到用户的登录信息,咱将用户登录信息转发到防火墙

- 防火墙从登录信息中提取出用户名和IP的对应关系,添加到在线用户列表中

- 如果用户PC、AD服务器、AD监控器之间交互的报文经过了防火墙设备,则需要在防火墙上配置安全策略,放行这类报文

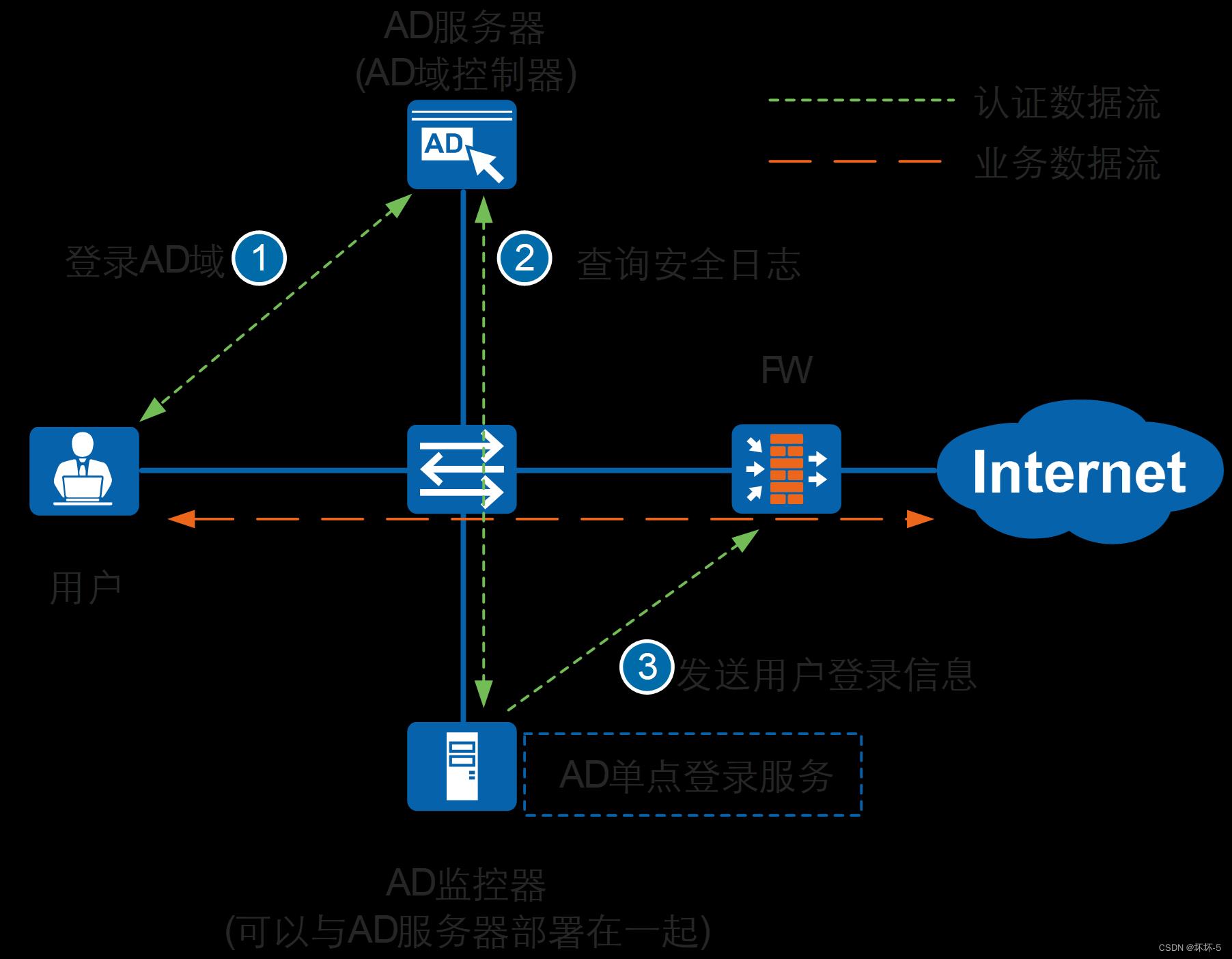

查询AD服务器安全日志模式

- 访问者登录AD域,AD服务器上记录用户上线信息到安全日志中

- AD监控器通过AD服务器提供的WIMI(Windows Management Instrumentation)接口,连接到AD服务器,查询安全日志,获取用户的登录信息

- AD监控器从AD单点登录服务启动的时间为七点,定时查询AD服务器上产生的安全日志

- AD监控器转发用户登录的消息到防火墙上,防火墙将用户上线

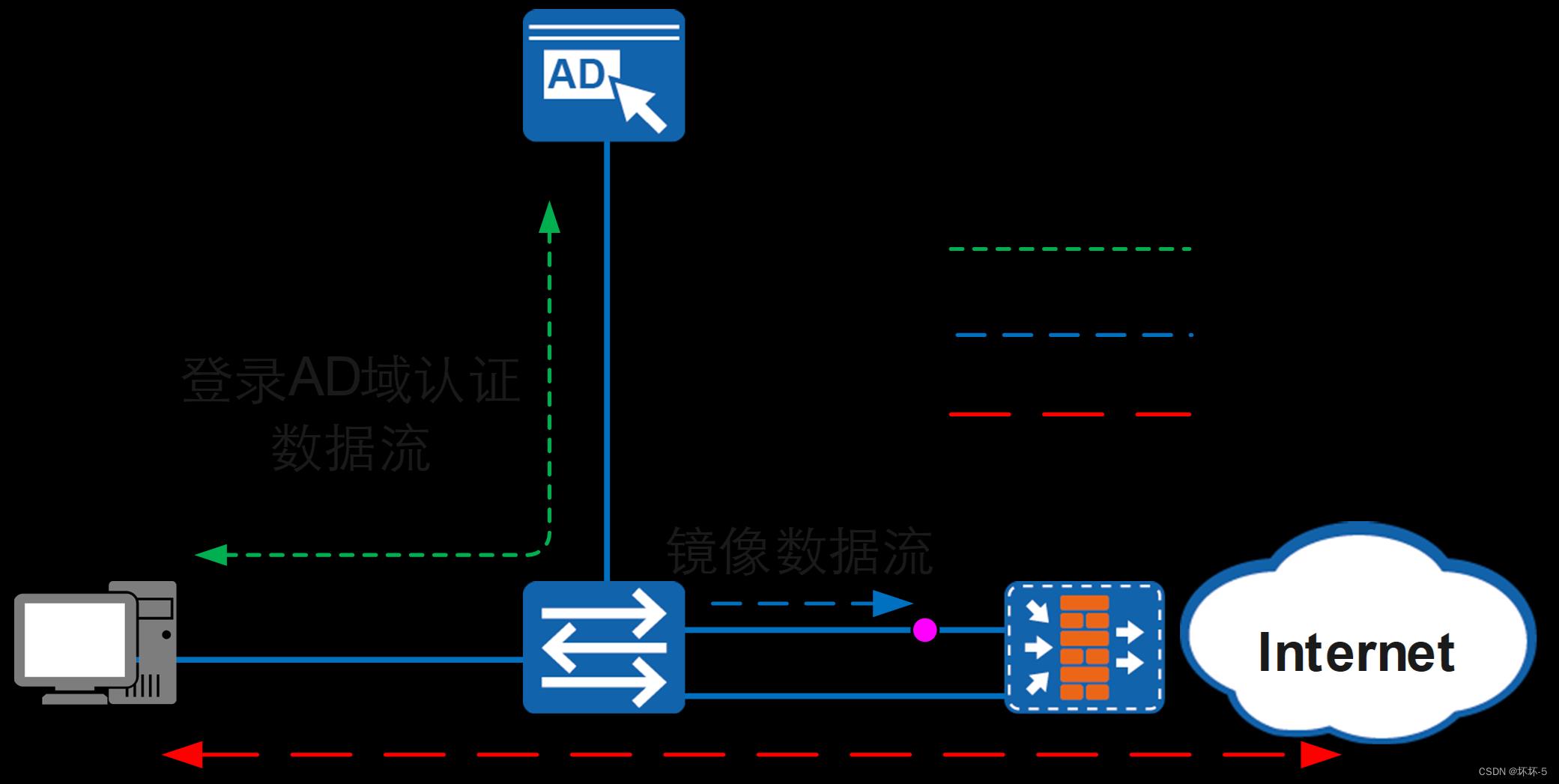

防火墙监控AD认证报文

- 防火墙部署在用户和AD服务器之间,防火墙可以直接获取认证报文。如果认证报文不经过防火墙,可以配置镜像接口,将AD服务器发送给用户的认证结果报文镜像到防火墙

- 防火墙无法获取到用户的注销信息时,只能根据在线用户的超时时间将用户下线

- 防火墙需要使用独立的二层接口接收镜像认证报文,此接口不能与其它业务口公用

Portal认证

- 由防火墙或第三方服务器提供Portal认证界面对用户进行认证

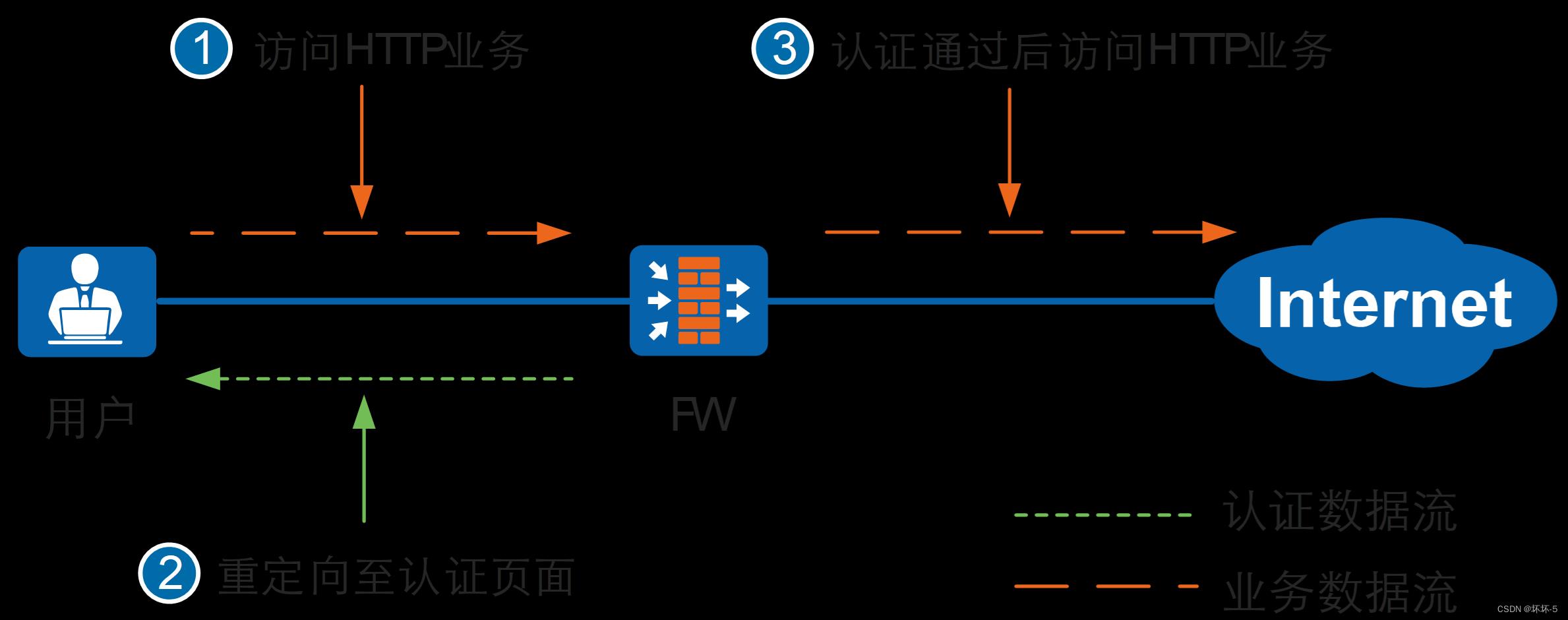

- 会话认证:用户访问HTTP业务时触发

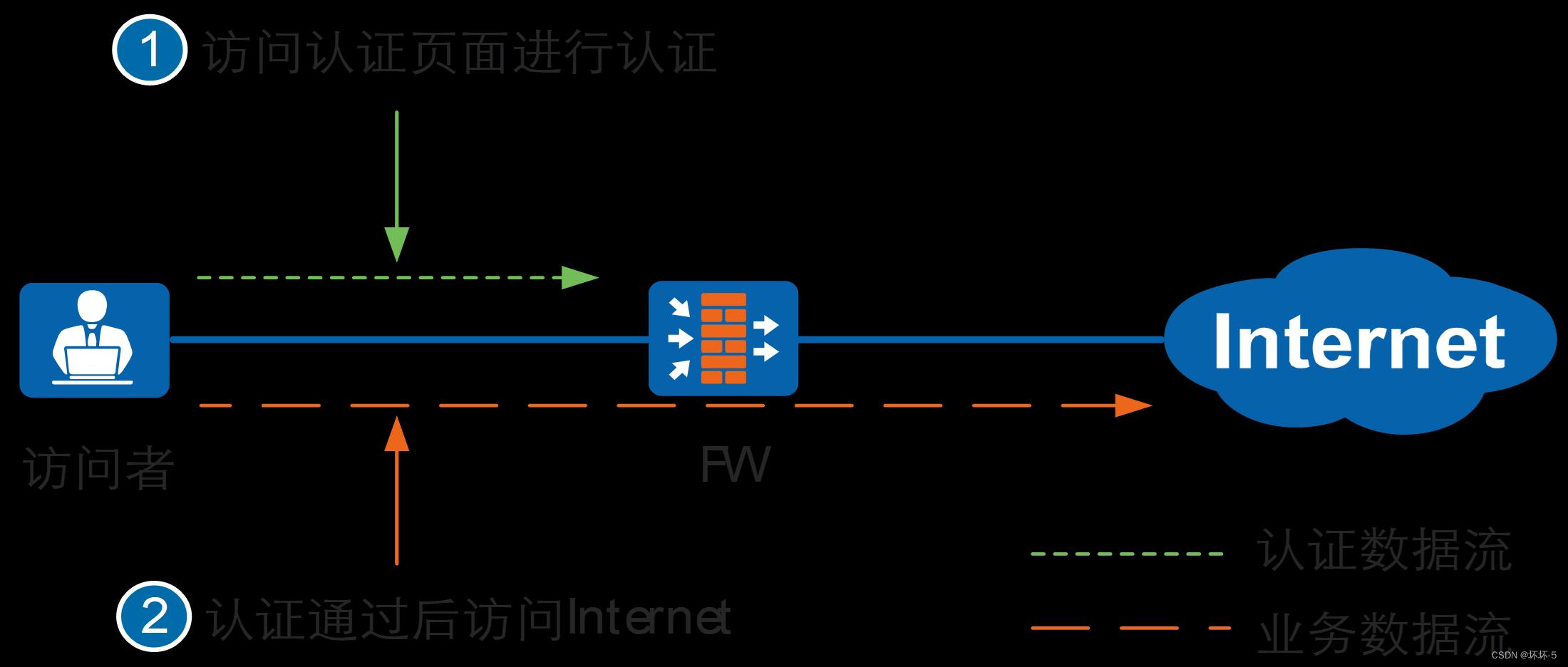

- 事前认证:用户访问其他非HTTP业务之前,需要手动访问Portal认证页面

- Portal认证触发方式-会话认证

- 防火墙收到用户的访问HTTP业务数据流时,将HTTP请求重定向到认证页面,触发访问者身份认证

- Portal认证触发方式-事前认证

- 用户主动向防火墙提供的认证页面发起认证请求,防火墙收到认证请求后,对用户的身份进行认证

以上内容均属原创,如有不详或错误,敬请指出。

本文作者: 坏坏

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请联系作者注明出处并附带本文链接!

以上是关于NGFW的用户认证的主要内容,如果未能解决你的问题,请参考以下文章