教程篇(5.0) 08. Fortinet安全架构集成与FortiXDR ❀ FortiEDR ❀ Fortinet 网络安全专家 NSE 5

Posted 飞塔老梅子

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了教程篇(5.0) 08. Fortinet安全架构集成与FortiXDR ❀ FortiEDR ❀ Fortinet 网络安全专家 NSE 5相关的知识,希望对你有一定的参考价值。

在本课中,你将学习有关Fortinet安全架构集成和FortiXDR。

在本课中,你将学习有关Fortinet安全架构集成和FortiXDR。

在这节课中,你将学习上图显示的主题。

在这节课中,你将学习上图显示的主题。

通过展示在Fortinet安全架构和第三方集成方面的能力,你将能够配置连接器并理解自动事件响应。

通过展示在Fortinet安全架构和第三方集成方面的能力,你将能够配置连接器并理解自动事件响应。

FortiEDR 5.0.3版本可以集成多个连接器,用于自动事件响应。你可以使用RESTful API配置集成,也可以在管理控制台的ADMINISTRATION选项卡上配置集成。请注意,你还需要配置连接器,以便与FortiEDR集成。要在FortiEDR上配置集成,你需要一个自带jumpbox功能的核心,以及一个能够访问FortiGate、FortiManager、FortiSandbox和FortiNAC的有效API用户。你还需要一个连接到Fortinet云服务的中央管理器。这些连接器可以用作自动扩展响应的一部分。

FortiEDR 5.0.3版本可以集成多个连接器,用于自动事件响应。你可以使用RESTful API配置集成,也可以在管理控制台的ADMINISTRATION选项卡上配置集成。请注意,你还需要配置连接器,以便与FortiEDR集成。要在FortiEDR上配置集成,你需要一个自带jumpbox功能的核心,以及一个能够访问FortiGate、FortiManager、FortiSandbox和FortiNAC的有效API用户。你还需要一个连接到Fortinet云服务的中央管理器。这些连接器可以用作自动扩展响应的一部分。

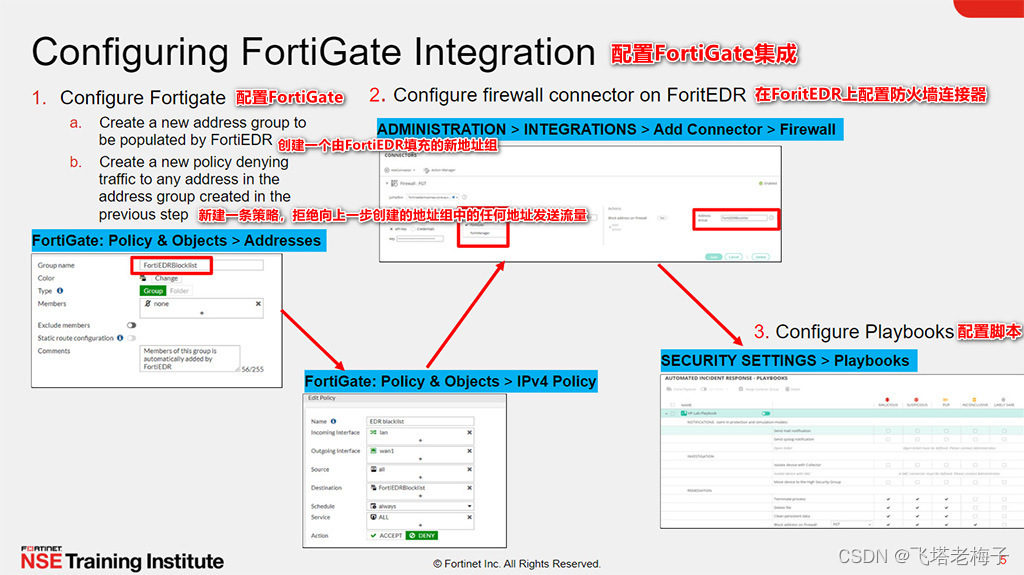

要将FortiEDR与你的FortiGate安装集成,请从配置FortiGate开始。在左侧菜单中,单击展开策略和对象,然后选择地址。新建地址组。FortiEDR将用涉及安全事件的恶意IP地址填充这个组。接下来,在左侧菜单的策略和对象下单击IPv4策略。创建一个新策略,拒绝访问你刚刚创建的地址组中的任何地址。

要将FortiEDR与你的FortiGate安装集成,请从配置FortiGate开始。在左侧菜单中,单击展开策略和对象,然后选择地址。新建地址组。FortiEDR将用涉及安全事件的恶意IP地址填充这个组。接下来,在左侧菜单的策略和对象下单击IPv4策略。创建一个新策略,拒绝访问你刚刚创建的地址组中的任何地址。

接下来,你需要在FortiEDR管理控制台中配置连接器。在ADMINISTRATION选项卡上,单击integration。单击“Add Connector”,在下拉列表中选择“Firewall”。选择一个核心与FortiGate沟通。添加一个名称来标识防火墙,并在下拉菜单中选择FortiGate或FortiManager,只有当它是被管理的FortiGate时才可以这样做。然后输入防火墙IP或DNS地址、端口、API密钥或凭据,以及你在FortiGate中创建的地址组。你可以在Firewall动作中使用默认的Block地址,也可以创建自定义动作。

配置连接器之后,最后一步是配置脚本,使其自动向FortiGate发送恶意IP地址。在“安全设置”下,选择“脚本”,对于每个你想要配置的剧本,在“缓解”部分或“自定义”部分找到防火墙规则上的“阻止地址”(如果配置了自定义操作)。选择你配置的防火墙—这里的名称是你在前面配置连接器时输入的名称。最后,选择触发此操作的事件分类。

如果你更喜欢使用这个API,你可以在FortiEDR Fabric Integration Guide中找到详细的说明。

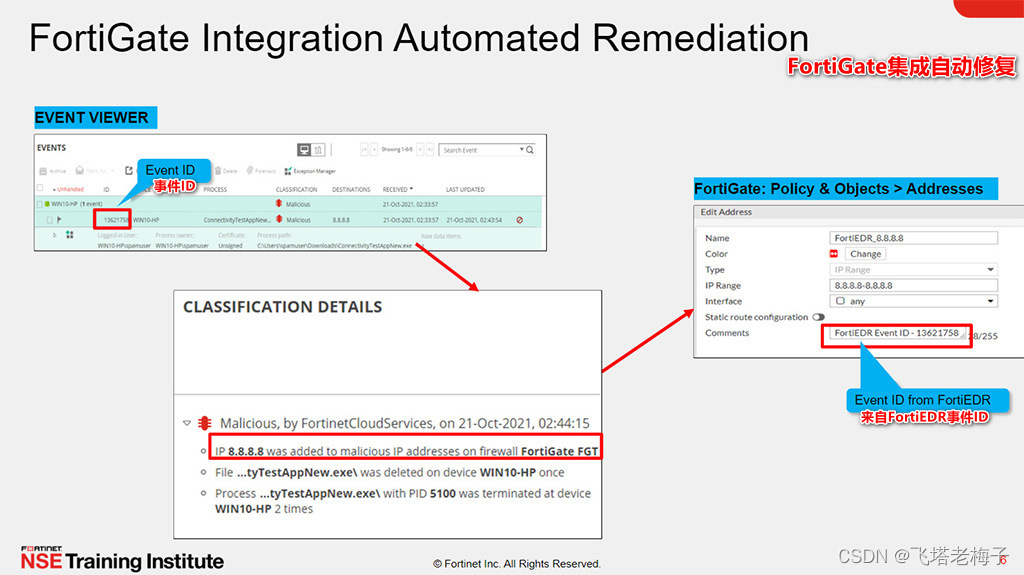

当针对某个IP地址的恶意活动触发安全事件时,FortiEDR将该IP信息发送给Fortigate,并自动创建一个带有事件ID的地址对象。该地址对象被添加到最初在Fortigate上配置的地址组中。任何通往该IP地址的流量将被Fortigate拒绝策略阻止,该策略之前也配置过。在示例中,FortiEDR检测到针对IP地址8.8.8.8的恶意活动。作为脚本配置的一部分,一个自动事件响应被触发,将8.8.8.8添加到FortiGate连接器,并阻止针对该IP的进一步活动。

当针对某个IP地址的恶意活动触发安全事件时,FortiEDR将该IP信息发送给Fortigate,并自动创建一个带有事件ID的地址对象。该地址对象被添加到最初在Fortigate上配置的地址组中。任何通往该IP地址的流量将被Fortigate拒绝策略阻止,该策略之前也配置过。在示例中,FortiEDR检测到针对IP地址8.8.8.8的恶意活动。作为脚本配置的一部分,一个自动事件响应被触发,将8.8.8.8添加到FortiGate连接器,并阻止针对该IP的进一步活动。

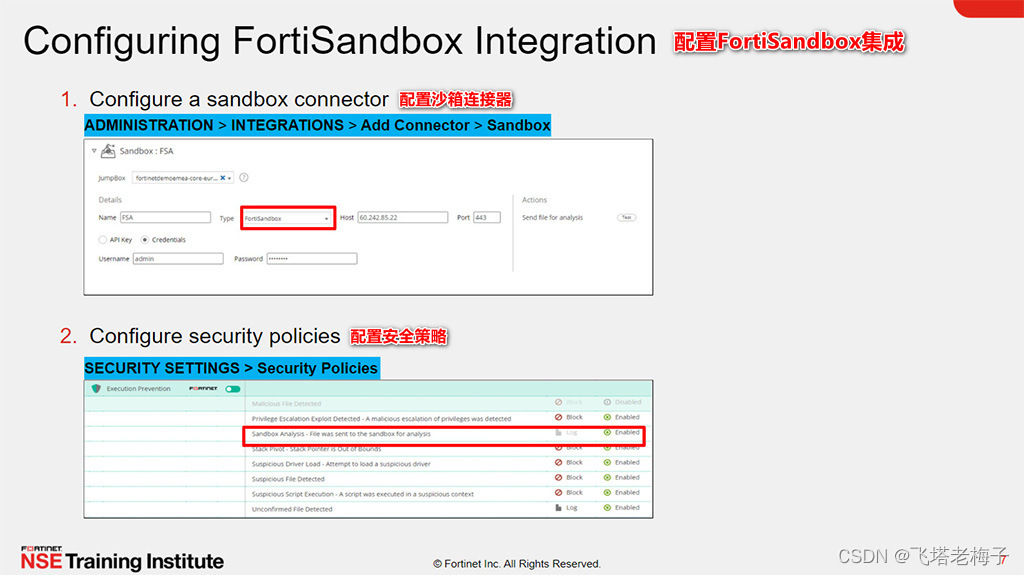

你可以通过FortiSandbox安装配置连接器。

你可以通过FortiSandbox安装配置连接器。

首先,在FortiEDR管理控制台中设置连接器。在ADMINISTRATION选项卡上,选择integration。单击“Add Connector”,在下拉列表中选择“Sandbox”。选择你希望与FortiSandbox通信的内部部署核心。为沙箱输入一个名称,然后输入它的IP或DNS地址、端口和访问它的API密钥或凭据。

接下来,你需要配置你的安全策略来实施沙盒分析规则。这是少数默认设置为禁用的规则之一。在“安全设置”区域,选择“安全策略”,找到阻止执行的策略,单击,查看其规则。你应该看到沙盒分析规则。它应该是灰色的,状态列中的图标应该是禁用的。单击Disabled图标将状态切换为Enabled。如果你有执行预防策略的克隆,请为它们重复这些步骤。现在,如果一个事件违反了沙盒分析规则,文件将自动发送到FortiSandbox进行分析。

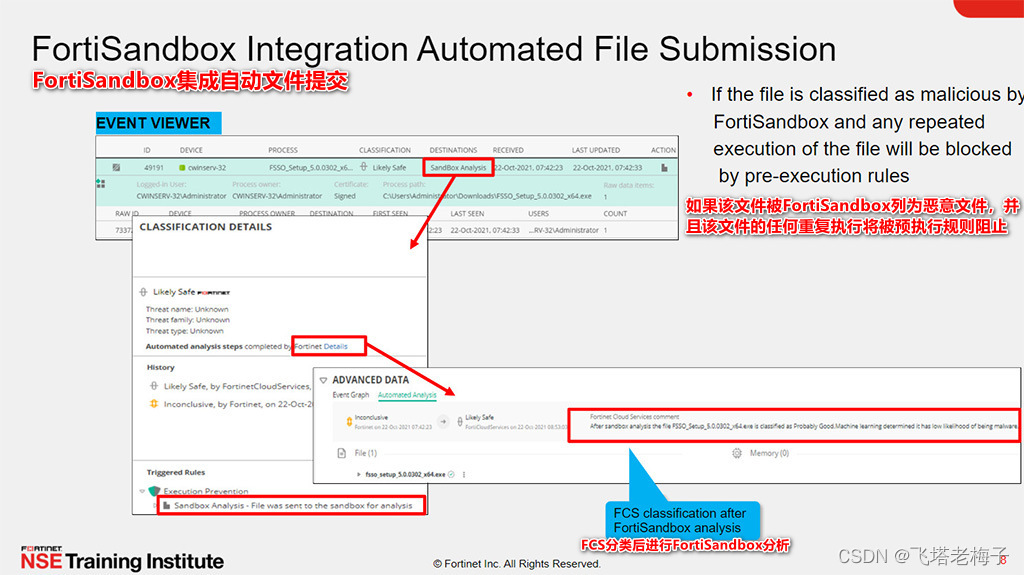

如果一个文件之前没有被分析过,或者没有满足一系列条件,比如从互联网上下载的文件,并且没有被已知的供应商签名,那么它将触发一个沙盒事件。然后将文件发送到FortiSandbox进行进一步分析。如果文件是安全的,它将被归类为安全的,并被存档。如果FortiSandbox确定该文件是恶意文件,它将被归类为不安全文件,任何重复执行同一文件的行为都会被执行前规则阻止。在这个例子中,可执行文件被FortiEDR归类为Inconclusive然后发送到FortiSandbox以作进一步的分析。在沙盒分析之后,FCS将该事件重新归类为“可能安全”。

如果一个文件之前没有被分析过,或者没有满足一系列条件,比如从互联网上下载的文件,并且没有被已知的供应商签名,那么它将触发一个沙盒事件。然后将文件发送到FortiSandbox进行进一步分析。如果文件是安全的,它将被归类为安全的,并被存档。如果FortiSandbox确定该文件是恶意文件,它将被归类为不安全文件,任何重复执行同一文件的行为都会被执行前规则阻止。在这个例子中,可执行文件被FortiEDR归类为Inconclusive然后发送到FortiSandbox以作进一步的分析。在沙盒分析之后,FCS将该事件重新归类为“可能安全”。

你还可以使用FortiNAC安装配置连接器。

你还可以使用FortiNAC安装配置连接器。

首先,在FortiEDR管理控制台中设置连接器。在管理选项卡上,选择集成。单击“添加连接器”,在下拉列表中选择“NAC”。选择你想要与FortiNAC通信的内部核心。输入FortiNAC的名称,然后输入它的IP或DNS地址、端口和访问它的API密钥或凭据。你可以在NAC操作中使用默认的隔离设备,也可以创建自定义操作。

配置连接器后,最后一步是配置脚本,使用FortiNAC自动隔离设备。在“安全设置”下,选择“剧本”,对于每个你想配置的剧本,在“调查”部分或“自定义”部分找到带有NAC规则的隔离设备(如果配置了自定义操作)。这里选择你配置的NAC名称,这是你在前面配置连接器时输入的名称。最后,选择触发此操作的事件分类。

在上图展示的例子中,在终端上检测到一个恶意事件,根据脚本配置,该终端在FortiNAC上被隔离,作为自动事件响应的一部分。

在上图展示的例子中,在终端上检测到一个恶意事件,根据脚本配置,该终端在FortiNAC上被隔离,作为自动事件响应的一部分。

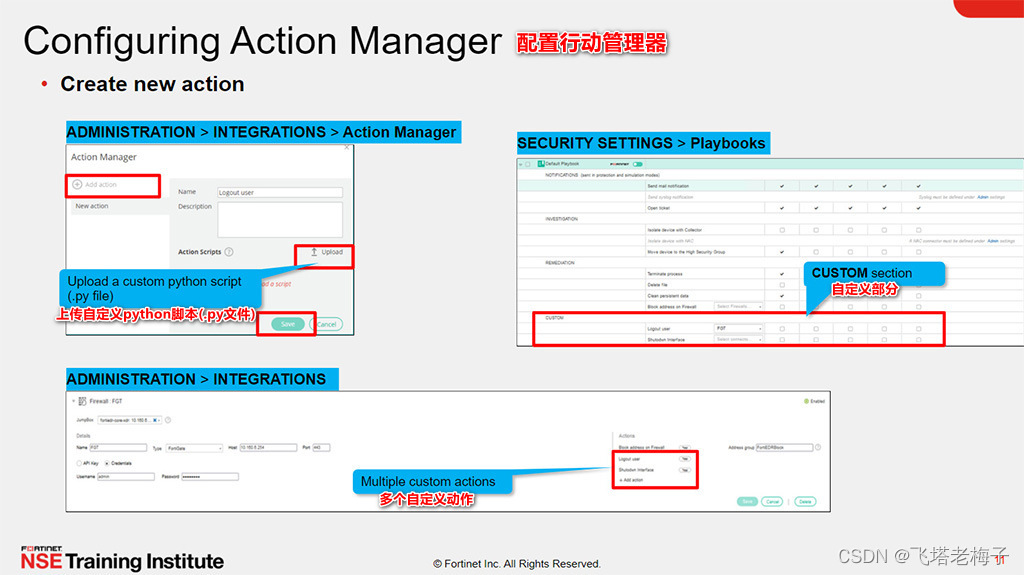

你可以使用动作管理器配置自定义操作,该动作管理器可与Firewall、NAC和自定义连接器一起使用。

你可以使用动作管理器配置自定义操作,该动作管理器可与Firewall、NAC和自定义连接器一起使用。

在ADMINISTRATION选项卡上,选择integration。单击“Add Action Manager”,单击“Add Action”。然后为动作输入一个名称,并上传一个python脚本,它将执行一个API调用来执行相关的动作。最后,单击Save保存操作。可以向同一个连接器配置添加多个动作。

在连接器配置了自定义动作之后,最后一步是配置脚本以自动执行该动作。在SECURITY SETTINGS下,选择Playbooks,对于每个你想配置的playbook,在CUSTOM部分找到动作名称。选择前面配置的连接器名称,然后选择触发此动作的事件分类。

定制连接器也可以与FortiEDR集成。

定制连接器也可以与FortiEDR集成。

在ADMINISTRATION选项卡上,选择integration。单击“添加连接器”,在下拉列表中选择“自定义连接器”。选择要与自定义连接器通信的内部部署核心。输入自定义连接器的名称,然后输入它的IP或DNS地址、端口和访问它的API密钥或凭据。你可以通过单击Add action并从action下拉菜单中选择一个操作来使用自定义操作,对于已经配置的自定义操作,或者单击加号图标来打开action Manager。

配置连接器之后,最后一步是配置脚本,使其自动执行连接器的自定义操作。在SECURITY SETTINGS下,选择Playbooks,对于每个你想配置的playbook,在CUSTOM部分找到动作名称。选择你配置的FortiGate、FortiNAC和自定义连接器。最后,选择触发此动作的事件分类。

答案:B

答案:B

答案:B

答案:B

现在你了解了Fortinet安全架构和第三方集成,以及它们的自动事件响应。现在,你将了解FortiXDR。

现在你了解了Fortinet安全架构和第三方集成,以及它们的自动事件响应。现在,你将了解FortiXDR。

通过展示FortiXDR的能力,你将能够理解FortiXDR流程,并在FortiEDR控制台上配置扩展检测。

通过展示FortiXDR的能力,你将能够理解FortiXDR流程,并在FortiEDR控制台上配置扩展检测。

Gartner将扩展检测和响应(XDR)定义为一个统一的安全事件检测和响应平台,它自动从多个专有安全组件收集并关联数据。XDR解决方案分析来自不同安全设备的数据,以检测和响应来自整个攻击面的威胁。

Gartner将扩展检测和响应(XDR)定义为一个统一的安全事件检测和响应平台,它自动从多个专有安全组件收集并关联数据。XDR解决方案分析来自不同安全设备的数据,以检测和响应来自整个攻击面的威胁。

Fortinet扩展检测和响应(FortiXDR)可以与Fortinet安全结构集成。利用其广泛的攻击面覆盖范围,它可以提供完美的XDR解决方案。FortiXDR使用三步法来发现和防止网络攻击:

1. 扩展检测:FortiXDR分析并关联跨Fortinet安全结构共享的数据。

2. 扩展调查:FortiXDR使用人工智能(Al)检测威胁,并实现全自动化调查,而不是依赖人力资源。它使用了一个动态控制流引擎,该引擎利用威胁数据和研究数据进行连续训练Fortiguard实验室。

3. 扩展响应:FortiXDR的自动事件响应依赖于脚本。FortiXDR可以利用在FortiEDR上配置的连接器和第三方组件作为其响应的一部分。

为了扩展威胁检测,FortiEDR中央管理器可以通过核心与FortiAnalyzer集成,从一个或多个结构平台提取数据。这些聚合的数据,连同来自收集器的数据一起被发送到FCS,在那里,它们被关联和分析,以检测整个地面攻击的任何恶意活动。如果发现任何恶意活动,就会生成安全事件,剧本可以用于自动扩展响应。

为了扩展威胁检测,FortiEDR中央管理器可以通过核心与FortiAnalyzer集成,从一个或多个结构平台提取数据。这些聚合的数据,连同来自收集器的数据一起被发送到FCS,在那里,它们被关联和分析,以检测整个地面攻击的任何恶意活动。如果发现任何恶意活动,就会生成安全事件,剧本可以用于自动扩展响应。

中央管理器需要在保护和响应或发现、保护和响应许可证之上添加XDR,才能使FortiXDR功能正常工作。中央管理器也需要访问FCS。核心需要配置一个jumpbox功能,需要能够连接到FortiAnalyzer,与一个有效的API用户。Fabric设备如FortiGate, FortiMail需要配置发送日志到FortiAnalyzer,以便中央管理器查询数据。所有FortiEDR组件必须在5.0或更高的固件上。

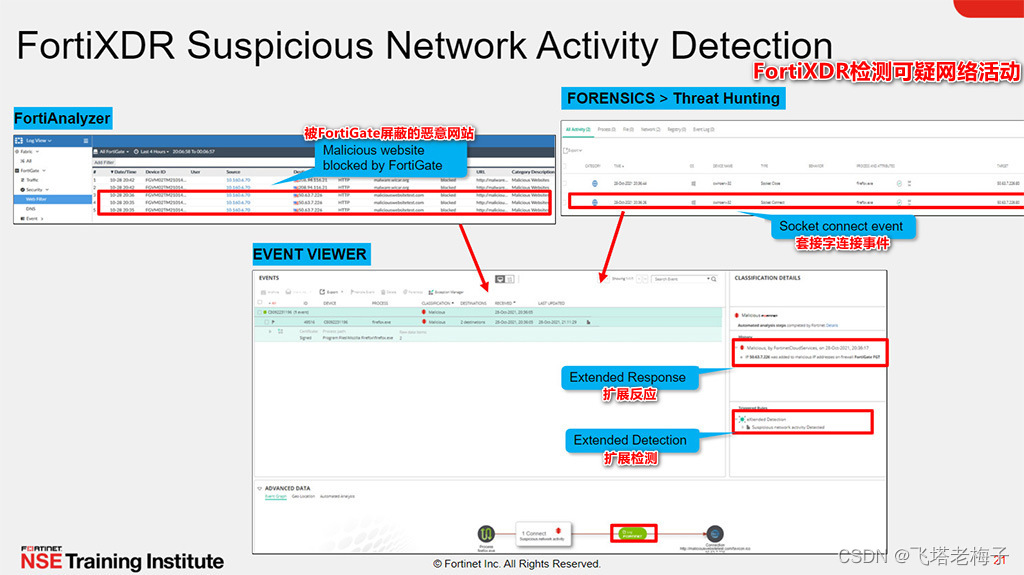

上图展示了FCS触发XDR事件的事件流及其自动事件响应。

上图展示了FCS触发XDR事件的事件流及其自动事件响应。

1. 站点试图访问被认为有安全风险的内容,如恶意网站。

2. FortiGate基于web过滤器配置文件定义的防火墙策略来阻止对网站的访问。

3. FortiGate向FortiAnalyzer发送一条关于违规的日志记录。

4. FortiEDR中央管理器通过API定期向FortiAnalyzer查询这些日志。

5. FortiEDR收集器通过核心向FortiEDR中央管理器发送操作系统元数据。

6. 所有这些日志都被发送到FCS,在那里它们被关联和分析。

7. FCS确定发生了恶意事件,并将XDR事件发送回FortiEDR中央管理器,作为其扩展检测的一部分。

8. 作为其自动事件响应配置的一部分,FortiEDR将通知FortiGate阻止恶意IP地址。

要集成FortiXDR,首先需要在FortiEDR管理控制台中设置连接器。在ADMINISTRATION选项卡上,选择integration。单击“添加连接器”,在下拉列表中选择“扩展检测源”。选择你想要与FortiAnalyzer通信的内部部署核心。输入FortiAnalyzer的名称,然后输入它的IP或DNS地址、端口和访问它的API密钥或凭据。

要集成FortiXDR,首先需要在FortiEDR管理控制台中设置连接器。在ADMINISTRATION选项卡上,选择integration。单击“添加连接器”,在下拉列表中选择“扩展检测源”。选择你想要与FortiAnalyzer通信的内部部署核心。输入FortiAnalyzer的名称,然后输入它的IP或DNS地址、端口和访问它的API密钥或凭据。

接下来,你需要配置安全策略来实施扩展检测。在“安全设置”区域,选择“安全策略”,找到扩展检测策略,单击,查看扩展检测策略的规则。对于不同的可疑活动,你应该有四种不同的规则。策略应该是灰色的,状态列中的图标应该显示为禁用。单击“Enabled”或“Disabled”图标将状态切换到“Enabled”。如果你有扩展检测策略的克隆,请为它们重复这些步骤。此策略仅在模拟模式下运行,不会阻塞任何事件。该策略提供了对跨多个安全系统的数据的可见性,通过应用分析和来自不同系统的相关数据来识别恶意活动。

最后一步是配置威胁搜索设置,使Fortinet Fabric组件上看到的活动与FortiEDR看到的活动相关联。在“安全设置”下,选择“威胁狩猎设置”,并将你的采集器组添加到内置的“标准收集配置文件”或“综合配置文件”中。你还可以克隆其中一个策略,并至少启用Network类别下的Socket Connect事件,以使扩展检测工作。

本例中配置了FortiGate阻断恶意网站,并将日志发送给FortiAnalyzer。当FortiGate背后的终端访问恶意网站时,会在FortiAnalyzer上创建一个日志条目。FCS上的FortiXDR服务分析这些日志,并检查FortiEDR端点上相同目的地的威胁搜索数据。完成完整的分析之后,FortiXDR在中央管理器控制台的event VIEWER中触发一个XDR可疑的网络活动事件。在这种情况下,有一个脚本被配置为将恶意IP添加到FortiGate阻止列表中,作为其扩展响应的一部分。

本例中配置了FortiGate阻断恶意网站,并将日志发送给FortiAnalyzer。当FortiGate背后的终端访问恶意网站时,会在FortiAnalyzer上创建一个日志条目。FCS上的FortiXDR服务分析这些日志,并检查FortiEDR端点上相同目的地的威胁搜索数据。完成完整的分析之后,FortiXDR在中央管理器控制台的event VIEWER中触发一个XDR可疑的网络活动事件。在这种情况下,有一个脚本被配置为将恶意IP添加到FortiGate阻止列表中,作为其扩展响应的一部分。

本例中,配置了FortiMail来阻止病毒附件,并将日志发送到FortiAnalyzer。在本例中,FortiMail后面的电子邮件客户端正在发送一个病毒附件:bot.exe。FortiMail会阻止这封邮件,并在FortiAnalyzer上创建一个日志条目。FCS上的FortiXDR服务分析这些日志,并在FortiEDR端点上检查相同文件和哈希的威胁搜索数据。完成完整的分析之后,FortiXDR在中央管理器控制台的event VIEWER中触发一个XDR可疑电子邮件活动事件。由于本例中没有配置自动响应,因此需要手动缓解步骤来调查此事件。

本例中,配置了FortiMail来阻止病毒附件,并将日志发送到FortiAnalyzer。在本例中,FortiMail后面的电子邮件客户端正在发送一个病毒附件:bot.exe。FortiMail会阻止这封邮件,并在FortiAnalyzer上创建一个日志条目。FCS上的FortiXDR服务分析这些日志,并在FortiEDR端点上检查相同文件和哈希的威胁搜索数据。完成完整的分析之后,FortiXDR在中央管理器控制台的event VIEWER中触发一个XDR可疑电子邮件活动事件。由于本例中没有配置自动响应,因此需要手动缓解步骤来调查此事件。

答案:B

答案:B

答案:A

答案:A

恭喜你!你已经完成了这一课。现在,你将回顾你在本课中涉及的目标。

恭喜你!你已经完成了这一课。现在,你将回顾你在本课中涉及的目标。

通过掌握本课涉及的目标,你了解了如何集成Fortinet安全架构设备和FortiXDR与FortiEDR。

通过掌握本课涉及的目标,你了解了如何集成Fortinet安全架构设备和FortiXDR与FortiEDR。

以上是关于教程篇(5.0) 08. Fortinet安全架构集成与FortiXDR ❀ FortiEDR ❀ Fortinet 网络安全专家 NSE 5的主要内容,如果未能解决你的问题,请参考以下文章