Phobos勒索病毒完整处理过程

Posted 超凡脫俗

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Phobos勒索病毒完整处理过程相关的知识,希望对你有一定的参考价值。

Phobos概述

Phobos勒索家族于2019年初被发现,并不断更新病毒变种,通过RDP暴力破解+人工投放和钓鱼邮件等方式扩散到企业与个人用户中,感染数量持续增长。据说此勒索软件变种使用“RSA+AES”算法加密文件,暂时没有解密工具。

值得关注的是,该勒索病毒在运行过程中会进行自复制,并在注册表添加自启动项,如果没有清除系统中残留的病毒体,很可能会遭遇二次加密。

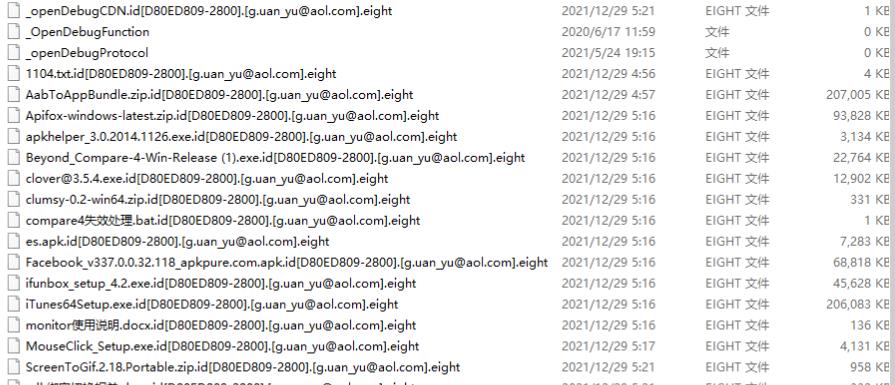

被加密格式

此次勒索软件变种使用了“RSA+AES”加密算法对文件进行加密,加密后的文件名为:

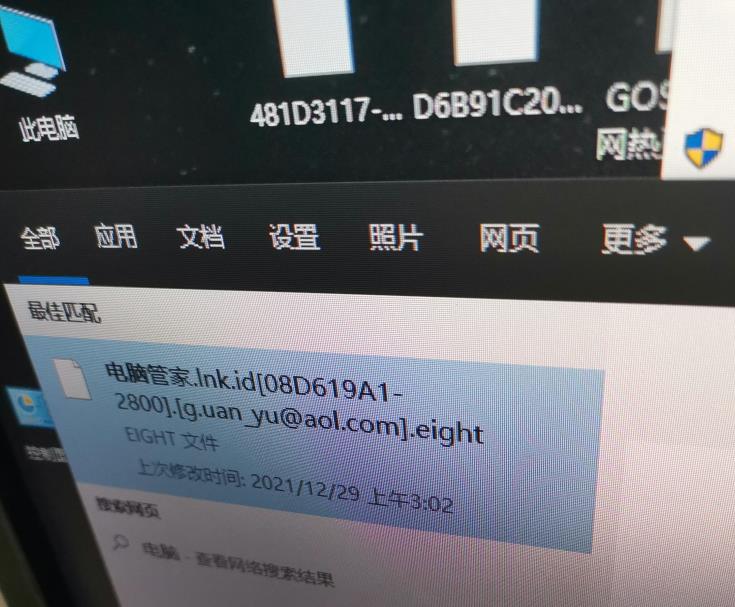

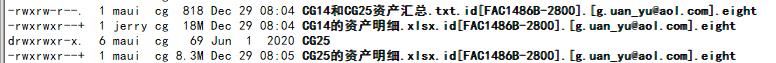

<原文件名>+<原文件后缀名>+<勒索信中的个人ID>+<联系邮箱>+<.eight>

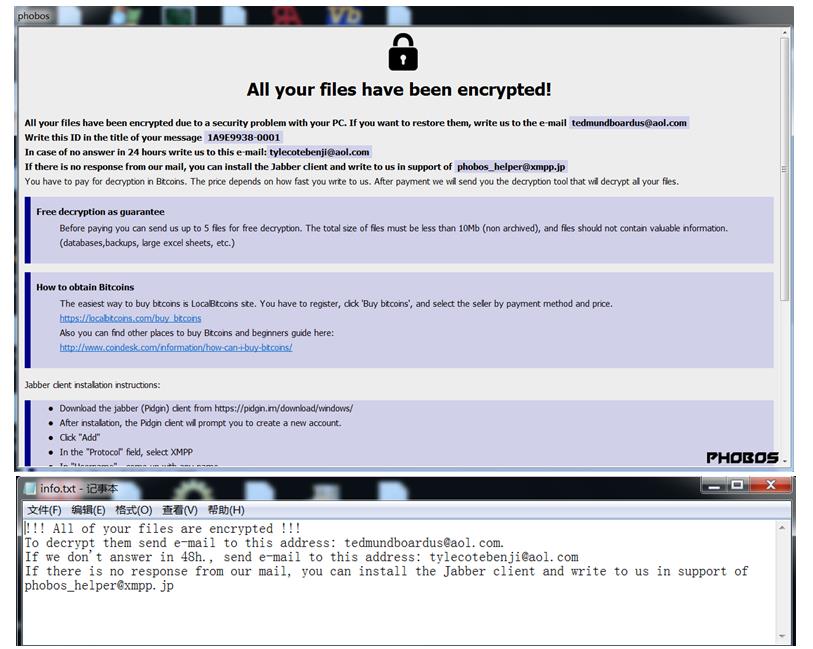

勒索特征:

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。

事件概述

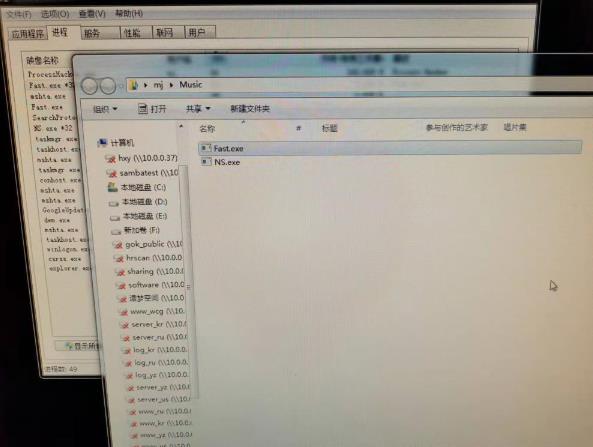

关于2021/12/29日突发勒索病毒事件,经检查中勒索病毒主机发现,感染Phobos勒索病毒的主机文件格式被篡改为“eight”,该病毒是近期较为活跃的一款勒索病毒,通常通过RDP暴力破解+人工投放及文件共享方式传播,攻击者成功入侵后,通常会关闭系统的安全软件防护功能,运行勒索病毒名为"NS.exe、FAST.exe",加密后会修改文件后缀为[原文件名]+id[随机字符串]+[邮箱地址]。

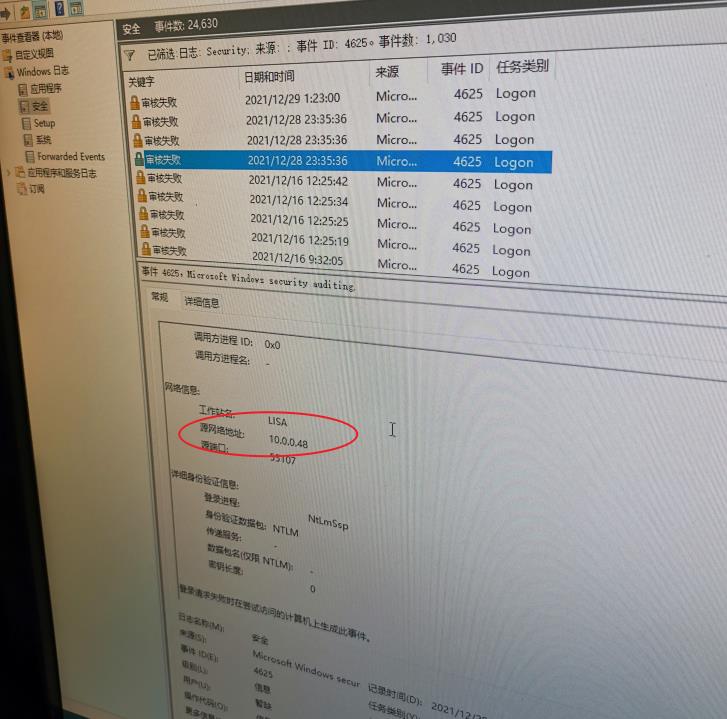

内网中勒索病毒主机,因开了远程对外访问端口,且密码属弱口令,被人恶意利用感染导致中毒,由此向内网传播,最终致使近20台终端感染勒索病毒。

该病毒传播性广,且无解密工具,故危害极大。

Phobos病毒针对的系统

Windows7、Windows10,Windows Server;

问题综述:

由于内网1台主机(48)对外映射3389的服务端口,致使该设备作为黑客的跳板机,主机被植入勒索病毒,文件被加密,加密文件后缀为“.eight”,为Phobos家族病毒,且加密算法不可逆转,暂时没有秘钥对加密文件进行解密。

处置过程

溯源分析过程

根据中勒索病毒主机加密文件的特征,在EDR查询病毒的特征,终端中勒索病毒后,所有文件均会被修改为“eight”格式,完整的加密格式:文件后缀为[原文件名]+id[随机字符串]+[邮箱地址]。

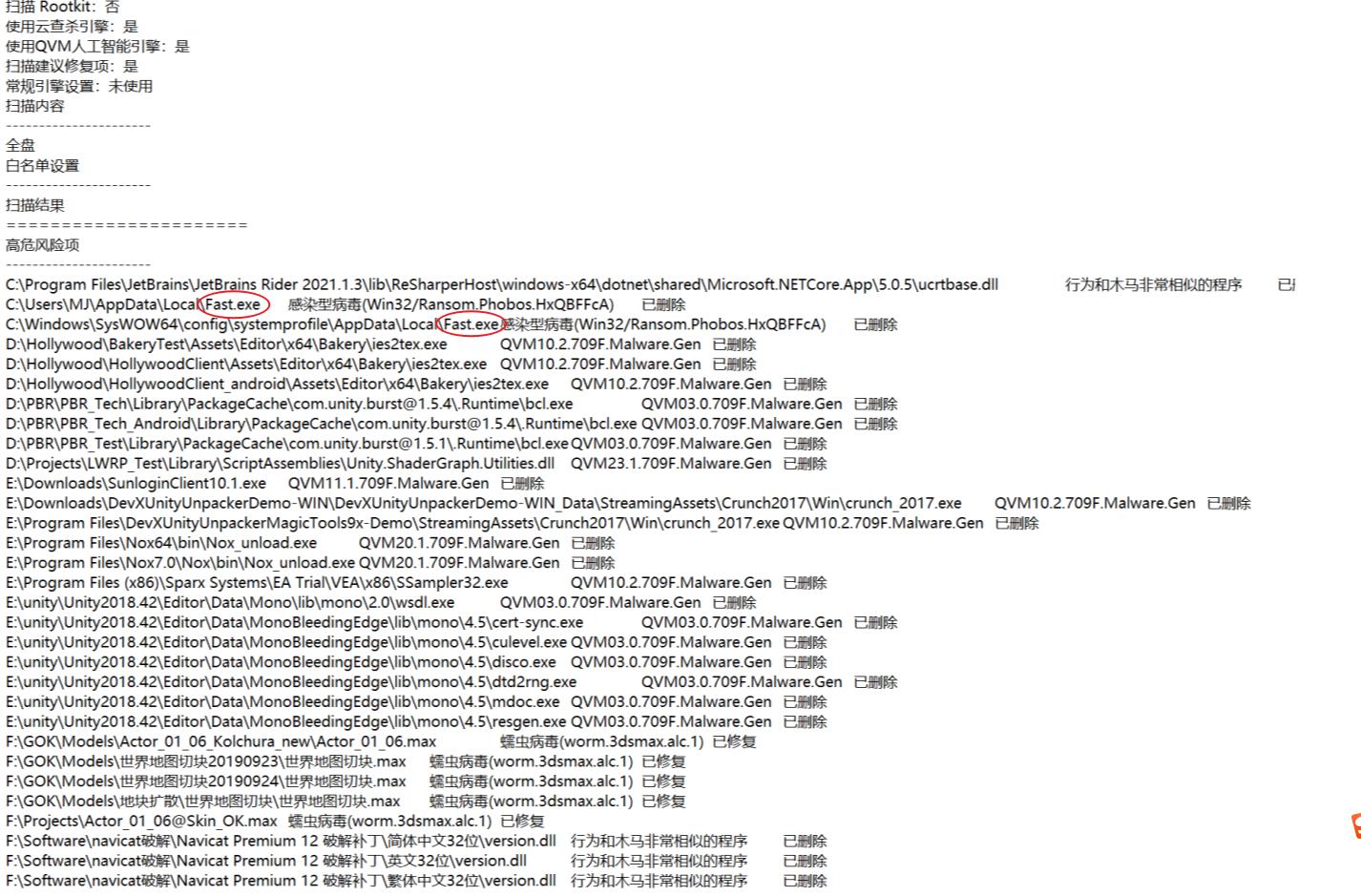

根据现场正在被加密的主机,发现主机的CPU被进程FAST.exe占满,已停止加密进程,FAST.exe及NS.exe,查看安全日志,已被清除。

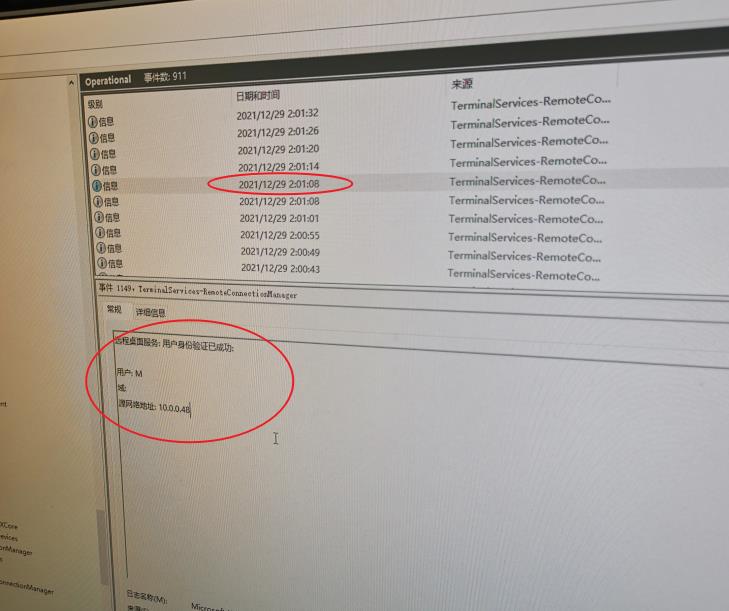

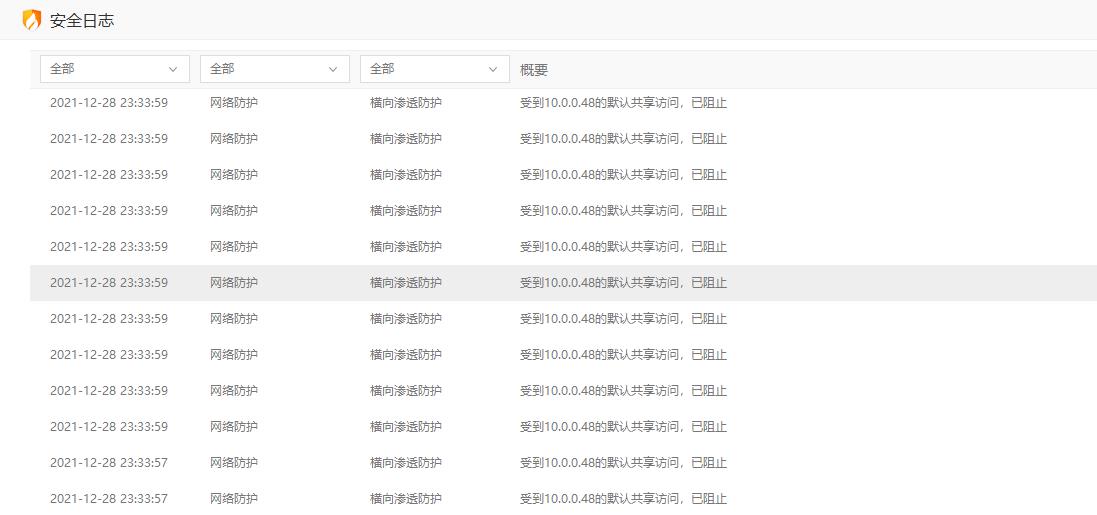

最早发现主机文件被勒索在2021/12/29/9:00,因此查询日志区间在29日前后,因急于恢复办公,已将部分主机重装,查看未被重装主机的日志,发现最早是由IP 48作为跳板机,对内网的其它机器进行暴力破解,从中毒某台终端的安全日志查看,在12/28 23:35分始,暴力破解至12/29 2:00 成功结束,使用48登录,而后对其进行加密

始于23:35分开始对其进行暴力破解日志

于12/29日 2:00破解成功,登录日志。

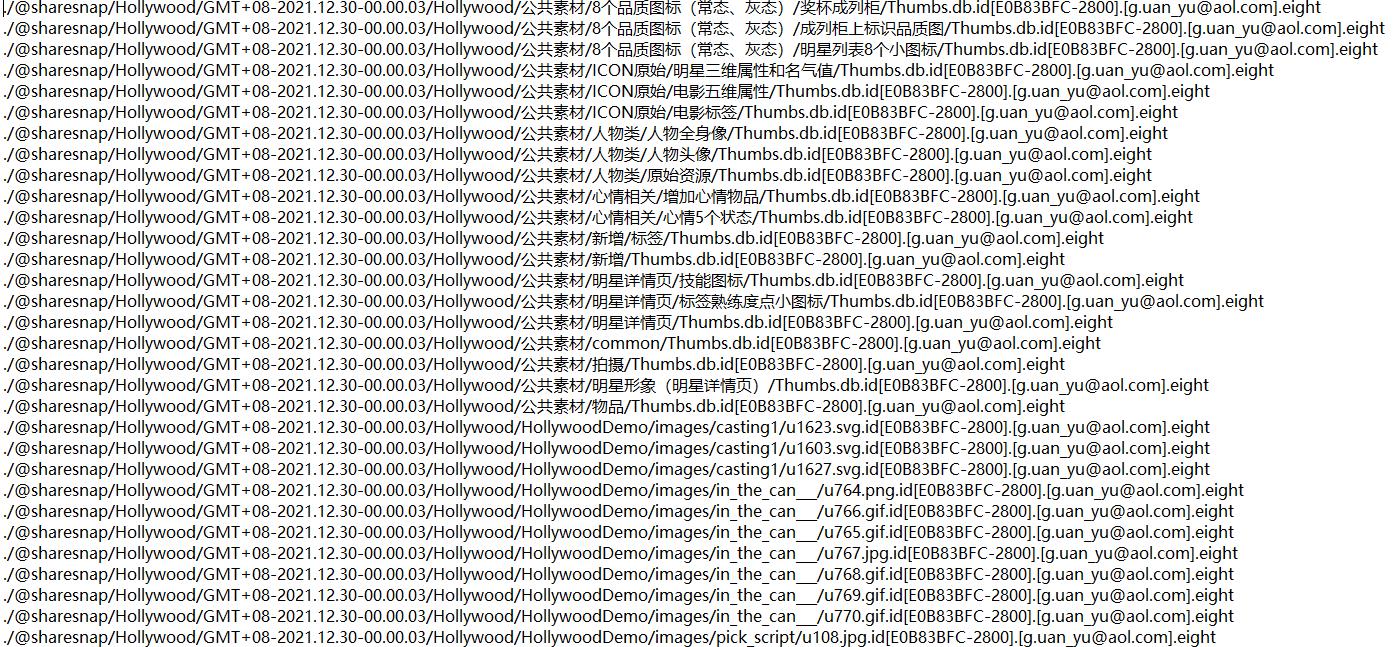

并且可以病毒可以通过共享传播,如终端中毒后,对linux服务通过smb协议、或nas存储共享 、或windows共享,只要中毒终端具有写权限,均会被病毒加密。

事件应急处理

1、发现的终端先断网处理;

2、服务器先切断对用户的访问;

3、通知所有人终端修改主机账号密码为复杂密码;

4、通知安装杀毒软件进行全盘病毒查杀;

5、待病毒溯源成功后,对所有终端搜索“eight”文件,“FAST.exe”,“NS.exe”文件,检查有无新增中毒主机;

安全加固和改进:

总结:该病毒特征,需通过RDP暴力破解+人工投放的方式进行传播,所以需要做好以下措施:

1、禁用guest账号及其他无用账号;

2、增加登录失败锁定策略-登录失败5次后锁定30分钟;

3、对外映射端口需谨慎小心,如非必要,应尽量避免;

4、RDP远程桌面服务,如非必要尽量关闭;

5、主机账号密码不使用弱口令(应采用英文大小写+数字+特殊字符,超过9位数)

6、对 重要数据定期进行备份

7、对内网进行分区域划分,缩小扩散范围;并对各个区间进行严格的访问控制,进行边界防护;

8、定期对员工进网络安全意识培训,加强安全意识;

9、终端可以安装企业版消杀防护软件;

杀毒软件是否起到作用

杀毒软件可以起到一定辅助作用,但终归还是需要主机的密码复杂度高才可抵御。

火绒:

在48强行登录主机时,留下了登录日志,并且留下了阻止的日志

归根结底,密码安全度高致使主机成功抵御。

电脑管家

主机安装了电脑管家,但文件全被加密,密码安全度,杀毒软件也无法保护,致使杀毒软件也无法打开。

360杀毒

说实话360杀毒我是挺抵触的,但没想到还起到了一定作用,发现早,病毒安装360杀毒后,可以查杀到该病毒执行文件Fast.exe,

Linux被波及

Linux服务器的文件(通过SMB共享传播导致Linux文件被加密):Linux服务器使用SMB共享给Windows主机后,只要有终端具有写权限,也会受到波及。

find ./ -name "*.eight"

日常防范措施:

勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

以上是关于Phobos勒索病毒完整处理过程的主要内容,如果未能解决你的问题,请参考以下文章