Java如何禁用exec等系统函数

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Java如何禁用exec等系统函数相关的知识,希望对你有一定的参考价值。

用办法吗?

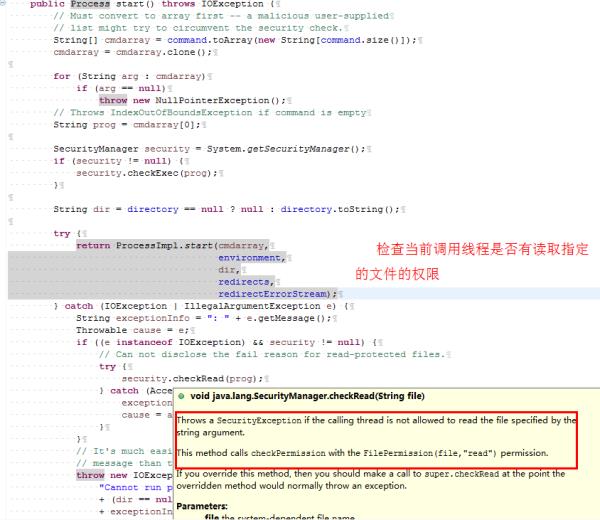

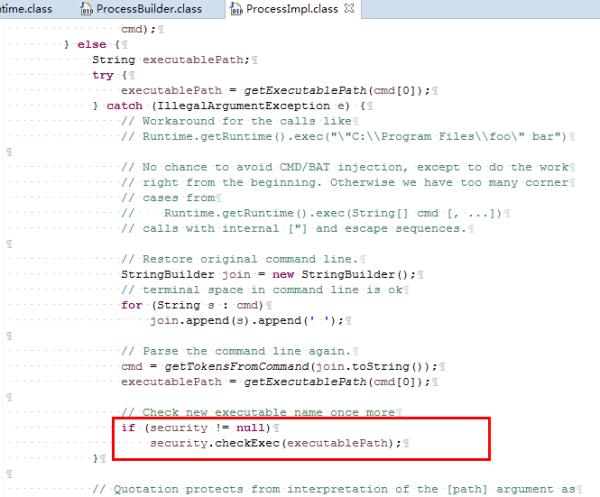

似乎是有可能配置 Java 2 Security 来做这件事,不过要知道配置这个文件是非常繁琐的事情,因为它相当于一个白名单,要把所有允许的都列出来,本来你只想禁用一个功能却需要列举很多种允许的事情,这会非常痛苦。你看是不是在 policytool 中除了 grant 之外还有 revoke 或 deny 之类的功能来设定黑名单。

比如可能导致 Java 反射这种平时允许的操作也无法正常工作。

在 JDK 目录下的 \\bin 下面有一个 policytool 程序,启动它来创建你的 Java 2 Security Policy,然后在你的程序的命令行多加一个参数 -Djava.security.policy=你的policy文件路径(全名哦)

我觉得你设定这个 Java 程序启动时用指定的操作系统用户身份来运行可能更容易在操作系统方面控制它能访问什么程序,这样就算它执行了exec 也会被操作系统拦截的。

谢谢

追答启用 Java 2 Security 本身就是启用沙盒。就像网页中的 Applet 自动就是运行在沙盒中的,只是它的安全设置 Java 自动配置了不允许访问本地磁盘或其它打印机 智能卡等设备也不允许连接到除了当前服务器之外的其它第3方服务器。

参考技术A JNI可以的追问具体怎么实现呢,能给一段代码吗,谢谢

追答Runtime.getRuntime().exec("ipconfig -all");

类似这样就可以了

一些需要禁用的PHP危险函数(disable_functions)

phpinfo()

功能描述:输出 PHP 环境信息以及相关的模块、WEB 环境等信息。

危险等级:中

passthru()

功能描述:允许执行一个外部程序并回显输出,类似于 exec()。

危险等级:高

exec()

功能描述:允许执行一个外部程序(如 UNIX Shell 或 CMD 命令等)。

危险等级:高

system()

功能描述:允许执行一个外部程序并回显输出,类似于 passthru()。

危险等级:高

chroot()

功能描述:可改变当前 PHP 进程的工作根目录,仅当系统支持 CLI 模式

PHP 时才能工作,且该函数不适用于 Windows 系统。

危险等级:高

scandir()

功能描述:列出指定路径中的文件和目录。

危险等级:中

chgrp()

功能描述:改变文件或目录所属的用户组。

危险等级:高

chown()

功能描述:改变文件或目录的所有者。

危险等级:高

shell_exec()

功能描述:通过 Shell 执行命令,并将执行结果作为字符串返回。

危险等级:高

proc_open()

功能描述:执行一个命令并打开文件指针用于读取以及写入。

危险等级:高

proc_get_status()

功能描述:获取使用 proc_open() 所打开进程的信息。

危险等级:高

error_log()

功能描述:将错误信息发送到指定位置(文件)。

安全备注:在某些版本的 PHP 中,可使用 error_log() 绕过 PHP safe mode,

执行任意命令。

危险等级:低

ini_alter()

功能描述:是 ini_set() 函数的一个别名函数,功能与 ini_set() 相同。

具体参见 ini_set()。

危险等级:高

ini_set()

功能描述:可用于修改、设置 PHP 环境配置参数。

危险等级:高

ini_restore()

功能描述:可用于恢复 PHP 环境配置参数到其初始值。

危险等级:高

dl()

功能描述:在 PHP 进行运行过程当中(而非启动时)加载一个 PHP 外部模块。

危险等级:高

pfsockopen()

功能描述:建立一个 Internet 或 UNIX 域的 socket 持久连接。

危险等级:高

syslog()

功能描述:可调用 UNIX 系统的系统层 syslog() 函数。

危险等级:中

readlink()

功能描述:返回符号连接指向的目标文件内容。

危险等级:中

symlink()

功能描述:在 UNIX 系统中建立一个符号链接。

危险等级:高

popen()

功能描述:可通过 popen() 的参数传递一条命令,并对 popen() 所打开的文件进行执行。

危险等级:高

stream_socket_server()

功能描述:建立一个 Internet 或 UNIX 服务器连接。

危险等级:中

putenv()

功能描述:用于在 PHP 运行时改变系统字符集环境。在低于 5.2.6 版本的 PHP 中,可利用该函数

修改系统字符集环境后,利用 sendmail 指令发送特殊参数执行系统 SHELL 命令。

危险等级:高

禁用方法如下:

打开/etc/php.ini文件,

查找到 disable_functions ,添加需禁用的函数名,如下:

phpinfo,eval,passthru,exec,system,chroot,scandir,chgrp,chown,shell_exec,proc_open,proc_get_status,ini_alter,ini_alter,ini_restore,dl,pfsockopen,openlog,syslog,readlink,symlink,popepassthru,stream_socket_server,fsocket,fsockopen

以上是关于Java如何禁用exec等系统函数的主要内容,如果未能解决你的问题,请参考以下文章