三星部分机型被曝存在安全漏洞

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了三星部分机型被曝存在安全漏洞相关的知识,希望对你有一定的参考价值。

参考技术A三星部分机型被曝存在安全漏洞

三星部分机型被曝存在安全漏洞,3月1日上午消息,三星已出货至少1亿部带有安全漏洞的android智能手机,该漏洞有可能允许攻击者从设备中提取敏感和加密信息。三星部分机型被曝存在安全漏洞。

三星部分机型被曝存在安全漏洞1

3月1日消息,研究发现,三星已经出货的上亿部Android智能手机存在安全漏洞,攻击者可能利用漏洞从相关设备中获取敏感和加密信息。

以色列特拉维夫大学(Tel Aviv University)研究人员发现的这个漏洞是三星Galaxy系列手机ARM TrustZone系统中密钥存储方式的一个特定问题。Galaxy S8、Galaxy S9、Galaxy S10、Galaxy S20、Galaxy S21多款三星手机均受影响,涉及至少1亿部Android智能手机。

TrustZone是一种用硬件将敏感信息与主要操作系统隔离开来,用以保护敏感信息的技术。三星设备上的TrustZone操作系统(TZOS)与Android系统同时运行,执行安全任务和加密功能,与普通应用程序的运行区分开来。

这一漏洞对用户产生了广泛影响。攻击者可以利用漏洞提取加密的敏感信息,比如存储在用户设备上的密码等等。特拉维夫大学研究人员还利用这个漏洞绕过基于硬件的双因素身份验证。

研究人员在2021年5月份就向三星报告了这一漏洞。三星于2021年8月修补了这一漏洞,这意味着运行最新操作系统的Galaxy手机将不再受到影响。

鉴于这一安全漏洞的严重性,使用受影响设备的Android手机用户应该尽快更新操作系统。

研究人员计划在2022年度安全技术会议Real World Crypto and USENIX Security上发表论文,披露这一研究结果。

三星部分机型被曝存在安全漏洞2

3月1日上午消息,三星已出货至少1亿部带有安全漏洞的Android智能手机,该漏洞有可能允许攻击者从设备中提取敏感和加密信息。去年已经被报告给三星并进行修复,用户更新系统后已经无大问题。

该漏洞由以色列特拉维夫大学的研究人员发现,是某些三星Galaxy设备在ARM TrustZone系统中存储加密密钥的方式的一个特定问题。研究人员计划在2022年的Real World Crypto和USENIX 安全会议上的一篇论文中披露他们的发现。

它影响的机型包括Galaxy S8、Galaxy S9、Galaxy S10、Galaxy S20和Galaxy S21等型号。

TrustZone是一种通过硬件将敏感信息与主操作系统隔离来保护敏感信息的技术。在三星设备上,TrustZone操作系统 (TZOS) 与Android一起运行,并执行与普通应用程序分开的敏感安全任务和加密功能。

该漏洞对用户可能存在安全隐患。(在理论上)攻击者可以利用该漏洞提取通常会被加密的敏感信息,例如存储在设备上的密码。特拉维夫大学的研究人员还利用该问题绕过了基于硬件的两因素身份验证。

研究人员于2021年5月向三星报告了该漏洞。这家韩国智能手机制造商于2021年8月修补了该漏洞,这意味着它应该不会再影响运行最新操作系统的Galaxy设备。

因为安卓手机新系统的安装率并不高,拥有受影响设备且最近未更新手机的用户应尽快更新。

三星部分机型被曝存在安全漏洞3

今天,以色列特拉维夫大学(Tel Aviv University)的研究人员,公布了一项普遍存在于三星Galaxy系列手机中的\'安全漏洞,攻击者能够通过该漏洞获取设备的加密信息。

据悉,该漏洞的成因是Galaxy系列手机ARM TrustZone系统中秘钥的一个特定问题。

TrustZone是一种通过硬件,将敏感信息与操作系统隔离,从而保护敏感信息的技术,三星Galaxy系列的手机设备普遍采用了TrustZone与安卓系统并行运行,从而执行安全加密的技术。

但此次曝光的技术漏洞,能够允许攻击者直接通过TrustZone提取诸如密码等加密的敏感信息,且能够绕过基于硬件的身份验证机制。

不过,用户也不必过于担心。

根据研究人员的说法,该漏洞已经于2021年5月提交给了三星官方,三星方面也在同年8月推送的系统更新中修复了这一漏洞,此次对外公开仅仅是作为学术研究成果发表。

因此,从理论上讲,只要用户的手机更新了最新的操作系统,那么就不会受到该漏洞的影响。

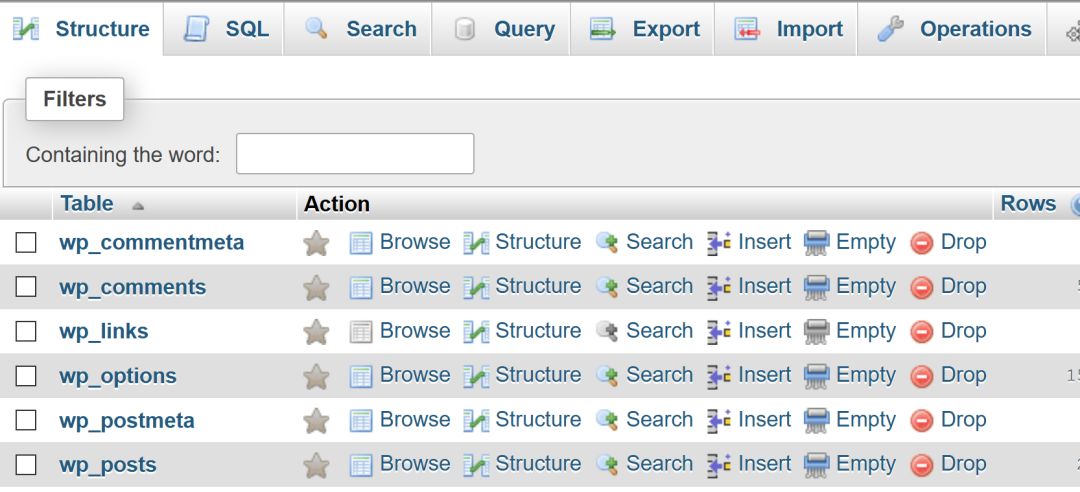

每日安全资讯phpMyAdmin被曝存在严重CSRF漏洞可对数据库造成破坏

近期,印度安全工程师Ashutosh Barot发现phpMyAdmin存在严重CSRF漏洞(跨站请求伪造),可以通过技巧欺骗管理员去点击构造链接,触发对基于phpMyAdmin的MySQL数据库的远程操作,实现对数据库的破坏攻击行为。

漏洞影响

该漏洞对phpMyAdmin 4.7.x系列中4.7.7之前的所有版本造成影响,目前,phpMyAdmin官方已发布漏洞修补声明,声明中提到“该漏洞利用方式为,通过欺骗当前登录用户点击某个恶意构造链接,之后可能导致对MySQL数据库的记录数据等信息的删除(dropping/truncating tables)”。

漏洞分析

CSRF是OWASP Top 10的严重漏洞之一, phpMyAdmin发起删除数据表等操作的POST请求后,会执行一个Get请求,为防止CSRF攻击Get会受到安全防护。该案例中,可以通过如浏览器书签等URL链接来发起POST请求,攻击者可以藉此构造特殊恶意链接按钮,欺骗管理员点击之后,达到操作数据库目的。虽然有这种可能,但对于远程攻击者来说,很难收集到可以构造恶意URL的相关信息。

基于此,我发现可以利用Burp的请求更改功能,把phpMyAdmin的POST请求转换为GET请求,之后,即使身份token过期或被清除,一样可以把它从URL中直接执行。利用这种方法,我可以添加一个wordpress的管理员用户。为了实现目的,攻击者则需要知道cPanel的会话id和数据库名称,其它如wp_users的表名则非常容易进行猜解。

执行数据库操作的构造URL可以被保存在浏览器历史记录中,如果用户点击insert和DROP等按钮来执行查询操作,该URL就需要包含数据库名和表名等信息。由于这种构造URL链接可在浏览器历史、安全事件管理日志(SIEM logs)、防火墙日志、ISP日志等地存储,因此,该漏洞还可导致某种程度上的敏感信息泄露。

在用户通过了phpMyAdmin的管理面板认证登录后,即使关闭了phpMyAdmin,这种CSRF攻击照样可行。但如果想要成功利用该漏洞,实现远程数据库操作,需要与用户有一个点击链接的交互,因此,目前该漏洞的影响程度暂定为中级(Medium)。

POC视频

视频中,远程攻击者通过欺骗管理员点击构造的恶意链接后,就能让管理员毫不知情地删除了整个数据库。

漏洞修复

phpMyAdmin通过数据库管理功能能与WordPress、Joomla等建站系统结合,很多服务托管商也会使用phpMyAdmin后台来管理交互客户数据,基于此,phpMyAdmin已经发布了修复措施,希望相关受影响用户及时修补漏洞,或下载更新版本。

*参考来源:cyberworldmirror,freebuf小编clouds编译,来自FreeBuf.COM

更多资讯

◈ 美网络安全公司:平昌冬奥会被黑客“盯上了”

http://t.cn/RHsrmb8

◈ 企业对安装补丁修复芯片缺陷态度谨慎

http://t.cn/RHsru6R

◈ 美媒:加密货币泡沫未必糟糕 泡沫破灭后有真正创新

http://t.cn/RHsr3xl

◈ 日本开发新型加密技术 量子计算机也难以破解

http://t.cn/RHsr1Iz

(信息来源于网络,安华金和搜集整理)

以上是关于三星部分机型被曝存在安全漏洞的主要内容,如果未能解决你的问题,请参考以下文章

每日安全资讯SQLite 被曝存在漏洞 所有 Chromium 浏览器受影响