JUNIPER的防火墙是SSG系列的好用还是SRX系列的好用?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了JUNIPER的防火墙是SSG系列的好用还是SRX系列的好用?相关的知识,希望对你有一定的参考价值。

如过是说好用与不好用,这个没有绝对的答案。对于刚接触过juniper防火墙的人来说,可能SSG比较好一点,因为SSG的图形化界面管理比SRX的要好一点,方便那些少接触juniper防火墙的人去管理。而对于网络技术较好的人来说是SRX比较好,因为SRX使用的JUNOS系统采用层次化结构,配置非常方便,而且敲下配置命令后不会立即生效,要commit提交过后才可以生效,不用担心出错。而且还可以Rolback回滚。总之,喜欢用web界面管理的就会说SSG好点,喜欢用命令行的就会说是SRX好点。而从性能性价比来说,SSG是比较老的版本了,不久就会绝版了;SRX是新出了,性价比肯定是SRX比较好。 参考技术A SRX系列是下一代安全网关,是juniper现在主推的产品,也是自己研发的产品,采用的junos系统也是跟路由器和交换机统一平台。SRX的路由交换以及安全功能都可以说是同行中首屈一指的。现在运营商也在大批使用juniper的SRX防火墙作为核心设备。但是对于没有接触过junos系统的人来说,管理起来有一点麻烦,因为大部分是用命令行,虽然也支持WEB管理,但是不是那么方便。

而SSG系列,是juniper早期收购的一家安全厂商产品,作为早期打入中国市场的安全产品,性价比很高,也比较容易熟悉和上手管理。其安全性能一直是业内的NO.1,但是现在juniper主推自己的SRX系列,所以SSG系列马上将淘汰,国外很多国家已经停止销售,中国也大部分是存货。管理起来用WEB相对与SRX比较容易上手。

而且作为同等低端产品,SRX的性能和参数都是SSG对等型号的几倍性能,所以如果是为以为着想,建议用SRX。 参考技术B SRX好点,SSG用的时间长资料多点,使用起来的话SRX功能多点。 参考技术C SSG是netscreen OS 、SRX是junos。系统不同,推荐SRX

Juniper-SSG系列之子接口(单臂路由)运用

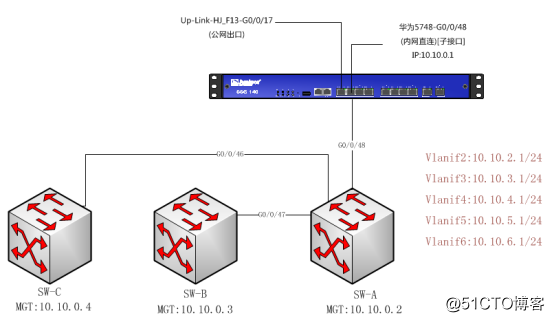

一、网络结构

二、分析与预规划

规划如上图↑

分析客户目前暂定的拓扑方案,实现多vlan间通信。G0/0/48端口做成Trunk,理论上SW-A默认只会让10.10.0.X/24的主机过,Juniper防火墙Ping vlanif1-6都能到,这个是问题来了,只有10.10.0.x/24的主机,端口不做情况下就能到Juniper设备上。这时就能意识到,单臂路由的方向!!(^__^)

【单臂路由定义扫盲】

单臂路由(router-on-a-stick)是指在路由器的一个接口上通过配置子接口(或“逻辑接口”,并不存在真正物理接口)的方式,实现原来相互隔离的不同VLAN(虚拟局域网)之间的互联互通(这一次由于起子接口的设备上是Juniper设备,防火墙通过策略可以实现Vlan间互相独立,若不做策略便是互联互通)

优点:实现不同vlan之间的通信,有助理解、学习VLAN原理和子接口概念。

缺点:容易成为网络单点故障,配置稍有复杂,现实意义不大。

四、防火墙配置:

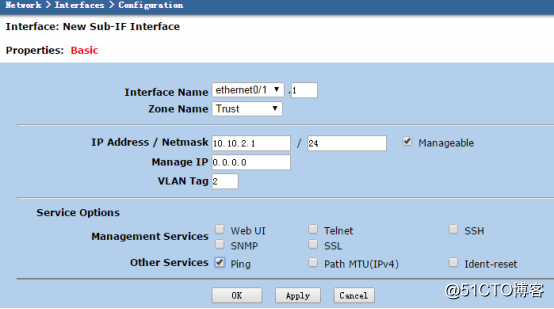

Web-UI上配置如下:

Step-1,下拉选择Sub-IF

Step-2,填写参数

set interface "ethernet0/1.1" tag 2 zone "Trust"

set interface "ethernet0/1.2" tag 3 zone "Trust" #在e0/1创建子接口并打上vlan标签

set interface ethernet0/1.1 ip 10.10.2.1/24 #IP配置

set interface ethernet0/1.1 nat

set interface ethernet0/1.2 ip 10.10.3.1/24 #IP配置

set interface ethernet0/1.2 nat

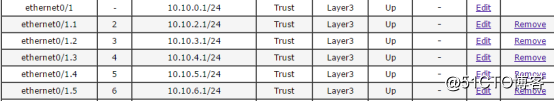

(PS:注意接口和区域,和Vlan tag,这里的10.10.2.1/24是SW-A的Vlanif2,所以这里要一一对应起来, ),点击-OK输出如下图

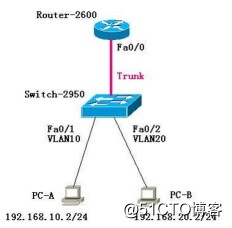

这里请各位留意,子接口一旦建立,默认是UP,一旦主接口down,子接口也就down了。这样一一对应都建立好了之后,刚才vlan间的不能通信也顺利完成了通信。测试vlan端口正常,这也就是单臂路由。为了更好的让各位理解单臂路由,我找了一个图,大家往下看。

理论上,vlan10与vlan20之间是无法互相ping通的,但通过介绍的单臂路由就可以实现他们的互联互通。(通俗一点讲,就是在Fa0/0通过子接口方式起多个网关)

五、实施回顾

单臂路由长应用在中小型企业当中,当企业无法预算购买三层交换机时,通过二层交换机实现多vlan的互联互通。

此次跨境通的实施交付,因客户需要vlan间互通,我这里策略就没做,以下为各位简单的介绍下SSG系列策略配置。

禁止2个网段互相访问,这个可以根据实际需要添加。

set policy id 35 from "Trust" to "Trust" "10.10.2.1/24" "10.10.3.1/24" "ANY" deny log

set policy id 35

exit

set policy id 34 from "Trust" to "Trust" "10.10.3.1/24" "10.10.2.1/24" "ANY" deny log

set policy id 34

接着配置Untrust-Trust的访问策略,互相独立起来,做各自的安全policy即可:

set policy id 36 from "Utrust" to "Trust" "any" "10.10.2.1/24" "ANY" deny log

set policy id 36

set policy id 37 from "Utrust" to "Trust" "any" "10.10.3.1/24" "ANY" deny log

set policy id 37

PS:目前此操作还未进行任何调试与实验,实用性有待考究。感谢史振南的支持。

以上是关于JUNIPER的防火墙是SSG系列的好用还是SRX系列的好用?的主要内容,如果未能解决你的问题,请参考以下文章