【图】如何将防火墙配置为针对控制通道和数据通道端口范围允许FTP访问?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了【图】如何将防火墙配置为针对控制通道和数据通道端口范围允许FTP访问?相关的知识,希望对你有一定的参考价值。

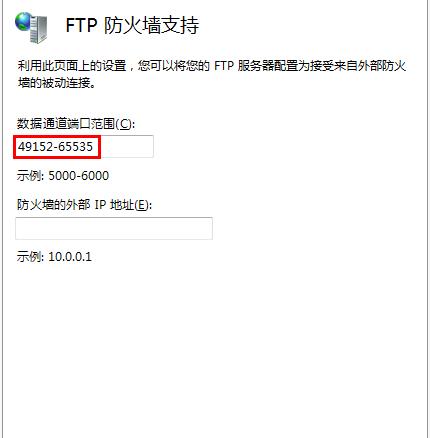

我在windows7中的iis里开ftp,可是我遇到了这个问题,如图系统提示,谁能告诉我怎么做?

各路大侠求助啊!这问题困扰我很久啦!那位大侠被采纳了,我再给他不少于20的悬赏分

最简单的就是关闭电脑自带防火墙,下载天网、瑞星、金山等软件防火墙手动修改配置即可 参考技术A

试试看吧。

参考资料:IIS7.5

NGFW防火墙的ASPF实现原理

ASPF技术

-

可以使用应用层包过滤技术的协议

- 多通道协议

- 通信过程中,使用多个端口。例如FTP

- NAT Server

- P2P协议、迅雷、QQ、MSN

- 多通道协议

-

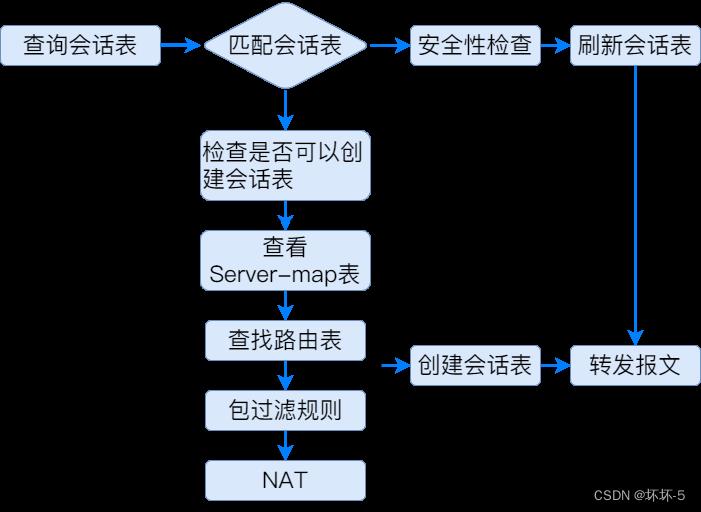

工作原理(例:FTP)

- 在防火墙上配置的安全策略仅针对FTP客户端访问FTP服务器流量放行,因为知道目的端口,所以控制通道的可以正常建立

- 被动模式下,当客户端请求建立数据通道时,因为目的端口不再固定,所以无法再根据配置的安全策略进行放行。此时防火墙检查数据报文的应用层内容,发现时FTP报文,生成Server-map表项,只匹配源IP和目的IP、目的端口,第一次数据报文进行放行,随后根据放行的报文,生成会话表项,Server-map表项失效。之后的FTP数据报文直接匹配会话表项进行放行

- 主动模式下,数据通道的建立是由服务端发起的。防火墙收到数据报文后,检查应用层协议,发现是FTP报文,生成Server-map表项,只匹配服务器的IP和客户端的IP、端口,进行放行。随后防火墙根据数据报文中应用层的内容, 生成会话表项,Server-map表项失效,之后的数据传输报文直接匹配会话表项进行放行

-

ASPF的优势

- 性能依然可以保持

- 安全策略只需要放行协商通道。第二通道由ASPF生成的Server-map表项临时放行,后续产生详细的会话表项后,Server-map表项删除

- 安全性会更高

FTP

- 有两个通道

- 控制通道:负责传FTP相关指令的传递,如上传、下载等

- 数据通道:负责具体的文件的上传和下载

- 工作模式

- 主动模式

- 数据通道由服务器发起

- 两个通道的建立,流量的流向不同。控制通道建立时,由客户端发起TCP三次握手,流量从Trust区域到Untrust区域。数据通道建立时,由服务器发起,流量从Untrust区域到Trust区域

- 被动模式

- 数据通道由客户端发起

- 无论是控制通道还是数据通道的建立都是由客户端发起,所以流量的流向都是从Trust区域到Untrust区域

- 主动模式

- 控制通道总是由客户端发起

- 工作过程

- 主动模式

- 控制通道:客户端随机使用端口N,访问服务器的21端口,客户端告知服务器(x,x,x,x,p1,p2)

- 数据通道:服务器使用20端口,访问客户端的N+1端口,N+1=p1*256+p2

- 被动模式

- 控制通道:由客户端随机使用一个端口N,来访问服务器的21端口,服务器在应用层数据中,告知客户端(x,x,x,x,p1,p2)

- 数据通道:客户端使用N+1端口,访问服务器的p1*256+p2端口

- 主动模式

实验验证

以上内容均属原创,如有不详或错误,敬请指出。

以上是关于【图】如何将防火墙配置为针对控制通道和数据通道端口范围允许FTP访问?的主要内容,如果未能解决你的问题,请参考以下文章