ACS5.6实现华三交换机的TACACS认证

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ACS5.6实现华三交换机的TACACS认证相关的知识,希望对你有一定的参考价值。

参考技术A 配置案例; 使用管理员权限实现H3C交换机接入的TACACS认证一、登陆系统;默认用户名为acsadmin密码为default

二、服务器端:

1、创建用户(登陆网络设备的用户)

填写用户信息,带*为必填

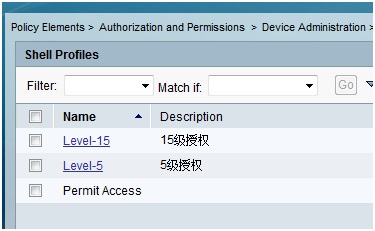

2、设置用户登录级别

定义用户名

设置默认权限和最高权限(如果需要设置其他权限可以自己定义)

3、设置命令授权级别

4、创建设备认证策略

三、设备端配置

H3C 交换机

hwtacacs scheme 定义TACACS名称

primary authentication“认证服务器地址”

primary authorization“认证服务器地址”

primary accounting“认证服务器地址”

key authentication“认证密钥”

key authorization“认证密钥”

key accounting“认证密钥”

user-name-format without-domain

#

domain TACACS名称

authentication login hwtacacs-schemefywasu_tacacs local

authentication super hwtacacs-schemefywasu_tacacs local

authorization command hwtacacs-schemefywasu_tacacs local

accounting command hwtacacs-schemefywasu_tacacs local

access-limit disable

state active

idle-cut disable

self-service-url disable

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

domain defaultenable fywasu_tacacs 指定定义的TACACS域为默认认证域

user-interface vty 015

authentication-mode scheme

user privilege level 3

某银行系统ACS认证之TACACS+认证方案

中国XX银行河北省分行

ACS项目实施方案

TACACS+认证

目录

项目背景........................................................................ 3

资源配置........................................................................ 3

实验网络架构................................................................ 3

ACS管理方案................................................................ 3

权限规定........................................................................ 4

ACS组件........................................................................ 4

网络资源......................................................................... 4

设备属性......................................................................... 4

设备位置属性.................................................................. 5

设备型号属性.................................................................. 8

AAA客户端设置............................................................. 9

用户标识仓库................................................................ 12

用户组属性.................................................................... 12

用户属性......................................................................... 13

策略组件......................................................................... 15

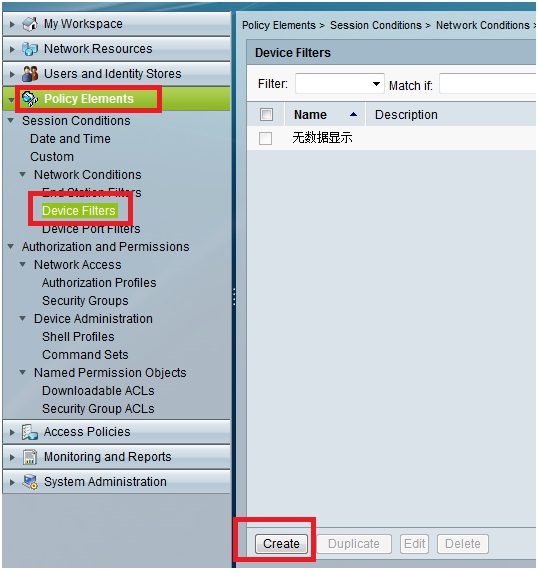

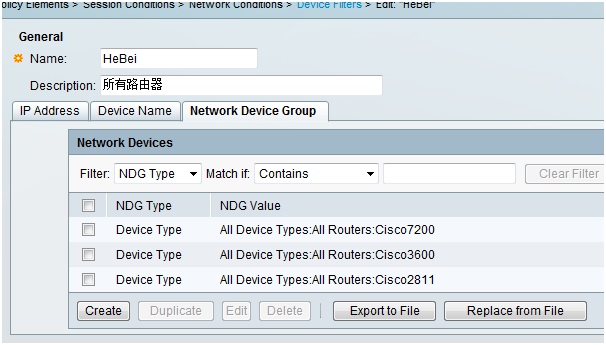

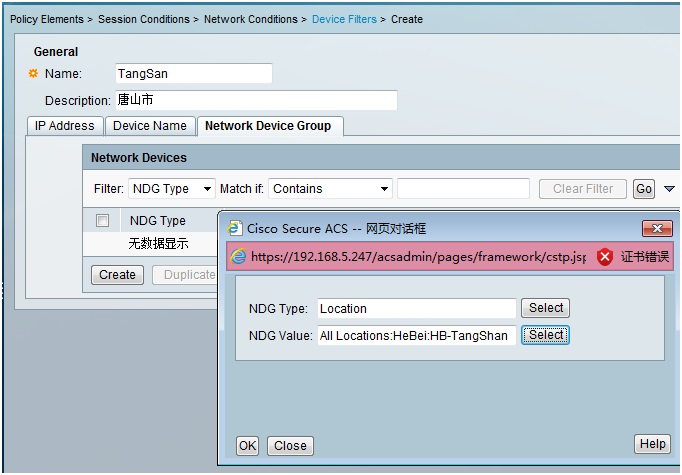

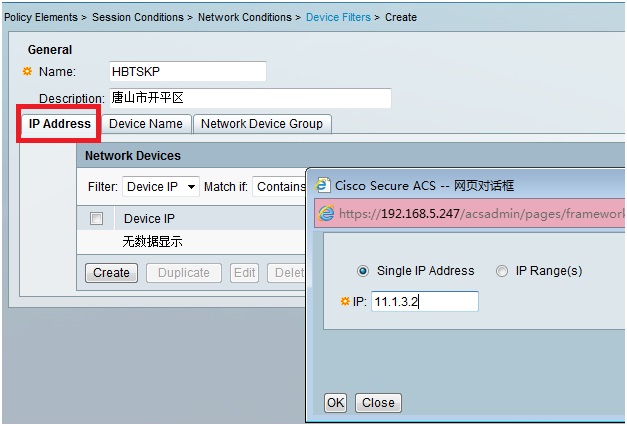

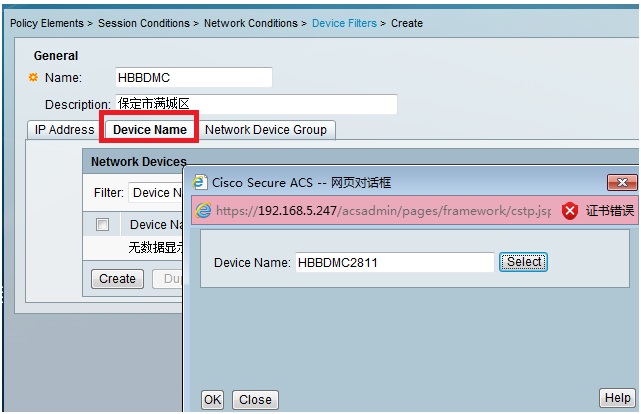

设备过滤器..................................................................... 15

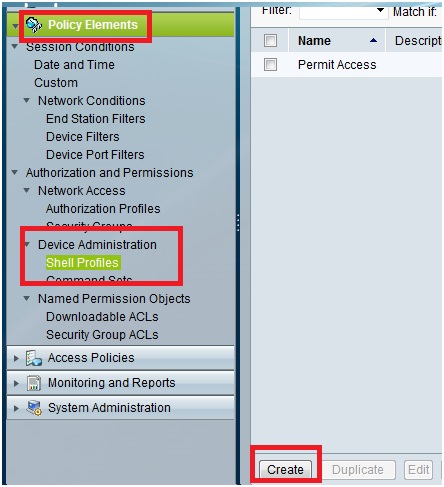

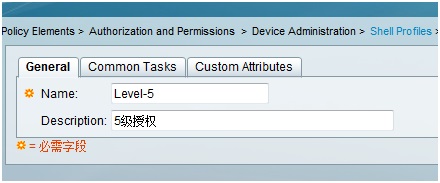

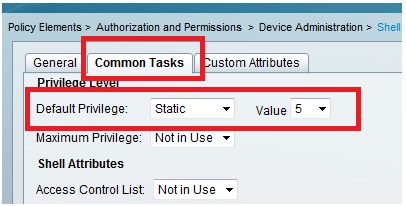

用户级别控制................................................................. 18

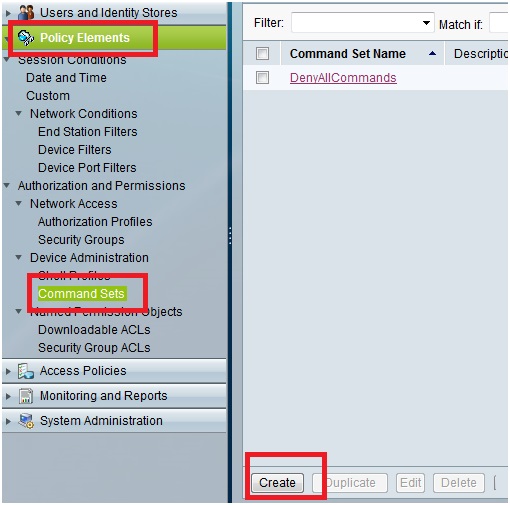

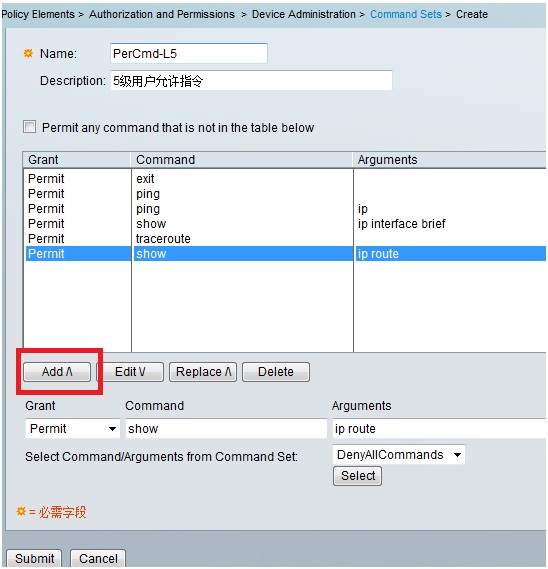

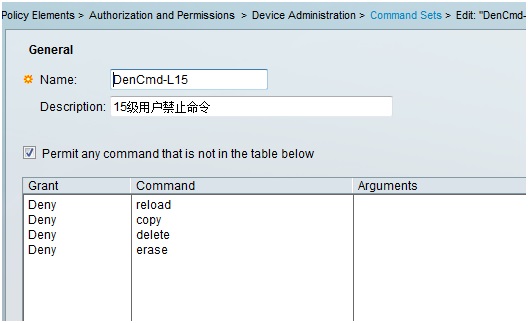

命令控制......................................................................... 20

许可策略......................................................................... 23

条件选择器..................................................................... 23

许可服务......................................................................... 23

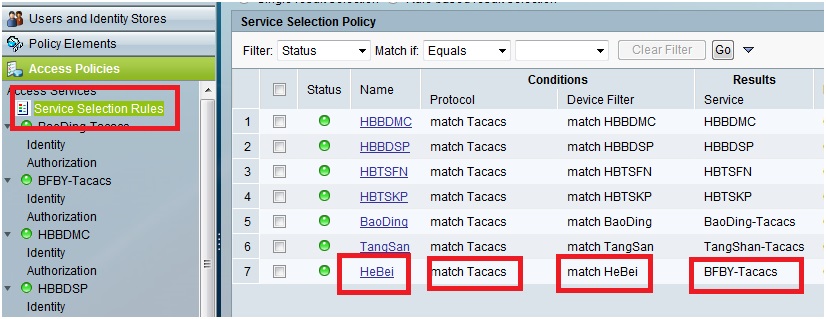

服务选择规则................................................................. 26

用户认证库..................................................................... 28

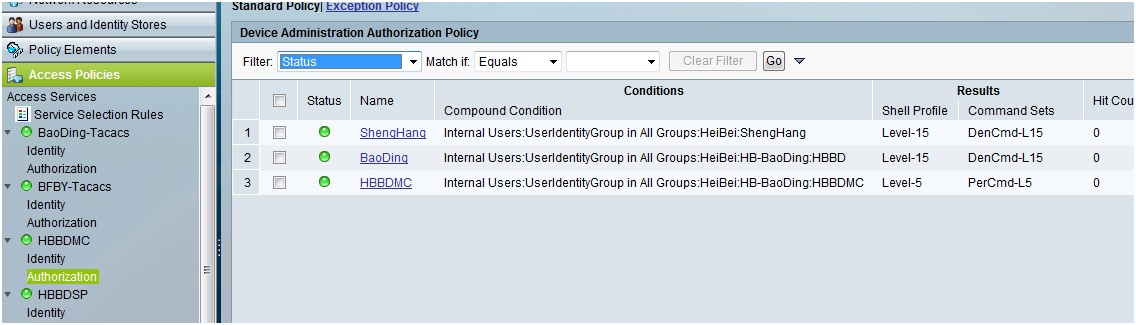

授权策略......................................................................... 29

客户端配置..................................................................... 30

配置脚本......................................................................... 31

脚本解释......................................................................... 31

认证................................................................................. 32

授权................................................................................. 32

审计................................................................................. 33

配置验证......................................................................... 33

区域路由器登录验证..................................................... 34

省行路由器登录验证..................................................... 35

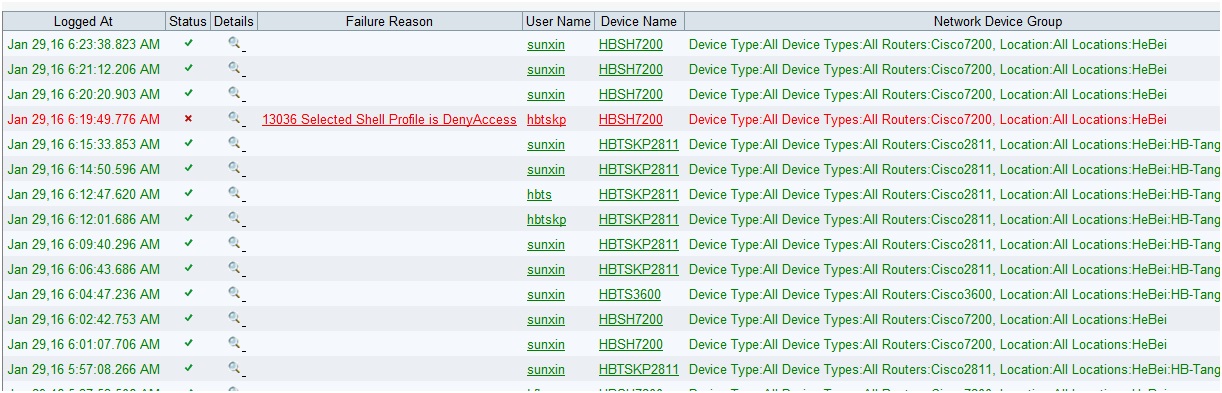

查看认证日志................................................................. 36

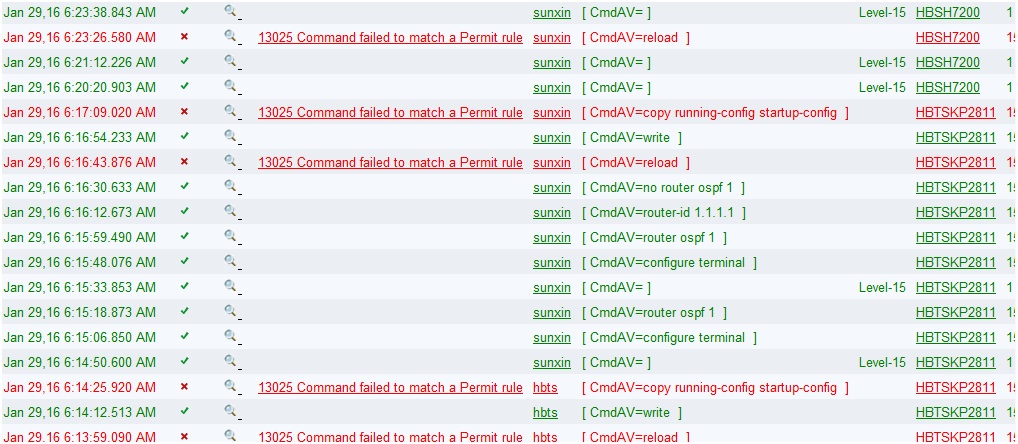

查看授权日志................................................................. 36

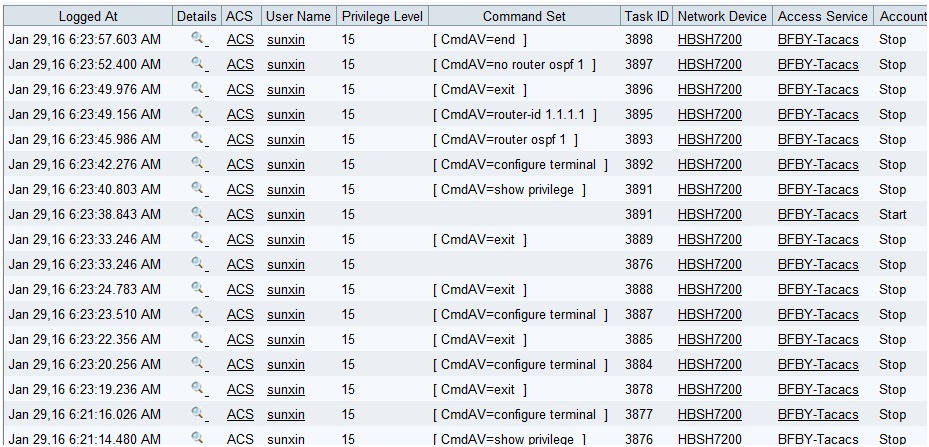

查看审计日志................................................................. 37

总结................................................................................. 37

项目背景

全省网络设备的远程管理现状

1.通过各网络设备中设置的本地账户和密码进行远程登录和管理;

2.用户没有跟设备绑定;

3.用户的权限没有区分和限制;

4.用户登录以及操作没有详细的记录;

根据总行网络设备管理的要求:

1.省行以及二级行的网络设备管理员实行统一的身份验证和管理;

2.通过部署在省行的ACS服务器对网络管理员进行验证和授权;

3.管理员在获得ACS服务器的验证后方可对相应的网络设备实行远程登录和管理;

4.管理员分为不同的级别,对于不同级别的管理员有不同的授权;

5.管理员对被管理设备的操作会在ACS服务器上进行记录;

资源配置

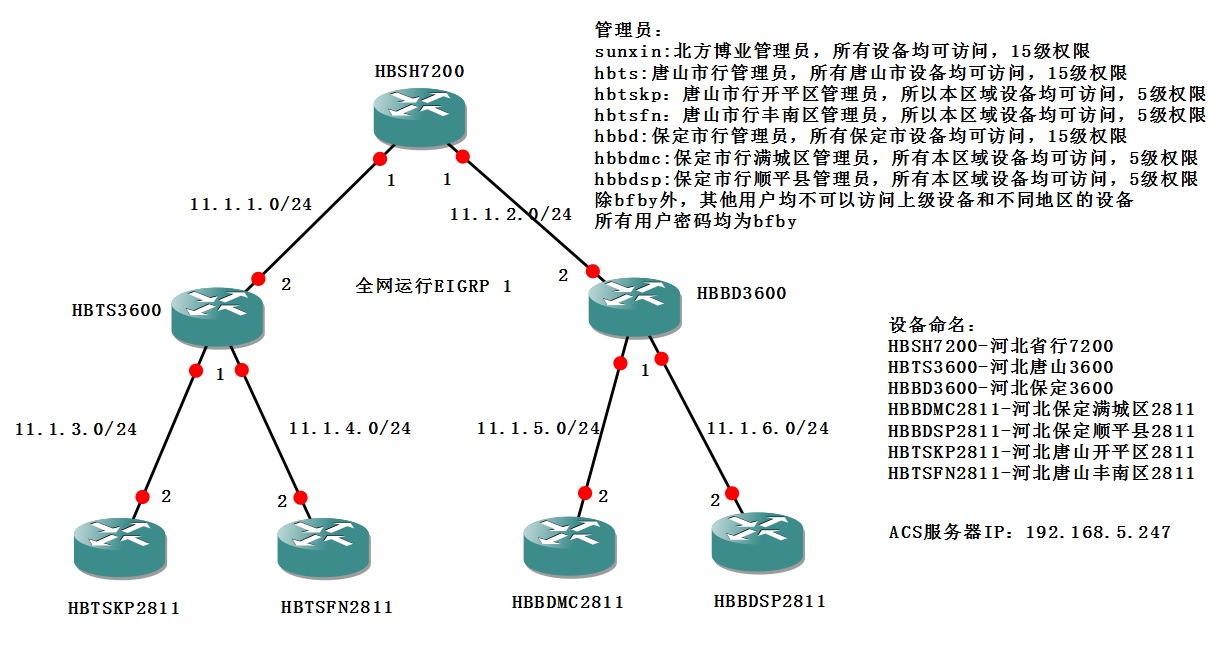

实验网络架构

01

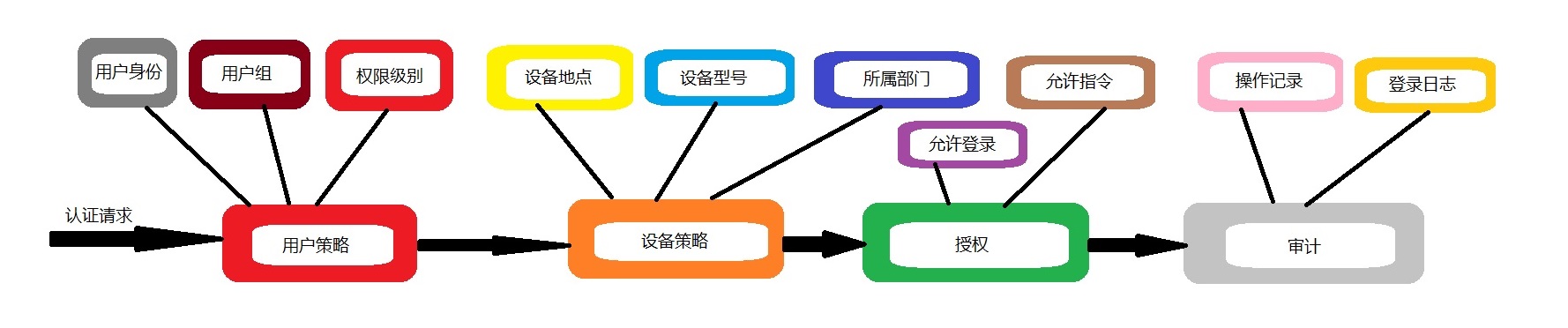

ACS管理方案

分别建立各种需要的属性,然后将属性组合进授权策略

授权策略中匹配用户、匹配设备、符合则授权,不符合则拒绝

02

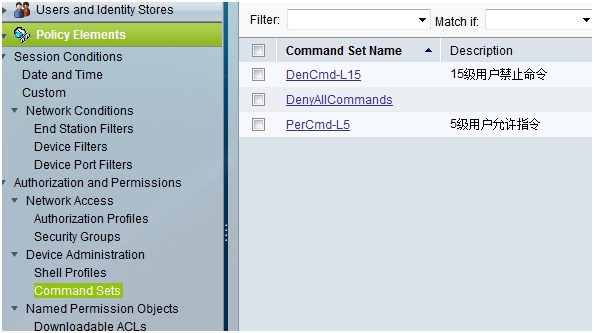

权限规定

5级用户允许命令:

Exit

Show ip interface brief

Ping

Ping ip

Traceroute

Show ip route

15级用户禁止命令

Erase

Delete

Copy

Reload

ACS组件

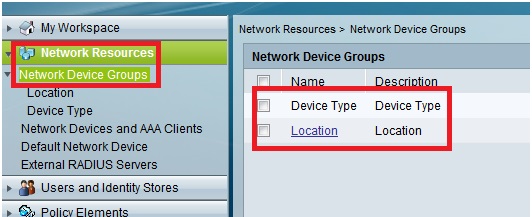

网络资源

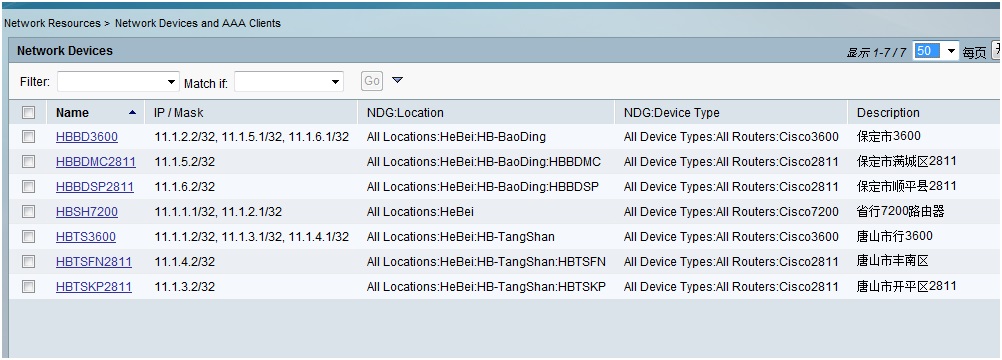

设备属性

设备属性、用户组均属于自定义属性,然后根据属性进行挑选并匹配

确定设备属性,由于此项目所有路由器与交换机均属于网络部,因此不需要设置部门属性。设备的区别只是地点区别。

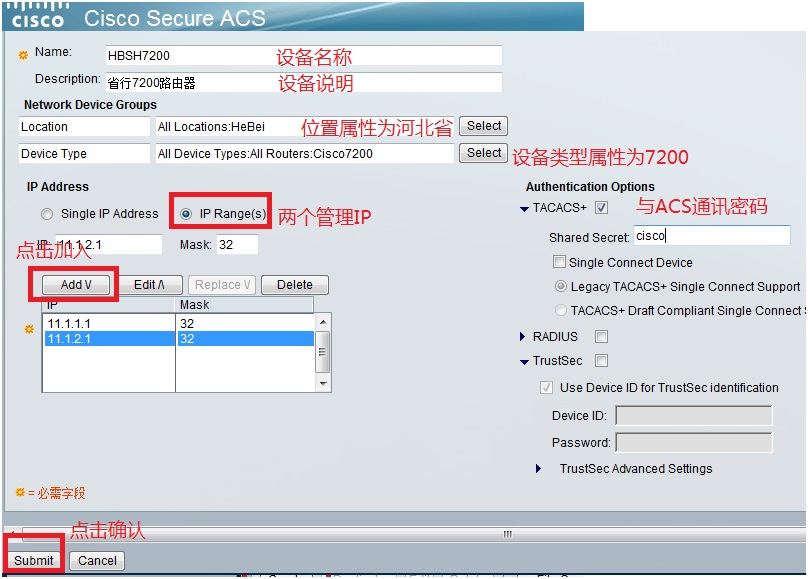

HBSH7200(属性为河北全省)

HBTS3600(属性为唐山市)

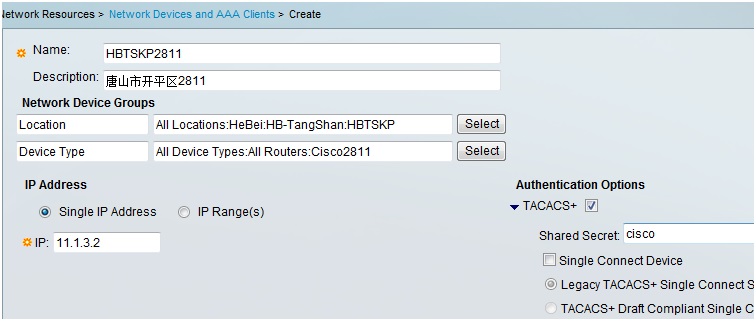

HBTSKP2811(属性为唐山市开平区)

HBTSFN2811(属性为唐山市丰南区)

HBBD3600(属性为保定市)

HBBDMC2811(属性为保定市满城区)

HBBDSP2811(属性为保定市顺平县)

设备按位置设置为三级:省、市、区(县)

为了将来管理需求的变更,设置设备类型为7200、3600、2811三种

建立设备属性:

系统默认设置了两种属性

03

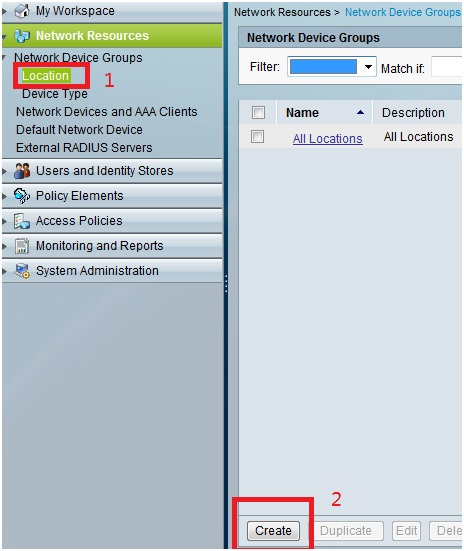

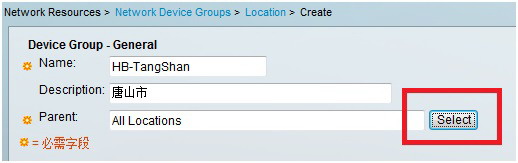

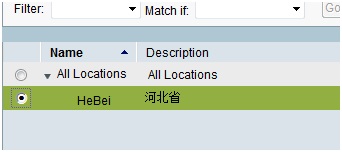

设备位置属性

设备类型和位置点击位置,点击建立

建立河北省属性

继续建立市级属性

选中上级为河北省

下箭头显示了层级关系

08

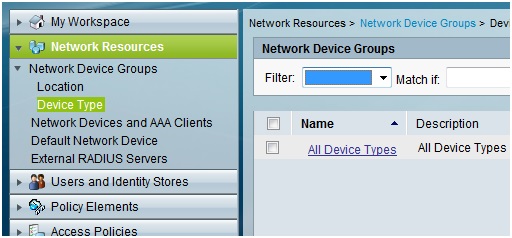

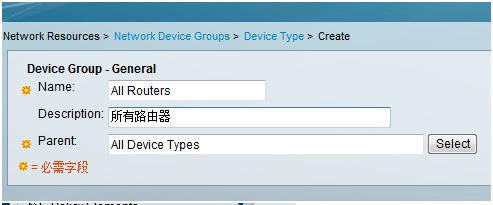

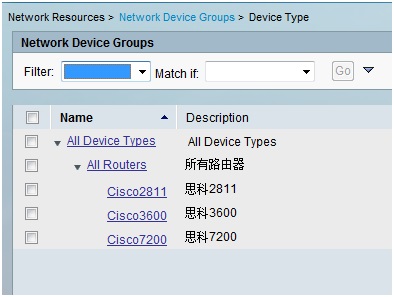

设备型号属性

进入Device Type选项

点击Create

10

11

同理,也可以根据需要设置其它分类,例如All Switchs(所有交换机)

建立路由器与属性进行关联,并且设置ACS参与的认证方式及密码

可以单独建立路由器,也可以群组建立(如按地域)。本项目需求全部按路由器名称建立。

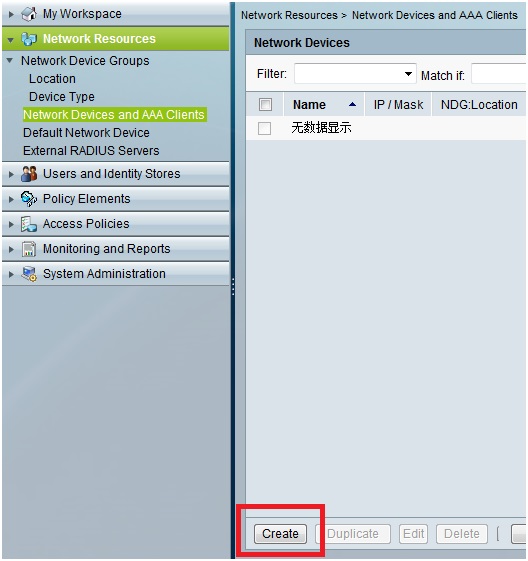

AAA客户端设置

点击进入AAA client设置,并点击Create

建立省行设备

依次建立其它设备

设备建立完成,一共七台路由器

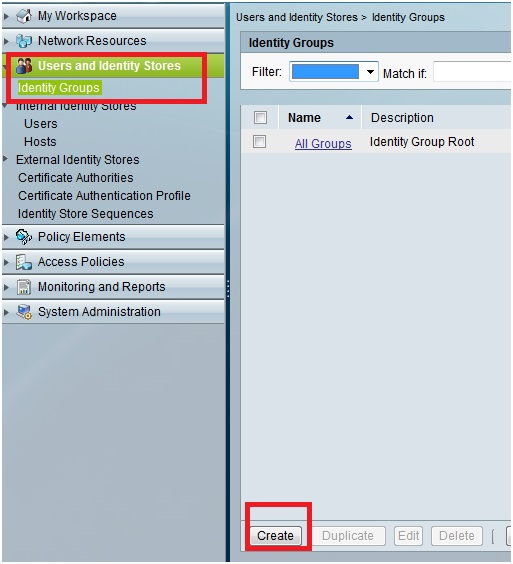

用户标识仓库

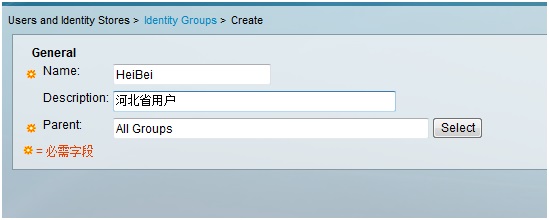

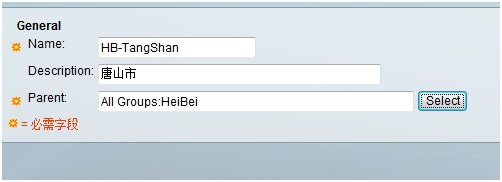

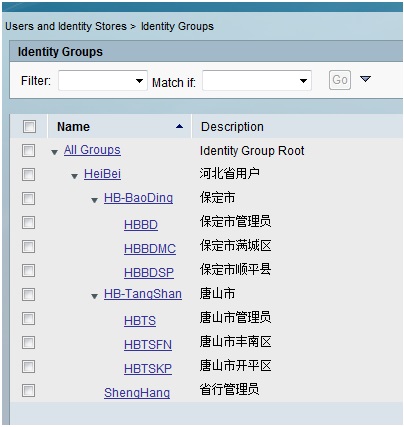

用户组属性

建立用户组和用户

16

17

唐山市属于河北省

18

19

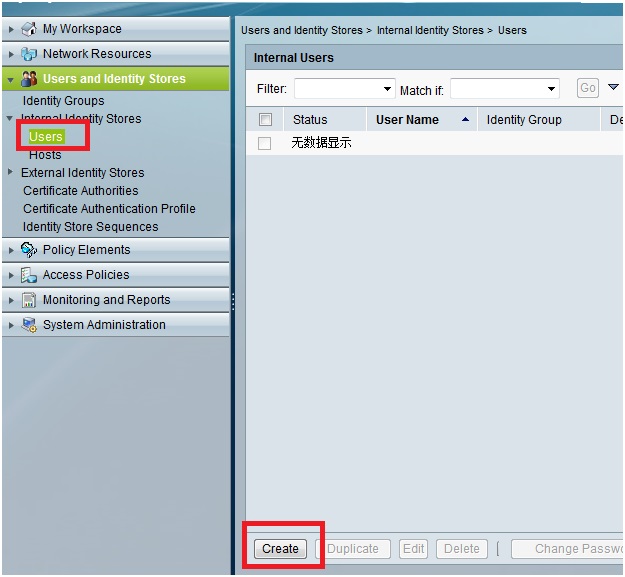

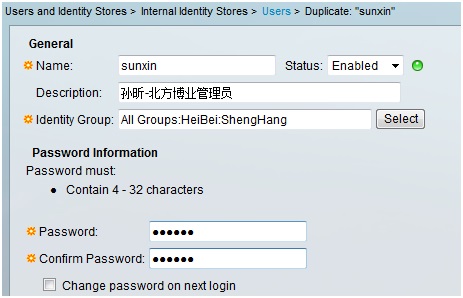

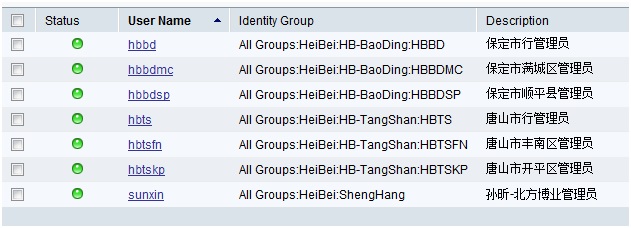

用户属性

sunxin:北方博业管理员,所有设备均可访问,15级权限

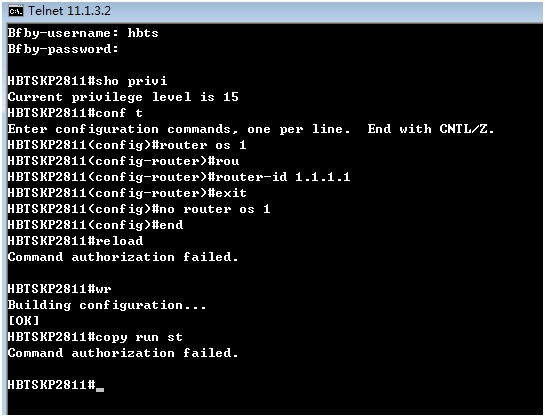

hbts:唐山市行管理员,所有唐山市设备均可访问,15级权限

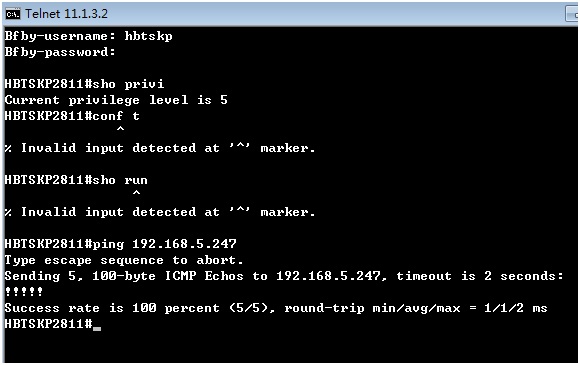

hbtskp:唐山市行开平区管理员,所以本区域设备均可访问,5级权限

hbtsfn:唐山市行丰南区管理员,所以本区域设备均可访问,5级权限

hbbd:保定市行管理员,所有保定市设备均可访问,15级权限

hbbdmc:保定市行满城区管理员,所有本区域设备均可访问,5级权限

hbbdsp:保定市行顺平县管理员,所有本区域设备均可访问,5级权限

除bfby外,其他用户均不可以访问上级设备和不同地区的设备

所有用户密码均为bfby

建立用户

20

21

22

策略组件

设备过滤器

作用是根据不同权限范围,将所需要管理的设备用一条指令挑选出来,方便策略调用

匹配方法多种多样,本例将所有型号的路由器都匹配进去

唐山市和保定市使用位置匹配

唐山和保定区级分别使用IP地址和设备名匹配

26

27

28

用户级别控制

29

30

31

32

命令控制

输入允许的命令点击add添加

允许其它命令

许可策略

目前所需要的属性组件已全部建立完成,接下来进行核心部分:策略设置

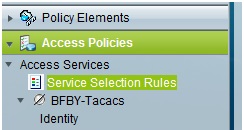

设置策略选择条件,根据需要设置需要匹配的条目

条件选择器

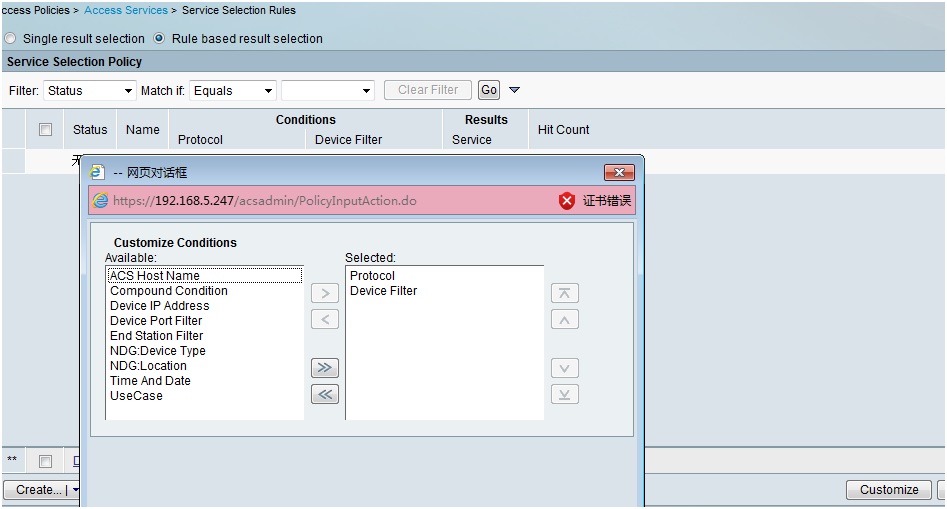

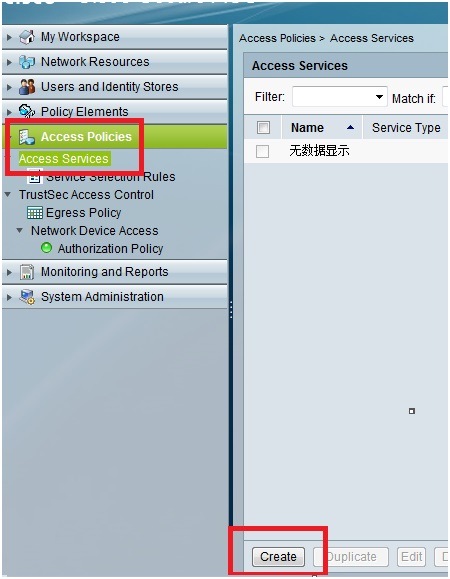

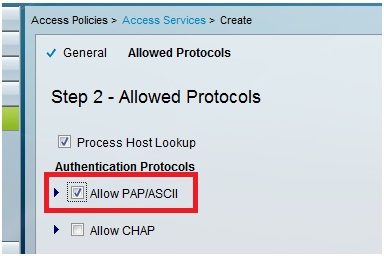

许可服务

建立规则服务,以便被规则调用

39

40

点击完成

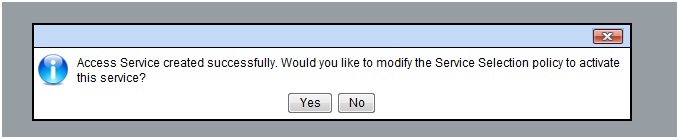

是否马上建立选择策略以激活此服务

选择是,也可以以后建立

匹配原则:先匹配设备,匹配上设备后送给服务,服务进行匹配用户,最后根据不同的用户进行授权

41

42

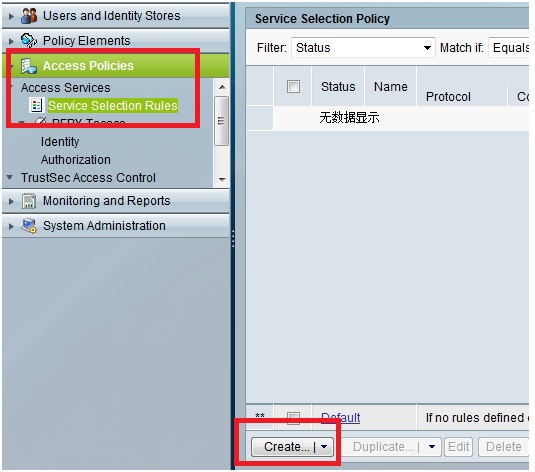

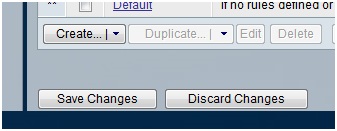

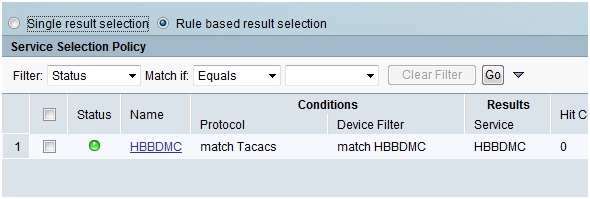

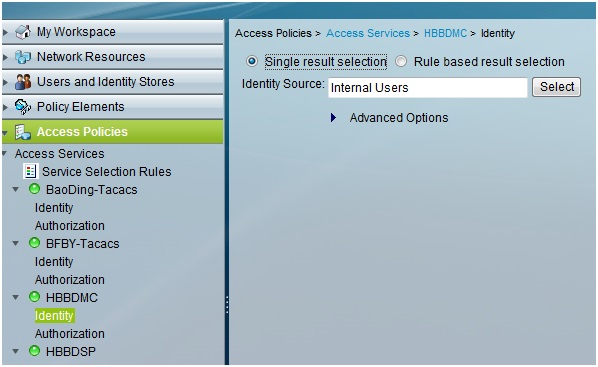

服务选择规则

进入服务选择规则,建立规则

43

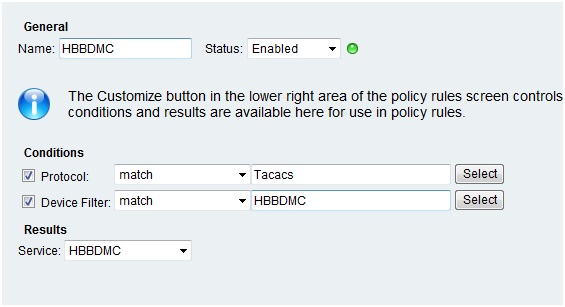

建立设备访问规则,按设备优先级进行配置,先匹配上面的,后匹配下面的。

保存规则

45

46

继续设置其它匹配规则

由于每个地区只设置了一台路由器,因此这里效果看起来不太明显。感觉有点儿累。

按等级顺序,等级最低的在上,最先被选择。

47

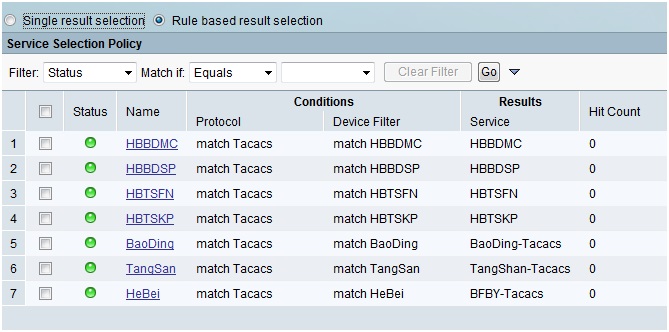

用户认证库

修改服务

修改用户认证数据库为本地用户

保存

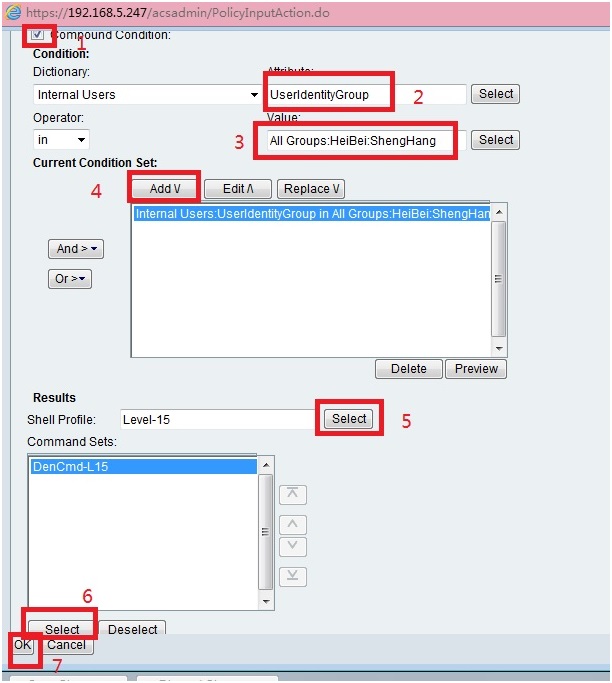

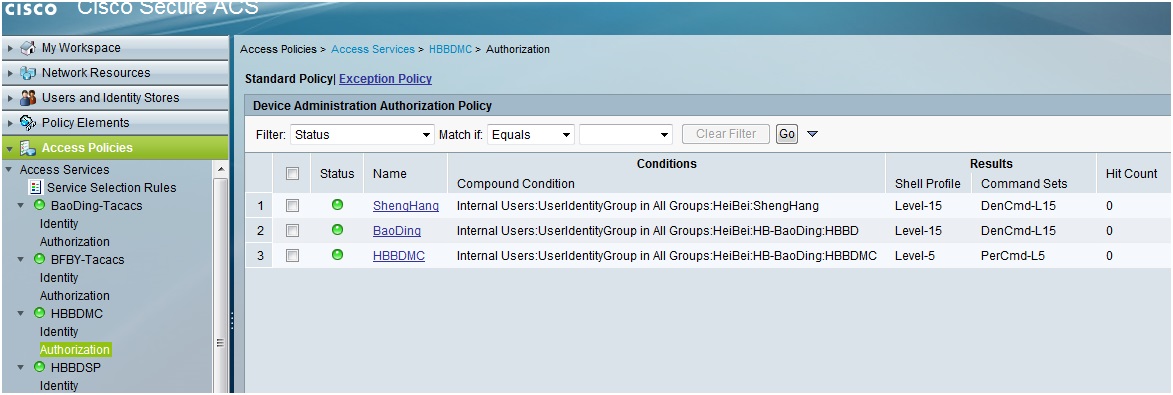

授权策略

点击Authorization选项

建立一条规则

赋予省行用户15级权限

赋予市行用户15级权限

赋予区域用户5级权限

继续建立其它规则

客户端配置

配置脚本

所有省行和市行的设备删除区域路由器配置中以下几条

aaa authorization commands 5 vty group tacacs+

aaa accounting commands 5 vty start-stop group tacacs+

authorization commands 5 vty

accounting commands 5 vty

区域路由器配置:

aaa new-model

tacacs-server host 192.168.5.247 key cisco

aaa authentication login noacs line none

aaa authentication login vty group tacacs+

aaa authorization exec vty group tacacs+

aaa authorization commands 0 vty group tacacs+

aaa authorization commands 1 vty group tacacs+

aaa authorization commands 5 vty group tacacs+

aaa authorization commands 15 vty group tacacs+

aaa authorization config-commands

aaa accounting exec vty start-stop group tacacs+

aaa accounting commands 0 vty start-stop group tacacs+

aaa accounting commands 1 vty start-stop group tacacs+

aaa accounting commands 5 vty start-stop group tacacs+

aaa accounting commands 15 vty start-stop group tacacs+

line con 0

logging synchronous

login authentication noacs

line aux 0

login authentication noacs

line vty 0 4

login authentication vty

authorization exec vty

authorization commands 15 vty

accounting exec vty

accounting commands 0 vty

accounting commands 1 vty

accounting commands 5 vty

accounting commands 15 vty

脚本解释

Cisco IOS 权限等级

Cisco IOS 提供了16种权限等级:

0级:最低级别

1级:用户模式可以查看少数命令

2-14级:等同于1级,管理员可以根据需要将15级的部分指令开放给其中某个等级,来区别管理

15级:最高级别,进入enable后默认就是15级

认证

线下保护作用是排除不必要的认证

定义一条不进行认证的策略

aaa authentication login noacs line none

挂在con和aux接口下

line con 0

logging synchronous

login authentication noacs

line aux 0

login authentication noacs

定义服务器

tacacs-server host 192.168.5.247 key cisco

测试

test aaa grout tacacs+ bfby bfby net-code

登录认证策略

aaa authentication login vty group tacacs+

line vty 0 4

login authentication vty

授权

exec级别命令授权

aaa authorization exec vty group tacacs+

line vty 0 4

authorization exec vty

本地命令授权

privilege configure level 5 router

privilege exec level 5 configure terminal

将以下等级命令送到ACS上去授权

aaa authorization commands 0 vty group tacacs+

aaa authorization commands 1 vty group tacacs+

aaa authorization commands 5 vty group tacacs+

aaa authorization commands 15 vty group tacacs+

针对config terminal下的命令集中授权

aaa authorization config-commands

将授权挂到接口上应用

line vty 0 4

authorization commands 15 vty

审计

配置审计

aaa accounting exec vty start-stop group tacacs+

line vty 0 4

accounting exec vty

命令审计

aaa accounting commands 0 vty start-stop group tacacs+

aaa accounting commands 1 vty start-stop group tacacs+

aaa accounting commands 5 vty start-stop group tacacs+

aaa accounting commands 15 vty start-stop group tacacs+

line vty 0 4

accounting commands 0 vty

accounting commands 1 vty

accounting commands 5 vty

accounting commands 15 vty

配置验证

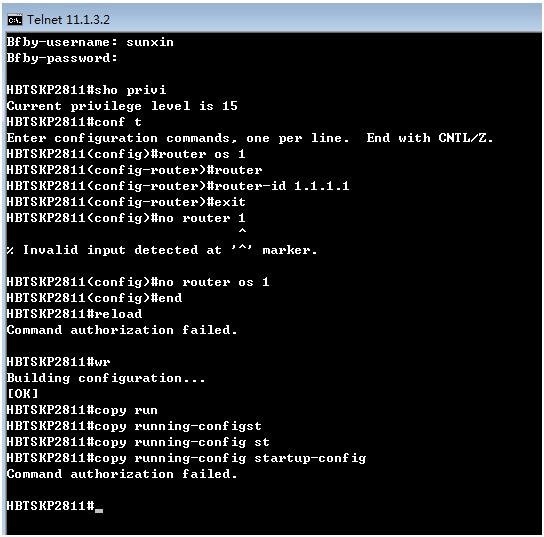

区域路由器登录验证

唐山开平区路由器使用5级用户登录

唐山开平区路由器使用市行15级用户登录

唐山开平区路由器使用省行15级用户登录

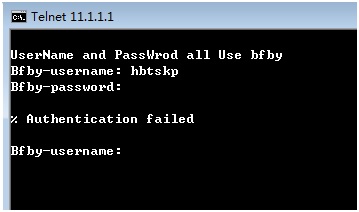

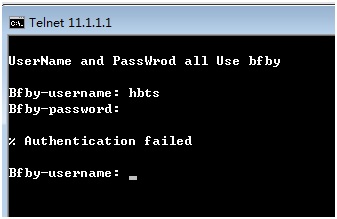

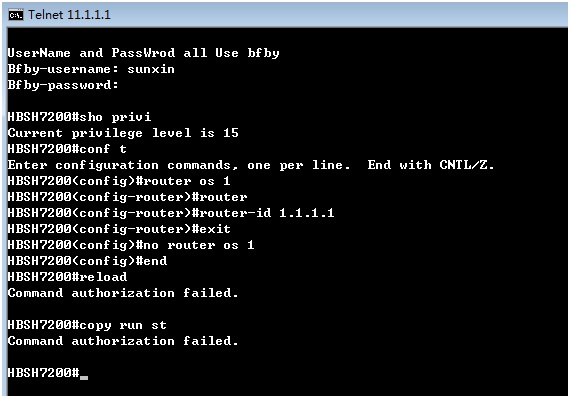

省行路由器登录验证

省行路由器,使用唐山区域用户登录

省行路由器,使用唐山市用户登录

省行路由器,使用sunxin用户登录

查看认证日志

查看授权日志

查看审计日志

总结

服务选择规则中名字为HeiBei的规则,匹配Tacacs协议,匹配设备过滤器中HeBei策略中被选中的设备(其实就是所有路由器),把它送给BFBY-Tacacs这项服务去处理

61

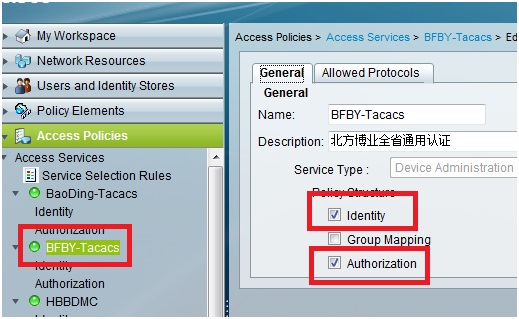

BFBY-Tacacs这项服务中包括了身份认证和授权服务,但不包括组映射(Windows AD)

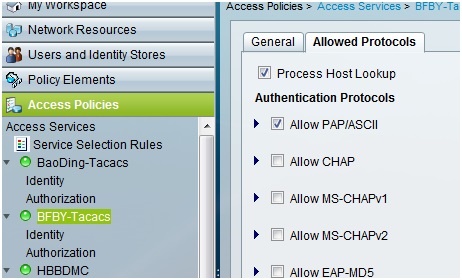

允许的认证方式为PAP

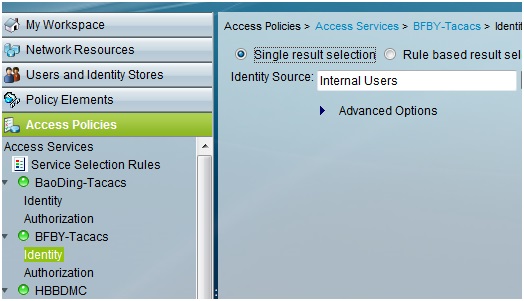

使用内部用户(ACS中的用户)进行认证

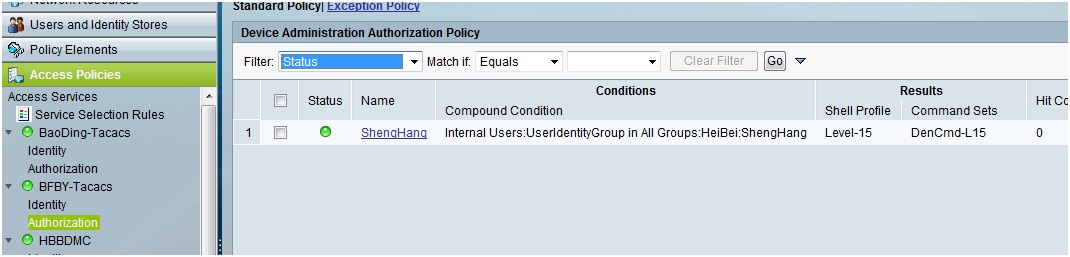

此服务设置为省行用户专用,因此只有省行用户给予15级权限

而满城的服务则给予省行、市行15级权限,区域管理员5级权限

审计:

审计在路由器上配置后,路由器发送给ACS,因此在ACS上无需配置。

具体配置的相关项目为:

原文下载http://wenku.baidu.com/view/ecc0f8205ef7ba0d4b733b27

本文出自 “孙昕的博客” 博客,请务必保留此出处http://sunx990.blog.51cto.com/2646552/1740017

以上是关于ACS5.6实现华三交换机的TACACS认证的主要内容,如果未能解决你的问题,请参考以下文章