教程篇(7.2) 06. 证书操作 & FortiGate安全 ❀ Fortinet 网络安全专家 NSE 4

Posted 飞塔老梅子

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了教程篇(7.2) 06. 证书操作 & FortiGate安全 ❀ Fortinet 网络安全专家 NSE 4相关的知识,希望对你有一定的参考价值。

在本课中,你将学习为什么FortiGate使用数字证书,以及如何配置FortiGate使用证书(包括检查加密流量的内容)。

在本课中,你将学习为什么FortiGate使用数字证书,以及如何配置FortiGate使用证书(包括检查加密流量的内容)。

这节课,你将学习上图显示的主题。

这节课,你将学习上图显示的主题。

通过演示对FortiGate如何使用证书的理解,你将能够更好地判断在你自己的网络中如何以及何时使用证书。

通过演示对FortiGate如何使用证书的理解,你将能够更好地判断在你自己的网络中如何以及何时使用证书。

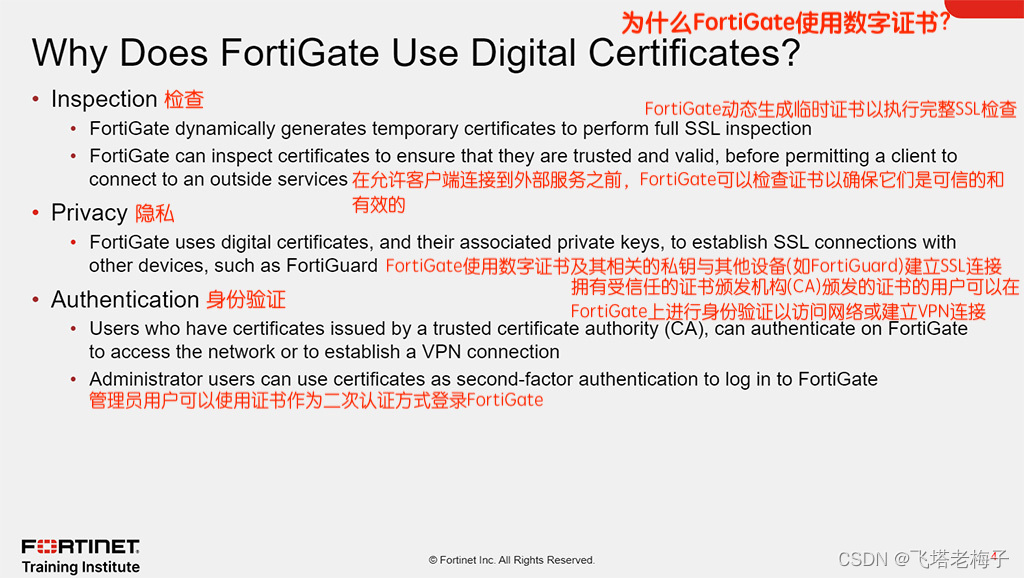

FortiGate使用数字证书增强安全性。

FortiGate使用数字证书增强安全性。

FortiGate使用数字证书进行检查。该设备可以根据需要生成证书,用于检查两个设备之间传输的加密数据;本质上是一种中间人(MITM)攻击。FortiGate还可以检查证书,以识别人员和设备(在网络和互联网上),然后允许个人或设备与它所保护的实体建立完全连接。如果FortiGate信任证书,则允许连接。但如果FortiGate不信任证书,它可以阻止连接。你如何配置FortiGate决定了行为;但是,正在使用的其他策略也可能影响是否接受或拒绝连接尝试。

FortiGate使用数字证书来保护隐私。证书及其相关的私钥确保FortiGate能够建立到其他服务(如FortiGuard、web浏览器或web服务器)的私有SSL连接。

FortiGate还使用证书进行身份验证。拥有已知且可信的CA颁发的证书的用户可以通过FortiGate认证访问网络或建立VPN连接。管理员用户可以使用证书作为第二因素身份验证来登录到FortiGate。

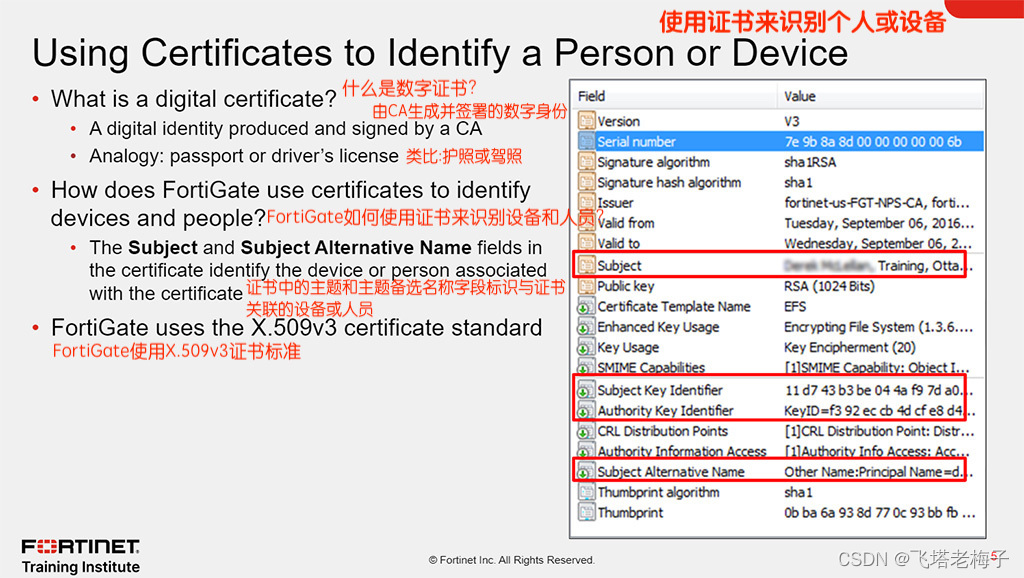

什么是数字证书?

什么是数字证书?

数字证书是由CA生成并签署的数字文档。它标识终端实体,例如人(例如Joe Bloggins)、设备(例如webserver.acme.com)或事物(例如证书撤销列表)。FortiGate通过读取主题字段中的值来标识设备或人员,主题字段表示为专有名称(DN)。FortiGate还可以使用替代标识符,显示在Subject Alternative Name字段中,例如,其值可以是网络ID或电子邮件地址。FortiGate可以使用主体密钥标识符和授权密钥标识符值来确定证书的颁发者(在颁发者字段中标识)和证书之间的关系。FortiGate支持X.509v3证书标准,这是证书最常见的标准。

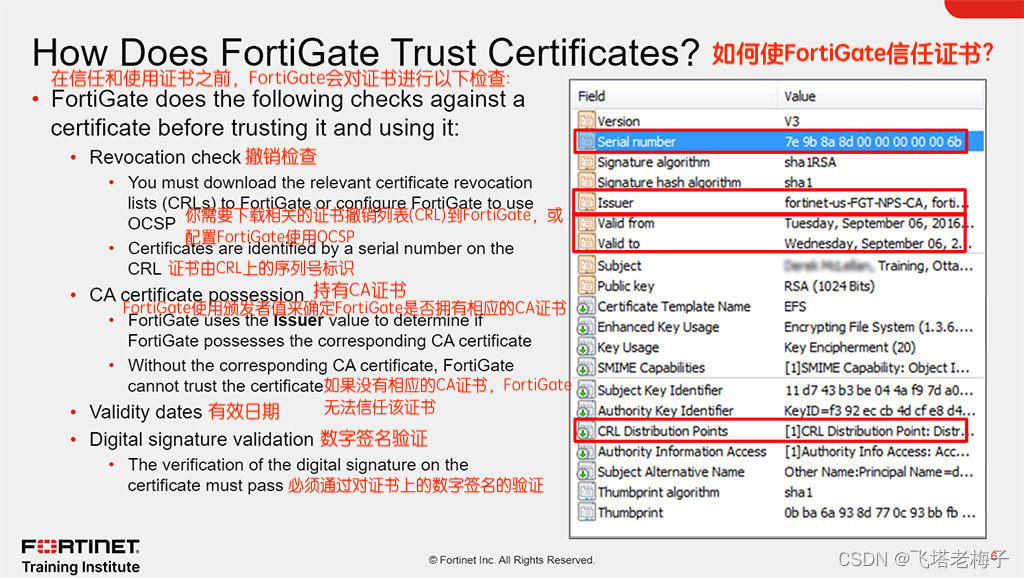

在信任证书之前,FortiGate会运行以下检查:

在信任证书之前,FortiGate会运行以下检查:

● 在本地(在FortiGate上)检查CRL,以验证证书是否被CA撤销。如果CRL中列出了证书的序列号,则说明证书已经被撤销,不再受信任。FortiGate还支持在线证书状态协议(OCSP),其中FortiAuthenticator充当OCSP响应器。

● 读取Issuer字段中的值,以确定它是否有相应的CA证书。如果没有CA证书,FortiGate不信任该证书。Fortios使用Mozilla CA证书存储。单击安全配置文件>SSL/SSH检测>查看信任CA列表>工厂包,可以查看该列表。

● 验证当前日期是否在有效起始和有效终止值之间。如果不是,则证书为呈现无效。

● 验证证书上的签名。签名必须成功验证。由于有效的签名是信任证书的关键要求,因此回顾一下FortiGate如何验证数字签名可能会有所帮助。

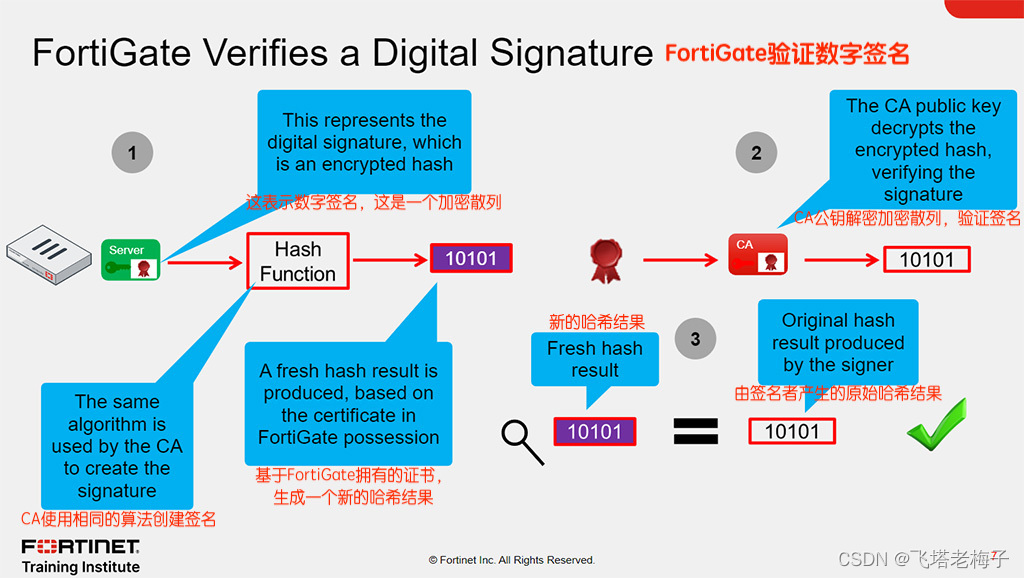

在生成数字签名之前,CA通过一个散列函数运行证书的内容,该函数产生一个散列结果。哈希结果是数据的数学表示,被称为原始哈希结果。CA使用其私钥加密原始散列结果。加密后的哈希结果就是数字签名。

在生成数字签名之前,CA通过一个散列函数运行证书的内容,该函数产生一个散列结果。哈希结果是数据的数学表示,被称为原始哈希结果。CA使用其私钥加密原始散列结果。加密后的哈希结果就是数字签名。

当FortiGate验证数字签名时,它通过一个散列函数运行证书,产生一个新的散列结果。FortiGate必须使用CA用于创建数字签名的相同的散列函数或散列算法。证书中标识了哈希算法。

在验证过程的第二部分中,FortiGate使用CA公钥解密加密的哈希结果(或数字签名),并应用CA用于加密哈希结果的相同算法。这个过程对签名进行验证。如果密钥不能将加密的哈希结果恢复到原始值,则签名验证失败。

在验证过程的第三部分(也是最后一部分),FortiGate将新的哈希结果与原始哈希结果进行比较。如果两个值相同,则确认证书的完整性。如果两个哈希结果不同,则FortiGate拥有的证书版本与CA签名的证书版本不相同,数据完整性将失效。

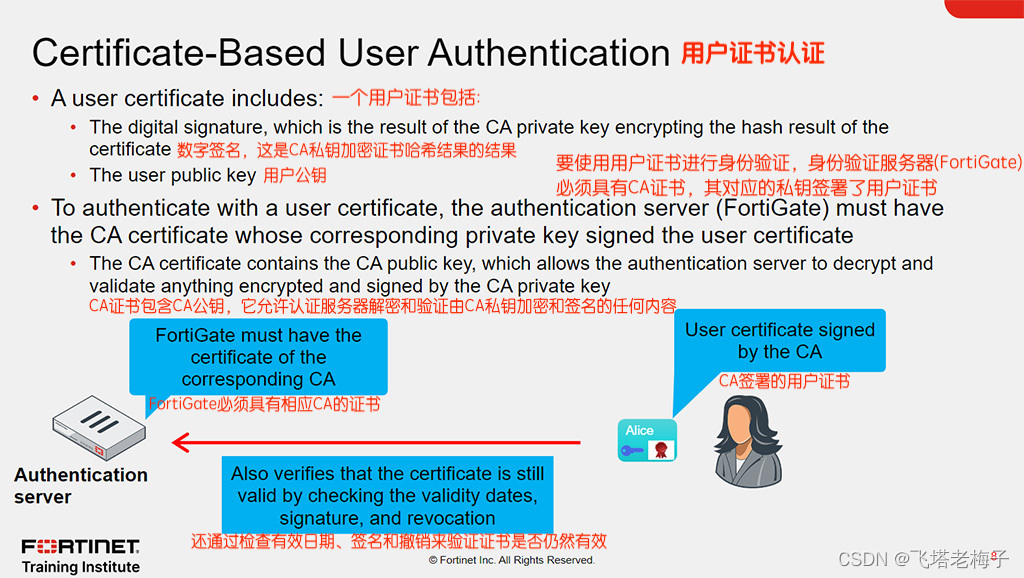

基于证书的用户认证使用终端实体证书来识别用户。该证书包含用户公钥和颁发该证书的CA的签名。认证服务器(如FortiGate)必须拥有私钥与用户证书签名的CA证书。FortiGate验证证书签名是否有效、证书是否过期以及证书是否被撤销。如果这些验证中的任何一个失败,基于证书的用户认证就会失败。

基于证书的用户认证使用终端实体证书来识别用户。该证书包含用户公钥和颁发该证书的CA的签名。认证服务器(如FortiGate)必须拥有私钥与用户证书签名的CA证书。FortiGate验证证书签名是否有效、证书是否过期以及证书是否被撤销。如果这些验证中的任何一个失败,基于证书的用户认证就会失败。

你可以将FortiGate配置为要求管理员使用证书进行第二因素身份验证。管理员证书的验证过程相同。

正如你在上图显示的示例中所看到的,web模型中的信任取决于你的证书存储是否拥有验证SSL证书上签名所需的CA证书。证书存储区预先填充根和从属CA证书。你可以选择添加或删除证书,这将影响你信任的网站。

正如你在上图显示的示例中所看到的,web模型中的信任取决于你的证书存储是否拥有验证SSL证书上签名所需的CA证书。证书存储区预先填充根和从属CA证书。你可以选择添加或删除证书,这将影响你信任的网站。

默认情况下,FortiGate使用自签名证书向HTTPS客户端进行身份验证。

你可以配置自签名证书来建立SSL会话,就像由Verisign、Entrust Datacard和其他证书供应商颁发的证书一样。但是,由于自签名证书不会预先填充在客户端证书存储中,最终用户会收到安全警告。你可以选择向客户端添加自签名证书,或者为你的FortiGate设备从批准的CA供应商购买SSL证书。

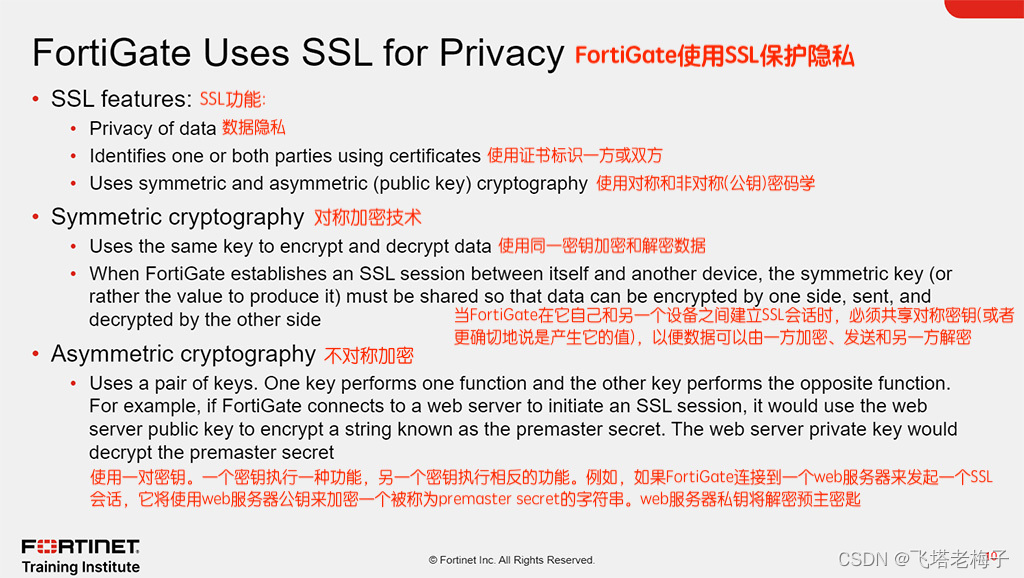

FortiGate使用SSL来确保数据在与服务器(如FortiGuard)和客户机(如web浏览器)连接时保持私有。SSL的另一个特性是FortiGate可以使用它来识别使用证书的一方或双方。SSL使用对称和非对称密码学在两点之间建立安全会话。

FortiGate使用SSL来确保数据在与服务器(如FortiGuard)和客户机(如web浏览器)连接时保持私有。SSL的另一个特性是FortiGate可以使用它来识别使用证书的一方或双方。SSL使用对称和非对称密码学在两点之间建立安全会话。

为了理解FortiGate如何保护私有会话,了解SSL握手的高级过程是有益的。

对称密码学的一个重要属性是使用相同的密钥加密和解密数据。当FortiGate在自己和另一个必须共享的设备之间建立SSL会话时,对称密钥(或者更确切地说是产生该密钥所需的值),这样数据就可以由一方加密、发送,并由另一方解密。

非对称密码学使用一对密钥:一个密钥执行一种功能,另一个密钥执行相反的功能。例如,当FortiGate连接到网络服务器时,它使用网络服务器公钥加密一个被称为premaster secret的字符串。web服务器私钥解密预主秘密。

现在,你将进一步了解建立SSL会话的过程。

现在,你将进一步了解建立SSL会话的过程。

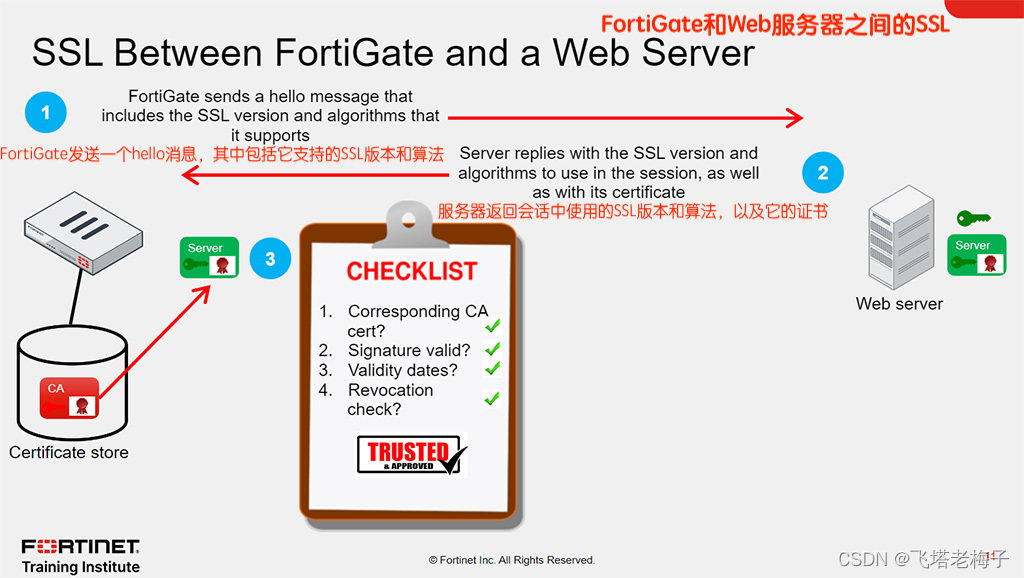

在上图展示的示例的第一步中,FortiGate连接到一个配置为SSL的web服务器。在最初的hello消息中,浏览器提供了与web服务器通信所需的关键信息。该信息包括SSL版本号和它支持的密码算法的名称。

在第二步中,web服务器接收到来自FortiGate的消息,并选择消息中包含的第一套密码算法,并验证它是否也得到web服务器的支持。web服务器使用选定的SSL版本和密码套件进行响应,然后将其证书发送给FortiGate。注意,证书信息是以明文形式通过公共网络传递的。证书中包含的信息通常是公开的,因此这不是一个安全问题。

在第三步中,FortiGate验证web服务器证书。上图显示的检查表表示FortiGate为确保证书可信任而对证书执行的检查。如果FortiGate决定证书是可信任的,那么SSL握手将继续。

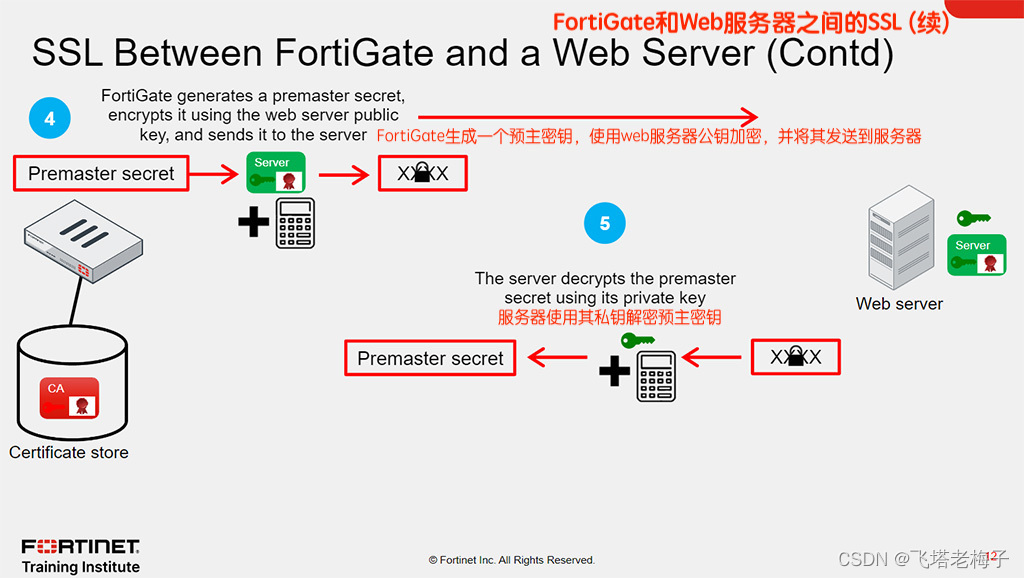

在第四步,FortiGate生成一个被称为预主密钥的值。FortiGate使用证书中的服务器公钥加密预主密钥。然后FortiGate将加密的预主密钥发送到web服务器。如果第三方截获了预主密匙,他们将无法读取,因为他们没有私钥。

在第四步,FortiGate生成一个被称为预主密钥的值。FortiGate使用证书中的服务器公钥加密预主密钥。然后FortiGate将加密的预主密钥发送到web服务器。如果第三方截获了预主密匙,他们将无法读取,因为他们没有私钥。

在第五步中,web服务器使用其私钥解密预主密匙。现在,FortiGate和网络服务器都共享一个只有这两台设备知道的密钥值。

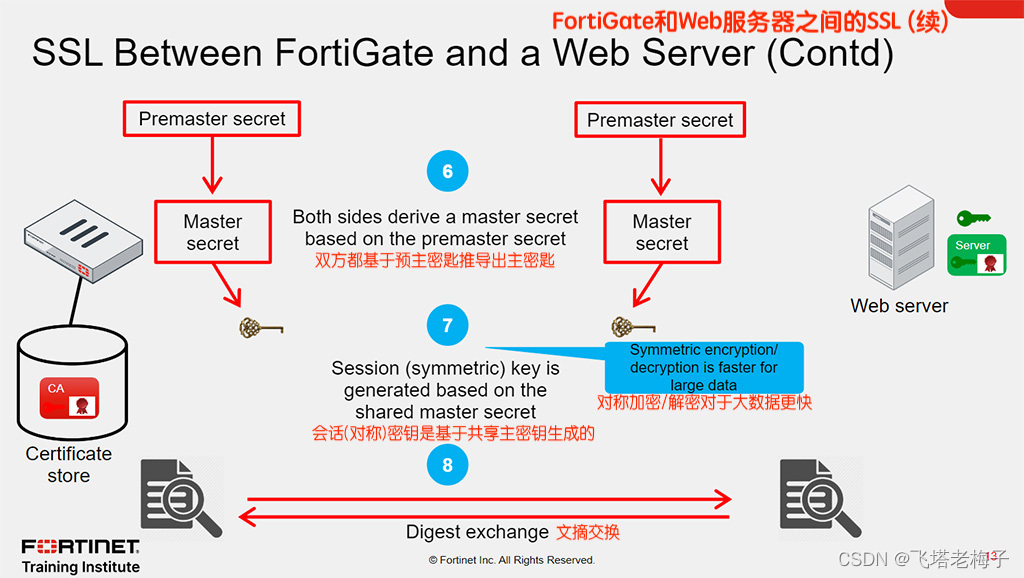

在第六步中,FortiGate和web服务器都基于预主秘钥派生出主秘钥。

在第六步中,FortiGate和web服务器都基于预主秘钥派生出主秘钥。

第七步,根据主密钥值,FortiGate和web服务器生成会话密钥。会话密钥是一个对称密钥。对称密钥相对于非对称密钥的主要优势在于,对于大量数据来说,它是快速高效的。它需要对数据进行加密和解密。因为双方都有会话密钥,所以双方都可以为对方加密和解密数据。

在这两个实体建立安全连接之前的第8步,也是最后一步,FortiGate和web服务器都向对方发送迄今为止发送的消息的摘要(或文摘)。摘要使用会话密钥进行加密。摘要确保会话创建过程中交换的任何消息都没有被拦截或替换。如果摘要匹配,则建立安全通信通道。

SSL握手现在完成了。FortiGate和web服务器都已准备好进行安全通信,使用会话密钥对通过网络或互联网发送的数据进行加密和解密。

答案:A

答案:A

答案:A

答案:A

干得漂亮!你了解了FortiGate使用证书对设备和人员进行身份验证的原因和方式。你还了解FortiGate如何使用证书来确保数据从FortiGate流到另一个设备或从另一个设备流到FortiGate时的隐私。现在,你将学习如何检查加密数据。

干得漂亮!你了解了FortiGate使用证书对设备和人员进行身份验证的原因和方式。你还了解FortiGate如何使用证书来确保数据从FortiGate流到另一个设备或从另一个设备流到FortiGate时的隐私。现在,你将学习如何检查加密数据。

通过展示理解和配置完整SSL检查和证书检查的能力,你将能够在你的网络中实现这些SSL检查解决方案之一。

通过展示理解和配置完整SSL检查和证书检查的能力,你将能够在你的网络中实现这些SSL检查解决方案之一。

虽然使用HTTPS有好处,但使用它也有风险,因为加密的流量可以用来绕过正常的防御。例如,如果在下载包含病毒的文件时对会话进行了加密,则病毒可能会越过你的网络安全措施。

虽然使用HTTPS有好处,但使用它也有风险,因为加密的流量可以用来绕过正常的防御。例如,如果在下载包含病毒的文件时对会话进行了加密,则病毒可能会越过你的网络安全措施。

在上图显示的示例中,Bob使用合法CA颁发的证书连接到一个站点,因为CA是已批准的CA,所以CA验证证书在Bob的证书存储中,Bob的浏览器能够与example.com站点建立SSL会话。然而,Bob不知道的是,example.com网站已经感染了病毒。病毒在加密的掩护下,通过FortiGate不被发现,进入了Bob的电脑。由于未启用完整SSL检查,该病毒能够违反安全性。

你可以使用完整SSL检查(也称为深度检查)来检查加密的会话。

在SSL握手开始时的hello消息交换过程中,FortiGate从客户机hello解析服务器名称指示(SNI),客户机hello是TLS协议的扩展。SNI告诉FortiGate SSL服务器的主机名,该主机名在接收服务器证书之前根据DNS名称进行验证。如果没有交换SNI,那么FortiGate通过服务器证书中的Subject字段或SAN (Subject alternative name)字段中的值来标识服务器。

在SSL握手开始时的hello消息交换过程中,FortiGate从客户机hello解析服务器名称指示(SNI),客户机hello是TLS协议的扩展。SNI告诉FortiGate SSL服务器的主机名,该主机名在接收服务器证书之前根据DNS名称进行验证。如果没有交换SNI,那么FortiGate通过服务器证书中的Subject字段或SAN (Subject alternative name)字段中的值来标识服务器。

使用证书检测时,FortiGate只检测报文的头部信息。你使用证书检查来验证web服务器的身份。你还可以使用它来确保HTTPS协议不被用作访问使用网络过滤阻止的网站的变通方法。

SSL证书检测方式只能应用web过滤和应用控制的安全功能。但是,由于只对数据包进行检查,因此这种方法不会引入证书错误,并且在使用web过滤时,它是完整SSL检查的一个有用的替代方案。

证书检查提供了某种级别的安全性,但它不允许FortiGate检查外部服务器和内部客户端之间的加密数据流。

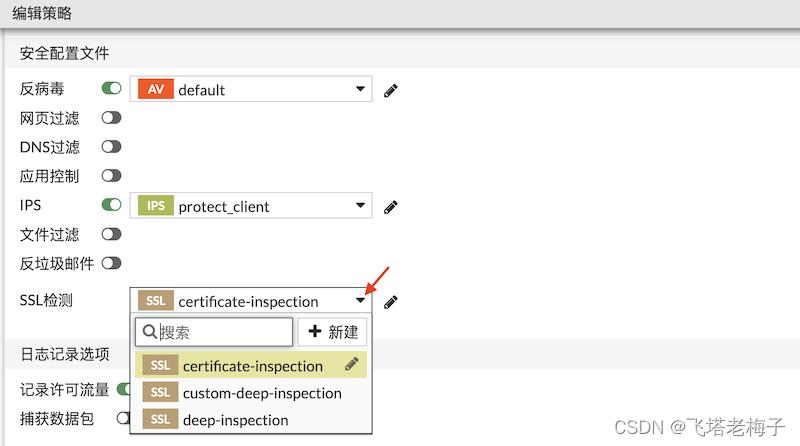

FortiGate为SSL证书检查提供了一个只读的预配置文件,名为certificate-inspection。如果如果需要启用SSL证书检查功能,请在配置防火墙策略时选择此配置文件。

FortiGate为SSL证书检查提供了一个只读的预配置文件,名为certificate-inspection。如果如果需要启用SSL证书检查功能,请在配置防火墙策略时选择此配置文件。

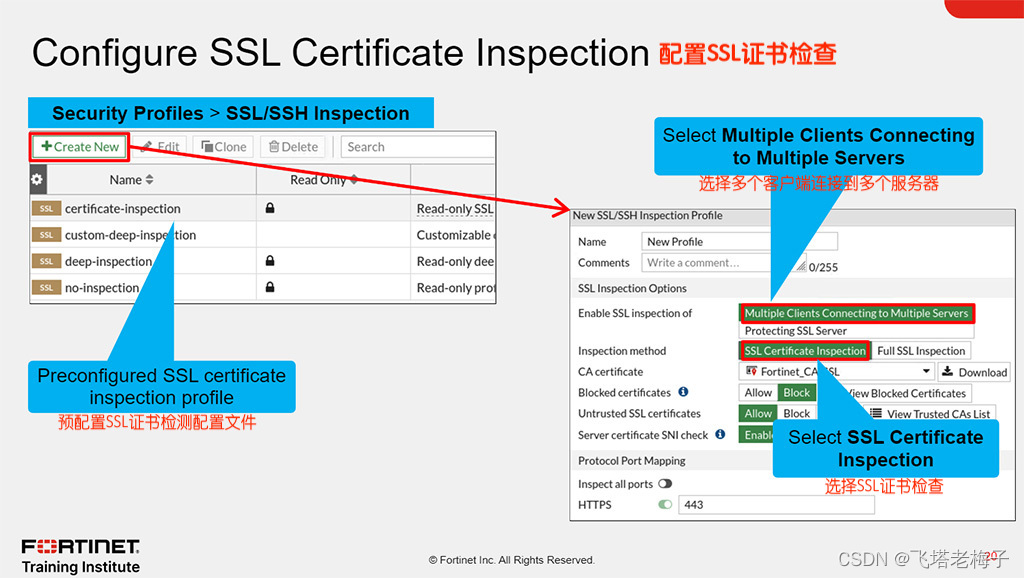

或者,你可以按照以下步骤创建自己的SSL证书检查配置文件:

1. 在FortiGate界面中,单击安全配置文件>SSL/SSH检测。

2. 单击新建,新建SSL/SSH检测配置文件。

3.选择多个客户端连接到多个服务器,单击SSL证书检查。

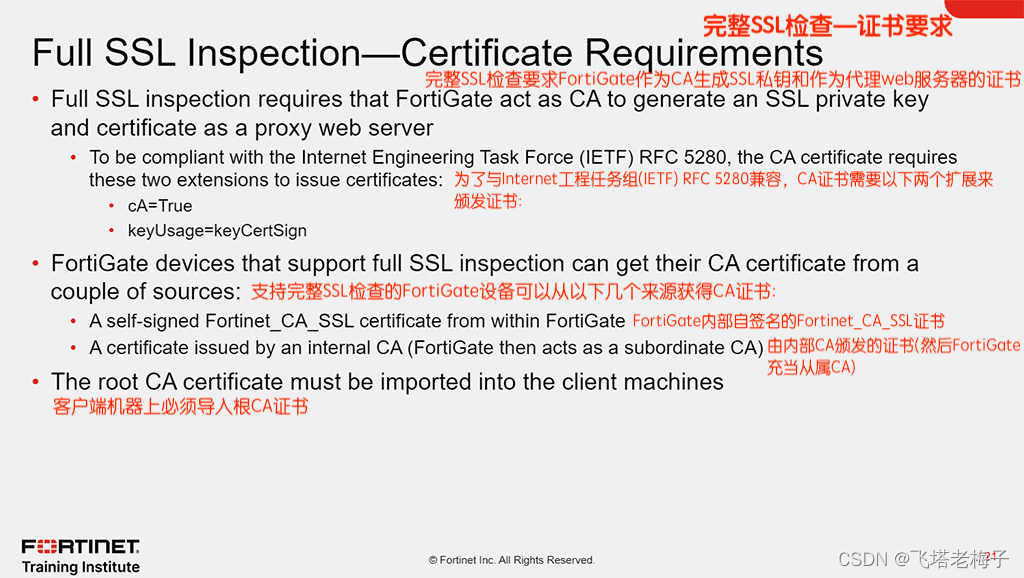

FortiGate执行web代理,并且必须作为CA来执行完整的SSL检查。当内部用户每次连接外部SSL服务器时,内部CA必须生成SSL私钥和证书。密钥对和证书会立即生成,因此用户与web服务器的连接不会延迟。

FortiGate执行web代理,并且必须作为CA来执行完整的SSL检查。当内部用户每次连接外部SSL服务器时,内部CA必须生成SSL私钥和证书。密钥对和证书会立即生成,因此用户与web服务器的连接不会延迟。

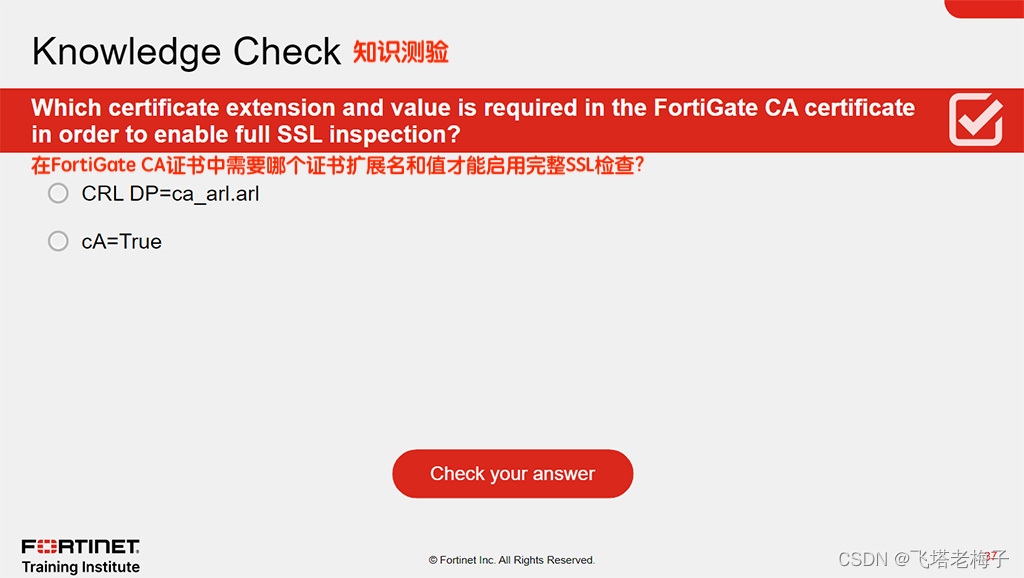

虽然看起来用户浏览器连接到web服务器,但浏览器连接到FortiGate。FortiGate充当代理web服务器。为了让FortiGate扮演这些角色,它的CA证书必须将基本约束扩展设置为CA =True,并将keyUsage扩展的值设置为keyCertSign。

cA=True表示该证书为cA证书。keyUsage=keyCertSign表示允许证书对应的私钥对证书进行签名。

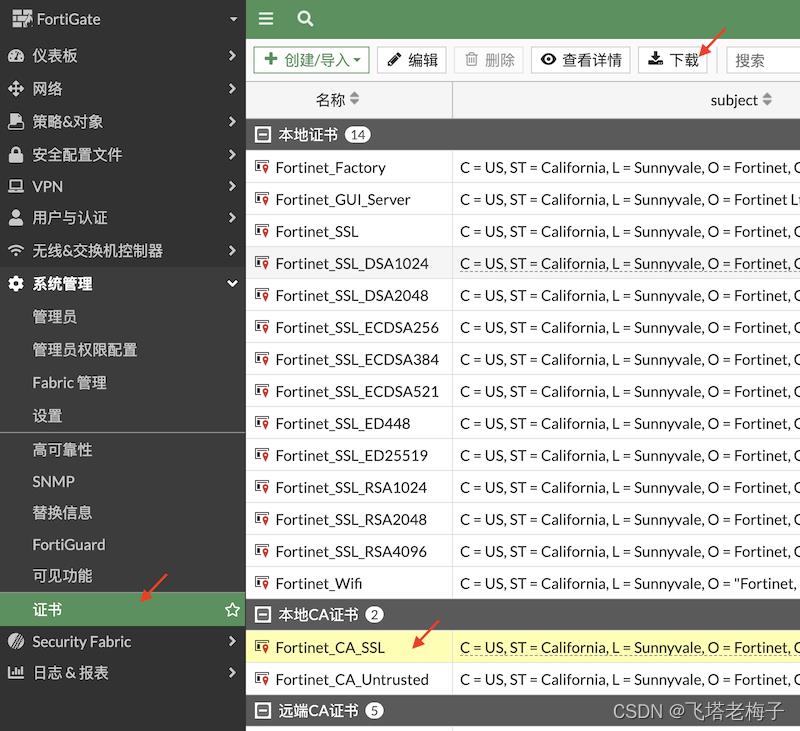

所有支持完整SSL检测的FortiGate设备都可以使用FortiGate提供的自签名Fortinet_CA_SSL证书或内部CA向FortiGate颁发CA证书。当FortiGate使用内部CA时,FortiGate充当从属CA。请注意,你的客户端机器和设备必须导入根CA证书,以便信任FortiGate并接受SSL会话。你必须在FortiGate上安装CA证书链。FortiGate向客户端发送证书链,客户端可以验证签名的有效性,从而建立信任链。

一些FortiGate设备提供了一种机制来检查在外部SSL服务器和内部客户端之间流动的加密数据。如果没有完整SSL检测,FortiGate就无法检测加密的流量,因为防火墙没有解密数据所需的SSL密钥,而该密钥是在SSL握手期间客户机和服务器之间协商的。

一些FortiGate设备提供了一种机制来检查在外部SSL服务器和内部客户端之间流动的加密数据。如果没有完整SSL检测,FortiGate就无法检测加密的流量,因为防火墙没有解密数据所需的SSL密钥,而该密钥是在SSL握手期间客户机和服务器之间协商的。

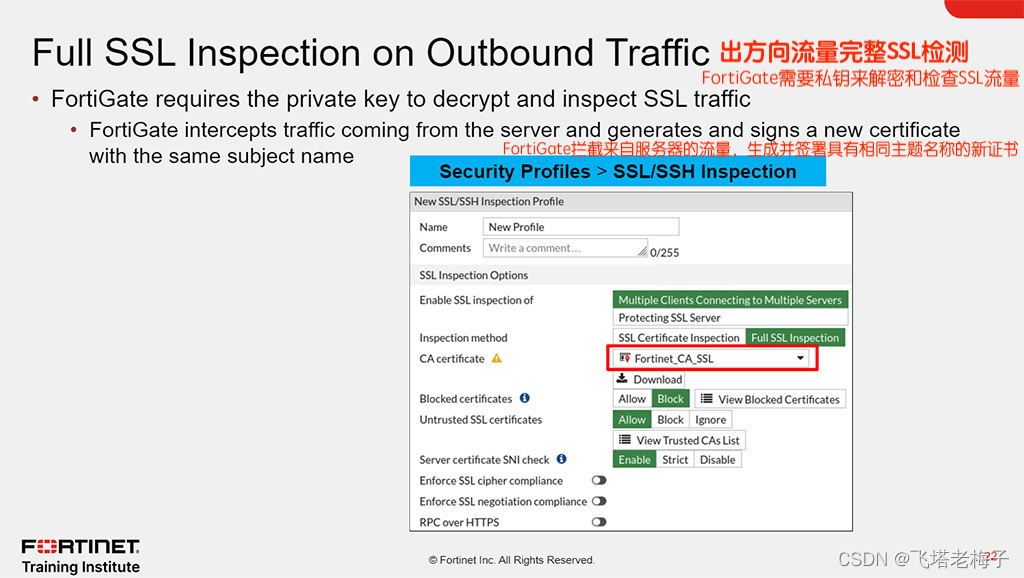

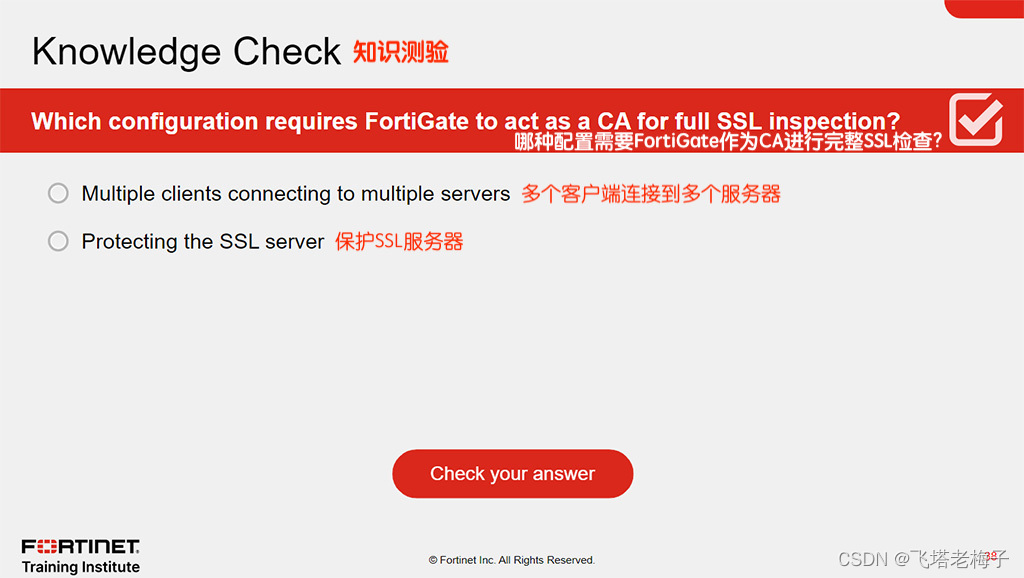

完整SSL检查有两种可能的配置:一种用于出方向流量,另一种用于入方向流量。

如果连接请求是出站的(由内部客户端发起到外部服务器),则必须选择多个客户端连接到多个服务器选项。然后,你必须选择将用于签署新证书的CA证书。在上图显示的示例中,它是内置的FortiGate_CA_SSL证书,可以在支持SSL检测的FortiGate设备上使用。在本课中,你还将了解如何为入站流量配置完整SSL检测。

在步骤1中,内部web浏览器连接到启用ssl的web服务器。通常,当浏览器连接到安全站点时,网络服务器会将其证书发送给浏览器。然而,在第2步中,FortiGate拦截了web服务器证书。在步骤3中,FortiGate内部CA生成新的密钥对和证书。新的证书主题名称必须是网站的DNS名称(例如,ex.ca)。在步骤4和步骤5中,新的密钥对和证书用于在FortiGate和web浏览器之间建立安全连接。每次客户端请求与外部SSL服务器的连接时,都会生成一个新的临时密钥对和证书。

在步骤1中,内部web浏览器连接到启用ssl的web服务器。通常,当浏览器连接到安全站点时,网络服务器会将其证书发送给浏览器。然而,在第2步中,FortiGate拦截了web服务器证书。在步骤3中,FortiGate内部CA生成新的密钥对和证书。新的证书主题名称必须是网站的DNS名称(例如,ex.ca)。在步骤4和步骤5中,新的密钥对和证书用于在FortiGate和web浏览器之间建立安全连接。每次客户端请求与外部SSL服务器的连接时,都会生成一个新的临时密钥对和证书。

在第5步中,FortiGate使用web服务器证书发起与web服务器的安全会话。在此配置中,FortiGate可以解密来自web服务器和浏览器的数据,以便在重新加密并将其发送到目的地之前扫描数据以寻找威胁。这种场景,从本质上来说就是一种MITM攻击。

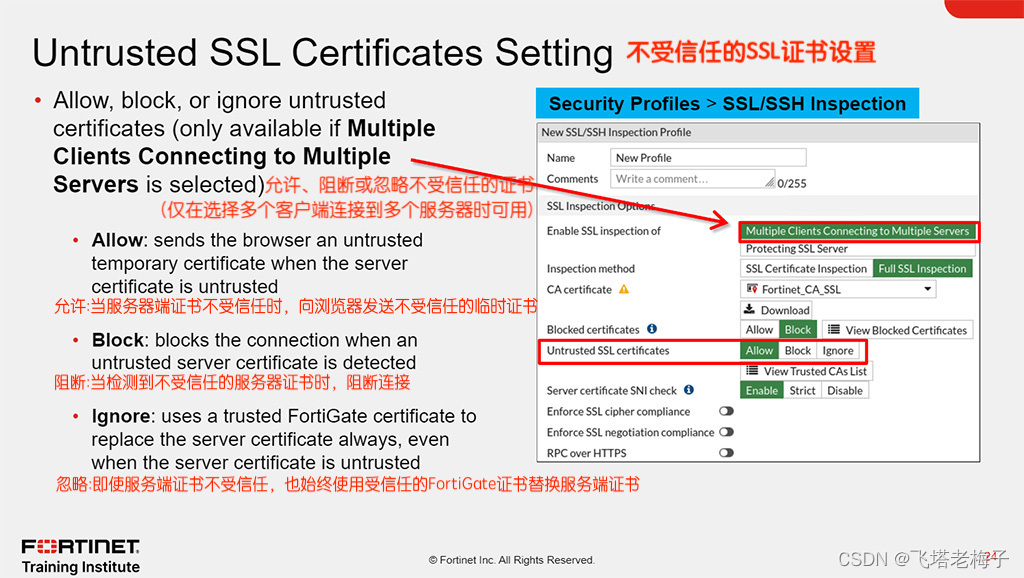

当你试图访问使用不受信任证书的HTTPS站点时,浏览器会提示证书警告。不受信任的证书包括自签名SSL证书,除非将证书导入浏览器信任的证书存储区。FortiGate在SSL/SSH检测页面上有自己的配置设置,其中包括允许、阻断或忽略不受信任的SSL证书的选项。

当你试图访问使用不受信任证书的HTTPS站点时,浏览器会提示证书警告。不受信任的证书包括自签名SSL证书,除非将证书导入浏览器信任的证书存储区。FortiGate在SSL/SSH检测页面上有自己的配置设置,其中包括允许、阻断或忽略不受信任的SSL证书的选项。

当将未受信任SSL证书设置为允许和FortiGate检测到不受信任的SSL证书时,FortiGate生成一个由内置Fortinet_CA_Untrusted证书签名的临时证书。然后,FortiGate将临时证书发送给浏览器,浏览器向用户显示一个警告,表明该站点不受信任。如果FortiGate接收到一个受信任的SSL证书,那么它将生成一个由内置Fortinet_CA_SSL证书签名的临时证书,并将其发送给浏览器。如果浏览器信任Fortinet_CA_SSL证书,则完成SSL握手。否则,浏览器还会显示警告消息,告知用户该网站是不可信的。换句话说,要使该函数按预期工作,你必须将Fortinet_CA_SSL证书导入到浏览器的受信任根CA证书存储中。不允许导入Fortinet_CA_Untrusted证书。

当将设置设置为阻断并且FortiGate接收不受信任的SSL证书时,直接阻断连接,用户无法继续。

当设置为忽略时,无论SSL证书的状态是受信任还是不受信任,FortiGate都会向浏览器发送由Fortinet_CA_SSL证书签名的临时证书。然后,FortiGate继续建立SSL会话。

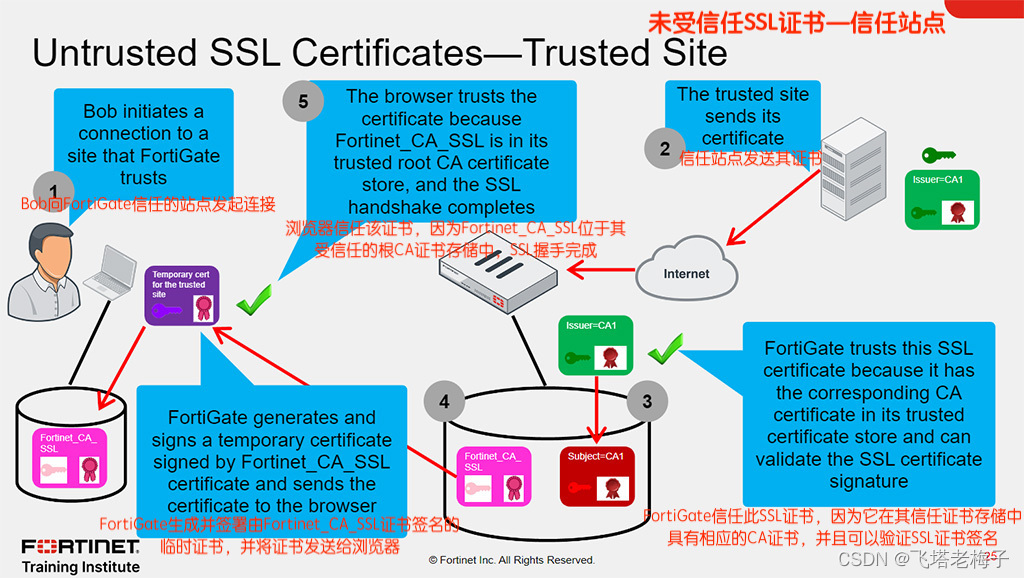

上图显示的场景描述了如何处理受信任的外部站点,而不考虑未受信任SSL证书设置。

上图显示的场景描述了如何处理受信任的外部站点,而不考虑未受信任SSL证书设置。

在步骤1中,浏览器启动与FortiGate信任的外部站点的连接。在步骤2中,受信任服务器将其SSL证书发送给FortiGate。在步骤3中,FortiGate信任该证书,因为它在其受信任的证书存储中有相应的CA证书。FortiGate可以验证SSL证书上的签名。在步骤4中,由于FortiGate信任SSL证书,它生成了一个由Fortinet_CA_SSL证书签名的临时证书。FortiGate向浏览器发送临时证书。最后,在步骤5中,浏览器信任临时证书,因为Fortinet_CA_SSL证书在其受信任的根CA存储中。在浏览器完成验证证书后,它将使用FortiGate完成SSL握手。接下来,FortiGate继续与受信任服务器进行SSL握手。

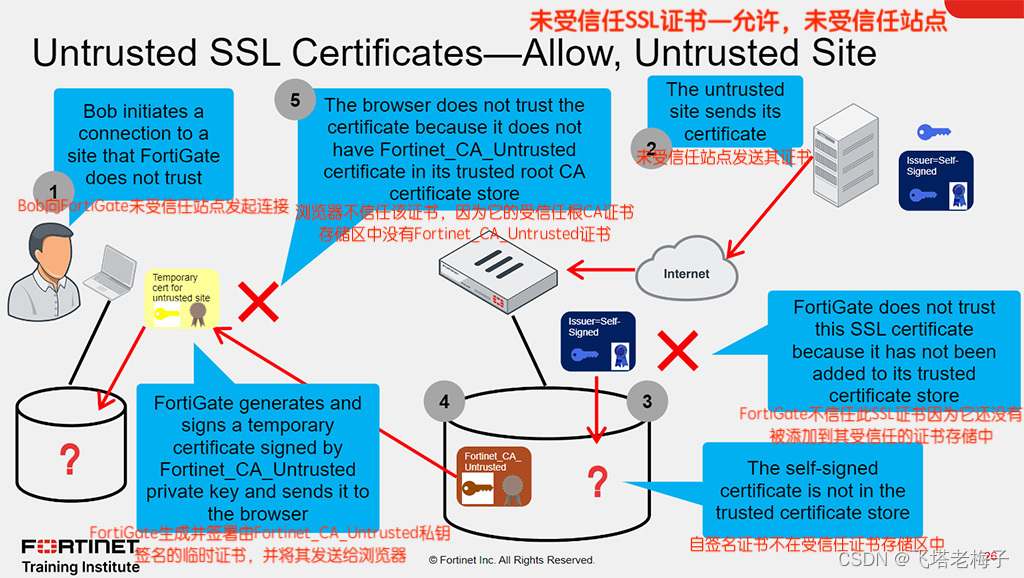

上图中显示的场景描述了当未受信任SSL证书设置为允许时,FortiGate如何处理不受信任的外部站点。

上图中显示的场景描述了当未受信任SSL证书设置为允许时,FortiGate如何处理不受信任的外部站点。

在步骤1中,浏览器启动与FortiGate不信任的外部站点的连接。在步骤2中,不受信任的服务器将其自签名SSL证书发送到FortiGate。在步骤3中,FortiGate在其受信任的证书存储中没有找到证书的副本,因此不信任SSL证书。在步骤4中,由于FortiGate不信任SSL证书,它生成了一个由Fortinet_CA_Untrusted证书签名的临时证书。这个临时证书会被发送到浏览器。在步骤5中,浏览器不信任临时证书,因为在其受信任的根CA存储中没有Fortinet_CA_Untrusted证书。浏览器会显示一个警告,提醒用户该证书不受信任。如果用户决定忽略警告并继续操作,浏览器将使用FortiGate完成SSL握手。接下来,FortiGate继续与不受信任的服务器进行SSL握手。

用户可以选择将此临时证书写入浏览器受信任证书存储区。然而,这在未来没有影响。用户下次连接到同一个不受信任的站点时,会为会话生成一个新的临时证书。

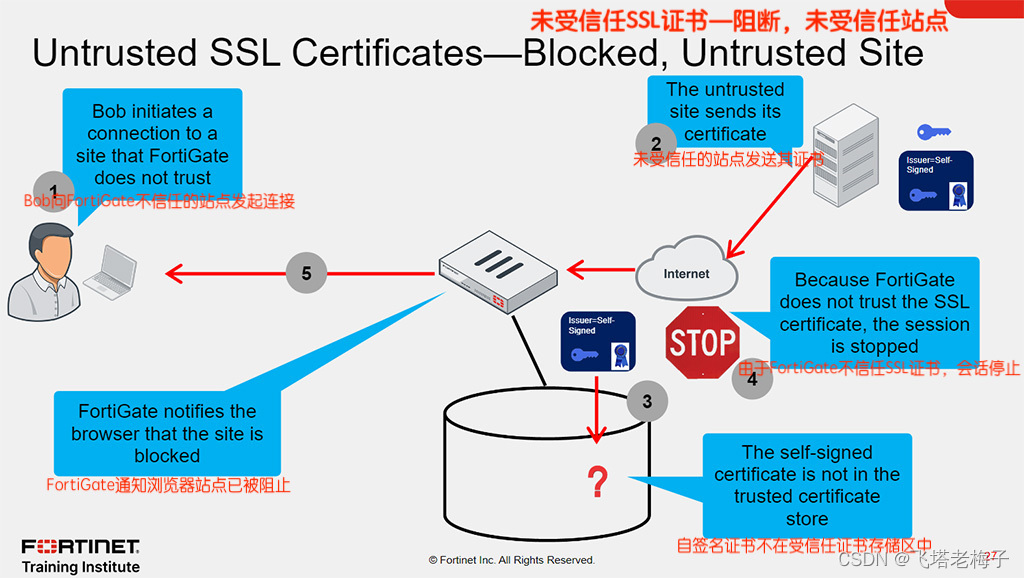

上图中显示的场景描述了当未受信任SSL证书设置为阻断时,FortiGate如何处理不受信任的外部站点。

上图中显示的场景描述了当未受信任SSL证书设置为阻断时,FortiGate如何处理不受信任的外部站点。

在步骤1中,浏览器启动与FortiGate不信任的外部站点的连接。在步骤2中,不受信任的服务器将其自签名SSL证书发送到FortiGate。在步骤3中,FortiGate在其受信任的证书存储中没有找到该证书,因此不信任SSL证书。在步骤4中,因为FortiGate不信任SSL证书,所以它停止了会话。在步骤5中,FortiGate通知浏览器该站点已被阻止。

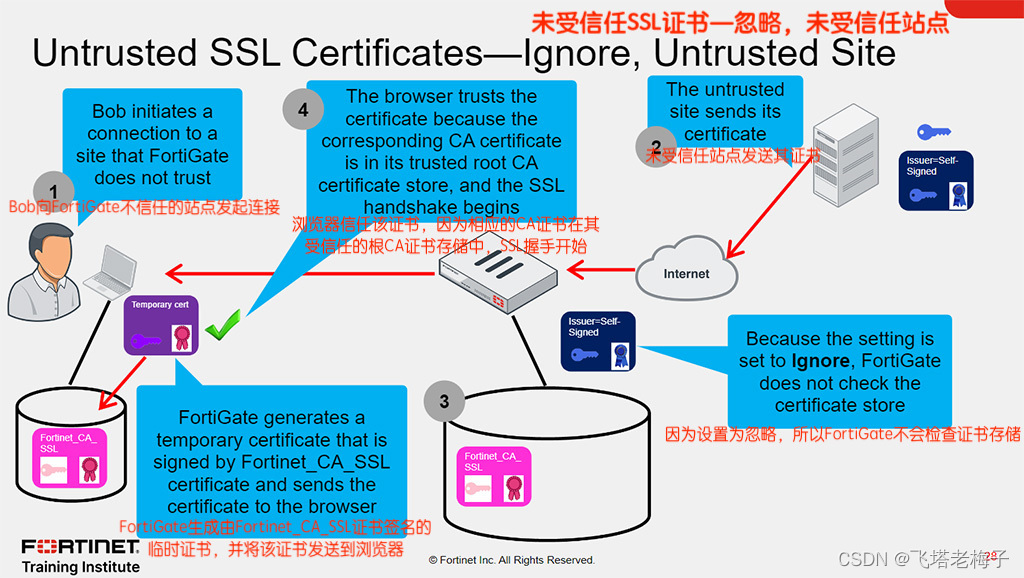

上图显示的场景描述了当未受信任SSL证书设置为忽略时,FortiGate如何处理不受信任的外部站点。

上图显示的场景描述了当未受信任SSL证书设置为忽略时,FortiGate如何处理不受信任的外部站点。

在步骤1中,浏览器启动与FortiGate不信任的外部站点的连接。在步骤2中,不受信任的服务器将其自签名SSL证书发送到FortiGate。由于该设置被设置为忽略,FortiGate不会检查证书存储。在步骤3中,FortiGate生成由Fortinet_CA_SSL证书签名的临时证书,并发送给浏览器。在步骤4中,浏览器信任该证书,因为Fortinet_CA_SSL证书在其受信任的根CA存储中。在浏览器完成对证书的检查后,它将使用FortiGate完成SSL握手。接下来,FortiGate继续与受信任服务器进行SSL握手。

到受信任站点的连接也以同样的方式处理。

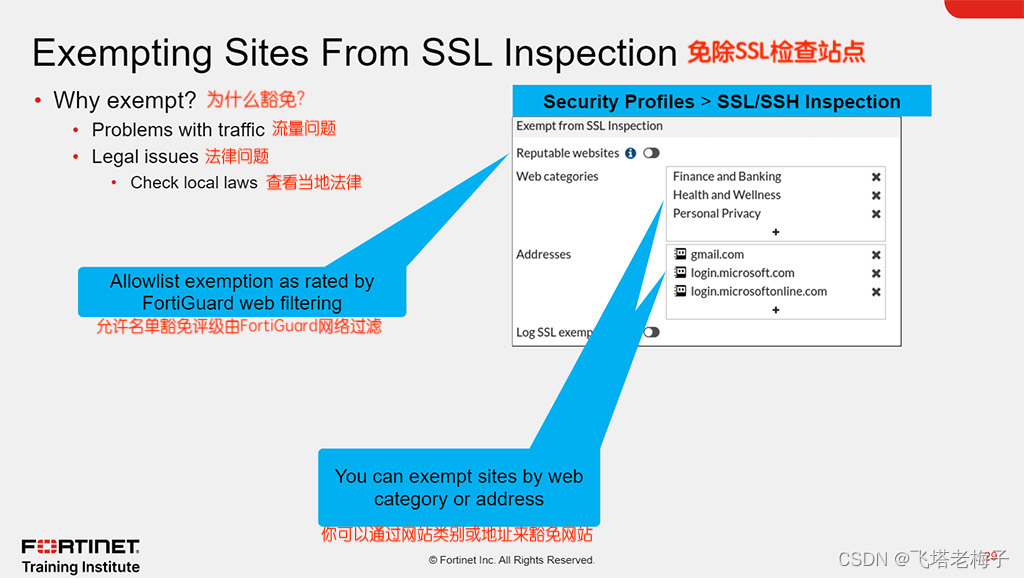

在完整SSL检查配置文件中,你还可以指定希望免除SSL检查的SSL站点(如果有的话)。如果流量引起了流量问题或由于法律原因,你可能需要免除对流量的SSL检查。

在完整SSL检查配置文件中,你还可以指定希望免除SSL检查的SSL站点(如果有的话)。如果流量引起了流量问题或由于法律原因,你可能需要免除对流量的SSL检查。

例如,在使用HTTP公钥固定(HPKP)启用的站点上执行SSL检查可能会导致流量问题。请记住,FortiGate检查加密通信流量的唯一方法是拦截来自服务器的证书,并生成一个临时证书。在FortiGate提供临时SSL证书后,使用HPKP的浏览器拒绝继续。因此,SSL检测配置文件允许对特定流量进行豁免。

保护隐私的法律可能是绕过SSL检查的另一个原因。例如,在一些国家,检查与SSL银行相关的流量是非法的。为站点配置豁免比为每个单独的银行设置防火墙策略要简单。你可以根据网站类别(如金融或银行)来豁免网站,也可以根据地址来豁免网站。或者,你可以启用信誉良好的网站,这将FortiGuard维护的信誉域名的允许列表从完整的SSL检查中排除。该列表定期更新并通过FortiGuard下载到FortiGate设备。

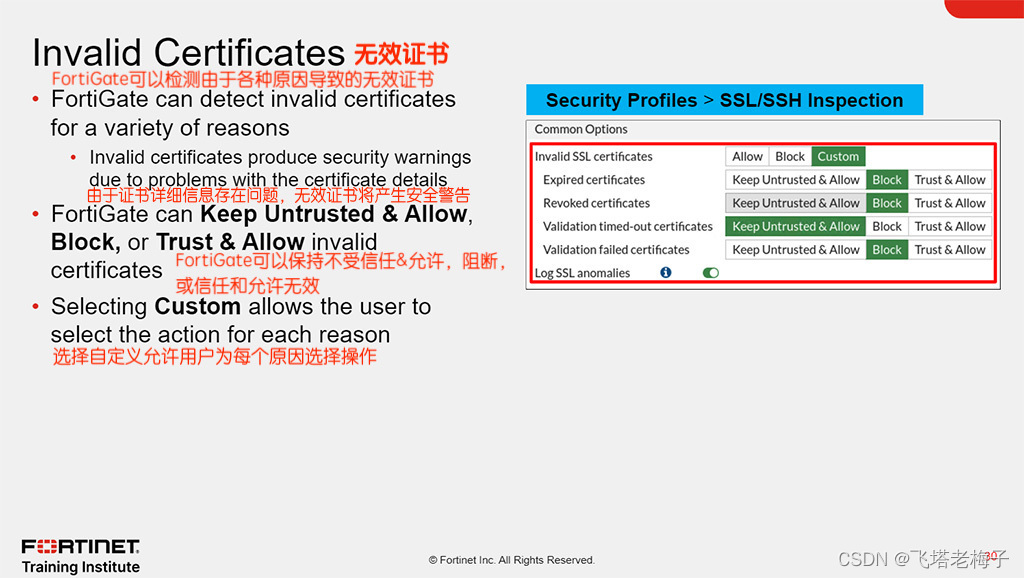

FortiGate可以检测到由于以下原因导致的无效证书:

FortiGate可以检测到由于以下原因导致的无效证书:

● 过期:过期的证书。

● 回收:表示根据CRL或OCSP信息已经吊销证书。

● 验证超时:由于通信超时,无法验证证书。

● 验证失败:由于通信错误,无法验证证书。

当由于上述原因导致证书失效时,你可以配置以下操作:

● 保持不受信任&允许:FortiGate允许网站,并让浏览器决定采取的行动。FortiGate将证书作为受信任的。

● 阻断:FortiGate会阻断网站的内容。

● 信任&允许:FortiGate允许网站并将证书视为受信任的。

证书检查功能可以分解为两个主要的检查,它们是并行进行的:

● FortiGate检查证书是否无效,原因有四种。

● FortiGate基于本地安装的CA证书和SSL服务器提供的证书。

根据配置的操作和检查结果,FortiGate将证书表示为受信任的(由Fortinet_CA_SSL签名)或不受信任的(由Fortinet_CA_Untrusted签名),并允许或阻止该内容。你还可以通过启用记录SSL异常日志选项来跟踪证书异常。

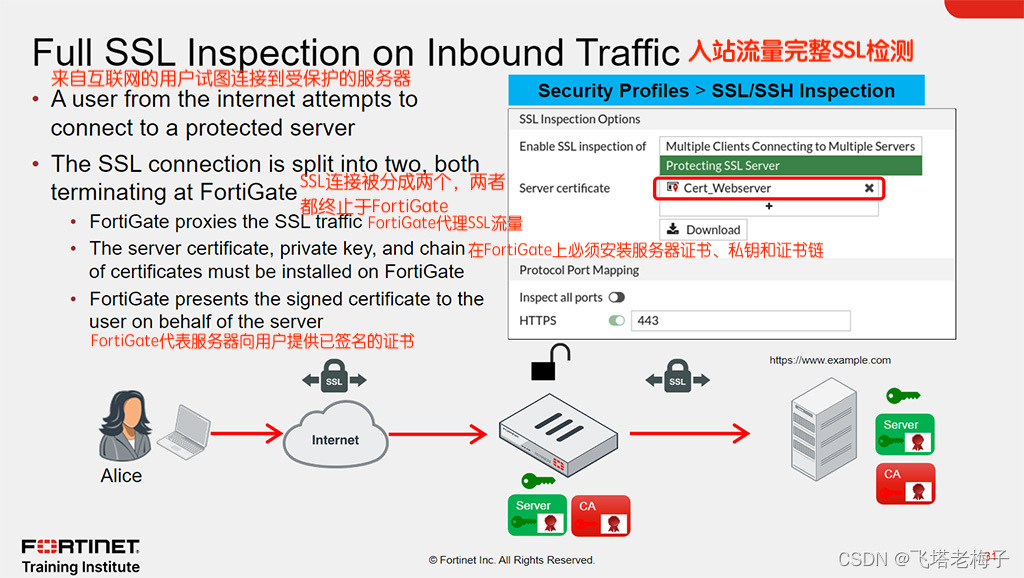

在上图显示的例子中,FortiGate正在保护一个web服务器。这是完整SSL检查的第二个配置选项。配置该服务器的SSL检测配置文件时,必须选择保护SSL服务器,将服务器密钥对导入FortiGate,然后在服务器证书下拉列表框中选择证书。

在上图显示的例子中,FortiGate正在保护一个web服务器。这是完整SSL检查的第二个配置选项。配置该服务器的SSL检测配置文件时,必须选择保护SSL服务器,将服务器密钥对导入FortiGate,然后在服务器证书下拉列表框中选择证书。

当Alice试图连接到受保护的服务器时,FortiGate通过使用服务器密钥对与客户端建立安全连接,成为代理web服务器。FortiGate还建立了与服务器的安全连接,但充当客户端。此配置允许FortiGate从任意方向解密数据,扫描数据,如果数据是干净的,则重新加密并发送给预期的接收者。

你必须安装服务器证书和私钥,以及构建信任链所需的证书链。FortiGate为此目的将证书链发送给浏览器。

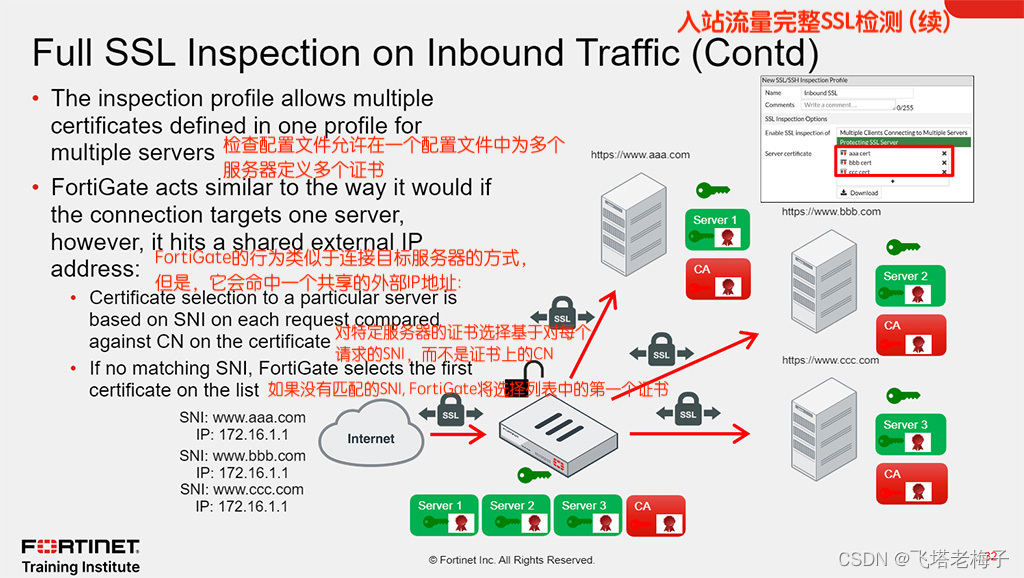

通过对入站流量创建完整SSL检测配置文件,你可以配置该配置文件来使用多个网站,如果它们是由相同的外部IP地址访问的。当FortiGate接收客户端和服务器hello消息时,它根据检查配置文件中证书部分的通用名称(CN),基于服务器名称指示(SNI)值,选择证书来执行完整的SSL检查。如果一个证书CN与请求中的SNI匹配,FortiGate就会选择这个证书来替换原来的证书,并使用它来检查流量。

通过对入站流量创建完整SSL检测配置文件,你可以配置该配置文件来使用多个网站,如果它们是由相同的外部IP地址访问的。当FortiGate接收客户端和服务器hello消息时,它根据检查配置文件中证书部分的通用名称(CN),基于服务器名称指示(SNI)值,选择证书来执行完整的SSL检查。如果一个证书CN与请求中的SNI匹配,FortiGate就会选择这个证书来替换原来的证书,并使用它来检查流量。

如果SNI与SSL配置文件中的证书列表中的CN不匹配,则FortiGate将选择列表中的第一个服务器证书。

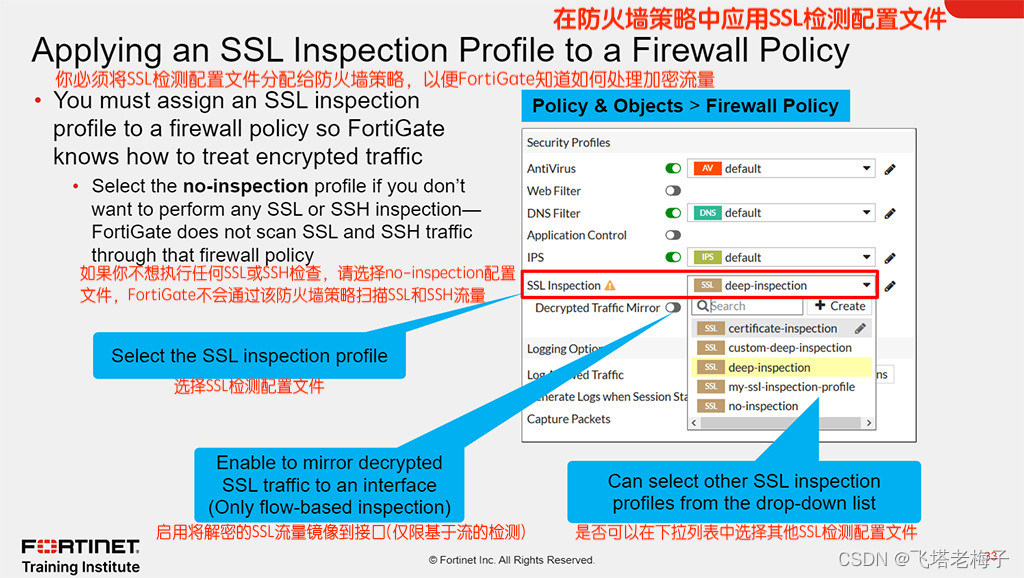

创建并配置SSL检测配置文件后,必须将其分配给防火墙策略,以便FortiGate知道如何检测加密的流量。

创建并配置SSL检测配置文件后,必须将其分配给防火墙策略,以便FortiGate知道如何检测加密的流量。

现在大部分的互联网流量都是加密的。因此,你通常希望启用SSL检测,以保护你的网络免受通过加密流量传输的安全威胁。如果不需要启用SSL或SSH检测,请在下拉列表中选择不检测配置文件。如果策略中没有开启SSL检测功能,FortiGate将不对匹配该策略的SSL或SSH加密流量进行扫描。

如果选择启用了完整SSL检测的配置文件,则会出现解密流量镜像选项。如果你希望FortiGate将解密的SSL流量的副本发送到接口,请启用此选项,它只适用于基于流的检查。当你启用解密流量镜像时,FortiGate将显示一个窗口,其中载有该功能的使用条款。用户必须先同意这些条款,才能使用该功能。

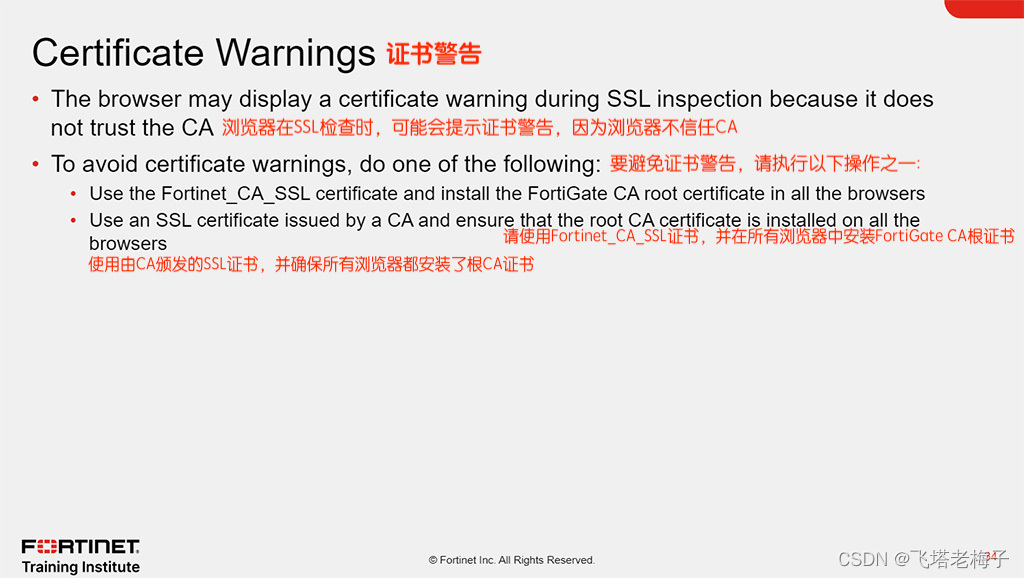

当使用FortiGate自签名CA进行完整SSL检查时,每次你连接到HTTPS站点时,浏览器都会显示证书警告。这是因为浏览器正在接收由FortiGate签名的证书,这是一个它不认识和信任的CA。浏览器在进行SSL证书检查时,还会显示证书警告,且HTTPS网站被FortiGate阻止。由于FortiGate需要向浏览器提供替换消息,因此,FortiGate执行MITM并使用其自签名CA对证书进行签名。

当使用FortiGate自签名CA进行完整SSL检查时,每次你连接到HTTPS站点时,浏览器都会显示证书警告。这是因为浏览器正在接收由FortiGate签名的证书,这是一个它不认识和信任的CA。浏览器在进行SSL证书检查时,还会显示证书警告,且HTTPS网站被FortiGate阻止。由于FortiGate需要向浏览器提供替换消息,因此,FortiGate执行MITM并使用其自签名CA对证书进行签名。

你可以通过执行以下操作之一来避免此警告:

● 下载Fortinet_CA_SSL证书,并将其作为受信任的根授权机构安装在所有工作站上。

● 使用CA颁发的SSL证书,并确保该证书已安装在必要的浏览器中。

必须在FortiGate上安装SSL证书,并配置设备使用该证书进行SSL检测。如果SSL证书是由从属CA签名的,请确保FortiGate上安装了从SSL证书到根CA证书的整个证书链。所有客户端浏览器均已安装根CA。出于信任的目的,这是必需的。由于FortiGate在SSL握手期间向浏览器发送证书链,因此你不必在浏览器上安装中间CA证书。

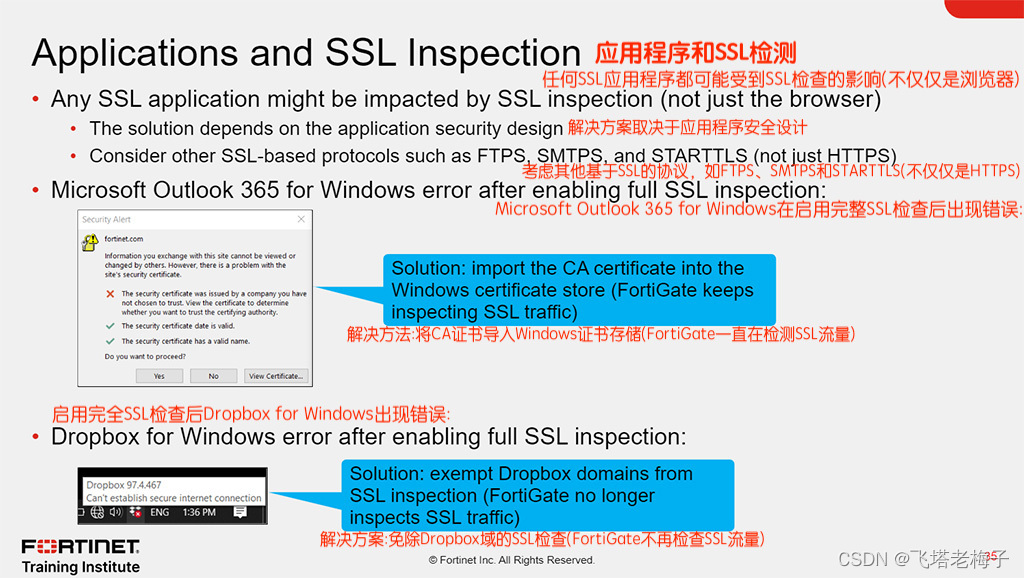

越来越多的应用程序正在使用SSL在internet上安全地交换数据。虽然本课的大部分内容都集中在SSL检查对浏览器的操作和影响上,但这也适用于其他使用SSL的应用程序。毕竟,浏览器只是在设备上使用SSL的另一个应用程序。

越来越多的应用程序正在使用SSL在internet上安全地交换数据。虽然本课的大部分内容都集中在SSL检查对浏览器的操作和影响上,但这也适用于其他使用SSL的应用程序。毕竟,浏览器只是在设备上使用SSL的另一个应用程序。

因此,当你在FortiGate上启用SSL检查时,需要考虑对基于SSL的应用程序的潜在影响。例如,微软Outlook 365 For Windows在启用完整SSL检查时报告证书错误,因为FortiGate使用的CA证书不受信任。要解决此问题,你可以将CA证书作为受信任的根证书颁发机构导入Windows证书存储区。由于微软Outlook 365信任Windows证书存储中的证书,因此应用程序将不再报告证书错误。另一种选择是免除微软Exchange服务器地址的SSL检查。虽然这可以防止证书错误,但你将不再对电子邮件流量执行SSL检查。

还有一些应用程序内置了额外的安全检查,可以防止MITM攻击,例如HPKP或证书固定。例如,Dropbox使用证书钉扎来确保不可能对用户流量进行SSL检查。因此,当你在FortiGate上启用完整SSL检查时,Dropbox客户端停止工作,并报告它无法建立安全连接。在Dropbox的情况下,解决连接错误的唯一方法是免除Dropbox连接到的域的SSL检查。

此外,请记住,SSL是由不同的协议利用的,而不仅仅是HTTP。例如,还有其他基于SSL,如FTPS、POP3S、SMTPS、STARTTLS、LDAPS、SIP TLS等。如果你有一个应用程序使用这些基于SSL的协议中的任何一个,并且你已经打开了SSL检查和一个用于检查这些协议的安全配置文件,那么应用程序可能会报告SSL或证书错误。解决方案取决于应用程序采用的安全措施。

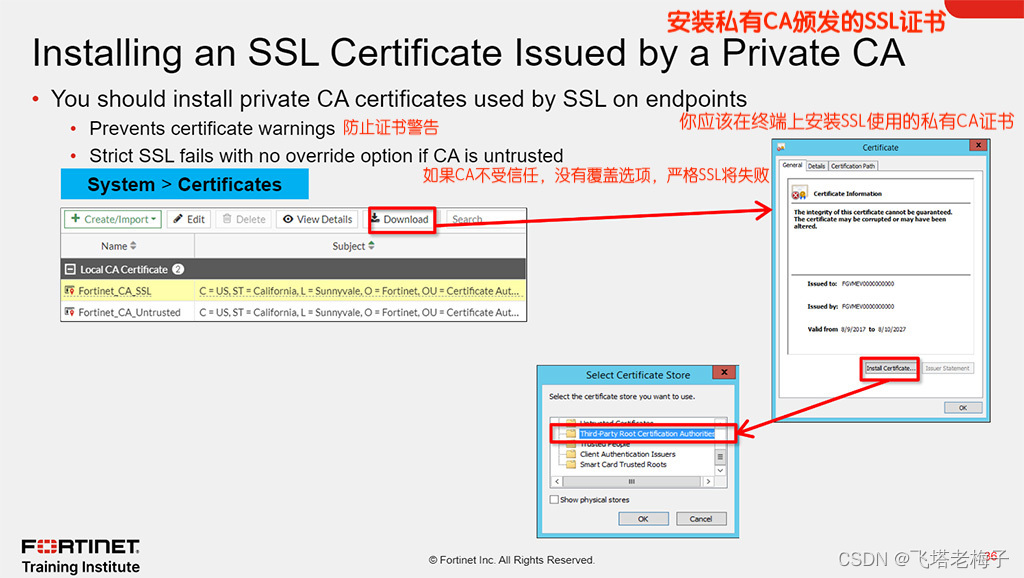

如果你正在使用由私有CA颁发的SSL证书,则必须将CA证书安装到受信任的CA列表中。如果你没有这样做,在你访问HTTPS网站时,web浏览器将出现警告消息。加密的通信也可能失败,仅仅是因为颁发和签署证书的CA不受信任。

如果你正在使用由私有CA颁发的SSL证书,则必须将CA证书安装到受信任的CA列表中。如果你没有这样做,在你访问HTTPS网站时,web浏览器将出现警告消息。加密的通信也可能失败,仅仅是因为颁发和签署证书的CA不受信任。

从FortiGate下载SSL证书后,你可以将其安装在任何web浏览器或操作系统上。并非所有浏览器都使用相同的证书存储库。例如,Firefox使用自己的存储库,而Internet Explorer和Chrome将证书存储在系统范围的存储库中。为了防止证书警告,你必须将SSL证书安装为受信任的根CA。

安装证书时,请确保将其保存到根授权机构的证书存储区。

答案:B

答案:B

答案:A

答案:A

恭喜你!你已经完成了这节课。现在,你要复习本课所学到的目标。

恭喜你!你已经完成了这节课。现在,你要复习本课所学到的目标。

通过掌握本课所涵盖的目标,你了解了FortiGate如何使用证书,以及如何管理和使用网络中的证书。

通过掌握本课所涵盖的目标,你了解了FortiGate如何使用证书,以及如何管理和使用网络中的证书。

以上是关于教程篇(7.2) 06. 证书操作 & FortiGate安全 ❀ Fortinet 网络安全专家 NSE 4的主要内容,如果未能解决你的问题,请参考以下文章