互联网企业安全高级指南读书笔记之业务安全与风控

Posted PolluxAvenger

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了互联网企业安全高级指南读书笔记之业务安全与风控相关的知识,希望对你有一定的参考价值。

帐号安全

注册

账号安全要从源头抓起,对抗垃圾注册的手段一般包括:

- 图片验证码

- 邮件验证码

- 短信验证码

- 语音验证码

- 电话语音验证码

逆向的协议如果经常变化或者复杂程度较高就会成为黑产的门槛,甲方安全团队应持有各种社工库,并随时更新,在用户注册时比对社工库内容,如个人注册信息相同,做出风险提示或者强制修改密码

登录

登录环节的问题包括:撞库、暴力破解、盗号登录、非常用设备登录、黑产小号和僵尸号登录等

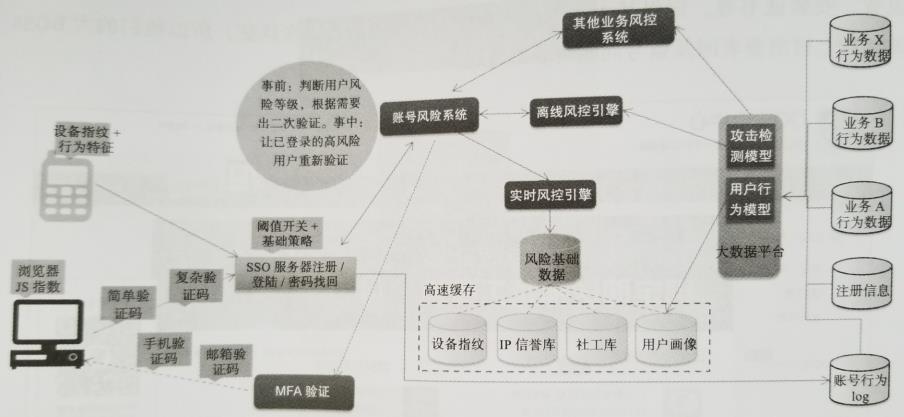

使用风控系统对比用户画像检测登录地域来源、IP 属性、可信设备、登录频率、代理使用习惯等从而推送不同复杂等级的验证码或开启多因素认证。或根据离线数据,即一段时间内的请求(行为)异常,以及其他业务风控子系统判断的行为异常,再调用风控的接口推送二次认证要求做人机识别

对于大规模的扫号、暴力破解,除了依赖于机器规则外,还应准备手工策略和应急预案。风控服务依赖很多数据,例如设备指纹、IP 信誉库、黑产手机号等

密保/密码找回

首先平台应提供多种密码保护手段,应确保平台的密码找回/密码重置等功能不存在逻辑漏洞可以被绕过,或发生过度信息披露。账户展现本身不应该存在可以被爬虫抓取聚合后用于撞库或暴力破解的信息

在认证设备之间提供异地登录提醒、异常登录提醒、破解账号提醒。对密码找回业务进行人机识别,防止批量找回、密码重置等接口的机器行为

多因素认证

重要的操作,例如密码找回、密码重置、证书安装,必须使用双因素认证或多因素认证(MFA)

多设备登录

多设备同时登录时应支持交叉认证,同时保证同平台不能“串号”

账号共享体系

绝大多数互联网平台都采用 SSO 的账号共享体系,在开放平台业务上使用 Oauth 、Openid 等联合认证协议。一方面 Oauth 等协议坑比较多,非常容易出问题,另一方面内部在对账户数据的使用上也容易不遵守规范,过度共享和滥用账户数据,这些都需要在相关的应用安全开发标准中约束

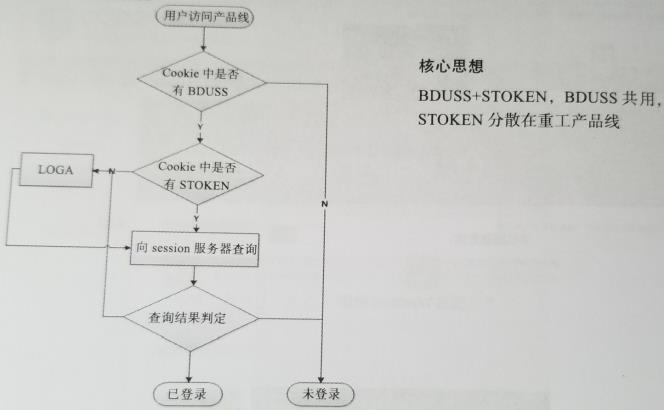

大型平台一般有很多应用,凭借一个登录 token 直接无障碍登录所有子应用在安全上并不是一个好的设计,一旦被XSS盗取token就相当于全线溃防。所以在功能和应用入口比较多的平台,会对业务划权重,分类分级,涉及个人认证信息、个人隐私、支付类的一般属于高级 Web 安全域,信息发布类的归入一般 Web 域。对高安全域的应用,登录除了 SSO token 之外,引入第一层认证的 secure token,黑客光有一个 token 登录不了重要应用,只有两个 token 齐备才可以继续登录

电商类

恶意下单

高峰时段下单使用验证码,下单后一段时间不付款订单自动失效,限制下单频率,有风控数据源可以对恶意账户进行标记,冻结下单

黄牛抢单

对于恶意养号,风控系统一般会根据小号、僵尸号平时的行为与正常账户的区别标注、登录的途径、登录地域、登录设备指纹、收货地址来分类标记,抢购开始前就能在账号层面冻结掉

在活动开启前如果抢单程序是针对既有页面逻辑的,可以临时更换业务逻辑使抢单程序失效。在抢购过程会使用验证码做人机识别

刷优惠券和奖励

首先要在账号层面根据大数据标记账户恶意灰度,其次优惠券跟账号绑定,无法流通和交易。跟网游中的经济体系数值类似,建立阶梯模型,给优质账户高额回馈,给低信誉账户小额优惠

反价格爬虫

价格爬虫主要是竞争对手比价。但凡是爬虫就有爬虫的特征,比如爬虫所在的 IP 段,同时爬虫不是正常的浏览器,可能不会解析 javascript,缺少正常的浏览器客户端行为和通信,所以通过这个做人机识别跟 DDoS 中的 CC 攻击有点类似

反欺诈

根据账户注册信息的真实性、登录设备的真实性、绑卡异常、账号异常,结合自有或第三方历史征信数据综合判断欺诈的可能性。依赖于大数据的反欺诈对数据源的要求比较高,绝大多数中小企业自建数据源不太具有可行性,初期还应该依仗大平台开放的基础数据能力做定制分析,并逐步积累自己的业务数据,等自身业务数据积累到一定规模时再考虑自建风控机制

信息泄露

信息泄露有几大来源,撞库、用户信息过度展现和披露、开放平台API滥用、供应链上下游信息泄露

交易风控

交易风控依赖于几个方面:

- 账户安全

- 客户端安全

- 反钓鱼

- 反木马

- 认证机制

- 证书 PKI

- 令牌

- 多因素认证

- 风险评估

- 账户历史行为

- 账户历史征信数据

- 交易和账户异常

- 漏洞模型筛选,机器规则+人工审核

网游类

- 客户端——对于 flash 等瘦客户端最主要的技术是代码混淆,用于对抗反编译后逆向游戏的逻辑和网络协议。对于大型客户端游戏,对抗的方式主要是加密加壳,以及各种二进制反调试手段

- 网络封包——对抗重放型攻击,具体实现方式可以参考大多数 rest API 的安全设计如何防止 packet replay 攻击,原理基本类似

- 服务端校验——把大部分逻辑验证放在服务端,同时校验时钟同步等

- 人机识别——通过定期弹出验证码或回答问题实现前端的人机识别,后端根据地图移动轨迹,鼠标轨迹,物品使用速度等做人机识别

- 产品内容设计——物品与账号绑定,随时间降低收益,内部经济平衡数值体系,游戏内产出利益分配倾向性等对抗打金工作室对游戏内部环境的污染

- 运营数据监控——通过运营数据,如虚拟装备产出数量,个人成长速度等监控发现异常行为

- 私服——主要的根源在于供应链管理,研发到运营的交付过程,研发的信息安全管理,运营平台的防黑建设,研发团队集体跳槽的知识产权保护,主创人员敏感异动预警,竞业协议,保密协议等

媒体与云计算

媒体的主要问题是黄赌毒、舆情安全。基础手段:敏感字过滤、设置举报功能、人工审核,高级手段:抓取样本、特征识别

云平台的监管,一方面手不能伸得太长,触及用户隐私数据,一方面又要做治理。养鸡场这类问题,纯粹是一个租户级的整体安全防护能力,基于网络的异常流量分析

以上是关于互联网企业安全高级指南读书笔记之业务安全与风控的主要内容,如果未能解决你的问题,请参考以下文章