(网络安全)主动信息收集 操作系统识别

Posted xialuoxialuo

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(网络安全)主动信息收集 操作系统识别相关的知识,希望对你有一定的参考价值。

0X01:识别操作系统的目的

通过识别目标主机的操作系统 如果对方使用未打补丁 或 存在已知漏洞的版本系统 便可以通过漏洞实施入侵

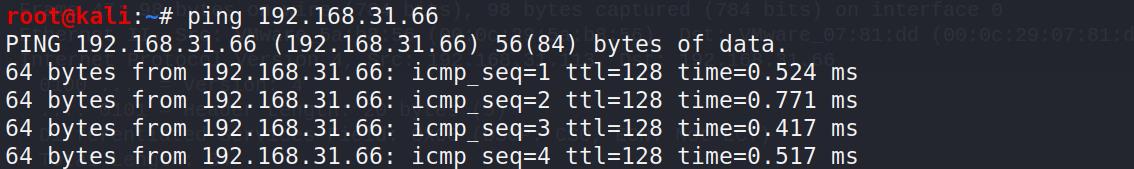

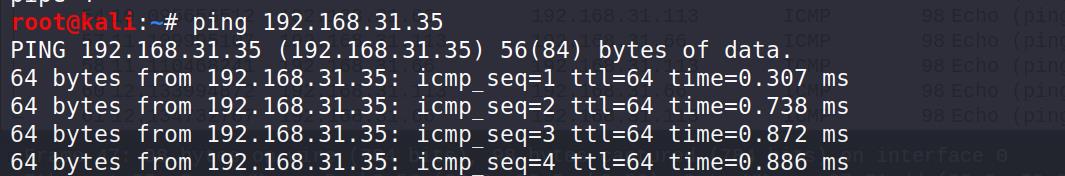

0X02:根据TTL起始值进行判断

WindowsTTL值:128(65----128)

Linux/UnixTTL值:64(1-64)

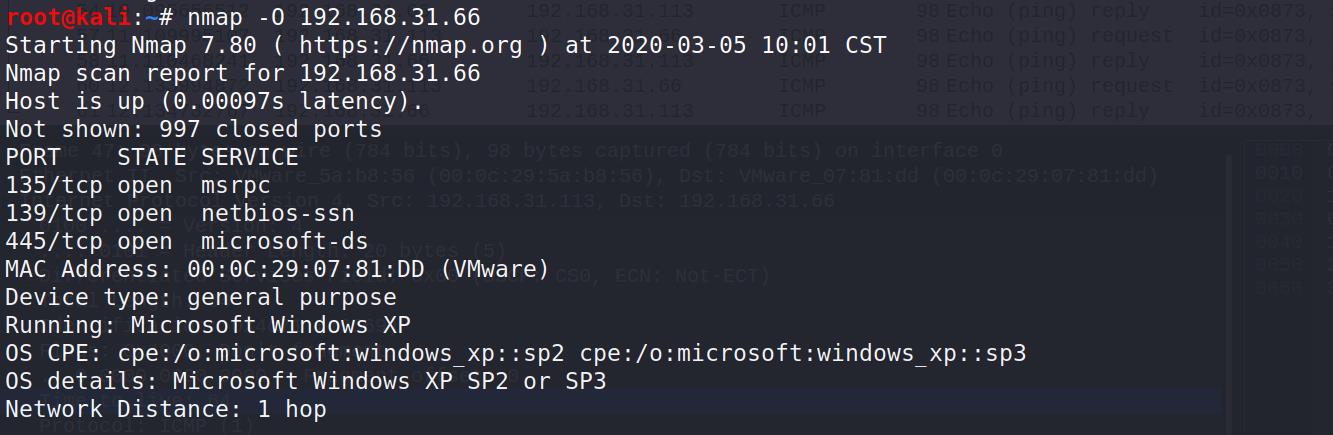

使用nmap命令对目标系统进行识别

nmap -O 192.168.31.66

给出了我们许多信息 同时给出了CPE

CPE(CommonPlatformEnumeration,通用平台枚举)格式描述该系统的信息。

以标准的CPE格式来描述操作系统类型,便于Nmap与外界信息的交换,比如可以很快从网上开源数据库查找到CPE描述的操作系统具体信息。

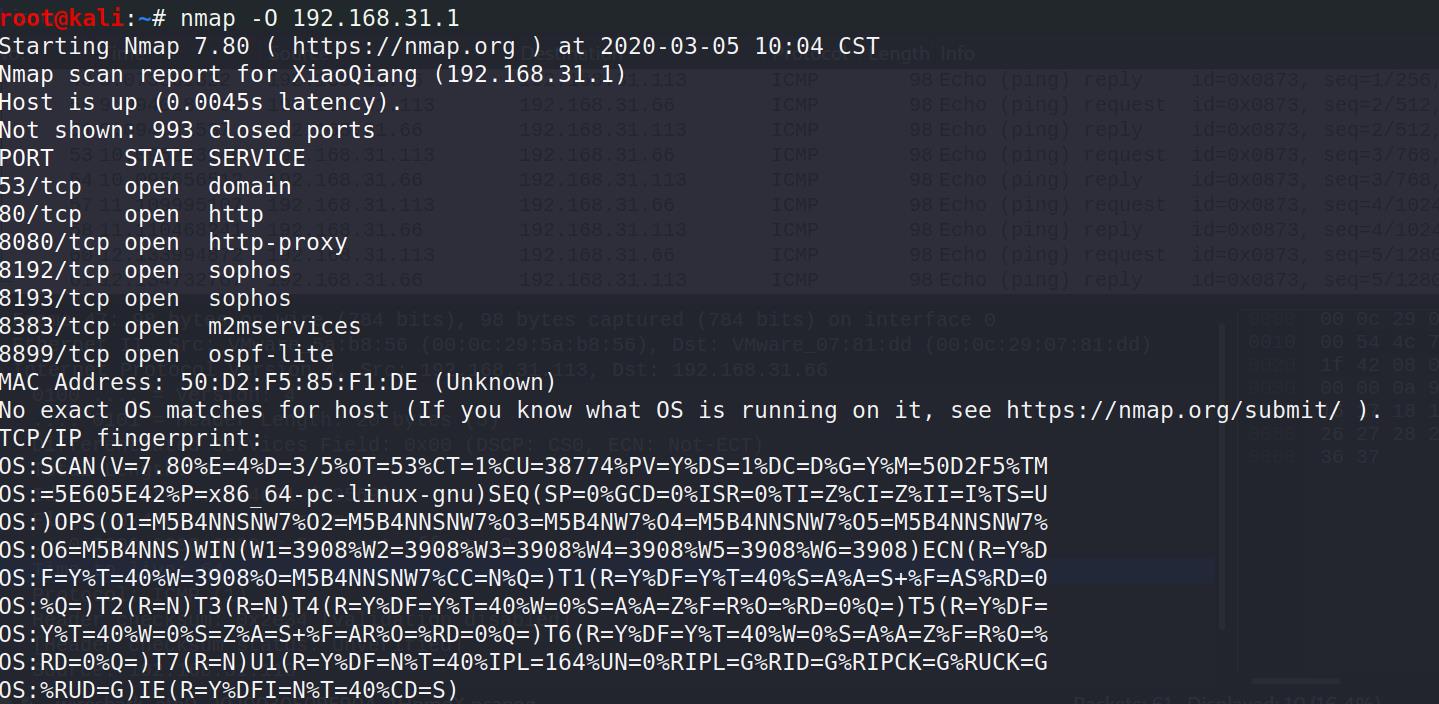

扫描一下小米路由器 没有结果

0x03被动操作系统识别

顾名思义,进行被动扫描不是主动向目标主机进行扫描,而是通过抓取数据包、利用交换机镜像端口 等等来判断目标主机的操作系统信息

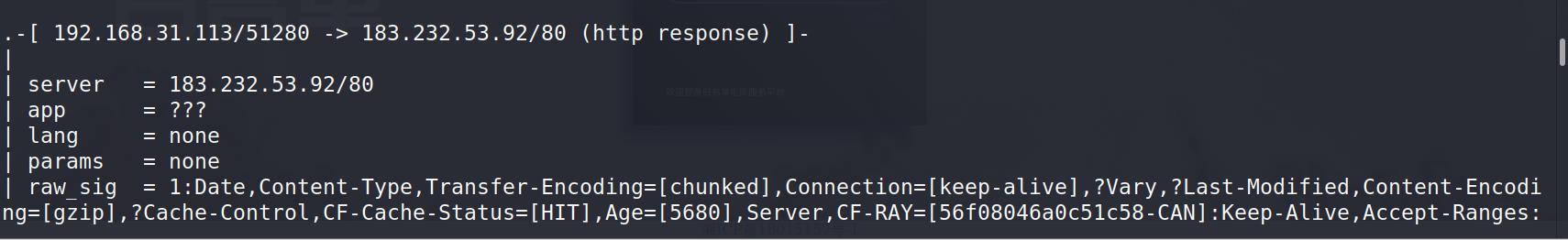

开启p0f

sig为签名信息

p0f适合用于nmap易被发现或nmap无法使用的情况下

小结:有些时候 我们需要利用操作系统的漏洞来完成渗透过程 所以 就需要知道目标主机的系统信息

可以利用 nmap nc 和抓包看TTL值等多种方法 在使用nmap会暴露自己 或无法使用nmap的情况下可以选择p0f进行被动信息收集

以上是关于(网络安全)主动信息收集 操作系统识别的主要内容,如果未能解决你的问题,请参考以下文章