进入全民https时代

Posted 薛定谔的猿

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了进入全民https时代相关的知识,希望对你有一定的参考价值。

无论你是用户,还是企业或个人开发者,都希望你的站点或你访问的站点能更加安全。那么在这个全民https的年代,让我们一起把自己的网站绿(安全)起来吧。

简介

为什么HTTPS会突然受到青睐?

大多数情况是运营商HTTP劫持,当我们使用HTTP请求请求一个网站页面的时候,网络运营商会在正常的数据流中插入精心设计的网络数据报文,让客户端(通常是浏览器)展示“错误”的数据,通常是一些弹窗,宣传性广告或者直接显示某网站的内容。HTTP为什么会被劫持?

HTTP在传输的过程中使用的是明文!

什么是https

超文本传输安全协议(英语:Hypertext Transfer Protocol Secure,缩写:HTTPS,常称为HTTP over TLS,HTTP over SSL或HTTP Secure)是一种通过计算机网络进行安全通信的传输协议。HTTPS经由HTTP进行通信,但利用SSL/TLS来加密数据包。HTTPS开发的主要目的,是提供对网站服务器的身份认证,保护交换数据的隐私与完整性。这个协议由网景公司(Netscape)在1994年首次提出,随后扩展到互联网上。

来自维基百科

HTTPS的主要思想是在不安全的网络上创建一安全信道,并可在使用适当的加密包和服务器证书可被验证且可被信任时,对窃听和中间人攻击提供合理的防护。

与http的差异

与HTTP的URL由http://起始且默认使用端口80不同,HTTPS的URL由https://起始且默认使用端口443。

http使用TCP 三次握手建立连接,客户端和服务器需要交换3个包,https除了 TCP 的三个包,还要加上 SSL握手需要的9个包,所以一共是12个包。一般开启了SSL会增加内存、CPU、网络带宽的开销。

HTTP是不安全的,且攻击者通过监听和中间人攻击等手段,可以获取网站帐户和敏感信息等。HTTPS被设计为可防止前述攻击,并在正确配置时被认为是安全的。

HTTP协议和安全协议同属于应用层(OSI模型的最高层),具体来讲,安全协议工作在HTTP之下,运输层之上:安全协议向运行HTTP的进程提供一个类似于TCP的套接字,供进程向其中注入报文,安全协议将报文加密并注入运输层套接字;或是从运输层获取加密报文,解密后交给对应的进程。严格地讲,HTTPS并不是一个单独的协议,而是对工作在一加密连接(TLS或SSL)上的常规HTTP协议的称呼。

HTTPS报文中的任何东西都被加密,包括所有报头和荷载。除了可能的选择密文攻击(参见限制小节)之外,一个攻击者所能知道的只有在两者之间有一连接这一事实。

通常使用的是RSA非对称加密算法加密算法。(下次分享一下加密解密)

证书的分类

域名型 SSL 证书(DV SSL)

企业型 SSL 证书(OV SSL)

增强型 SSL 证书(EV SSL)

详情的可以参考各个厂商的介绍,反正越贵越好就对了

各大服务商都有卖SSL证书的服务,比如阿里云、亚马逊等等。

嗯 价格感人。当然有可以免费使用一年的证书。有阿里服务器的可以申请一个。

当然土豪随意……

使用免费的开源的证书

市面上有些免费的https 证书,但有些证书浏览器并不太认可,当访问网站时依然会报警。

所以这里我们推荐使用 Let’s Encrypt 这款免费的证书

这里官网letsencrypt.org

Let’s Encrypt

Let’s Encrypt 是一个于2015年三季度推出的数字证书认证机构,将通过旨在消除当前手动创建和安装证书的复杂过程的自动化流程,并推广使万维网服务器的加密连接无所不在,为安全网站提供免费的SSL/TLS证书。[1][2]

Let’s Encrypt 是由互联网安全研究小组(ISRG,一个公益组织)提供的服务。主要赞助商包括电子前哨基金会,Mozilla基金会,Akamai以及思科。2015年4月9日,ISRG与Linux基金会宣布合作。[3]

用以实现这一新的数字证书认证机构的协议被称为自动证书管理环境(ACME)。[4] GitHub上有这一规范的草案,[4][5]且提案的一个版本已作为一个Internet草案发布。[6]

Let’s Encrypt 宣称这一过程将十分简单、自动化并且免费。[7]

所以… 它是免费的,有强大的基金支持,我们可以放心大胆的使用免费的证书。

Certbot

网上许多的 Let's Encrypt 教程,普遍安装起来比较麻烦,这里我推荐使用github上的一款非常方便的工具certbot

github.com/certbot/certbot

这个安装起来非常的傻瓜,大概只要三四步基本就搞定了。

接下来我们开始安装。

Install

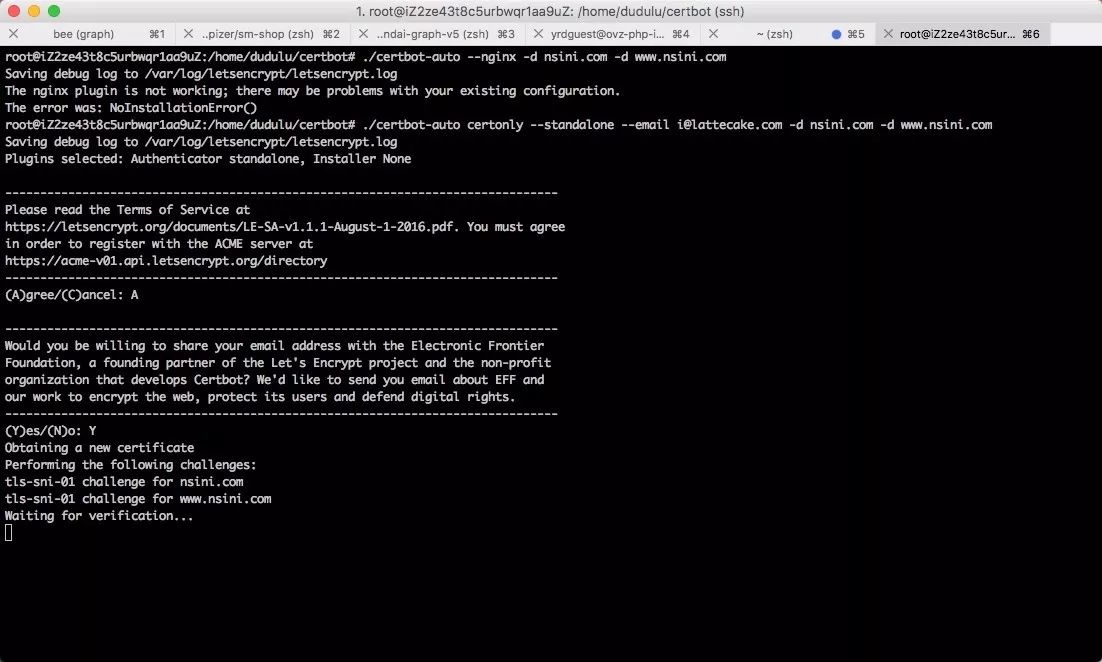

首先找一个目录把Certbot给clone下来,如果服务器没有git,那么在github上下载最新的master.zip包就好了,然后解压进入certbot目录:

这里以nsini.com为例

执行命令:

$ ./certbot-auto --nginx -d example.com -d www.example.com -d static.example.com -d storage.example.com -d wechat.example.com如果您使用的是apache服务,那么把

--nginx修改 成--apache就行了,具体配制请查看官网。-d 后面可以跟多个域名,最多支持100个子域名使用这个证书

然后它会让你同意一些协议啥的,选择 A同意。

然后选择 Y 如果不同意,那就生成不了了。

如果上面的不成功您可以试试以下命令:

./certbot-auto certonly --standalone --email yourmail@example.com -d example.com -d www.example.com -d other.example.net注意: 你的域名、子域名必须解析了,并且能访问。否则可能生成失败

当一切顺利并且没报错的话,应该是生成成功了。

然后在你的 /etc/letsencrypt/live/example.com/ 目录下就能看到你所生成的证书了。

把证书配制到nginx

我服务器使用的是Nginx,所以这里以nginx配制为代理,apache或其他代理服务的请自行google。

打开你网站的nginx配制:

server { listen 443 ssl; server_name example.com www.example.com; ssl on; ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem; ssl_session_timeout 5m; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers AESGCM:ALL:!DH:!EXPORT:!RC4:+HIGH:!MEDIUM:!LOW:!aNULL:!eNULL; ssl_prefer_server_ciphers on; ssl_dhparam /etc/ssl/certs/dhparam.pem; ssl_stapling on; ssl_stapling_verify on;

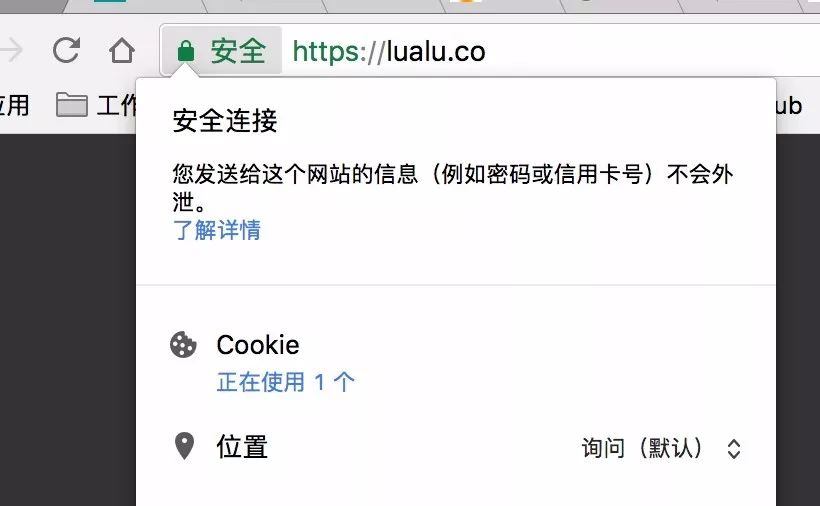

}配制就这么简单,然后重启你的nginx服务,一会你的网站就绿起来了(⁎⁍̴̛ᴗ⁍̴̛⁎)

如果需要把访问:80端口的浏量全部转发到:443的话,需要新建一个:80端口的文件或在新增加一个server{}具体代码如下:

server { listen 80; server_name example.com www.example.com; location / { return 301 https://$host$request_uri;

}

}

诺,主流浏览器都没问题。

重点

这个证书有一个问题,那就是每三个月需要重新生成一次,证书的有效期是90天。

网上有也许多的自动生成的动配,其实比较简单。就是把刚刚那几个命令再执行一下就好了。具体不再赘述。

尾巴

https是大势所趋, 无论是个人站点还是企业站点都值得去升级。https所能带来的好处很多,比如防止劫持,防止信息泄漏等等。再者,对用户也好,当用户看到绿色的”安全”两个字后至少心理上会对这个站点更加放心一些。

最后希望大家都能升级https站点,真正做到全民https。

最后,本文纯属原创,若要转载请注明出处, 谢谢合作。

深情按压, 小额赞赏, 您的赞赏就是我更新的动力。

以上是关于进入全民https时代的主要内容,如果未能解决你的问题,请参考以下文章