HTTPS重定向方法;Drupal漏洞poc

Posted 破壳漏洞社区

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了HTTPS重定向方法;Drupal漏洞poc相关的知识,希望对你有一定的参考价值。

姿势

1.利用MS-RDP中的身份验证

该漏洞由CredSSP中的一个设计缺陷组成,该漏洞是Microsoft远程桌面和Windows远程管理(包括Powershell会话)中涉及的安全支持提供程序。具有完整中间人(MITM)控制权的攻击者可能会滥用它来代表用户在目标服务器上运行任意代码!如果用户是目标系统上的本地管理员,则利用漏洞使攻击者可以将代码作为SYSTEM运行,从而有效地破坏目标服务器。这适用于Restricted Admin模式和RDP的常规模式。

参考链接:

https://blog.preempt.com/how-we-exploited-the-authentication-in-ms-rdp

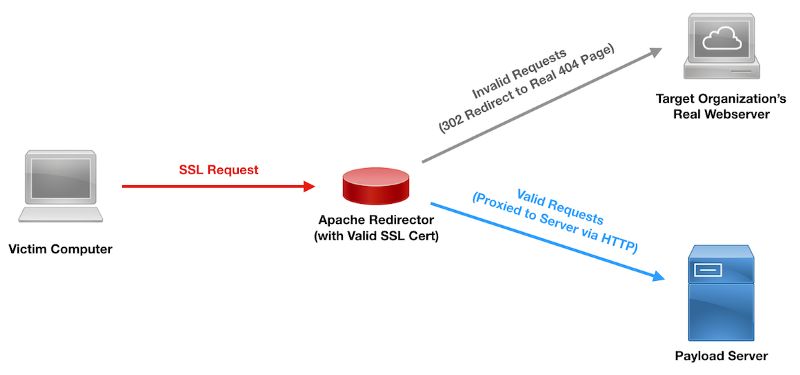

2.HTTPS重定向方法

重定向器是隐蔽攻击基础架构中的关键组件。它们被用来混淆后端基础架构,并且可以用来混淆或迷惑正在调查您的设置的事件响应者。重定向器流量应混合到网络上的预期流量。由于SSL / TLS的采用迅速增加,当您的重定向器需要使用有效证书运行SSL / TLS时,您可能会遇到实例。本文详细介绍了如何设置这些功能以及您可以使用启用了SSL的重定向器所做的一些强大的功能,例如通过HTTPS Cobalt Strike侦听器使用多个域。

参考链接:

https://posts.specterops.io/https-payload-and-c2-redirectors-ff8eb6f87742

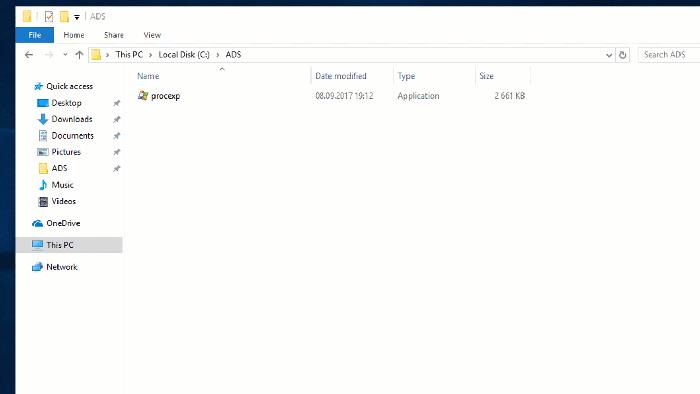

3.将数据放入备用数据流并执行

文章介绍了三种方式将数据放入备用数据流并执行,分别有EXTRAC32.EXE,Findstr.exe,

执行ADS二进制。

参考链接:

https://oddvar.moe/2018/04/11/putting-data-in-alternate-data-streams-and-how-to-execute-it-part-2/

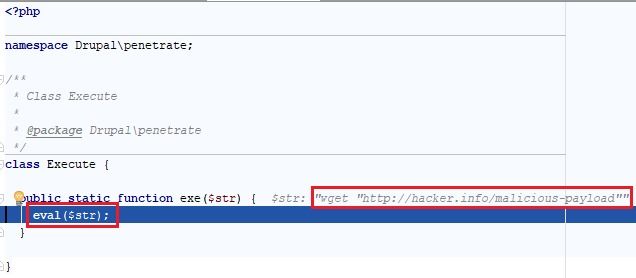

4.Drupal漏洞poc

Drupal对Form API(FAPI)AJAX请求的输入环境不够。因此,这使得攻击者可能将恶意负载注入内部表单结构。这会导致Drupal在没有用户认证的情况下执行它。通过利用此漏洞,攻击者可以对任何Drupal网站进行命令执行。

参考链接:

https://research.checkpoint.com/uncovering-drupalgeddon-2/

资讯

资讯

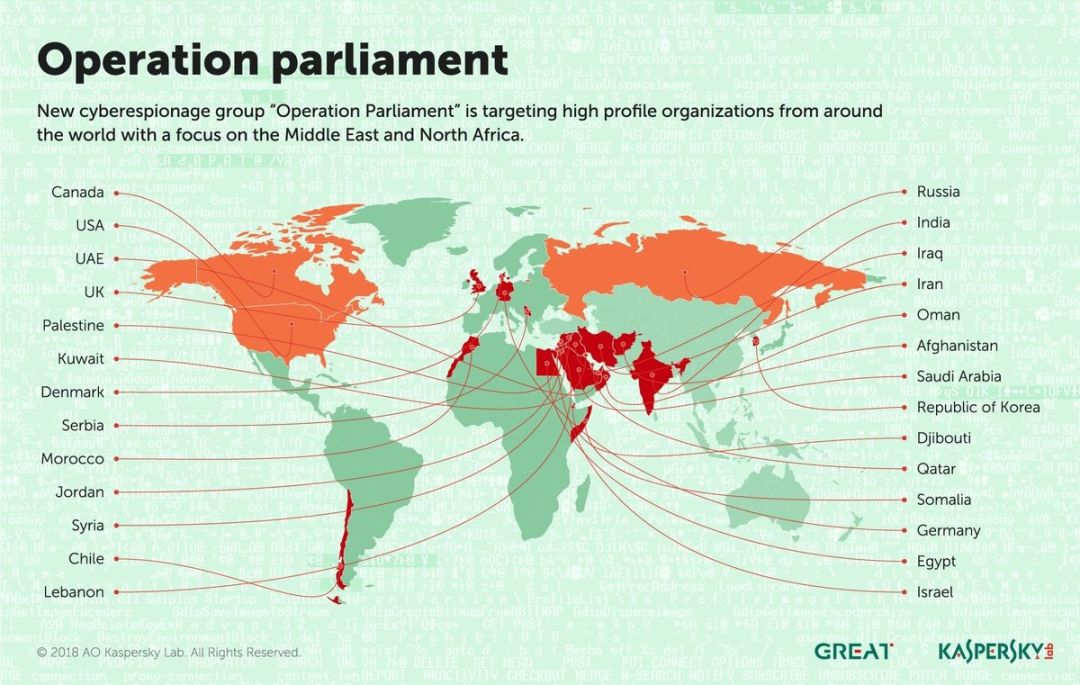

1.APT组织瞄准中东地区

卡巴斯基实验室在跟踪利用未知恶意软件的一系列攻击中发现,袭击者自2017年初以来一直主要针对中东和北非(MENA),特别是巴勒斯坦。攻击事件最初是在调查针对中东和北非地区政治人物的网络钓鱼攻击时发现的。目标包括诸如议会,参议院,最高国家办事处和官员,政治学学者,军事和情报机构,部委,媒体,研究中心,选举委员会,奥林匹克组织。

参考链接:

https://twitter.com/x0rz/status/984524213905223681

2.硬件安全资料集合

这github上收集了大量的关于硬件资料,并做了一个集合和分类。

参考链接:

https://github.com/PreOS-Security/awesome-firmware-security/

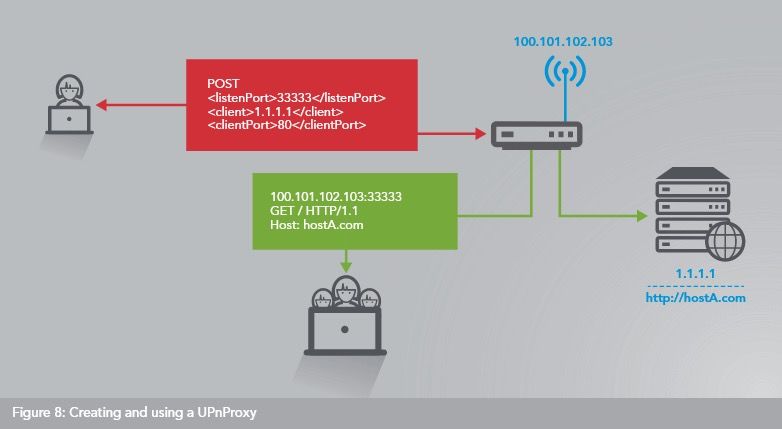

3.超过65,000台主路由器为僵尸网络、APTs提供恶意流量

僵尸网络运营商和网络间谍组织(APT)滥用所有现代路由器附带的通用即插即用(UPnP)协议来代理恶意流量,该协议可以更容易地连接本地支持WiFi的设备,并将端口和服务转发到Internet。该协议十多年前已被证明是不安全的,并且恶意软件作者从此滥用了各种UPnP漏洞。

参考链接:

https://www.bleepingcomputer.com/news/security/over-65-000-home-routers-are-proxying-bad-traffic-for-botnets-apts/

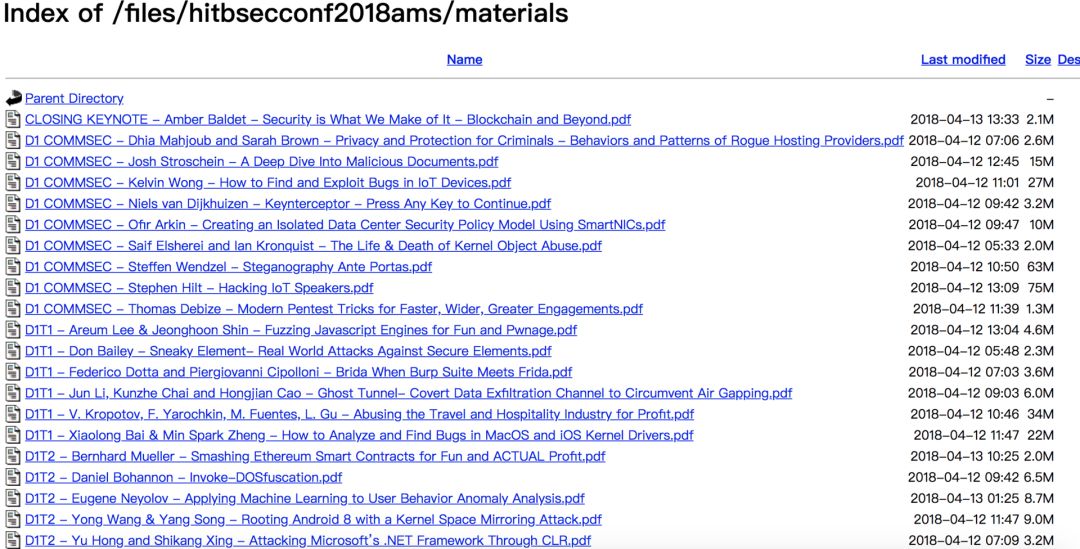

4. HITB2018AMS Day 1 大会议题

参考链接:

https://conference.hitb.org/files/hitbsecconf2018ams/materials/

工具

工具

1.PSScriptAnalyzer

Windows PowerShell模块和脚本的静态代码检查器

参考链接:

https://github.com/PowerShell/PSScriptAnalyzer

2.snallygaster

一款扫描 Web 目录敏感文件的工具

参考链接:

https://github.com/hannob/snallygaster

3.JWT4B:burp插件

JWTB(JSON Web Tokens)是burp插件,用于Burp代理时自动化生成token校验。

参考链接:

https://github.com/mvetsch/JWT4B

欢迎酷爱技术的你来破壳交流。

↓阅读原文可直通破壳社区

以上是关于HTTPS重定向方法;Drupal漏洞poc的主要内容,如果未能解决你的问题,请参考以下文章