干货丨Web应用安全-XSS漏洞利用

Posted 浩泰思特

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了干货丨Web应用安全-XSS漏洞利用相关的知识,希望对你有一定的参考价值。

也只有下面这场景才能体现我那难以描述的心情……(music雪~~花~~飘飘~北风萧萧~~)

这周也是个特别的日子,特别地不想上班的日子,想到又要写代码,又要看到凌晨的北京,心疼的抱住了圆圆的自己,好嘛,那么十一你去哪里玩了,可以甩给我们您游玩的照片,趁着第一周的余热,看看大片……然后胖胖的我就要给大家说说 “不用回家过冬和喂猪的”大招啦~

干我们这行,不学习不行啊,分分钟心里发慌,刚好我们继续来看web应用安全中的第二大漏洞---XSS漏洞,上次我们讲了Web应用安全中的SQL注入,是排行老大的一个漏洞,如果一拍脑门,发现竟然想不起来SQL注入,赶紧动动手指翻哦~今天我们来看看老二,SQL注入与XSS漏洞是被大家所熟知的两个漏洞,赶紧补补,不然都不好意思跟别人聊天。

查看SQL注入技术文章请

---------------------------华丽丽的分割线---------------------------

Xss漏洞:攻击者可以通过构造脚本语句使得输入的内容被当作html的一部分来执行,当用户访问到该页面时,就会触发该恶意脚本,从而获取用户的敏感数据。

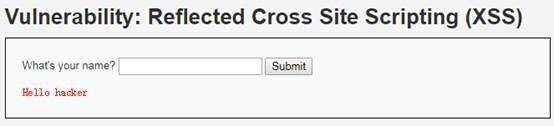

1. 在目标网站上找到输入点

找啊找,我找到了一个看起来貌似很low的网站,哈哈,我们的学习网站嘛~然后我在页面的文本输入框中,尝试输入一个内容,像hacker,多么像一个正常的用户啊,可是我动机不纯,我想知道这个输入框 是否对一些特殊内容有过滤,看起来我的hacker好像是原样输出,没有什么过滤,让我们来确认一下。

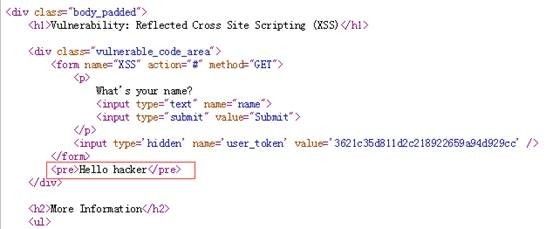

2. 查看源码

那我咋知道系统是否有过滤尼?我们可以查看源文件,像这样:

看到这里真是抑制不住我想哭的心情,终于找到了,你小子没有过滤任何特殊字符,我可以大显身手了。

3. 构造语句

我们可以构造一个JS脚本,如:<script>alert(‘你关不掉我!!!’)</script>

4. 看效果,验证是否成功

当然我们通过xss漏洞可不仅仅是为了弹出一个框哦,我们想要获取Cookie数据、获取键盘鼠标消息、获取摄像头录像、网站挂马等。

最后我们可以来总结一下,查找XSS漏洞的过程

在目标站点上找到输入点,比如查询接口,留言板等。

输入一个“唯一”字符,点击提交后,查看当前状态下的源码文件。

通过搜索定位到唯一字符,结合唯一字符前后语法构造Script,并合理的对HTML标签进行闭合。

提交构造的Script,看是否可以成功执行,如果成功执行则说明存在XSS漏洞。

以上就是本次XSS漏洞的知识点,以后我还会和大家讨论更多的漏洞知识。

浩泰思特是一家专注于互联网行业人才培养、产品研发、项目外包和技术服务的综合机构。拥有优质师资和独特教学模式,以培养“IT精英”为理念,为清华同方、百度、京东商城、小米、360、用友等知名企业输送大批优秀高端人才。

签约百家优秀高校,并与全国近千家企业签订合作协议,真正实现100%就业标准。

联系方式

010 - 5290 6065

官方网站

www.haotest.com

以上是关于干货丨Web应用安全-XSS漏洞利用的主要内容,如果未能解决你的问题,请参考以下文章