渗透小知识之XSS攻击利用

Posted 网络基础

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了渗透小知识之XSS攻击利用相关的知识,希望对你有一定的参考价值。

XSS漏洞可出现的点非常多,肉眼看的到的输入,肉眼看不见(例如Flash ,某些抓包才看得到的接口)的输入都可能成为漏洞的一个点切入进去,变成一个漏洞,每个点又能展开分为不同的方式去实现、绕过它,这让漏洞瞬息万变,也是攻击的魅力所在。

XXS攻击分为三个类型:

1、反射型 需要欺骗用户自己去点击链接才能触发代码(服务器中没有这样的页面和内容),这种类型容易出现在搜索页面。

2、存储型,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行。这种比较危险,容易造成蠕虫,盗窃cookie等。 也叫持久型。

3、基于DOM的 其实dom 并不复杂,他也属于反射型的一种,domxss取决于输出位置,并不取决于输出环境,因此domxss既有可能是反射型的,也有可能是存储型的),简单去理解就是因为他输出点在DOM。dom - 是通过url传入参数去控制触发的。

下面我们来学习一下要怎么利用。

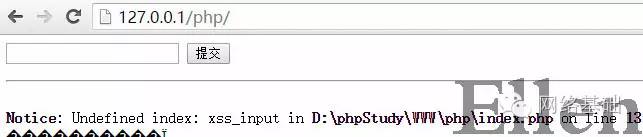

首先我在本地搭建个php环境,然后在php文件里写入如图代码:(新手搭建php环境可以使用phpstudy这个软件,搭建起来比较简单)

然后用浏览器打开这个php文件,就会看见我所搭设的网页是什么样的了

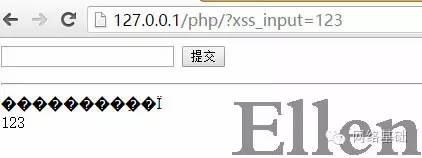

然后我们可以测试有没有漏洞可以利用,在搜索框里随便输入一个值 我写的是123,然后看页面有什么反应。

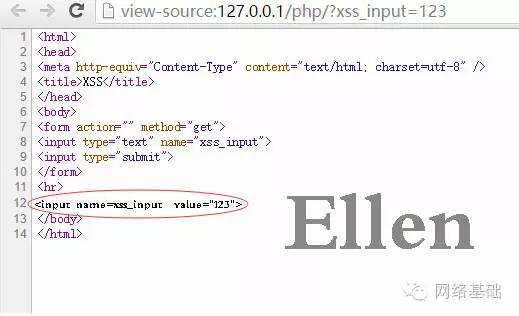

可以看到我们输入的字符串被原封不动的输出来了,在URL中有一个input=123的一个函数显示,然后我们来看一下源代码,我们可以看到input这个函数是用户自己可控的,这就是一个漏洞。那这里我们提出来一个假设,假设我们在搜索框输入一段代码会出现什么样的情况。

可以看到我们输入的字符串被原封不动的输出来了,在URL中有一个input=123的一个函数显示,然后我们来看一下源代码,我们可以看到input这个函数是用户自己可控的,这就是一个漏洞。那这里我们提出来一个假设,假设我们在搜索框输入一段代码会出现什么样的情况。

代码:

最后的结果显示成功弹窗,这个时候基本上就可以确定攻击的成功了!

其实今天这个实例学习只是一个简单的最基本的反射型。

对整个WEB安全来说也是具有重大意义的,可以说如果没有的兴起,那我们就不能像现在如此放心的浏览网站了,而是会担心各种“被中招”:钓鱼、盗号、蠕虫、恶意广告等。所以在WEB安全中拥有一个举足轻重的地位。

以上是关于渗透小知识之XSS攻击利用的主要内容,如果未能解决你的问题,请参考以下文章