XSS攻击杂谈

Posted 怀揣着梦想的咸鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XSS攻击杂谈相关的知识,希望对你有一定的参考价值。

年初的时候就想写点什么,一直没有去付出实践。期间也尝试写了一些东西,因为嫌排版麻烦,写不咋地(其实就是懒。。。)没发。

今天是5月31日,为了让我这flag赶在6月到来前完成,索性一咬牙一跺脚一嚼口香糖就干吧

------无比华丽的分隔符-----

想到哪写到哪

就像标题写的,今天谈一谈XSS(跨站脚本攻击),想到哪写到哪。

既然是杂谈,那常见的攻击手法就不写了...找输入点,构造payload,混淆巴拉巴拉的...不在今天探讨的范围内。

谈一谈,一种容易被人忽视的XSS攻击手法,上传XSS,一种有些鸡肋但有时又能发挥奇效的XSS漏洞

首先,你需要一个上传点,将payload上传,这里我们假定无法上传webshell,但意外发现可以上传以下后缀名的文件,那么我们就可以考虑下是不是可以打一个上传XSS呢?

1、可以上传html\HTM文件

直接打XSS

<script>alert('Rat xss');</script>

2、可以上传xml文件

可以参考这篇文章:

https://www.secpulse.com/archives/11520.html

不赘述

3、可以上传svg文件

payload:

<svg xmlns="http://www.w3.org/2000/svg" onload="alert()"></svg>

4、可以上传非常见后缀名

如:

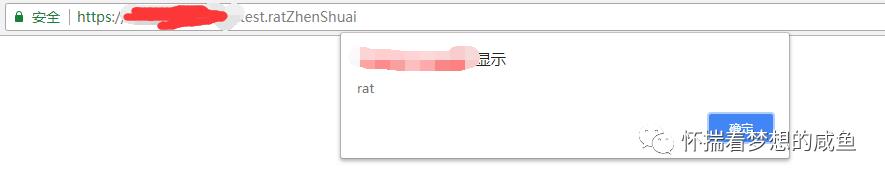

| .ratZhenShuai .ratVeryNice .ratVeryGood .ratVeryVeryGood ....... |

效果图:

实战环境下:

接下来说说为什么会这样子呢?

在此之前先送上payload

<html>

<script>alert('rat')</script>

</html>

看吧,就是这样一个简单的payload但危害往往是巨大的

原因:浏览器的内容嗅探所导致

我们都知道,决定浏览器是否将响应呈现为HTML的相关因素是Content-Type值,服务器返回的Content-Type将决定浏览器以什么方式来解析其内容,那么当我们访问一个未知的后缀名时,服务器返回的参数里就会缺失Content-Type这个参数,此时浏览器就会做一个内容嗅探的工作,以它以为的方式进行内容解析,这时候攻击就成功产生了,是不是很简单?

5、mime-sniffs HTML后谈防御

就像不会信息安全的段子手不是一个好厨师一样,不懂如何防御的渗透测试工程师显然是不合格的。

如何防御此类漏洞?

我们可以启用:X-Content-Type-Options 安全头部来防御此XSS漏洞

参考文献

mime-sniff:

https://mimesniff.spec.whatwg.org

xml打XSS:

https://www.secpulse.com/archives/11520.html

今天先酱紫,溜了。。。欢迎留言交流

上天给予我们生命,一定是为了让我们创造奇迹。

by Rat

2018.05.31

以上是关于XSS攻击杂谈的主要内容,如果未能解决你的问题,请参考以下文章