XSS小白基础篇

Posted 黑白之道

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XSS小白基础篇相关的知识,希望对你有一定的参考价值。

XSS攻击:跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。

XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。比如这些代码包括html代码和客户端脚本。攻击者利用XSS漏洞旁路掉访问控制——例如同源策略(same origin policy)。这种类型的漏洞由于被黑客用来编写危害性更大的网络钓鱼(Phishing)攻击而变得广为人知。对于跨站脚本攻击,黑客界共识是:跨站脚本攻击是新型的“缓冲区溢出攻击“,而javascript是新型的“ShellCode”。

数据来源:2007 OWASP Top 10的MITRE数据

注:OWASP是世界上最知名的Web安全与数据库安全研究组织

在2007年OWASP所统计的所有安全威胁中,跨站脚本攻击占到了22%,高居所有Web威胁之首。

XSS攻击的危害包括

1、盗取各类用户帐号,如机器登录帐号、用户网银帐号、各类管理员帐号

2、控制企业数据,包括读取、篡改、添加、删除企业敏感数据的能 3、盗窃企业重要的具有商业价值的资料

4、非法转账

5、强制发送电子邮件

6、网站挂马

7、控制受害者机器向其它网站发起攻击

主要讲解一下XSS的反射型和存储型

反射型:

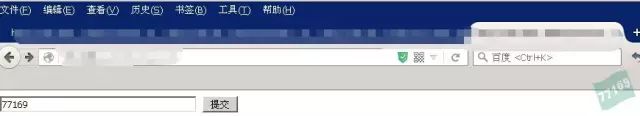

在输入框内正输入77169

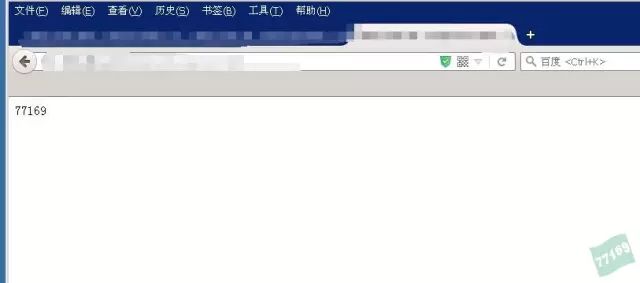

然后发现是正常显示的,没有问题

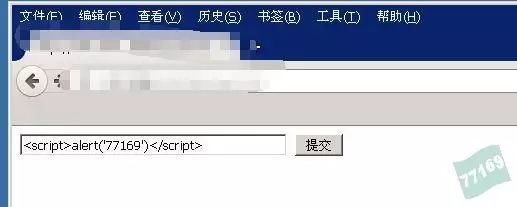

但表单中输入XSS代码<script>alert('77169')</script>的时候

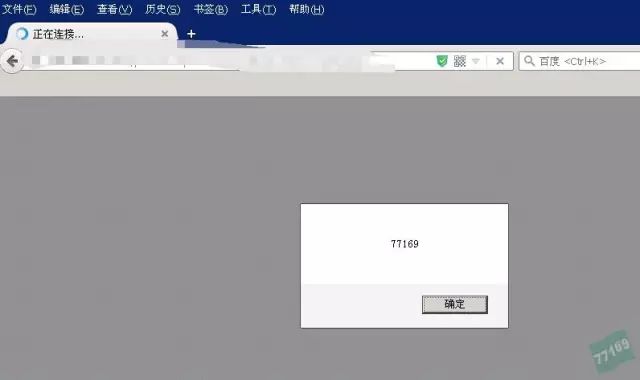

发现浏览器会弹出一个对话框,显示我们的内容,这种类型的XSS就是反射型。

存储型:

有些网站的搜索框,都会有对用户输入过滤不严的情况,多出现在搜索框和留言板,根据后台看源码,来进行相应的调整。

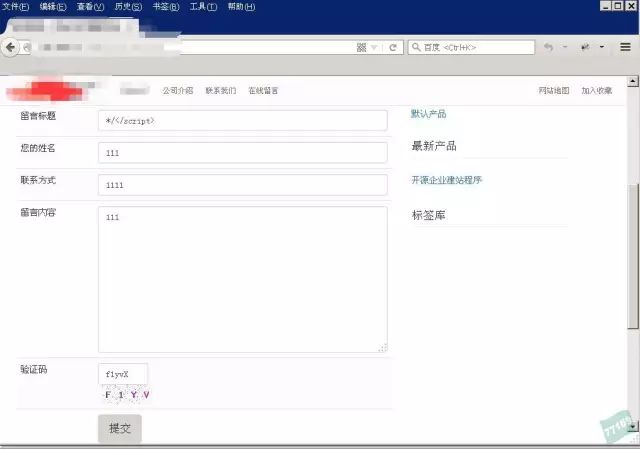

根据这个搜索框我输入了*/</script>先进行留言。

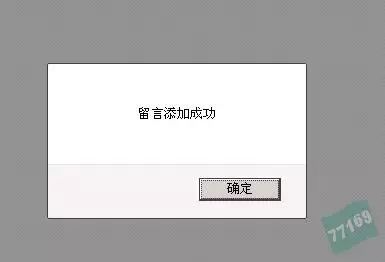

成功留言。

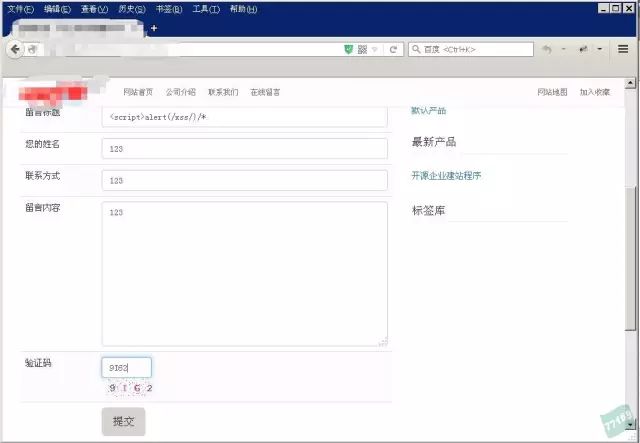

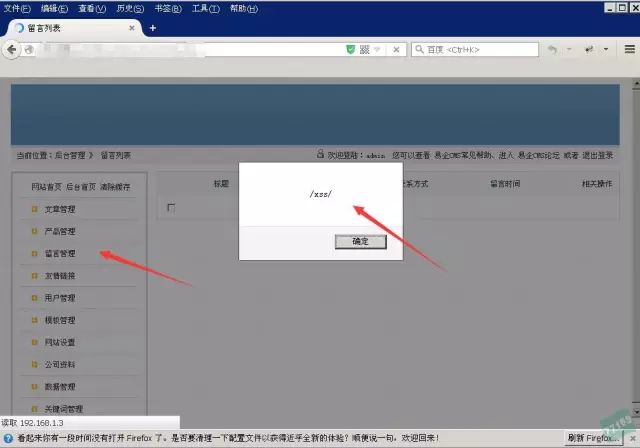

然后在输入<script>alert(/xss/)/*配合上一句。很多输入框标题的字数有限制所以这里分开写的。

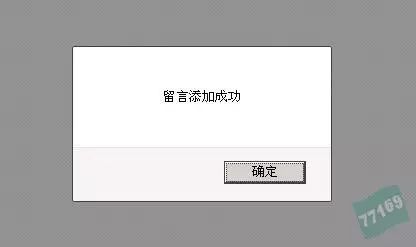

成功。

这时,只要管理员在的后台看留言的时候,点开了留言版,就会激活XSS,出现弹框,这就是存储型XSS。

你可能喜欢

以上是关于XSS小白基础篇的主要内容,如果未能解决你的问题,请参考以下文章