一次有趣的XSS发现

Posted 安全祖师爷

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了一次有趣的XSS发现相关的知识,希望对你有一定的参考价值。

0x01前奏ing~

作为一名敬职敬业的安全工程师,每天冲在项目第一线,谈恋爱、聚餐、看电影……Are you kidding me ?

这些都是必须的好吗? 生活如此多娇~当然,这些肯定是没有挖洞有意思的,大宝剑神马的,哪有挖洞有意思啊,不信你试试~

生活如此多娇~当然,这些肯定是没有挖洞有意思的,大宝剑神马的,哪有挖洞有意思啊,不信你试试~

那天也是这样在吹水的时候,得来一枚有意思的反射型XSS(没啥卵用,仅作思路分享)~

0x02弹窗吧,XSS~

某天在挖洞时,噼里啪啦一顿信息收集之后发现了个登陆界面如下:

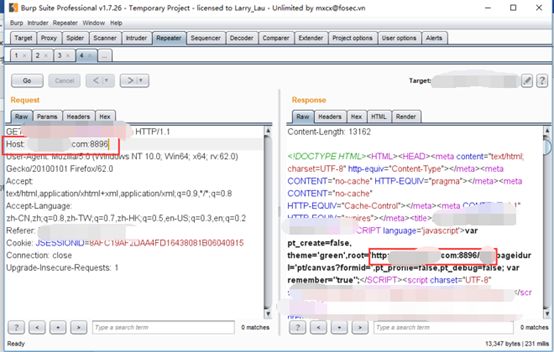

看到登陆界面,立马就是拿出我的28G大字典一把嗦,然后发现自己随便敲的弱口令进去了,你敢信? 好吧,这当然不是重点,重点是访问这个站点时,拦截数据包如下:

好吧,这当然不是重点,重点是访问这个站点时,拦截数据包如下:

惊不惊喜,意不意外?host头中的值似乎返回在了前端页面上,看到这个,难道你不想XSS一下吗?(当然CRLF漏洞也是OK的)开始验证:

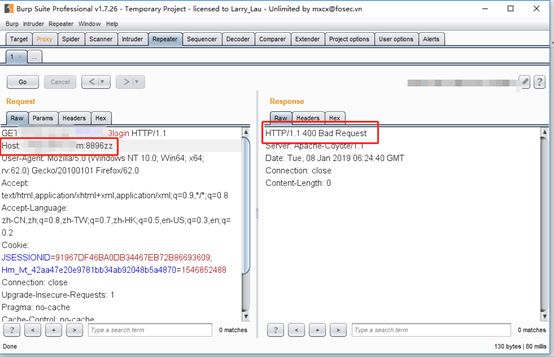

试着随便插入一些参数,在host头的值后面插入参数zz,然后来看一下返回

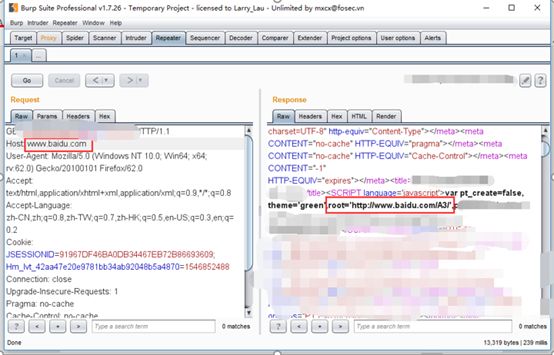

一脸懵逼,难道猜错了,前端返回的只是恰好与host头相似吗?不管咋样,肯定还是要继续试试的,试着把整个host头的值替换成www.baidu.com,试试:

现在可以确定了,host头的值确实会完全展示在页面中,接下来就是与XSS过滤器的一番殊死搏斗了,然鹅……,经过三下五除二的的尝试,payload很简单就被执行了。。。。。。直接在之前的参数后面添加payload: ’;prompt`1`;’(此处省去简单的XSS绕过过程),重放数据包:

古人诚不我欺:

0x03我错了,我赔偿~

此次XSS实在是没啥技术含量,仅为了纪念第一次在Host头处发现了XSS,同时这个故事告诉再次我们任何有输入输出的地方都是有可能存在安全隐患的,所以切莫放过任何一个有输入的地方!

GOOD LUCK !!!

________________________________________

声明:本文章来自团队成员辞令投稿,仅供安全爱好者研究学习,对于用于非法途径的行为,作者不承担任何责任。

以上是关于一次有趣的XSS发现的主要内容,如果未能解决你的问题,请参考以下文章