学习笔记常见WEB漏洞:XSS入门及介绍

Posted 破壳漏洞社区

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了学习笔记常见WEB漏洞:XSS入门及介绍相关的知识,希望对你有一定的参考价值。

第 14 课

-THE FOURTEENTH-

XSS入门及介绍

课程入口(付费)

个人背景

李,本科,电子信息工程专业,毕业一年半,有javascript的,php,Python的语言基础,目前自学网络安全中。

XSS入门及介绍

01

什么是XSS

XSS全称是跨站脚本(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故缩写为XSS,比较合适的方式应该叫做跨站脚本攻击。

它主要是指攻击者可以在页面中插入恶意脚本代码,当受害者访问这些页面时,浏览器会解析并执行这些恶意代码,从而达到窃取用户身份/钓鱼/传播恶意代码等行为。

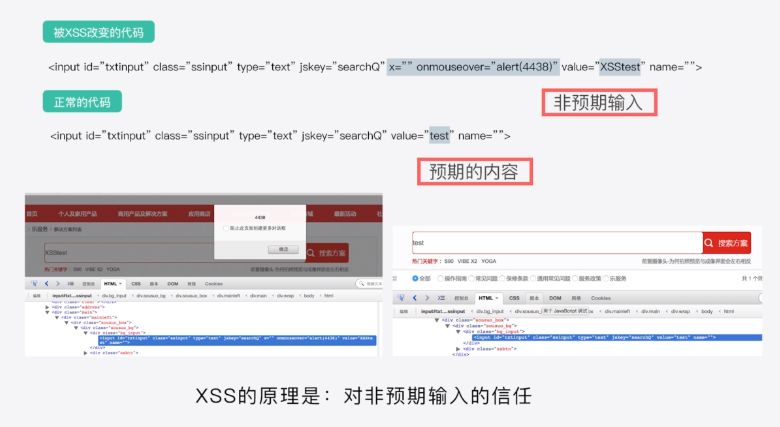

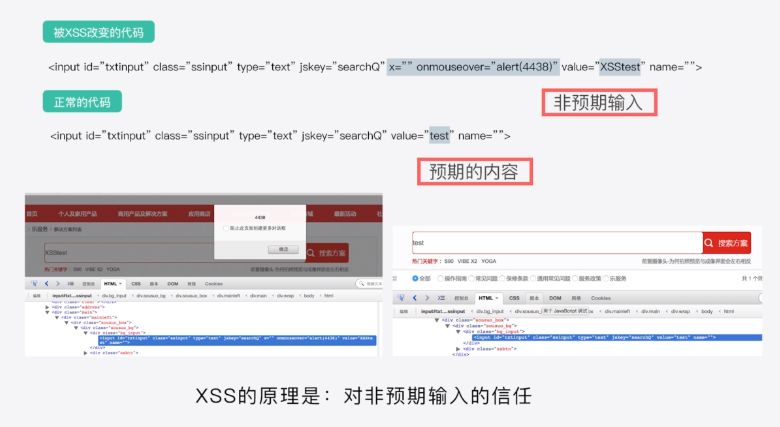

看下图对比:

在这个例子中:

可以看到搜索框,被XSS改变的代码,页面弹框了,而正常的页面是在搜索框输入:test

XSStest" onmouseover=alert(4438) x=" → 非预期输入,产生XSS;

test→预期的内容,所以没有产生XSS攻击。

02

XSS的分类

XSS分为:反射性、DOM性、存储型。

存储型与反射型的区别就在于,存储型的攻击代码是存储在数据库等地方,每次访问页面都会触发XSS,而反射型则是通过URL参数等方式在访问网页的时候直接提交攻击代码然后经过服务端再反射展示在页面上。

DOM 型XSS其实也可以归类为反射型XSS,因为他其实也没有进行存储,不过由于其更特殊,不经过服务端,直接通过JS修改DOM树而导致的,所以单独称为DOM型XSS。

XSS全称是跨站脚本(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故缩写为XSS,比较合适的方式应该叫做跨站脚本攻击。

它主要是指攻击者可以在页面中插入恶意脚本代码,当受害者访问这些页面时,浏览器会解析并执行这些恶意代码,从而达到窃取用户身份/钓鱼/传播恶意代码等行为。

看下图对比:

在这个例子中:

可以看到搜索框,被XSS改变的代码,页面弹框了,而正常的页面是在搜索框输入:test

XSStest" onmouseover=alert(4438) x=" → 非预期输入,产生XSS;

test→预期的内容,所以没有产生XSS攻击。

XSS分为:反射性、DOM性、存储型。

存储型与反射型的区别就在于,存储型的攻击代码是存储在数据库等地方,每次访问页面都会触发XSS,而反射型则是通过URL参数等方式在访问网页的时候直接提交攻击代码然后经过服务端再反射展示在页面上。

DOM 型XSS其实也可以归类为反射型XSS,因为他其实也没有进行存储,不过由于其更特殊,不经过服务端,直接通过JS修改DOM树而导致的,所以单独称为DOM型XSS。

03

其他类型的XSS

mXSS 突变型XSS:指的是由于编码等问题导致Payload变异而产生的一种类型的XSS

UXSS 通用型XSS:UXSS全称Universal Cross-Site Scripting,翻译过来就是通用型XSS,也叫Universal XSS。UXSS是一种利用浏览器或者浏览器扩展漏洞来制造产生XSS的条件并执行代码的一种攻击类型,一般导致的后果就是,Bypass 同源策略,严格来说UXSS应该算不上传统的XSS。

Flash XSS:顾名思义就是由Flash导致产生的XSS,问题主要出现在Flash的实现代码上。

mXSS 突变型XSS:指的是由于编码等问题导致Payload变异而产生的一种类型的XSS

UXSS 通用型XSS:UXSS全称Universal Cross-Site Scripting,翻译过来就是通用型XSS,也叫Universal XSS。UXSS是一种利用浏览器或者浏览器扩展漏洞来制造产生XSS的条件并执行代码的一种攻击类型,一般导致的后果就是,Bypass 同源策略,严格来说UXSS应该算不上传统的XSS。

Flash XSS:顾名思义就是由Flash导致产生的XSS,问题主要出现在Flash的实现代码上。

下期更新笔记内容:

常见WEB漏洞:XSS攻击与防御

以上是关于学习笔记常见WEB漏洞:XSS入门及介绍的主要内容,如果未能解决你的问题,请参考以下文章